Azure Front Door の動作のしくみ

このユニットでは、Azure Front Door の動作のしくみと、次の方法について学習します。

- Web アプリへの高速かつ安全で、スケーラブルなアクセスを提供する。

- クラウドベースのアプリを保護する。

- 高帯域幅コンテンツを提供する。

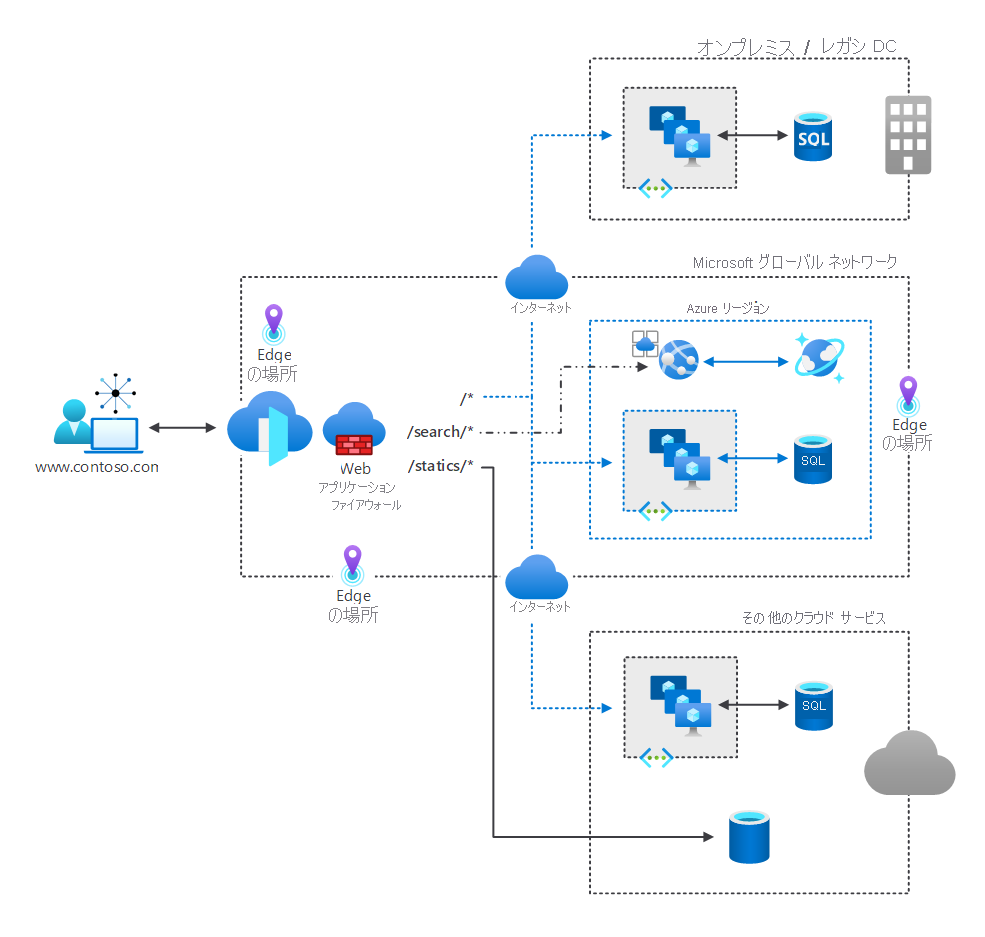

Azure Front Door は、コンテンツへのアクセス時間を最適化します。 次の図では、ユーザーは、カスタム ドメイン contoso.com 内でホストされているコンテンツに接続しています。 Azure Front Door は、複数のエッジの場所で実装されています。 Azure Front Door には、バックエンド コンテンツへのアクセスをファイアウォールでセキュリティ保護しながら、そのアクセスを最適化する CDN 機能が用意されています。

Azure Front Door がコンテンツ配信を最適化する方法

Azure Front Door では、レイヤー 7 で、スプリット TCP を使用するエニーキャスト プロトコルを使用して、HTTP/S クライアント要求を、最も可用性が高く最も高速なアプリケーション バックエンドにルーティングします。 Azure Front Door で要求がルーティングされる方法は、選択するルーティング方法とバックエンドの正常性によって異なります。 Azure Front Door では、次の表で説明する 4 つの方法がサポートされています。

| ルーティング方法 | 説明 |

|---|---|

| Latency | 要求が、許容される感度の範囲内で最短待機時間のバックエンドに送信されるようにします。 |

| Priority | すべてのトラフィックに対応するようにプライマリ バックエンドを構成する場合は、管理者がバックエンドに割り当てた優先順位を使用します。 |

| 重み付け | 一連のバックエンドにわたってトラフィックを分散する場合は、管理者がバックエンドに割り当てた重み付けを使用します。 |

| セッション アフィニティ | フロントエンド ホストまたはドメインに対して、セッション アフィニティを構成することができます。 これにより、同じエンド ユーザーからの要求が同じバックエンドに送信されるようになります。 |

Azure Front Door には、バックエンドの正常性を監視するオプションも用意されています。 Azure Front Door を使用すると、構成された各バックエンドの正常性が定期的に評価されます。 これらのバックエンドからの応答により、Azure Front Door を使用して、クライアント要求をルーティングできるバックエンド リソースを決定します。

Note

エッジが世界中の多数の場所に戦略的に配置されているため、Azure Front Door は、Azure リージョン全体の障害を含め、障害に対する回復性があります。

CDN は、Web サーバーの分散型コレクションです。 これらのサーバーは、ユーザーに Web ベースのコンテンツを配信します。 待機時間を最小限に抑えるために、CDN は、ユーザーに最も近いポイント オブ プレゼンスの場所を使用します。

Azure Front Door は、次の主要な CDN 機能を提供します。

- 動的サイト アクセラレーション

- CDN キャッシュ規則

- HTTPS カスタム ドメインのサポート

- Azure Diagnostics ログ

- ファイル圧縮

- geo フィルタリング

Azure Front Door がコンテンツをセキュリティで保護する方法

Azure Front Door は、Web アプリを悪用や脆弱性から保護するために役立つ Web アプリケーション ファイアウォール機能を提供します。 Web アプリケーションが標的となることがますます多くなっているため、アプリケーションのセキュリティ管理が困難な場合があります。

Azure Front Door は、攻撃される可能性が高いネットワーク エッジで動作します。 これにより、ご使用のネットワークに侵入する前に攻撃を防ぐことができます。 Azure Front Door の Web アプリケーション ファイアウォールは、Azure Front Door の 1 つ以上のインスタンスに関連付けることができるポリシーに基づきます。 これらのファイアウォール ポリシーは、次のもので構成されます。

- "マネージド ルール セット" は、構成済みのルールのコレクションです

- 構成できるカスタム ルール

Note

ある場合、それが最初に処理されます。

ルールは次のもので構成されます。

- "条件" は、ルールをトラフィックに適用するかどうかを決定します。

- "優先順位" により、重要性に基づいて、ルールが処理される順序が決まります。

- "アクション" は、許可、ブロック、ログ、またはリダイレクトを指定します。

- "モード"。 次の 2 つのモードがあります。

- "検出"。このモードの場合、Azure Web Application Firewall は監視とログのみを行います。 ただし、他のアクションは実行されません。

- "防止"。このモードでは、Azure Web Application Firewall は、定義されたアクションを実行します。

次のユニットでは、組織のニーズに最も適した Azure Front Door レベルを決定するために役立つ要因について検討します。