Azure Route Server のしくみ

組織内で Azure Route Server のデプロイに向けた準備を始める際は、そのしくみについて詳しく知っておく必要があります。 Azure Route Server がフル マネージド サービスであるとはいえ、さまざまなシナリオでの動作を理解しておくことは重要です。

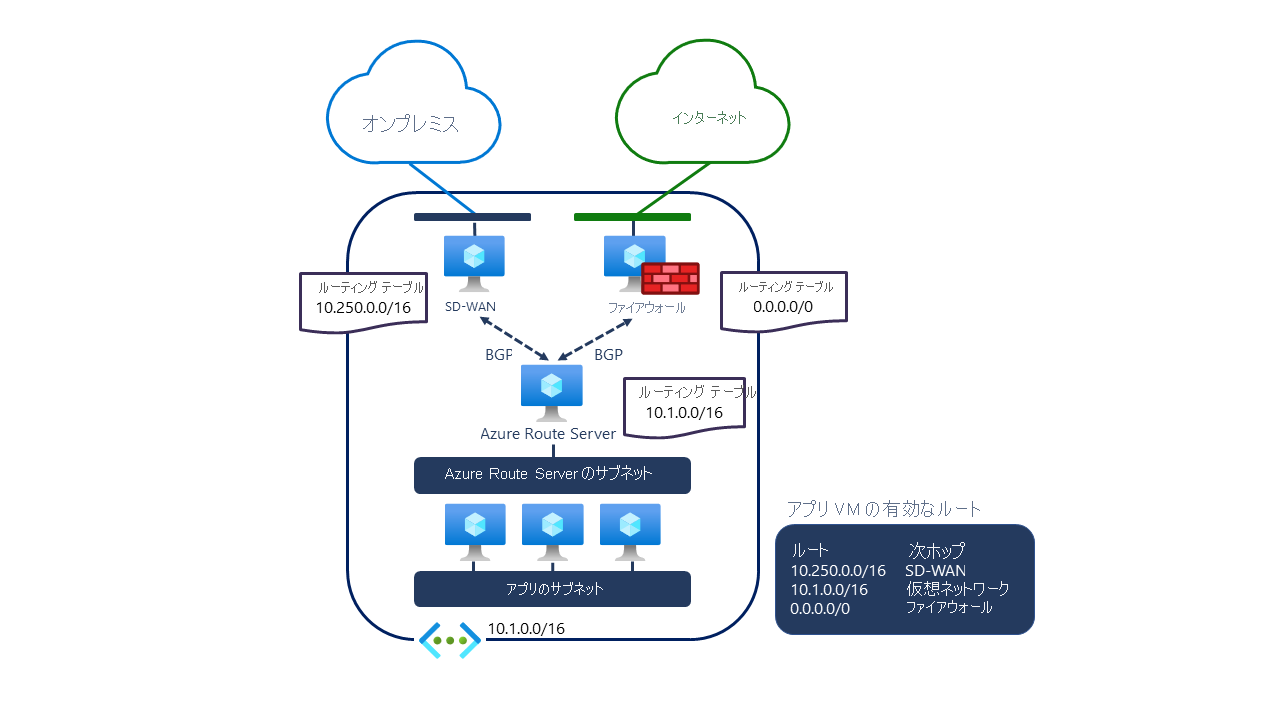

最も一般的なのは、1 台以上のネットワーク アプライアンスで Azure Route Server を使用することです。 たとえば、次の図に示すように、Azure Route Server をファイアウォール NVA と SD WAN アプライアンスに接続することができます。

この例には、10.1.0.0/16 アドレス空間のある仮想ネットワークが 1 つあります。 そのネットワーク内では、1 つのアプリケーション サブネット (アプリ サブネット) によって、VM およびその他のリソースがホストされています。 また、同じネットワークには、10.1.0.0/16 アドレス空間のルーティング テーブルを管理する Azure Route Server サブネットもあります。 同じネットワークにデプロイされた仮想アプライアンスには、ファイアウォールと SD WAN アプライアンスの 2 つがあります。 すべてのインターネット トラフィックは、既定のルートである 0.0.0.0/0 を管理するファイアウォール アプライアンス経由でルーティングされます。

もう 1 つのアプライアンスである SD WAN は、10.250.0.0/16 アドレス空間を使用して、オンプレミス ネットワークへの接続を管理します。 SD WAN とファイアウォールの 2 つのアプライアンスは、Azure Route Server の BGP ピアとして構成されています。 そのため、ルーティング テーブルは、Azure Route Server に反映されます。 また、10.1.0.0/16 ネットワークのルーティング テーブルは、ネットワーク アプライアンスに反映されます。 Azure Route Server は VM と同じ仮想ネットワークに構成されているため、仮想ネットワーク内の VM で、これらのルートが自動的に構成されます。

その結果、アプリ サブネットの VM と、オンプレミス ネットワーク内のリソースとの間で通信が必要な場合は、トラフィックが SD-WAN アプライアンスへ送信されていることが認識されます。 必要に応じて、インターネットへのアクセスは、ファイアウォール アプライアンスによって管理される既定のルート経由で行われます。 SD WAN アプライアンスには、10.1.0.0./16 アドレス空間のルートに関する情報が存在するため、オンプレミスのリソースは、アプリ サブネット内のリソースとの通信が可能です。 Azure Route Server に接続されている任意のコンポーネント内のルートまたはアドレス空間が変更されるたびに、すべてのアプライアンスとルーティング テーブルに自動的に反映されます。

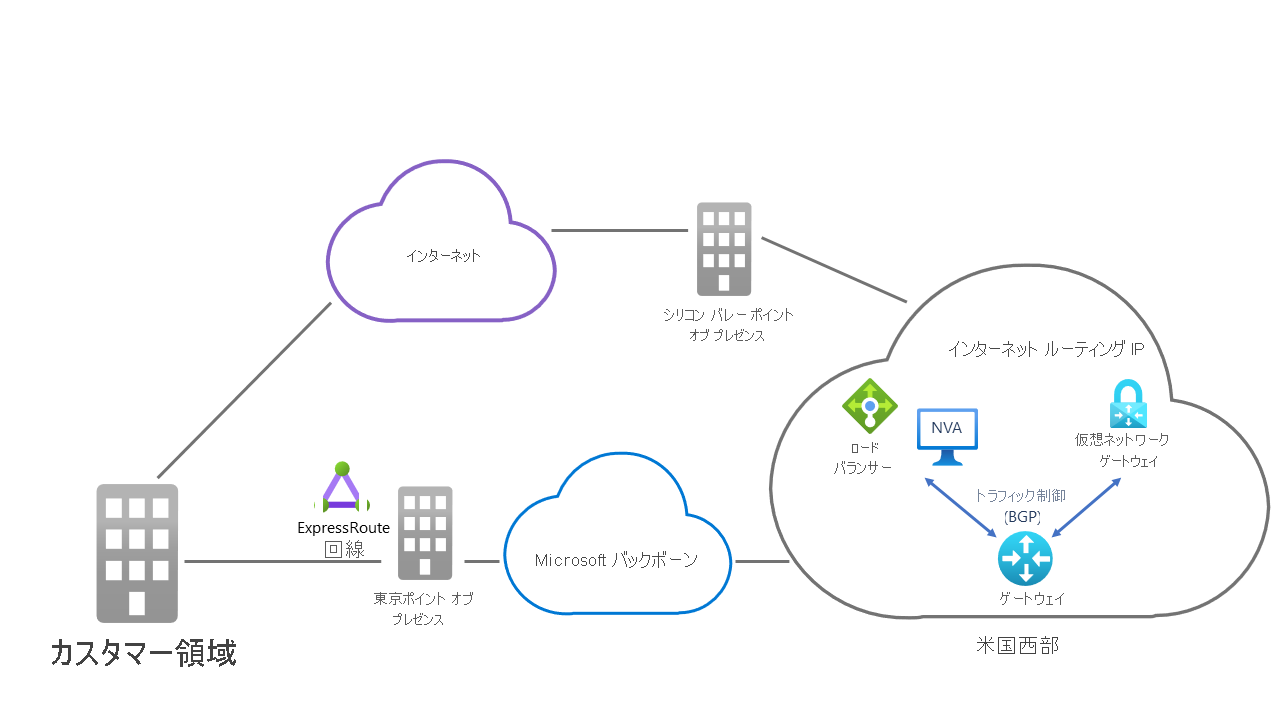

Azure Route Server がデプロイされるときに、SD-WAN NVA 経由のトラフィックがどのように制御されるかについて確認しましょう。 次のシナリオでは、Azure Route Server によるパス選択が有効になっています。これにより、オンプレミス ネットワークとの通信時にルーティングの優先順位が設定されるように、SD-WAN NVA を構成することができます。 SD-WAN NVA を Azure Route Server で使用して、オンプレミス ネットワークとの接続を確立すると、そのパスは、次の図に示すように、2 つの方法で確立することができます。

ルーティングの優先順位を使用すると、Azure とインターネットの間のトラフィックのルーティング方法を選ぶことができます。 Microsoft のネットワーク バックボーンまたは ISP ネットワーク (パブリックインターネット) のいずれかを経由するルートをトラフィックに指定できます。 これらのオプションはそれぞれ "コールド ポテト ルーティング" および "ホット ポテト ルーティング" とも呼ばれます。

SD-WAN NVA を Azure Route Server と同じ仮想ネットワーク内にデプロイすると、"Microsoft ネットワーク" IP アドレスで構成されます。 オンプレミス ネットワークへのトラフィック パスには、Microsoft グローバル ネットワークが使用されるため、宛先に最も近い Microsoft ネットワークが終了します。 オンプレミス ネットワークからのルーティングは、返信先のユーザーに最も近い Microsoft ネットワークに入ります。 このルーティング方法は、パフォーマンス最適化であり、コスト相応の最適なエクスペリエンスを実現します。

コストを最適化する方法として、ルーティングの 2 つ目の方法を実行するには、SD WAN NVA を "インターネット" IP アドレスに割り当てます。 トラフィックがオンプレミス ネットワークにルーティングされると、サービスがホストされているのと同じリージョンで、Microsoft ネットワークが終了します。 その後、ISP のネットワークを使用して、インターネット経由でルーティングされます。 オンプレミスからのルーティングは、ホステッド サービスのリージョンに最も近い Microsoft ネットワークに入ります。 このルーティング方法は、大量のデータの転送などのタスクを完了する場合に全体価格が最善となります。

Azure Route Server と ExpressRoute および Azure VPN との統合

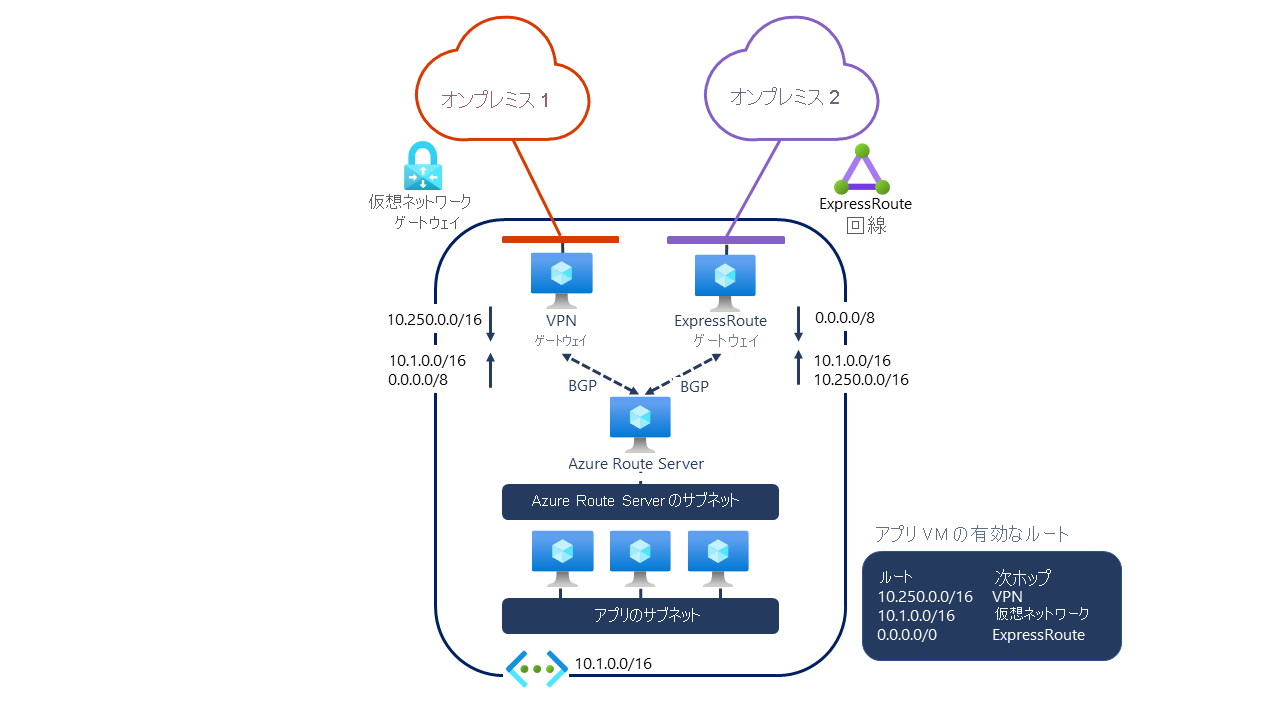

一部のシナリオでは、次の図に示すように、ExpressRoute ゲートウェイまたは Azure VPN Gateway を使用して、仮想ネットワークに Azure Route Server を実装します。

ここでは、オンプレミス ネットワークへの接続に、Azure VPN Gateway と ExpresRoute ゲートウェイが使用されます。 ただし、Azure Route Server との BGP ピアとして構成する NVA オブジェクトとは異なり、ゲートウェイと Azure Route Server の間の BGP ピアリングを構成または管理する必要はありません。 代わりに、ゲートウェイと Azure Route Server の間でルート交換を有効にする必要があります。 これを行うには、Azure portal 内にある Azure Route Server の [構成] ページで、次の設定を構成します。

または、Update-AzRouteServer コマンドレットと -AllowBranchToBranchTraffic フラグを使用して、Azure Route Server とゲートウェイ (複数も可) の間でルート交換を有効にすることもできます。

これを実行した後、ルーティング情報が、ExpressRoute ゲートウェイと Azure VPN Gateway の間で Azure Route Server 経由で交換されます。 これは、Azure VPN Gateway がオンプレミス 2 ネットワークのルートを受信し、ExpressRoute ゲートウェイがオンプレミス 1 ネットワークのルートを受信することを意味しています。 ただし、どちらのゲートウェイも、Azure Route Server が配置されている仮想ネットワークのルートも受信します。

Azure Route Server の価格

Azure Route Server は、一般的な従量課金制のサービスです。 いかなる種類の初期費用も発生せず、解約手数料もかかりません。 このサービスを使用する時間に対してのみ、料金が発生します。