Azure DDoS Protection のしくみ

前の章を確認した後、あなたは、Infrastructure Protection サービスより DDoS Protection サービスが提供する追加のセーフガードを利用した方が、Contoso にとってメリットがあることを理解しました。 このユニットでは、DDoS Protection の機能とそのしくみについて学習します。

DDoS Protection の機能

前のユニットで説明したように、Azure DDoS Protection は、Infrastructure Protection より多くの機能を備えています。

DDoS Protection

DDoS Protection を有効にするときの最初のステップは、仮想ネットワークまたは IP アドレスを DDoS Protection に関連付けることで。 保護されるのは、仮想ネットワークにパブリック IP アドレスがあるサービスだけです。 たとえば、Azure Application Gateway で利用可能で、レイヤー 7 の保護用にデプロイされている Azure Web Application Firewall のパブリック IP は保護されます。 保護された仮想ネットワークでルーティング不可能な IP アドレスを使用しているシステムは、保護プランに含まれません。 これらのシステムはインターネットに接続されておらず、保護の料金も発生しないため、これはお客様にとって利点になります。

注意

デプロイを簡単にするには、組織に DDoS ネットワーク保護を構成して、複数のサブスクリプションの仮想ネットワークを同じプランにリンクできます。

DDoS ネットワーク保護を構成した後、保護されたリソースを追加する必要があります。 ユーザー定義の Azure リソース グループ、管理グループ、またはサブスクリプションを使用して、DDoS Protection の対象となるサービスを選択できます。 または、単一の IP アドレスで DDoS IP 保護を有効にすることもできます。 これは、保護が必要な IP アドレスが 100 個未満の場合、またはユーザーの環境内で DDoS Protection をテストする場合に便利です。

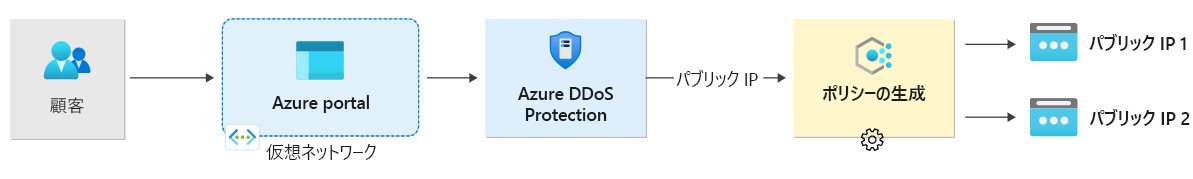

DDoS Protection を有効にすると、DDoS ポリシーが生成されます。 それは、機械学習アルゴリズムを適用し、特定のネットワーク トラフィック監視を使用することによって、自動的に構成されて最適化されます。

DDoS Protection により、ネットワーク トラフィックが監視され、DDoS ポリシーで定義されている制限と常に比較されます。 トラフィックが上限を超えると、DDoS の軽減が自動的に開始されます。 軽減が実行されている間、保護されたリソースに送信されたパケットは DDoS 保護サービスによって再ルーティングされます。 このトラフィックに対していくつかのチェックが実行されるため、パケットがインターネット仕様に準拠し、形式に誤りがないことを保証するのに役立ちます。 有効な IP トラフィックは、目的のサービスに転送されます。 DDoS Protection は、保護されたリソースに関連付けられている各パブリック IP アドレスに、3 つの自動調整された軽減ポリシー (TCP SYN、TCP、UDP) を適用します。

トラフィックが該当するしきい値を下回ると、軽減は停止されます。 この保護は App Service 環境には適用されません。

次の図は、DDoS Protection を通過するデータ フローを示しています。

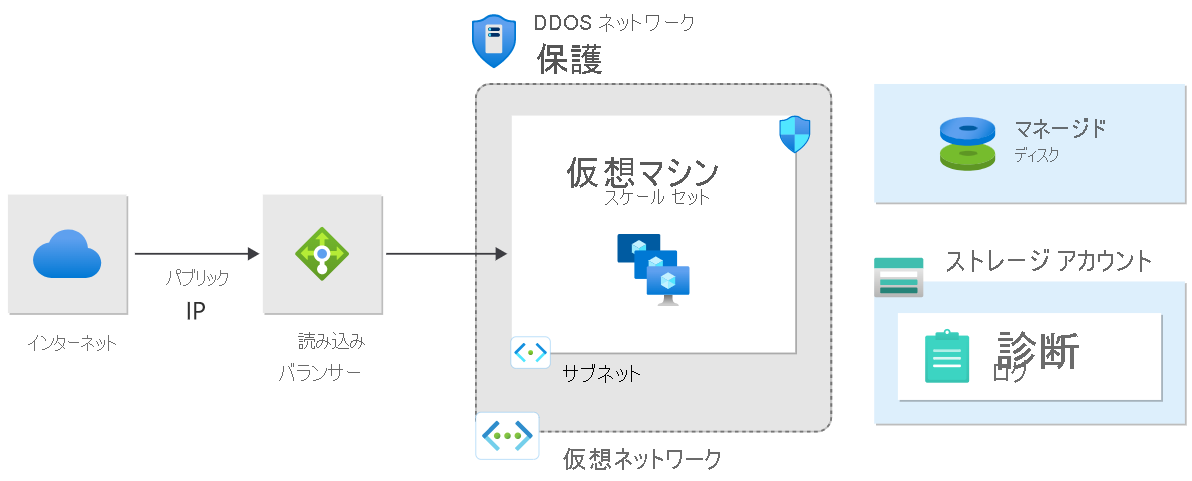

次の図では、パブリック IP が関連付けられている Azure (インターネット) ロード バランサーの仮想ネットワークで、DDoS ネットワーク保護が有効になります。

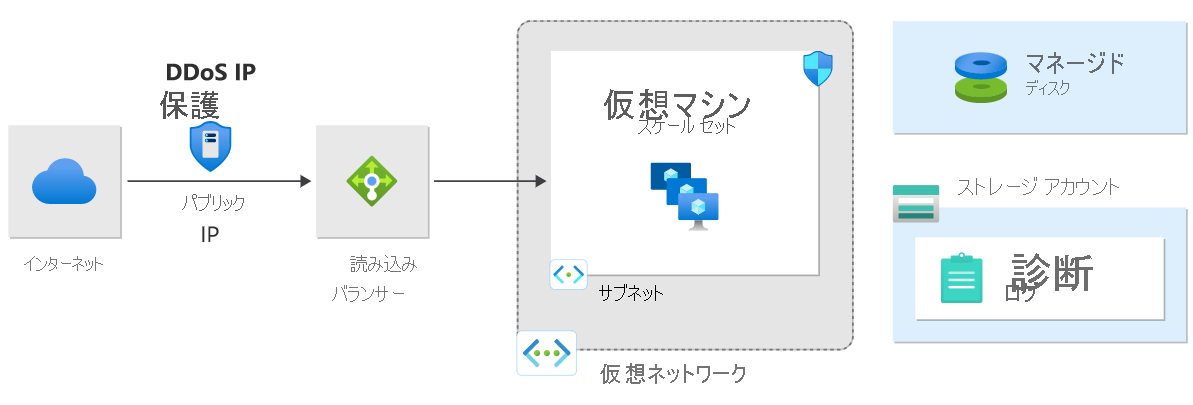

次の図では、パブリック ロード バランサーのフロントエンド パブリック IP アドレスで DDoS IP 保護が有効になります。

Azure DDoS Protection のアダプティブ チューニング

各 Azure アプリケーションには独自のトラフィック パターンがあり、これは人間の指紋のように一意です。 DDoS 保護のプロセスにより、攻撃が検出されてから、攻撃が停止されます。 DDoS Protection では、独自の機械学習アルゴリズムを使用しています。これにより、アプリケーションのトラフィック パターン (フィンガープリント) が識別され、そのパターンを使用してアプリケーション トラフィック プロファイルが構築されます。

このアプリケーションで、標準範囲外のトラフィックの受信が始まると、季節的変動の可能性があるものに対応するように、DDoS Protection の軽減ポリシーの上限が引き上げられます。

誰かがアプリケーションに DDoS を試みている場合は、トラフィックが増加し続けます。 その時点で、トラフィックに何らかの異常があるように見えるため、DDoS Protection によってアラートがトリガーされます。 アプリケーションへの着信トラフィックは、有効なパケットをテストするためにリアルタイムで検査されます。 無効なパケットは破棄されるため、アプリケーションの可用性とパフォーマンスに影響を与えません。

DDoS Protection メトリック

前の例では、攻撃の検出直後に、DDoS Protection によって、Azure Monitor のメトリックと DDoS 保護のアラートを使用した通知が送信されます。 その攻撃の間にログに記録されたデータを使用して、攻撃を分析する必要があります。 この目的には、Microsoft Sentinel、パートナーの SIEM ツール、Azure Monitor ログ、その他の診断サービスを使用できます。 ログに記録されたデータは 30 日間保持されます。

DDoS 保護をテストする

テストと検証は、DDoS 攻撃の間にシステムがどのように実行されるのかを理解するために不可欠です。 Azure のお客様は、DDoS 攻撃の間の保護されたサービスのパフォーマンスをテストするため、Microsoft が承認するテスト パートナーを利用できます。

- BreakingPoint Cloud: セルフサービスのトラフィック ジェネレーター。DDoS Protection 対応のパブリック エンドポインに対してシミュレーション トラフィックを生成できます。

- Red Button: エキスパートから成る専任チームと連携し、管理された環境下で現実世界の DDoS 攻撃のシナリオをシミュレーションします。

- RedWolf: リアルタイム制御を備えたセルフサービスまたはガイド付きの DDoS テスト プロバイダー。

攻撃シミュレーターを使用して、次のことができます。

DDoS 攻撃の間に、重要なサービスが保護されていることを検証します。

DDoS 攻撃に対するインシデント対応を訓練します。

セキュリティ担当者のトレーニングを支援します。

これらのサービスについて詳しくは、まとめユニットの参照リンクを確認してください。