Azure Firewall とは

ここでは、Azure Firewall と Azure Firewall Manager の両方の基礎について説明します。 この概要は、Azure Firewall と Azure Firewall Manager が、Contoso のネットワーク セキュリティ戦略に適しているかどうかを判断するのに役立つはずです。

Azure Firewall の概要説明

Azure Firewall は、Azure 仮想ネットワークのリソースを、受信および送信に伴う脅威から保護するクラウドベースのマネージド ネットワーク セキュリティ サービスです。 次のいくつかのセクションで、Azure Firewall の基礎と主な機能について説明します。

ファイアウォールとは

"ファイアウォール" は、信頼できるネットワークと、インターネットなどの信頼されていないネットワークの間に置かれるネットワーク セキュリティ機能です。 ファイアウォールの仕事は、受信および送信のすべてのネットワーク トラフィックを分析することです。 ファイアウォールではその分析に基づいて、トラフィックの通過を許可するか、トラフィックを拒否します。 ファイアウォールでは、マルウェアや侵入の試みなどの悪意のあるトラフィックを拒否するのと同時に、正当なトラフィックはすべて許可するのが理想的です。

既定では、ほとんどのファイアウォールで、受信と送信のトラフィックをすべて拒否します。 ファイアウォールでネットワーク トラフィックを分析するときには、トラフィックの通過を許可する前に、一定の条件が満たされているかどうかを調べます。 それらの条件として、特定の IP アドレス、FQDN、ネットワーク ポート、ネットワーク プロトコル、またはそれらの任意の組み合わせを指定できます。

これらが合わさった条件によって、ファイアウォール "規則" が定義されます。 ファイアウォールには規則が 1 つしかない場合もありますが、ほとんどのファイアウォールは多くの規則で構成されます。 ファイアウォールの規則の条件を満たすネットワーク トラフィックのみが通過を許可されます。

一部のファイアウォールはハードウェアベースであり、ファイアウォールとして動作するように構築されたデバイスの内部に備わっています。 その他のファイアウォールは、汎用のコンピューティング デバイスで実行されるソフトウェア プログラムです。

Azure Firewall とは

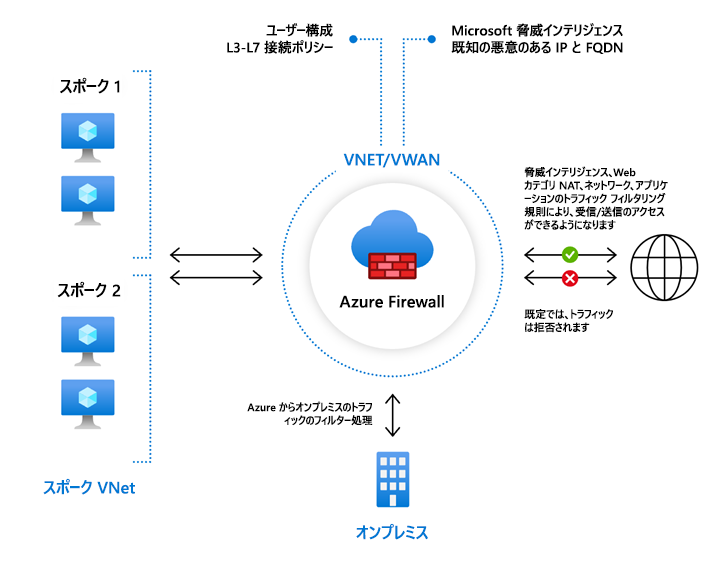

Azure Firewall は、クラウドベースのファイアウォール サービスです。 Azure Firewall は、ほとんどの構成で、ハブ仮想ネットワーク内にプロビジョニングされます。 スポーク仮想ネットワークとオンプレミスネットワークとの間のトラフィックは、ハブ ネットワークがあるファイアウォールを通過します。

インターネットとの間のトラフィックは、既定ではすべて拒否されます。 トラフィックが許可されるのは、構成されているファイアウォール規則などのさまざまなテストに合格した場合のみです。

Note

Azure Firewall は、インターネットとの間のトラフィックに対してだけでなく、内部的にも機能します。 内部トラフィックのフィルター処理には、スポーク間のトラフィックと、オンプレミス ネットワークおよび Azure 仮想ネットワーク間のハイブリッド クラウド トラフィックが含まれます。

Azure Firewall Standard の主な機能

次の表に、Azure Firewall Standard の主な機能を一覧で示します。

| 機能 | 説明 |

|---|---|

| 送信元ネットワーク アドレス変換 (SNAT) | 送信トラフィックはすべて、Azure Firewall インスタンスのプライベート IP アドレスに送信されます。 各ソース仮想マシンの IP アドレスは、Azure Firewall インスタンスの静的パブリック IP アドレスに変換されます。 すべての外部送信先にとって、ネットワーク トラフィックは 1 つのパブリック IP アドレスから到着するように見えます。 |

| 宛先ネットワーク アドレス変換 (DNAT) | 外部ソースからの受信トラフィックはすべて、Azure Firewall インスタンスのパブリック IP アドレスに送信されます。 許可されたトラフィックは、仮想ネットワーク上の宛先リソースのプライベート IP アドレスに変換されます。 |

| アプリケーション ルール | 送信トラフィックを FQDN の一覧に合わせて制限する規則。 たとえば、指定されている SQL データベース インスタンスの FQDN にアクセスする送信トラフィックを許可できます。 |

| ネットワーク ルール | ネットワーク パラメーターに基づく、受信と送信のトラフィックに関する規則。 これらのパラメーターには、宛先または送信元の IP アドレス、ネットワーク ポート、ネットワーク プロトコルが含まれます。 |

| 脅威インテリジェンス | 既知の悪意のある IP アドレスとドメイン名を定義している Microsoft の脅威インテリジェンス規則に基づいて、受信と送信のトラフィックをフィルター処理します。 2 つの脅威インテリジェンス モードのいずれかを使用して Azure Firewall を構成できます。トラフィックが脅威インテリジェンス規則に合格しなかったときにアラートを送信するか、アラートを送信してトラフィックを拒否するかです。 |

| ステートレス | ネットワーク パケットを、個々にではなくコンテキスト内で調査します。 現在のトラフィックについて、1 つ以上のパケットが予期せず到着した場合、Azure Firewall では、それらのパケットは悪意のあるものとして扱われ、拒否されます。 |

| 強制トンネリング | Azure Firewall で、すべての送信トラフィックを、インターネットに直接送信するのではなく、指定されたネットワーク リソースにルーティングできるようにします。 このネットワーク リソースは、トラフィックの処理を行ってからインターネットへのパススルーを許可する、オンプレミスのハードウェア ファイアウォールのことも、ネットワークの仮想アプライアンスのこともがあります。 |

| タグのサポート | Azure Firewall では、ルールの構成がより容易になるように、サービス タグと FQDN タグがサポートされています。 "サービス タグ" は、1 つの Azure サービスを表すテキスト エンティティです。 たとえば AzureCosmosDB は、Azure Cosmos DB サービスのサービス タグです。 "FQDN タグ" は、よく使用される Microsoft サービスに関連付けられているドメイン名のグループを表すテキスト エンティティです。 たとえば、WindowsVirtualDesktop は、Azure Virtual Desktop のトラフィックを表す FQDN タグです。 |

| DNS プロキシ | DNS プロキシを有効にすると、Azure Firewall は DNS クエリを処理し、仮想ネットワークから目的の DNS サーバーに転送できます。 |

| [カスタム DNS] | 独自の DNS サーバーを使用するように Azure Firewall を構成し、ファイアウォールの送信依存関係が Azure DNS で解決された状態を維持することができます。 |

| Web カテゴリ | Web カテゴリ機能を使用すると、管理者が、ギャンブル Web サイトやソーシャル メディア Web サイトなどの Web サイト カテゴリへのユーザー アクセスを、許可または拒否できます。 |

| 監視 | Azure Firewall では、受信と送信のすべてのネットワーク トラフィックがログに記録されます。そして結果のログは、Azure Monitor、Power BI、Excel、その他のツールを使用して分析することができます。 |

Azure Firewall Premium とは

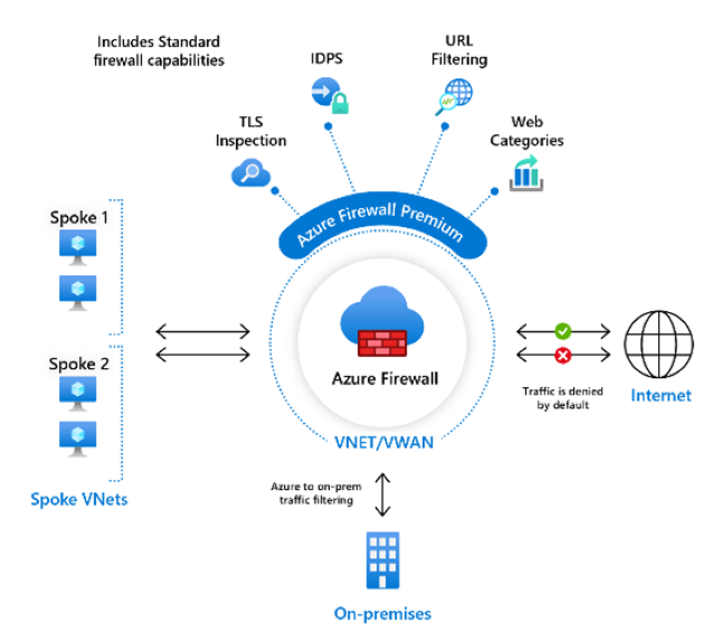

Azure Firewall Premium には、決済業界や医療業界など、機密性が高く規制されている環境のニーズを満たす高度な脅威保護機能があります。

Azure Firewall Premium の主な機能

次の表に、Azure Firewall Premium の主な機能を一覧で示します。

| 機能 | 説明 |

|---|---|

| TLS インスペクション | 送信トラフィックを復号化し、データを処理してから、データを暗号化して宛先に送信します。 |

| IDPS | ネットワーク侵入の検出と防止システム (IDPS) を使うと、ネットワーク アクティビティを監視して悪意のあるアクティビティを検出し、このアクティビティに関する情報をログに記録し、報告し、必要に応じてブロックを試行することができます。 |

| URL フィルタリング | URL 全体を考慮するように Azure Firewall の FQDN フィルター処理機能を拡張します。 たとえば、www.contoso.com の代わりに www.contoso.com/a/c となります。 |

| Web カテゴリ | 管理者は、ギャンブル サイトやソーシャル メディア サイトなどの Web サイト カテゴリへのユーザー アクセスを許可または拒否することができます。 Web カテゴリは、Azure Firewall Premium でより細かく調整できます。 |

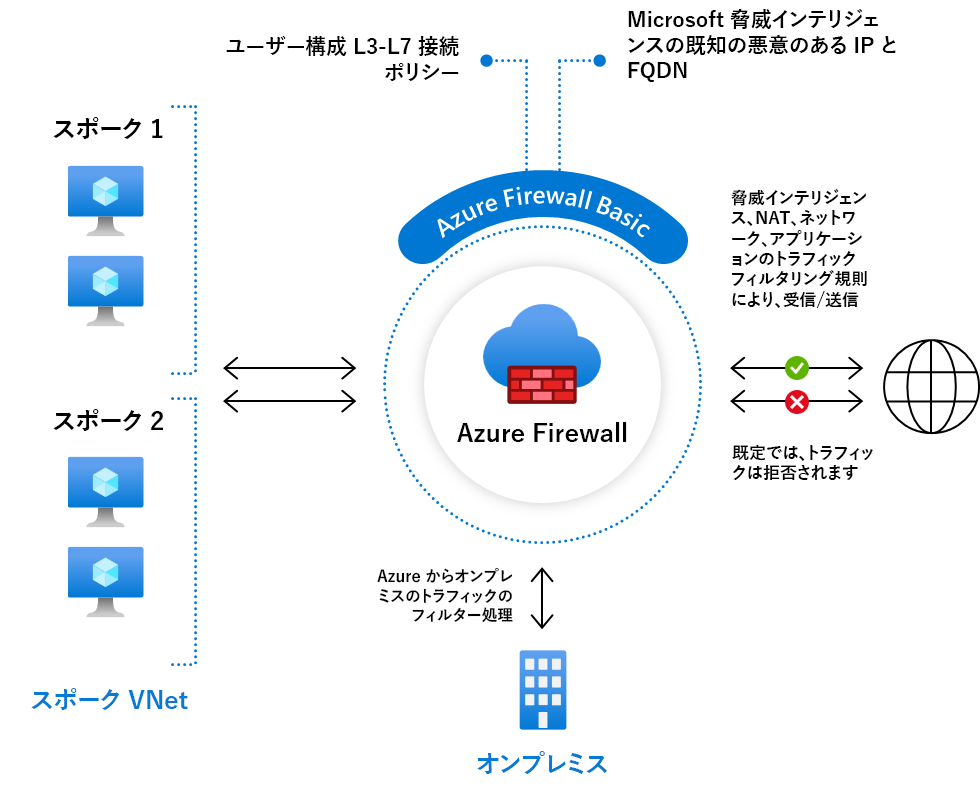

Azure Firewall Basic とは

Azure Firewall Basic は、小規模および中規模 (SMB) の顧客が Azure クラウド環境をセキュリティで保護することを目的としています。 これは、SMB 顧客が必要とする重要な保護機能を手頃な価格で提供します。

Azure Firewall Basic は Firewall Standard に似ていますが、主に次のような制限があります。

- 脅威インテリジェンスの "アラート モード" のみをサポートします。

- 2 つの仮想マシン バックエンド インスタンスでサービスを実行するスケール ユニットを修正しました。

- 予想されるスループットが 250 Mbps の環境に推奨されます。

Azure Firewall Manager の概要

Azure Firewall Manager では、複数の Azure Firewall インスタンスを 1 か所から構成し、管理することができます。 Azure Firewall Manager を使用すると、1 つ以上のファイアウォール ポリシーを作成して複数のファイアウォールにすばやく適用できます。

ファイアウォール ポリシーとは

単一 Azure Firewall の構成は複雑になる場合があります。 たとえば、ファイアウォールが、複数の規則コレクションを使用して構成されている場合があります。 "コレクション" は、次の項目のいずれかまたはすべてを組み合わせたものです。

- 1 つ以上のネットワーク アドレス変換 (NAT) 規則

- 1 つ以上のネットワーク規則

- 1 つ以上のアプリケーション規則

カスタム DNS や脅威インテリジェンス規則など、他のファイアウォール設定を含めるときには、1 つのファイアウォールだけを構成することが負担になる場合があります。 この負担に加わるのは、ネットワーク セキュリティに関する以下の 2 つのよくあるシナリオです。

- 実際のネットワーク アーキテクチャには複数のファイアウォールが必要である。

- 各ファイアウォールで、ユーザー全員に適用する基本レベルのセキュリティ規則と、開発者、データベース ユーザー、マーケティング部門などの指定したグループ用の特別な規則の両方を実装する必要がある。

これらの類似したファイアウォール シナリオの管理の複雑さを低減するため、ファイアウォール ポリシーを実装することができます。 "ファイアウォール ポリシー" は、NAT、ネットワーク、およびアプリケーションのルールの 1 つ以上のコレクションが含まれる Azure リソースです。 これには、カスタム DNS 設定、脅威インテリジェンス設定なども含まれます。

重要な点は、Azure が、ファイアウォール ポリシーと呼ばれるリソースを提供していることです。 作成する 1 つのファイアウォール ポリシーが、そのリソースの 1 つのインスタンスです。 Azure Firewall Manager を使用して、別個のリソースとしてのポリシーを複数のファイアウォールにすばやく適用できます。 基本のポリシーとなるポリシーを 1 つ作成してから、基本ポリシーの規則を継承する、より特殊化したポリシーを用意できます。

Azure Firewall Manager の主要機能

次の表に、Azure Firewall Manager の主要な機能を一覧で示します。

| 機能 | 説明 |

|---|---|

| 管理の一元化 | ネットワーク全体にわたって、すべてのファイアウォール構成を管理します。 |

| 複数のファイアウォールの管理 | 1 つのインターフェイスから任意の数のファイアウォールをデプロイ、構成、監視します。 |

| 複数のネットワーク アーキテクチャのサポート | 標準の Azure 仮想ネットワークと Azure Virtual WAN ハブの両方を保護します。 |

| 自動トラフィック ルーティング | ネットワーク トラフィックは、ファイアウォールに自動的にルーティングされます (ファイアウォールが Azure Virtual WAN ハブとのみ使用されている場合)。 |

| 階層構造のポリシー | いわゆる親子のファイアウォール ポリシーを作成できます。 "親" ポリシーには、グローバルに適用するルールと設定が含まれています。 "子" ポリシーは、その親のすべてのルールと設定を継承します。 |

| サードパーティ セキュリティ プロバイダーのサポート | サードパーティのサービスとしてのセキュリティ (SECaaS) ソリューションを統合して、ネットワークのインターネット接続を保護できます。 |

| DDoS 保護プラン | Azure Firewall Manager では、仮想ネットワークを DDoS 保護プランに関連付けることができます。 |

| Web Application Firewall ポリシーを管理する | Azure Front Door や Azure Application Gateway などのアプリケーション配信プラットフォーム用に Web Application Firewall (WAF) ポリシーを一元的に作成し、関連付けることができます。 |

Note

サードパーティの SECaaS ソリューションを統合できるようにすることで、サードパーティの SECaaS プロバイダーを使用してインターネット トラフィックを監視するのと同時に、Azure Firewall を使用してローカル ネットワーク トラフィックを監視するネットワーク セキュリティ戦略も取ることができます。

アーキテクチャ オプション

Azure Firewall Manager では、次の 2 つのネットワーク アーキテクチャに向けてセキュリティ管理を提供します。

- ハブ仮想ネットワーク。 1 つ以上のファイアウォール ポリシーが適用されている標準の Azure 仮想ネットワーク。

- セキュリティ保護付き仮想ハブ。 1 つ以上のファイアウォール ポリシーが適用されている Azure Virtual WAN ハブ。