ユーザー、グループ、コンピューターの定義

AD DS には、高レベルのコンポーネントとオブジェクトに加えて、ユーザー、グループ、コンピューターなどの他のオブジェクトが含まれています。

ユーザー オブジェクトを作成する

AD DS では、ネットワーク リソースへのアクセスを必要とするすべてのユーザーにユーザー アカウントを用意する必要があります。 ユーザーは、このユーザー アカウントを使用して、AD DS ドメインに対して認証を行い、ネットワーク リソースにアクセスすることができます。

Windows Server の場合、ユーザー アカウントは、ユーザーを定義するすべての情報を含むオブジェクトです。 ユーザー アカウントには次のものが含まれます。

- ユーザー名。

- ユーザー パスワード。

- グループ メンバーシップ。

ユーザー アカウントには、組織の要件に基づいて構成できる設定も含まれています。

ユーザー アカウントのユーザー名とパスワードは、ユーザーのサインイン資格情報として機能します。 ユーザー オブジェクトには、ユーザーを説明および管理する他の属性もいくつか含まれています。 AD DS でユーザー オブジェクトを作成および管理するには、次のような方法があります。

- Active Directory 管理センター。

- Active Directory ユーザーとコンピューティング。

- Windows Admin Center。

- Windows PowerShell。

dsaddコマンドライン ツール。

管理されたサービス アカウントとは

多くのアプリには、プログラムをホストするサーバーにインストールするサービスが含まれています。 これらのサービスは、通常、サーバーの起動時に実行されるか、その他のイベントによってトリガーされます。 多くの場合、サービスはバックグラウンドで実行され、ユーザーの操作を必要としません。 サービスを起動して認証するには、サービス アカウントを使用します。 サービス アカウントは、組み込みのローカル サービス、ネットワーク サービス、ローカル システム アカウントなど、コンピューターに対してローカルなアカウントである場合があります。 また、AD DS にあるドメインベースのアカウントを使用するようにサービス アカウントを構成することもできます。

管理を一元化し、プログラム要件を満たすために、多くの組織はドメインベースのアカウントを使用してプログラム サービスを実行することを選択しています。 この方法は、ローカル アカウントを使用する場合に比べていくつかの利点がありますが、次のような関連する課題があります。

- サービス アカウントのパスワードを安全に管理するには、追加の管理作業が必要になる場合があります。

- ドメインベースのアカウントがサービス アカウントとして使用されているかどうかを判断するのが難しい場合があります。

- サービス プリンシパル名 (SPN) を管理するために余分な管理作業が必要になる場合があります。

Windows Server は、管理されたサービス アカウントという AD DS オブジェクトをサポートしています。これを使用すると、サービス アカウントの管理が容易になります。 管理されたサービス アカウントは、次のことが可能になる AD DS オブジェクト クラスです。

- パスワード管理の簡略化。

- SPN 管理の簡略化。

グループの管理されたサービス アカウントとは

グループの管理されたサービス アカウントを使用すると、標準の管理されたサービス アカウントの機能をドメイン内の複数のサーバーに拡張することができます。 ネットワーク負荷分散 (NLB) クラスターまたは IIS サーバーを使用するサーバー ファームのシナリオでは、多くの場合、同じサービス アカウントでシステム サービスまたはプログラム サービスを実行する必要があります。 標準の管理されたサービス アカウントでは、複数のサーバー上で実行されているサービスに管理されたサービス アカウントの機能を提供できません。 グループの管理されたサービス アカウントを使用すると、複数のサーバーで同じ管理されたサービス アカウントを使用するように構成し、さらにパスワードの自動管理や SPN 管理の簡略化など、管理されたサービス アカウントがもたらす利点を保持できます。

グループの管理されたサービス アカウント機能をサポートするには、環境が次の要件を満たしている必要があります。

- ドメイン内のドメイン コントローラーに KDS ルート キーを作成する必要がある。

KDS ルート キーを作成するには、Windows Server ドメイン コントローラー上の Windows PowerShell 用 Active Directory モジュールから次のコマンドを実行します。

Add-KdsRootKey –EffectiveImmediately

–PrinicipalsAllowedToRetrieveManagedPassword パラメーターを指定して New-ADServiceAccount Windows PowerShell コマンドレットを使用し、グループの管理されたサービス アカウントを作成します。

次に例を示します。

New-ADServiceAccount -Name LondonSQLFarm -PrincipalsAllowedToRetrieveManagedPassword SEA-SQL1, SEA-SQL2, SEA-SQL3

グループ オブジェクトとは

小規模なネットワークであれば、個々のユーザー アカウントにアクセス許可と権限を割り当てることは実用的かもしれませんが、大規模なエンタープライズ ネットワークの場合は非実用的で非効率的です。

たとえば、複数のユーザーがフォルダーに対して同じレベルのアクセスを必要としている場合、必要なユーザー アカウントを含むグループを作成してから、必要なアクセス許可をグループに割り当てる方が効率的です。

ヒント

追加の利点として、ファイルのアクセス許可を直接編集するのではなく、ユーザーをグループに追加したり、グループから削除したりすることで、ユーザーのファイル アクセス許可を変更できます。

組織にグループを実装する前に、さまざまな AD DS グループの種類のスコープを理解しておく必要があります。 さらに、リソースへのアクセスを管理する場合、または管理の権利と責任を割り当てる場合に、グループの種類をどのように使用するかを理解しておく必要があります。

グループの種類

Windows Server エンタープライズ ネットワークには、次の表に示す 2 種類のグループがあります。

グループの種類

説明

セキュリティ

セキュリティ グループはセキュリティ対応であり、それらを使用してさまざまなリソースにアクセス許可を割り当てます。 アクセス制御リスト (ACL) のアクセス許可エントリにセキュリティ グループを使用して、リソース アクセスのセキュリティを制御することができます。 グループを使用してセキュリティを管理する場合は、セキュリティ グループにする必要があります。

Distribution

通常、メール アプリケーションには、セキュリティ対応ではない配布グループが使用されています。 メール アプリケーションの配布手段としてセキュリティ グループを使用することもできます。

注意

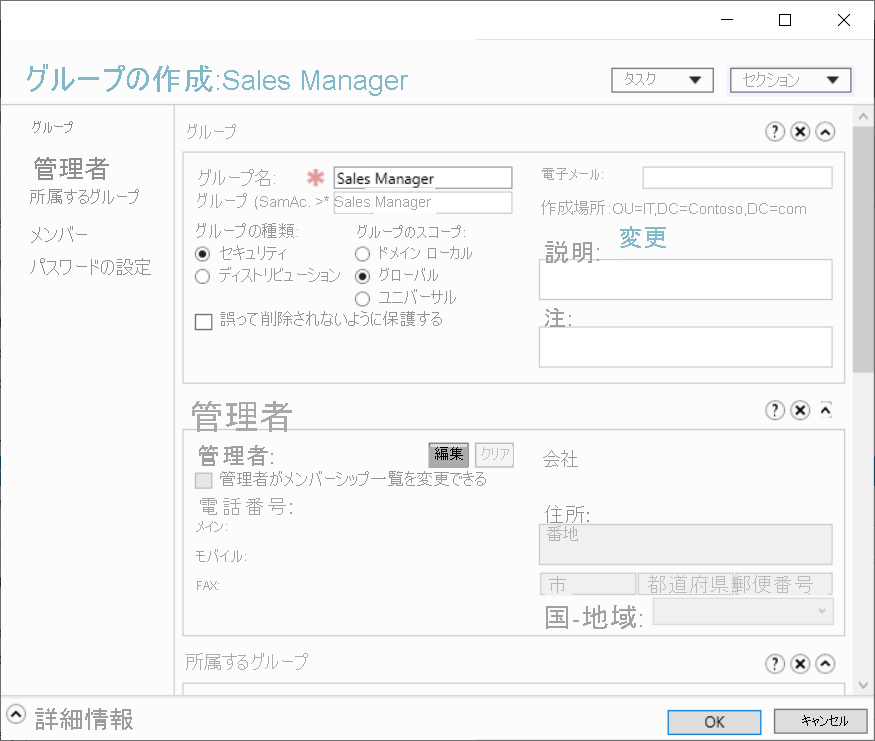

グループを作成するときは、グループの種類とスコープを選択します。 グループの種類によって、グループの機能が決まります。

グループのスコープ

Windows Server は、グループのスコープをサポートしています。 グループのスコープによって、グループの能力またはアクセス許可の範囲と、グループ メンバーシップの両方が決まります。 4 つのグループのスコープがあります。

ローカル。 この種類のグループは、ドメイン コントローラーではないドメインメンバー サーバー上、またはドメインメンバー ワークステーション上で、スタンドアロン サーバーまたはワークステーションに使用します。 ローカル グループは、それらが存在するコンピューター上でのみ使用できます。 ローカル グループの重要な特性は次のとおりです。

- 能力とアクセス許可は、ローカル リソース上、つまりローカル コンピューター上でのみ割り当てることができます。

- AD DS フォレスト内の任意の場所のメンバーを含めることができます。

ドメインローカル。 この種類のグループは、主にリソースへのアクセスを管理するため、または管理の権利と責任を割り当てるために使用します。 ドメインローカル グループは AD DS ドメインのドメイン コントローラー上に存在するため、グループのスコープは、その存在するドメインに対してローカルです。 ドメインローカル グループの重要な特性は次のとおりです。

- ドメインローカル リソース上、つまりローカル ドメイン内のすべてのコンピューター上でのみ、能力とアクセス許可を割り当てることができます。

- AD DS フォレスト内の任意の場所のメンバーを含めることができます。

グローバル。 この種類のグループは、主に同様の特性を持つユーザーを統合するために使用します。 たとえば、部門や地域に属するユーザーをまとめるためにグローバル グループを使用することがあります。 グローバル グループの重要な特性は次のとおりです。

- フォレスト内の任意の場所に能力とアクセス許可を割り当てることができます。

- ローカル ドメインのメンバーのみを指定できます。また、ローカル ドメインのユーザー、コンピューター、およびグローバル グループを含めることができます。

ユニバーサル。 この種類のグループは、ドメインローカル グループとグローバル グループの両方の特性を組み合わせたものなので、マルチドメイン ネットワークで最もよく使用されます。 具体的には、ユニバーサル グループの重要な特性は次のとおりです。

- グローバル グループに割り当てる場合と同じように、フォレスト内の任意の場所に能力とアクセス許可を割り当てることができます。

- AD DS フォレスト内の任意の場所のメンバーを含めることができます。

コンピューター オブジェクトとは

ユーザーと同様に、コンピューターは次の点でセキュリティ プリンシパルです。

- サインイン名と、Windows によって定期的に自動変更されるパスワードを持つアカウントがあります。

- ドメインで認証されます。

- グループに属し、リソースに対してアクセス権を持ち、グループ ポリシーを使用して構成することができます。

コンピューター オブジェクトを作成し、ドメインに参加させたときから、コンピューター アカウントのライフサイクルは始まります。 コンピューター アカウントをドメインに参加させた後は、次のような日常の管理タスクがあります。

- コンピューターのプロパティを構成する。

- OU 間でコンピューターを移動する。

- コンピューター自体を管理する。

- コンピューター オブジェクトの名前の変更、リセット、無効化、有効化、最終的には削除。

Computers コンテナー

AD DS でコンピューター オブジェクトを作成する前に、それを配置する場所を用意する必要があります。 Computers コンテナーは、AD DS ドメインの組み込みのコンテナーです。 このコンテナーは、コンピューターがドメインに参加するときのコンピューター アカウントの既定の場所です。

このコンテナーは OU ではありません。 そうではなく、Container クラスのオブジェクトです。 共通名は CN = Computers です。 コンテナーと OU には、微妙でありながら重要な違いがあります。 コンテナー内に OU を作成することはできないため、Computers コンテナーを細分化することはできません。 グループ ポリシー オブジェクトをコンテナーにリンクすることもできません。 そのため、Computers コンテナーを使用するのではなく、コンピューター オブジェクトをホストするカスタム OU を作成することをお勧めします。