ID のセキュリティを強化する

私たちの仕事と個人的な生活は、資格情報のセキュリティにますます依存しています。 つまり、資格情報の侵害は、organizationとユーザーに重大な影響を及ぼす可能性があります。 ID は、ユーザー、デバイス、さらにはサービスを表すことができます。 ユーザーとorganization全体を保護するには、ゼロ トラストアプローチをお勧めします。 これにより、organization全体の ID が強力で柔軟であり、きめ細かいレベルでアクセスを制御できます。 今取り上げた最新のデバイス管理ツールは、この機能の選択に基づいてorganizationのセキュリティ体制を向上させるのに役立ちます。 Microsoft IntuneとMicrosoft Entra IDを使用して、従業員、パートナー、顧客の ID を管理およびセキュリティで保護し、毎月のサービス更新プログラムを補完します。

多要素認証でパスワードレスにする

パスワードは覚えにくい場合があり、サイバー犯罪者のターゲットであることが多い場合があります。 多くの場合、ユーザーはアカウント間で同じパスワードを再利用します。 この問題に対処するには、Windows Hello for Businessを、Microsoft Entra IDを使用した一般的な組み込みのパスワードレス ソリューションや多要素認証 (MFA) として使用します。

Windows では、複数の FIDO 認定方法を使用してパスワードにゼロ トラストアプローチを取り、共有デバイスに FIDO2 セキュリティ キーを使用できるようにします。 Fast Identity Online (FIDO) は、ユーザーがアカウント間で同じパスワードを再利用できないように設計されたオープン認証標準です。 1 つのアカウントが侵害された場合、同じパスワードを使用するすべてのアカウントも危険にさらされます。 パスワードレス認証と多要素認証について説明します。これは、最大限の保護のために一緒に使用できます。

Windows Hello for Businessは、1 日目からパスワードを使用する必要性を取り除くことによって、ユーザー ID を保護できます。 顔認識、指紋、または PIN に依存してユーザー ID を確認します。 ユーザーの資格情報をデバイスにバインドし、登録済みデバイスでのみ使用でき、他のデバイスでは機能しません。 このセットアップは、エンタープライズ内のMicrosoft Entra IDと統合され、複数のデバイス シナリオによって、パスワードの盗み取りとフィッシング攻撃から保護されます。 次の段階でセキュリティ体制を改善します。

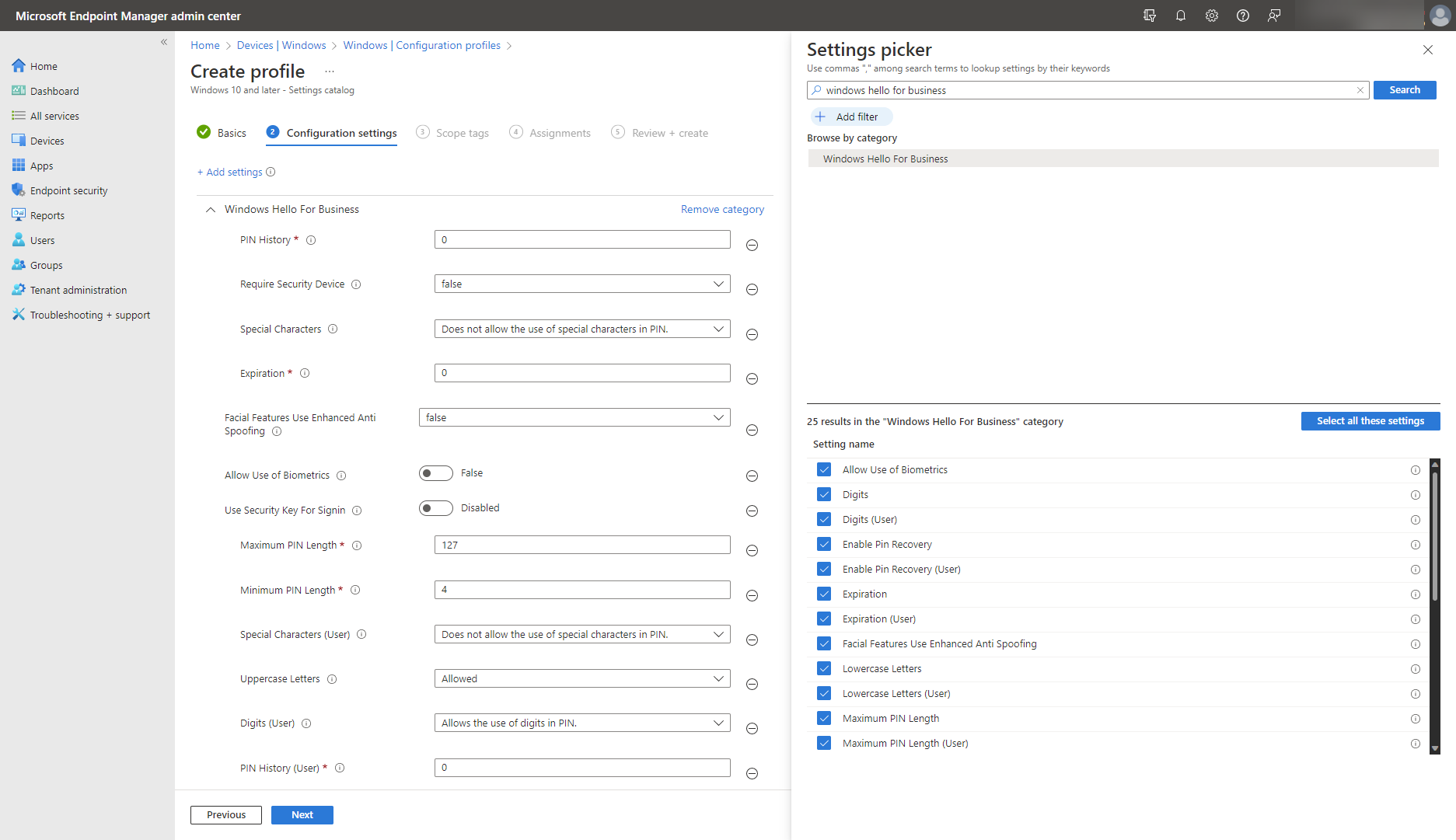

はじめに: オンプレミス、クラウド、ハイブリッドなど、organizationの環境に基づいてデバイスをWindows Hello for Businessに登録します。 Microsoft Intuneまたは手動でテナント全体のWindows Hello for Business ポリシーを構成します。

- [Windows Hello for Business] を [有効] に設定します。

- PIN 要件の構成: 長さ、文字ケース、特殊文字、有効期限、履歴、回復オプション。

- トラステッド プラットフォーム モジュール (TPM) チップ、生体認証、なりすまし対策、オンプレミス リソースの証明書、サインインのセキュリティ キーなど、追加の保護を有効にします。

さらに進める: 保護を強化するには、たとえば、ユーザーが、organizationのセキュリティ ポリシーに基づいて管理され、最新のデバイス上にある場合にのみリソースへのアクセスを許可するように、条件付きアクセスを作成します。 これにより、リモート資格情報の盗難やフィッシング攻撃からorganizationを保護できます。 アクセスを取得し、必要なパスワードの数を減らすために、ユーザーは常に物理的に行動する必要があります。

最適化: セキュリティをさらに強化するには、Microsoft Entra IDなどの ID プロバイダーによって提供される多要素認証 (MFA) とパスワードレス保護を組み合わせてWindows Hello for Businessを構成します。

または、次に示すように、設定カタログを使用してWindows Hello for Businessを構成します。

多要素認証 (MFA) では、アカウントへのアクセスが許可される前に、複数の認証要件を組み合わせることができます。 たとえば、ユーザーが Microsoft Authenticator アプリを使用して要求を承認したり、生体情報に加えて電話や電子メールに送信された検証コードを提供してアクセスを取得したりするように要求できます。

デバイスがMicrosoft Entra テナント内に登録され、個々のユーザーに関連付けられている場合は、そのデバイスにアクセスするためにユーザーの生体認証または PIN を必要とするパスワードレス認証を設定できます。 Microsoft Authenticator アプリを使用して設定します。 Microsoft Authenticator を使用して Windows Hello for Business.yFinally をブートストラップすることもできます。ユーザーは、リソースとプラットフォームにアクセスするための代替パスワードレス認証として 1 つの物理セキュリティ キーを使用できます。

プレゼンス センシング: ウェイク オン アプローチとロック オン 休暇

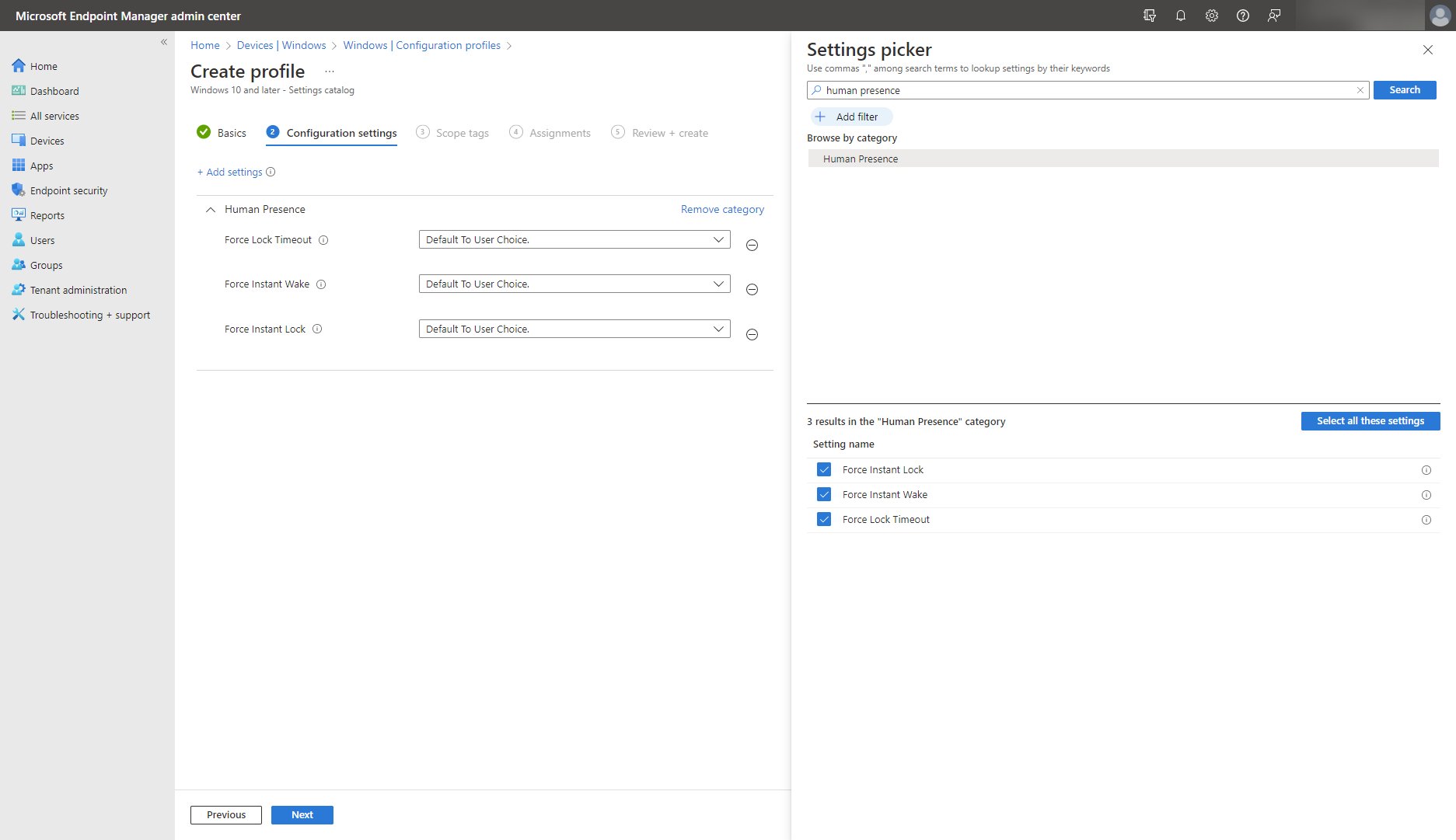

Windows プレゼンス センシングは、ハイブリッド ワーカーにデータ セキュリティとプライバシー保護の別の層を提供します。 最新の Windows デバイスは、自宅、オフィス、パブリック環境など、セキュリティと生産性を維持するために、プレゼンスにインテリジェントに適応できます。 Windows プレゼンス センシングでは、Windows Hello顔認識とプレゼンス検出センサーを使用してハンズフリーでサインインし、退出時にデバイスを自動的にロックします。 アプローチ時に PC をスリープ解除する機能は、Windows 11デバイスで構成できます。一方、休暇時のロック機能はWindows 10でも使用できます。 デバイスにスリープ解除用 のプレゼンス センサーが組み込まれている かどうかを確認し、 Bluetooth とペアリング してロックします。

設定カタログを使用してプレゼンス センシングを制御する:

アクセス制御を実装する

Access Controlを使用すると、ユーザーが特定のファイル システム オブジェクトにアクセスしようとした場合など、オブジェクトを制御したり、システム イベントを監査したりできます。 これにより、機密性の高いオブジェクトのアクティビティを制御および追跡できます。

windows デバイスのアクセス制御を構成して、organizationのデバイスとネットワーク全体のオブジェクトとリソースに対するユーザー、グループ、およびコンピューターの承認を制御します。 アクセス制御を使用すると、次のことができます。

- ユーザーが、組織のポリシーと毎日の作業に必要な内容と一致する方法でリソースにアクセスできるようにします。

- organizationのポリシーの変更やユーザーのジョブの変更に応じて、リソースに定期的にアクセスするユーザーの機能を更新します。

- 正当なユーザーがジョブを実行するために必要なリソースにアクセスできない場合に、アクセスの問題を特定して修正します。

Access Control Listsを使用して、特定のオブジェクトで使用できるアクセス許可を構成します。 システム リソースへのアクセス許可には、システム Access Control Listsを使用します。

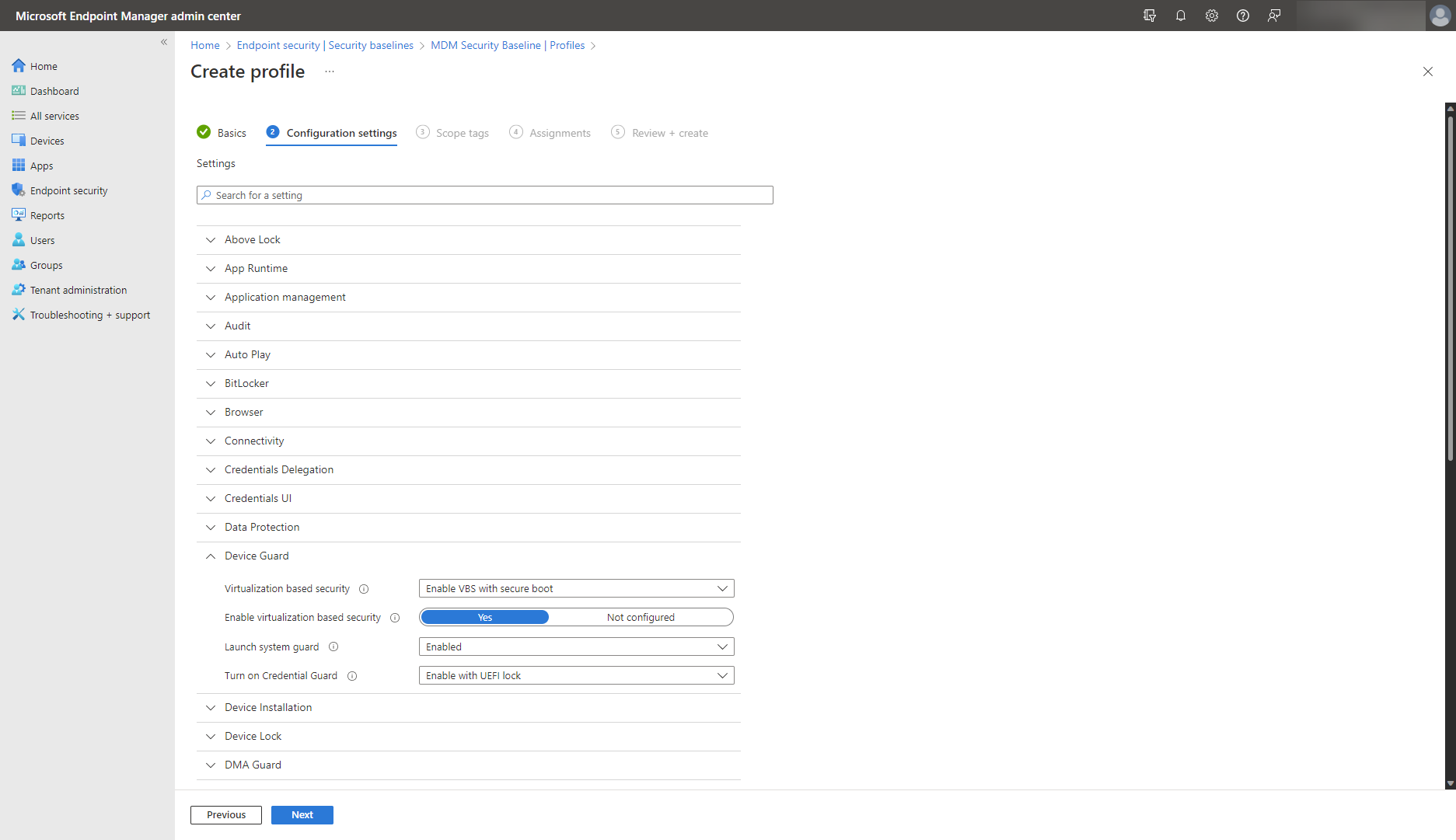

資格情報ガードWindows Defender使用する

Windows 11 バージョン 22H2 の更新以降、Windows Defender Credential Guard はエンタープライズ エディションで既定で有効になっています。 そうでない場合は、Windows Defender Credential Guard を有効にして、ハードウェアと仮想化ベースのセキュリティの組み合わせを使用してシステムを保護します。 これを使用して、パススルー ハッシュなどの資格情報の盗難攻撃など、高度な永続的な脅威から保護します。サイバー犯罪者は、パスワードのハッシュを使用して環境全体を横方向に移動します。 また、何らかの形で管理特権を得た可能性があるマルウェアがシークレットを抽出するのを防ぐこともできます。

次に示すように、設定カタログまたはセキュリティ ベースラインを使用して、Credential Guard Windows Defender有効にします。

![Microsoft Intuneの [設定] カタログを示すスクリーンショット。Credential Guard を含む Device Guard の機能が示されています。](../../m365/m365-advance-organization-security-posture/media/device-guard-settings-catalog.png)

organizationのユーザーは、リモート デスクトップ接続経由でリモート デバイスに接続する必要がある場合があります。 その場合は、リモート資格情報ガードWindows Defender有効にして、資格情報がネットワーク経由で渡されないようにし、代わりにデバイスのみに留めておきます。 さらに、シームレスで保護されたサインインのために、すべてのリモート デスクトップ セッションにシングル サインオン エクスペリエンスを提供することもできます。