アプリケーションレイヤーをセキュリティで保護する

ゼロ トラストでは、一元的に管理または制御されるアプリケーション、およびユーザーによって管理される信頼できる信頼できるアプリケーションなど、すべてのアプリケーションをセキュリティで保護する必要があります。 これは、セキュリティが誤って構成されているアプリケーションがある場合、しばらくの間、ハッカーがその脆弱性を悪用する機会を生み出す可能性があるためです。 不適切にセキュリティで保護されたアプリケーションを使用すると、サイバー犯罪者は、デバイス上の重要なデータと、接続されているより広いネットワークにアクセスできます。 アプリ ベンダーから定期的な更新プログラムをダウンロードすることは、アプリケーションが確実に保護されるようにするための最初の手順です。 さらに、サービス メカニズムによって提供される毎月の品質と機能更新プログラムを使用して Windows OS を更新し続けることは、アプリケーションのセキュリティ強化とツールの向上に貢献します。 構成可能なアプリケーションセキュリティ機能と、organizationのすべてのデバイスでアプリケーションの保護を実装するためにさらに使用できるIntuneツールをいくつか見てみましょう。

Windows Defender アプリケーション制御 (WDAC)

アプリケーションセキュリティ戦略の最初のプロアクティブな手順として、デバイス上の適切なアプリケーションのみを許可していることを確認します。 メモリの整合性によってオペレーティング システムがカーネル メモリの脅威に対して強化されますが、Windows Defender アプリケーション制御 (WDAC) と組み合わせることで、適切なエンタープライズ ライセンスによる保護を強化できます。 これを行うには、デバイスにインストールして実行できるアプリケーションを制御します。

開始するには、次の手順を実行して WDAC を構成して有効にします。

- WDAC ポリシーに必要な 信頼の円 を定義します。 信頼の輪によって、私たちは自然言語で表現されたポリシーのビジネス意図の説明を意味します。 この定義は、ポリシー XML の実際のポリシー ルールを作成するときにガイドします。

- アプリケーション制御ウィザードWindows Defender使用して、初期ポリシーを作成します。 Intuneの組み込みポリシーの使用と、継続的な改善が行われる独自のポリシー ルールとファイル ルールの設計と作成について説明します。

- 少数のデバイス セットに監査モードでポリシーを展開します。

- Windows Defender アプリケーション制御ウィザードを使用して、許可するデバイスの小さなセットでブロックされたすべてのファイルのルールをイベント ログから作成します。

- 上記の手順を必要な回数繰り返します。

- その他のデバイスで監査モードでポリシーを展開します。

- 引き続きイベントを監視します ( 高度なハンティングなど)。

- 準備ができたら、ポリシーを適用モードに変換し、ステージングされたデプロイを繰り返します。

- さらに安全にするには、署名付きポリシーを使用して、改ざんからアプリケーション制御Windows Defender保護します。

次に、カスタム OMA-URI 機能を使用して、Intuneに WDAC ポリシーをデプロイします。これは今後数か月で改善される予定です。

- 生成されたポリシーの GUID を把握します。ポリシー xml には PolicyID として <表示されます。

- デプロイするには、ConvertFrom-CIPolicy コマンドレットを使用してポリシー XML をバイナリ形式に変換します。 バイナリ ポリシーは、署名または署名されていない可能性があります。

- Microsoft Intune ポータルを開き、カスタム設定でプロファイルを作成します。

- [名前] と [説明] を指定し、残りのカスタム OMA-URI 設定に次の値を使用します。

- OMA-URI: ./Vendor/MSFT/ApplicationControl/Policies/Policy GUID/Policy

- データ型: Base64

- 証明書ファイル: バイナリ形式のポリシー ファイルをアップロードします。 Base64 ファイルをアップロードする必要はありません。Intuneは、アップロードした.bin ファイルをユーザーの代わりに Base64 に変換するためです。

スマート アプリ コントロール

スマート アプリ 制御を使用すると、一部の小規模企業では、セキュリティを維持しながら、従業員が独自のアプリケーションを柔軟に選択できます。 スマート アプリ制御は、信頼されていないソフトウェアまたは署名されていないソフトウェアをブロックすることで、ユーザーが Windows デバイスで悪意のあるアプリケーションを実行できないようにします。 これにより、Smart App Control は、以前の組み込みのブラウザー保護を超えています。 AI を使用すると、この機能では、毎日処理される既存および新しいインテリジェンスに基づいて、安全であると予測されるアプリの実行のみが許可されます。

スマート アプリ コントロールは、Windows 11 バージョン 22H2 に付属する新しいデバイスで使用できます。 以前のバージョンのWindows 11を持つデバイスは、Windows 11 バージョン 22H2 のリセットとクリーンインストールでこの機能を利用できます。 この機能を特定の環境に適応させる方法について詳しくは、こちらをご覧ください。

アプリケーションの分離とコンテナー

サイバー犯罪者は、ソーシャル エンジニアリングの戦術を使用して、ユーザーがメールで悪意のあるリンクを開いたり、悪意のあるサイトにアクセスしたりするなど、ユーザーをだましてアプリケーション攻撃を促進しようとする場合があります。 ブラウザーとアプリケーションのスキャンとフィルター処理の機能では、これらの種類の攻撃を阻止するには不十分な場合があるため、役立ついくつかのサービス ツールが用意されています。

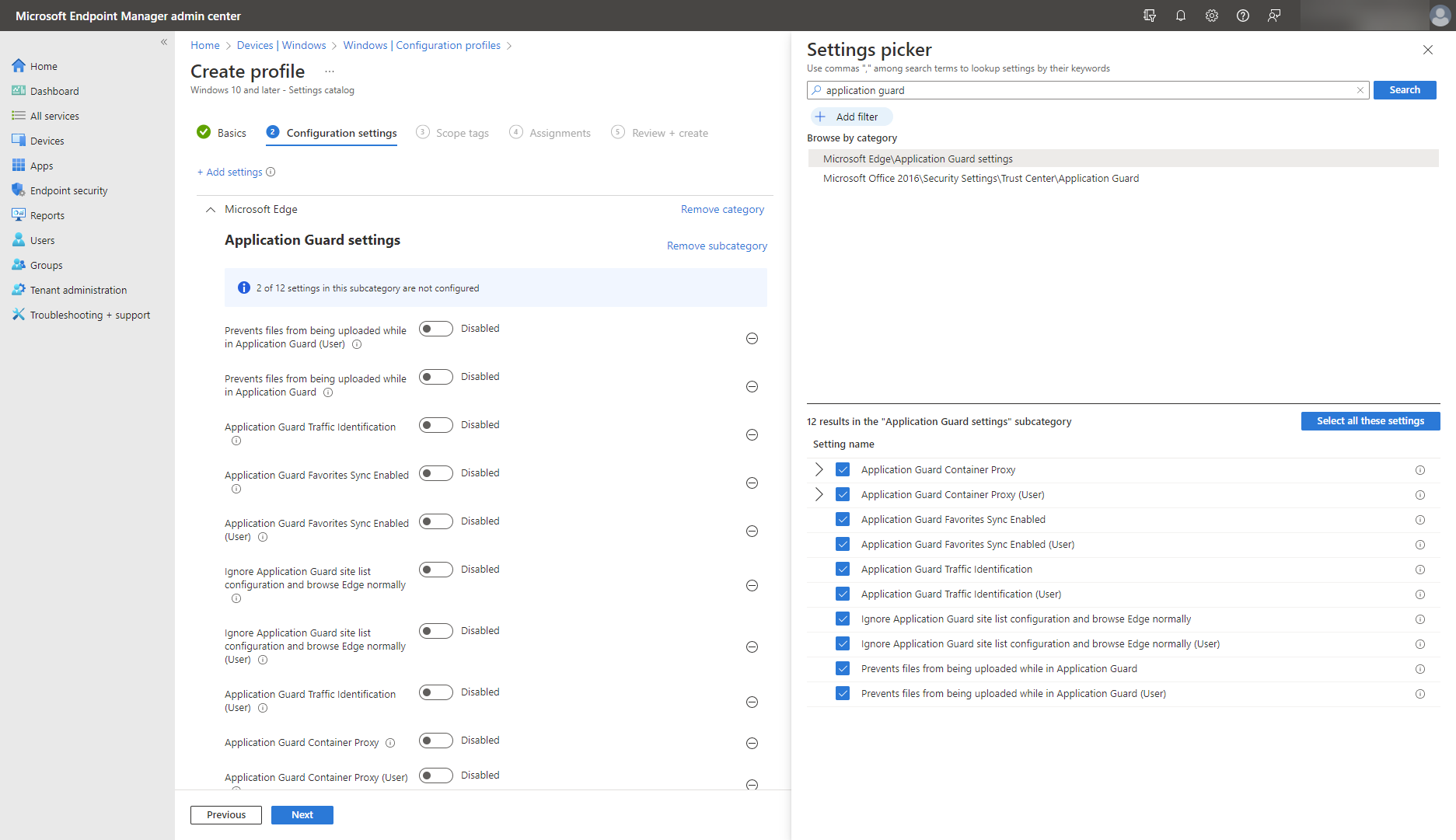

既定では信頼できないものとして扱うときは、アプリケーションとブラウザー のセッションに対してゼロ トラストな姿勢を取っています。 アプリケーションをMicrosoft Defender Application Guardして分離し、Microsoft Edge ブラウザー、Word ファイル、Excel ファイルなど、システムの残りの部分とは別のコンテナー内で開かれた Web サイトを実行します。 つまり、悪意のあるコードとアクティビティはコンテナー内に含まれており、デスクトップ システムから離れています。 アプリケーションの分離を実装するには、Office または Edge ブラウザー用のMicrosoft Defender Application Guardを使用して構成します。 Intuneで、[設定] カタログの [Microsoft Edge] カテゴリの下にある [Microsoft Defender Application Guard設定] を探します。

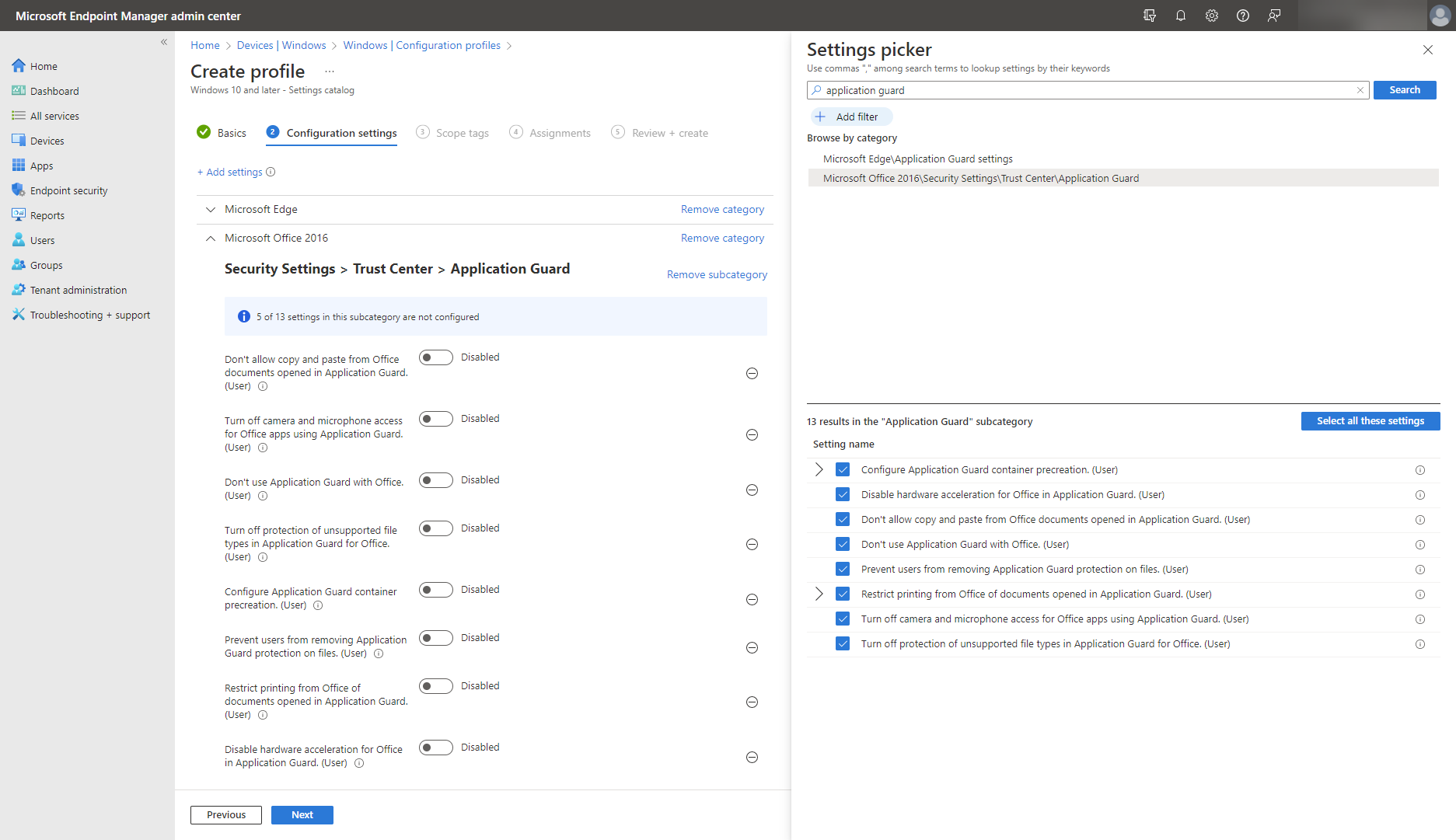

同様に、次に示すように、設定カタログで Microsoft Office カテゴリを見つけてセキュリティ設定>セキュリティ センター>Application Guardを構成します。

ユニバーサル Windows プラットフォーム (UWP) アプリケーションの場合は、Windows アプリケーション用に設計された Windows コンテナーを設定して構成します。 これにより、ネットワーク接続に制限を適用し、アプリケーションでファイル システムとレジストリへのアクセスが制限されていることを確認します。 その結果、悪意のあるコードや感染したアプリは、エスケープの手段が少なくなります。 セキュリティ体制を向上させるために、この追加レベルのセキュリティを体験する上で検討してください。

ユーザー アカウント制御

ユーザーが日常の使用に管理者アカウントを使用しないように、すべてのデバイスが最小限の特権アクセス用に構成されていることを確認します。 管理権限を保護する必要があります。 侵害された場合、マルウェアはデバイスをより詳細に制御でき、他のデバイス、プラットフォーム、システムを制御できる可能性があります。

ユーザー アカウント制御を実装して、ユーザーの生産性を維持し、作業を完了するために必要な最小限の特権アクセスを使用し、必要な場合にのみ使用します。 これにより、管理者がアプリの管理者レベルのアクセスを明示的に承認しない限り、アプリは常に管理者以外のアカウントのセキュリティ コンテキストで実行されます。 アプリを実行するには管理者アクセス許可が必要であり、実行要求は管理者ユーザーによって手動で承認されている必要があることをユーザーに通知されます。

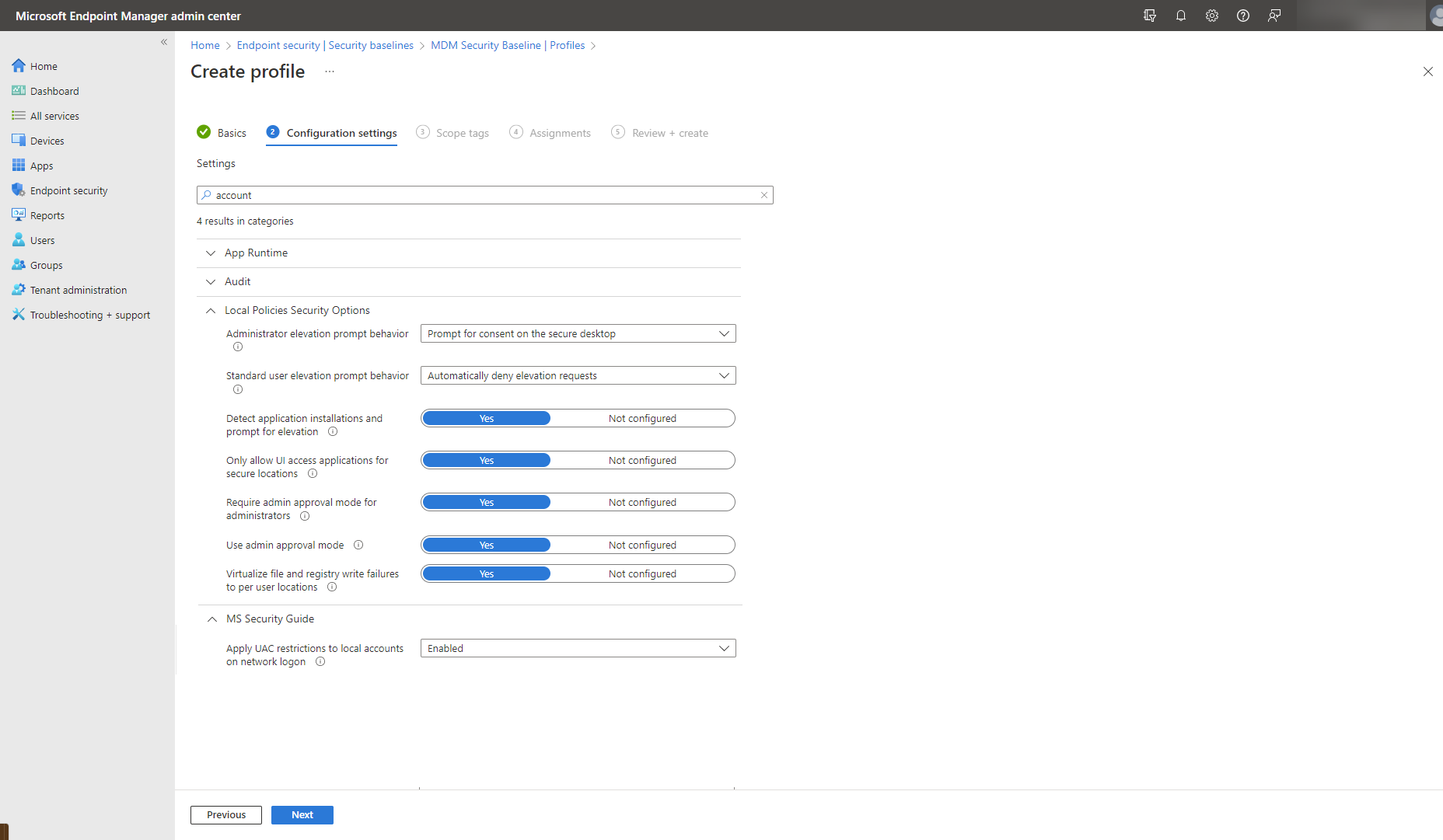

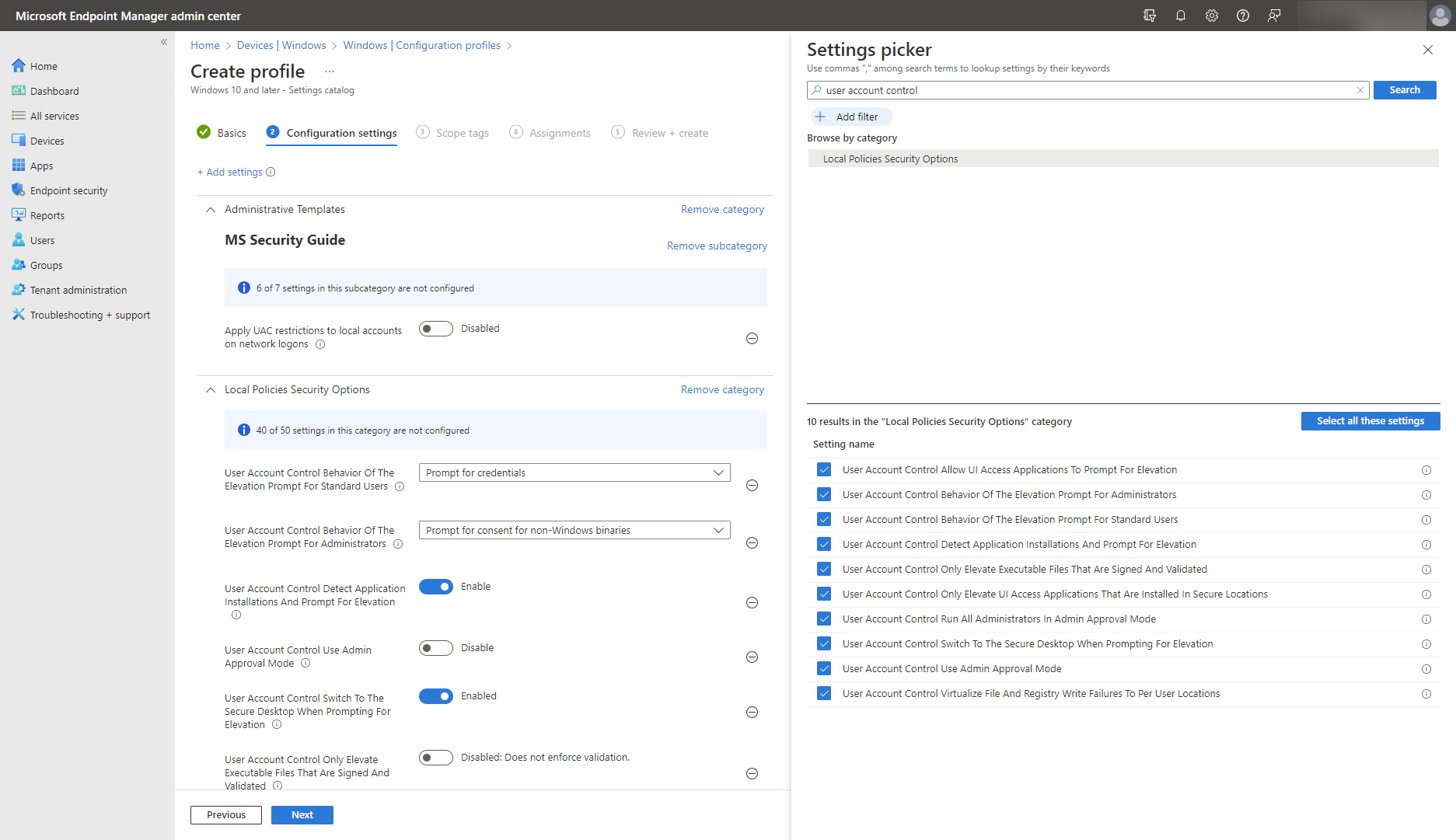

UAC 固有のセキュリティ ポリシーを使用して、organizationでのユーザー アカウント制御の動作を構成します。 セキュリティ ベースラインや設定カタログなど、Intuneの [ローカル ポリシー] の [セキュリティ オプション] で、さまざまな方法で構成できます。

ユーザー アカウント制御の代わりに、Windows Autopilot は、新しいデバイスのセットアップと事前構成に使用されるテクノロジのコレクションを使用して新しいアプローチを提供し、生産性の高い使用の準備を整え、それらがロックダウンされ、企業のセキュリティ ポリシーに準拠していることを確認します。 ハイブリッド作業用の Autopilot デバイスのデプロイの詳細を確認します。