ハードウェアをセキュリティで保護することを忘れないでください

現代の世界では、オペレーティング システムだけでは、サイバー犯罪者が使用する広範な攻撃や手法からデバイスを保護できなくなります。 これには、物理、ファームウェア、カーネル攻撃、投機的実行手法が含まれます。 デバイスのハードウェア自体は、機密情報を格納して処理するチップやプロセッサなど、非常にコアに安全である必要があります。 ゼロ トラスト応答は、ハードウェア コンポーネントを信頼できないものとして扱います。 ハードウェア コンポーネントが侵害された場合、デバイス全体、デバイス上で実行されるもの、またはそのコンポーネントに接続するものはすべて、その結果として危険にさらされます。 organizationのセキュリティ体制を進めるのに役立つハードウェア セキュリティ機能のセットを見てみましょう。

幸いなことに、ハードウェア レベルのセキュリティ機能を使用して環境を更新およびサービスすることで、デバイスの作成とorganizationのグローバルな脆弱性と脅威のクラス全体を排除できます。 さらに、これは、同じセキュリティ機能がソフトウェアでのみ実装されている場合とは対照的に、パフォーマンスが大幅に向上する可能性もあります。 その結果、生産性が向上します。

ハードウェア ベースのセキュリティ機能は、セキュリティ体制の改善の過程を最適化することを目的としており、Microsoft Secure Score とゼロ トラストの成熟度レベルを月単位で計画し、一貫して増やすのに役立ちます (セキュリティ体制の継続的な改善に関するユニットを参照してください)。 これらの機能のほとんどは、最新の Windows デバイスに組み込まれており、自動的に有効になっていますが、一部の機能はMicrosoft Intuneで構成できます。 見てみましょう。

Microsoft Pluton プロセッサと TPM

Windows では、トラステッド プラットフォーム モジュール (TPM) テクノロジを使用して、アクセス制御や認証などのハードウェア ベースのセキュリティ関連機能 (Windows Hello for Businessや BitLocker など) を提供します。 現在の業界標準は TPM 2.0 バージョンであり、2016 年から新しいデバイスの Windows ポリシー要件となっています。 TPM を必要とする多くのセキュリティ関連の Windows 機能を確認し、TPM の推奨事項 (Windows) で現在のバージョンを以前のバージョンと比較します。

TPM は、CPU 上で実行されている他の OS やアプリケーション コードから分離されたハードウェアで暗号化、キー管理、およびシステム整合性測定機能を実行する、セキュリティで保護された暗号化プロセッサです。 この分離により、攻撃者が何らかの方法でマルウェアをインストールする方法を見つけたり、PC を物理的に所有していたりした場合でも、暗号化キーやその他の機密情報を抽出できなくなります。 最新の CPU 埋め込み Microsoft Pluton セキュリティ プロセッサ は TPM 標準をサポートしており、PC の TPM 2.0 として使用できます。 Pluton がシステムの TPM として使用されているかどうかに関係なく、TPM 2.0 が現在可能な要件を超える Windows シナリオに対してハードウェア保護を個別に提供できます。 さらに、Pluton は Windows Update サービスと統合されているため、Microsoft から直接セキュリティ更新プログラムを使用して自動的に最新の状態に保たれます。 これは、チップ レベルでサービスとセキュリティを接続する方法の 1 つの例です。 これらが重要な場合は、デバイスでのプルトンのサポートについて、元の機器メーカー (OEM) に問い合わせてください。 Windows 11専用に構築されたデバイスを使用している場合は、組み込みの TPM 2.0 を使用することで自動的にメリットが得られます。これにより、ゼロ トラストセキュリティ体制を備えた優れた出発点が提供されます。 それ以外の場合は、OEM を使用して TPM 2.0 対応デバイスにアップグレードするか、デバイスの BIOS 設定で TPM 2.0 が有効になっていない場合は、 TPM 2.0 を有効にすることを検討してください。

測定の動的信頼ルート (DRTM)

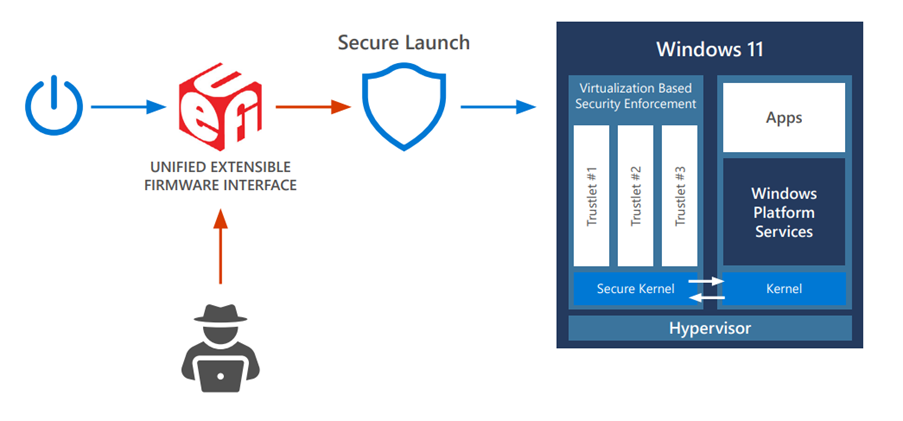

以前のバージョンの Windows では、攻撃者はブート キットまたはルートキットと呼ばれるものを使用して、ファームウェアに対するマルウェア攻撃を実行し、検出を回避することがあります。 これは、Windows が起動する前、またはブート プロセス自体の間に実行される悪意のあるソフトウェアであり、悪意のあるコードがデバイスに対して最高レベルの特権を持っていることを確認します。

Dynamic Root of Trust for Measurement (DRTM) は、デバイスの起動を保護するテクノロジであり、システムは通常の UEFI セキュア ブート プロセスに自由に従うことができます。 ただし、起動する前に、システムはハードウェアによって制御される信頼された状態に入り、CPU がハードウェアで保護されたコード パスを強制的にダウンさせます。 マルウェアルートキット/ブートキットが UEFI セキュア ブートをバイパスし、メモリ内に存在する場合、DRTM は仮想化ベースのセキュリティ環境によって保護されたシークレットと重要なコードにアクセスできないようにします。 サービス側では、基になる測定値をシンプルにすることで、DRTM を使用して将来の更新プログラムをより広く、すべてのデバイスに迅速に展開できます。

デバイスがオンになり、通常のブート プロセスに入ることが許可されます。 その後、セキュリティで保護されたコード パスを介して Secure Launch を介して配置されます。 これにより、VBS を使用して重要なコードと情報が個別に保持されます。

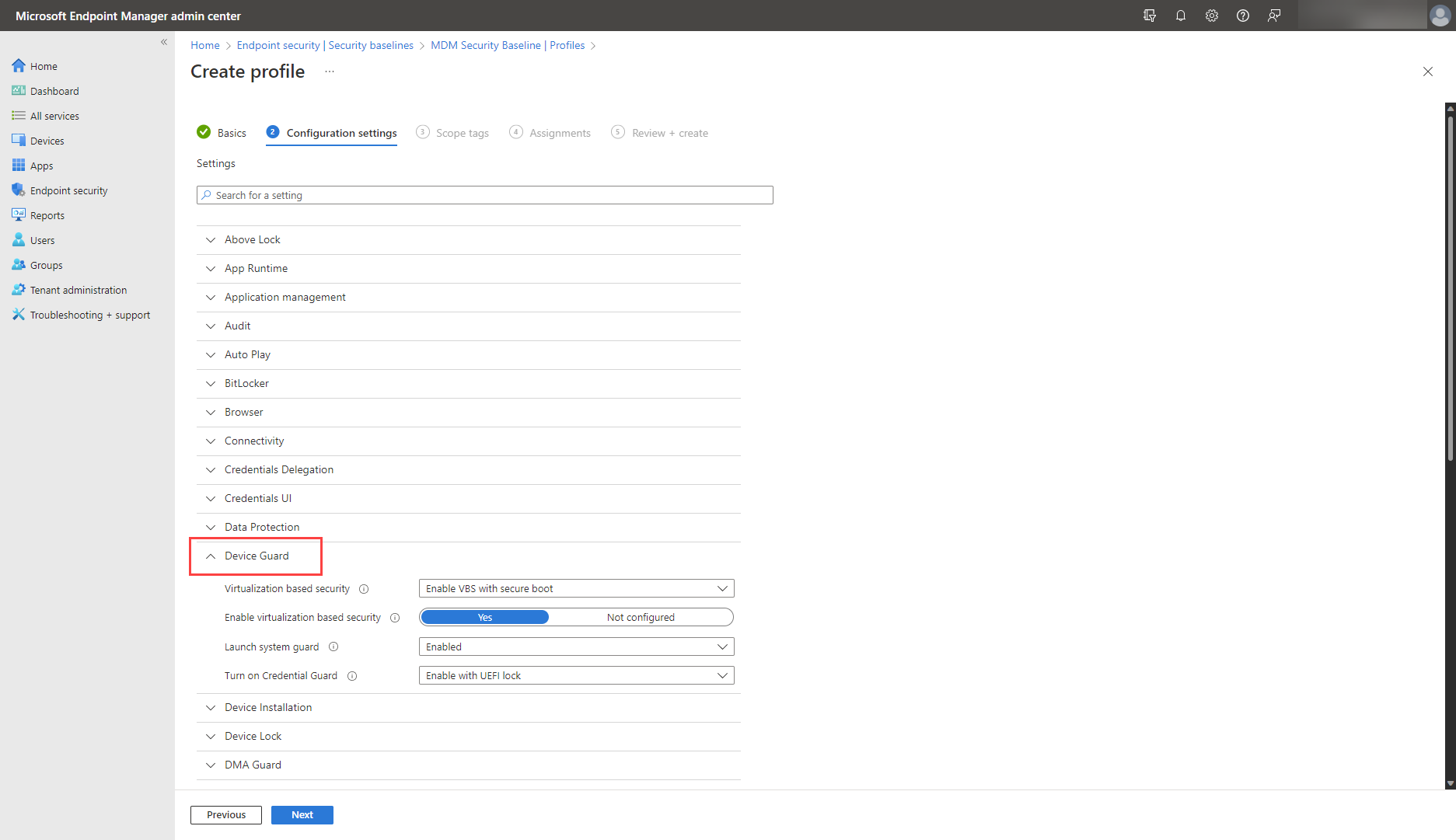

DRTM を使用するには、システム要件をチェックし、Secure Launch Windows Defender System Guard構成して実行します。 次に示すように、Intuneのセキュリティ ベースラインを使用してシステム ガードを起動します。

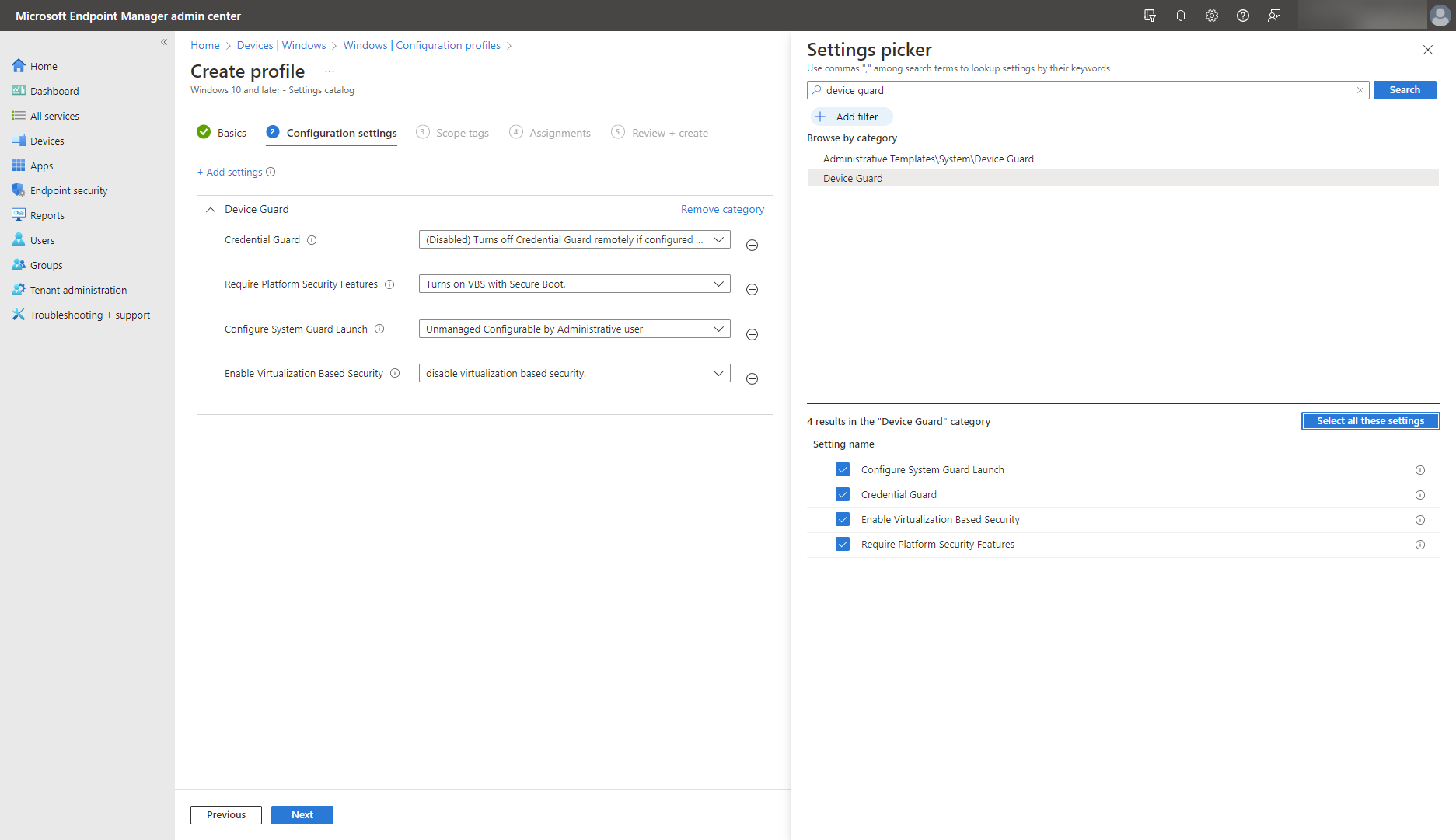

または、Intuneの設定カタログを使用して、次に示すように、System Guard起動を構成します。

セキュア起動が実行されていることを確認するには、システム情報 (MSInfo32) を使用します。

- [スタート] を選択します。

- システム情報のSearch。

- [仮想化ベースのセキュリティ サービスの実行] と [構成された仮想化ベースのセキュリティ サービス] で、セキュリティで保護された起動を探します。

メモリの整合性

メモリ整合性 (ハイパーバイザーで保護されたコード整合性 (HVCI) とも呼ばれます) では、仮想化ベースのセキュリティ (VBS) を使用して、メイン Windows カーネルではなく、セキュリティで保護された VBS 環境内でカーネル モード コード整合性 (KMCI) を実行します。 CPU のハードウェア仮想化命令は、デバイス上の通常のオペレーティング システムとは分離された安全なメモリ領域を作成するために使用されます。 この分離メモリ領域は Secure Boot と共に有効になっており、実行が許可される前にすべてのカーネル コードの整合性をチェックできます。 その結果、ドライバーやその他のカーネル モード ソフトウェアにバグがある場合や WannaCry などの管理者レベルの攻撃が発生した場合でも、悪意のあるコード挿入を防ぎ、最終的には機密性の高いオペレーティング システム機能を保護できます。

デバイスに次の機能があることを確認し、メモリ整合性のパフォーマンスを最大限に高める準備をします。

- ハイパーバイザーのサポート

- 4 GB 以上の RAM (8 GB を強くお勧めします)

- UEFI セキュア ブート

- TPM 2.0 を強くお勧めします

- 好ましくは、モード ベースの実行制御をサポートする CPU を持つシステム

- 理想的には、Windows Defender アプリケーション制御 (WDAC) ポリシーが同時にデプロイされ、アプリケーションのセキュリティに関するユニットで説明されています。

管理者レベルの攻撃に対しても Windows カーネルの強力なランタイム保護のためにメモリ整合性を構成します。

AppLocker CSP のコード整合性ノードを使用するか、ポリシー CSP - VirtualizationBasedTechnology でカスタム OMA-URI を使用して、Intuneの互換性のあるデバイスで仮想化ベースのコード整合性の保護を有効にします。設定カタログとセキュリティ ベースラインは、Intuneの Device Guard カテゴリで、System Guard起動と共に最初に構成できます。

ほとんどの新しい Windows デバイスには既定で HVCI がオンになっていますが、サービスを使用すると、アプリ、MDM プロバイダー、グループ ポリシー、レジストリの構成など、さまざまな方法でデバイスに対 Windows セキュリティしてオンにすることができます。

セキュリティで保護されたコア PC

企業のかなりの大多数は、過去 2 年間に少なくとも 1 つのファームウェア攻撃を経験したと報告しています。 組織がこのような攻撃の発生を防ぎ、対応するために必要なことを維持し、完全に実行することは困難な場合があります。 セキュリティで保護されたコア PC は、最適なハードウェア セキュリティを実現するのに役立ちます。 医療や金融などの機密性の高い業界の組織では特に推奨されます。

Microsoft とチップメーカーのコラボレーションで作成されたセキュリティで保護されたコア PC は、コアデバイスを保護する最も高度なセキュリティ対策Windows 11既に構成されています。 たとえば、セキュリティで保護されたコア PC では、セキュア起動Windows Defender System Guard構成され、デバイスの起動時に DRTM が実行されるように自動的に有効になります (「DRTM」セクションを参照)。 また、組み込みのハイパーバイザーで保護されたコード整合性 (HVCI) が有効になっており、すべてのオペレーティング システム コードが信頼でき、すべての実行可能コードが既知および承認済みの機関によってのみ署名されます。

セキュア コア PC に対してこれらの機能を構成して有効にする方法 の詳細なガイダンス については、セキュリティで保護されたコア PC 評価ガイドを使用してください。

この機能の選択により、チップ レベルのセキュリティは、ほとんど見えない方法で処理されるため、多くの場合、デバイスの製造、すぐに使用できる事前構成、または信頼できる自動更新で忘れられることが示されています。

これらの機能強化により、organizationはハードウェア レベルでゼロ トラスト成熟度レベルが向上しています。