Azure におけるデバイス ID とは

このユニットでは、デバイス ID および登録オプションについて、これらの各種デバイスへの適用方法について学習します。 条件付きアクセスを適用して、デバイスでのアクセス制御を向上させる方法について学習します。 最後に、Azure でデバイス ID を使用する利点と考慮事項について検討します。

デバイス ID の基礎

Microsoft Entra ID におけるデバイス ID は、組織の Microsoft Entra インスタンスに追加するデバイスを制御するのに役立ちます。 また、それらのデバイスがアクセスできるデータ、リソース、資産を制御するのにも役立ちます。 これによりデバイスベースの条件付きアクセスを実装するためのフレームワークが提供されます。 デバイスベースの条件付きアクセス ポリシーを使用して、組織の資産へのデバイスのアクセスを制限することができます。

現在の作業環境は、オンプレミスのワークスペースの制御可能な境界を越えて拡張しています。 あなたのスタッフは、自分の国や地域だけでなく、海外を含むさまざまな場所で作業できるようになりました。 ユーザーは幅広いテクノロジにアクセスできます。 組織はこれらのテクノロジの一部を所有していますが、他のテクノロジは所有していません。

IT スタッフが直面している課題は、会社のデータを保護しながら、ユーザーにどのように柔軟性を与えるかということです。 ユーザーをサポートし、作業している場所や使用しているデバイスを問わず生産性を高められるようにする必要がりますが、組織のリソースと資産を安全に保つ必要もあります。

資産の保護と、ユーザーが使用するデバイスの柔軟性を高めるためのバランスを見つけることが、デバイス ID の核心です。 ネットワークに接続するデバイスは、すべて既知である必要があります。 Microsoft Intune などのツールを使用すると、組織の要件への準拠を確実にすることで、デバイスに関する既知の機能を強化できます。

Microsoft Entra ID とシングル サインオンを組み合わせると、ユーザーは任意のデバイスからサービスとアプリにアクセスできるようになります。 このソリューションは、組織のリソースと資産を保護するニーズと一致し、ユーザーに必要な柔軟性を提供します。

デバイス登録オプション

デバイスを Microsoft Entra ID に追加するには、次の 3 つのデバイス登録オプションがあります。

Microsoft Entra 登録済み: これらのデバイスは、Bring Your Own Device (BYOD) カテゴリに分類されます。 通常、それらは、プライベートに所有されているか、または個人用の Microsoft アカウントまたは別のローカル アカウントが使用されます。 このデバイス登録方法は、Windows 10 以降、iOS、iPadOS、Android、macOS を実行しているデバイスをサポートしているため、制限は最も緩くなります。 通常、デバイスのセキュリティは、パスワード、PIN、パターン、または Windows Hello から提供されます。

Microsoft Entra 参加済み: これらのデバイスは組織によって所有されます。 ユーザーは、自分の職場アカウントを使ってクラウドベースの Microsoft Entra インスタンスにアクセスします。 デバイス ID はクラウドにのみ存在します。 このオプションは、Windows 10、Windows 11、または Windows Server 2019 デバイスでのみ使用できます。 Windows Server 2019 Server Core のインストールはサポートされていません。 このオプションのセキュリティでは、パスワードまたは Windows Hello が使用されます。

Microsoft Entra ハイブリッド参加済み: このオプションは Microsoft Entra 参加済みと似ています。 これらのデバイスは組織によって所有されており、その組織に属している Microsoft Entra アカウントを使ってサインインします。 デバイス ID は、クラウドとオンプレミスに存在します。 ハイブリッド オプションは、オンプレミスとクラウドへのアクセスを必要とする組織に適しています。 このオプションでは、Windows 8.1、10、11、Windows Server 2012 以上がサポートされています。

条件付きアクセス

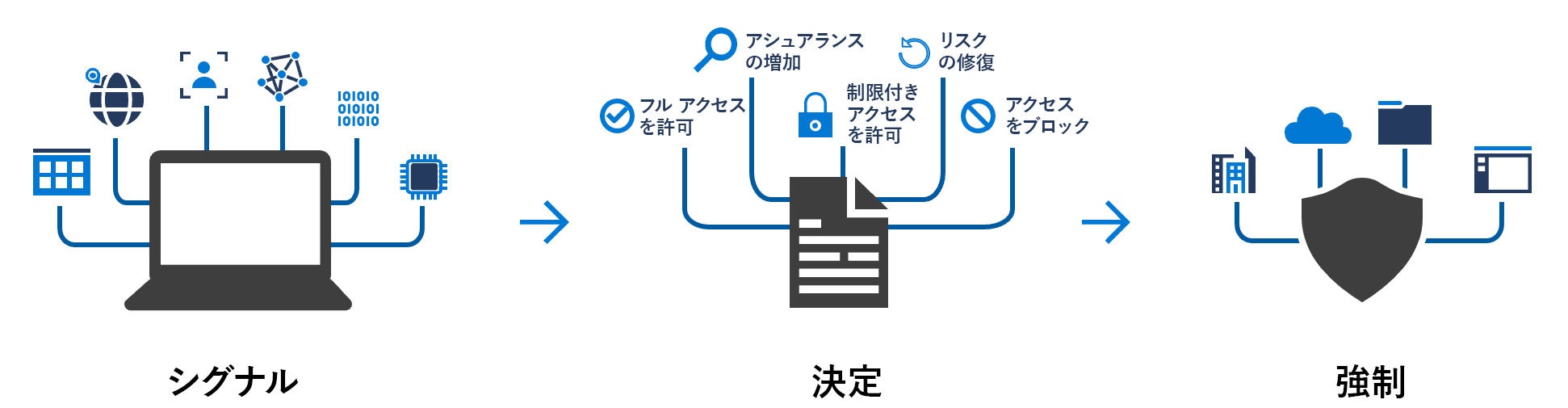

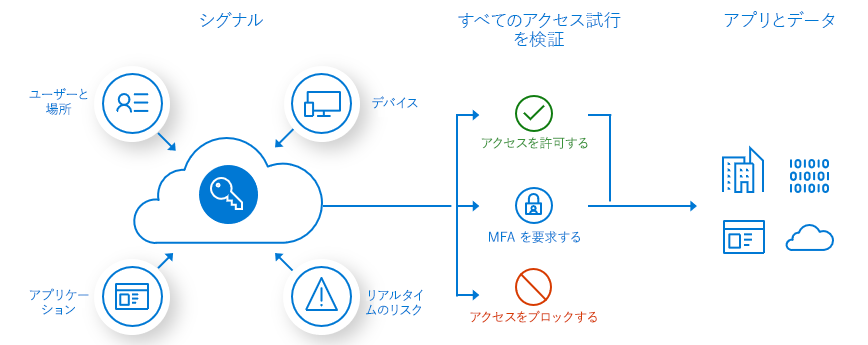

Microsoft Entra ID の条件付きアクセスでは、"シグナル" と呼ばれるソースのデータが使われ、それらがユーザーが定義できるルール ベースに対して検証されて、組織のセキュリティ ポリシーを適用するための最適な結果が選択されます。 条件付きアクセスを使用すると、デバイス ID 管理が可能になりますが、条件付きアクセス ポリシーが複雑になることがあります。

簡単に言えば、これらのポリシーは "if-then" ステートメントと考えることができます。 ユーザーがリソースへのアクセスを必要とする場合は、要求を完了するための条件を満たす必要があります。 たとえば、給与管理者は、給与アプリケーションにアクセスする必要があります。 条件付きアクセス ポリシーによって、彼らは、準拠しているデバイスを使用すること、アプリケーションにアクセスするための多要素認証を完了することが求められます。

条件付きアクセス ポリシーは、ユーザーが第 1 要素認証 (通常は、ユーザー名とパスワードを使用) を正常に完了した後に適用されます。 これらのポリシーは、第 1 要素認証に代わるものではありません。 これらは、デバイス、場所、アプリケーションなどの要素を評価するため、およびリアルタイムでリスクを評価するために使用されます。

一般的なシグナルの種類

条件付きアクセスでは多くの一般的なシグナルの種類を使用して、どの結果を推奨するかが決定されます。

シグナルには、次の種類があります。

- ユーザーまたはグループのメンバーシップ: リソースへのきめ細かなアクセスを提供します。

- IP の場所に関する情報: 信頼できる IP アドレスの許可リストと、ブロックまたは禁止された IP アドレスのブロックリストを使用します。

- デバイス: デバイスの種類とその状態を指定できます。

- アプリケーション: 特定のデバイスについてアプリケーションへのアクセスを制御できます。

- リアルタイムで計算されたリスク検出: これにより、Microsoft Entra ID は、サインインの間だけでなく、ユーザーのセッション全体を通して、動作を識別できます。

- Microsoft Defender for Cloud Apps では、ユーザー セッションやアプリケーションに対するアクセスをリアルタイムで監視できます。 Defender for Cloud Apps は、クラウド環境の制御にも役立ちます。

一般的な決定

条件付きアクセスは、シグナルを評価し、決定を提供します。

- アクセスのブロック: これは最も厳しい制限です。

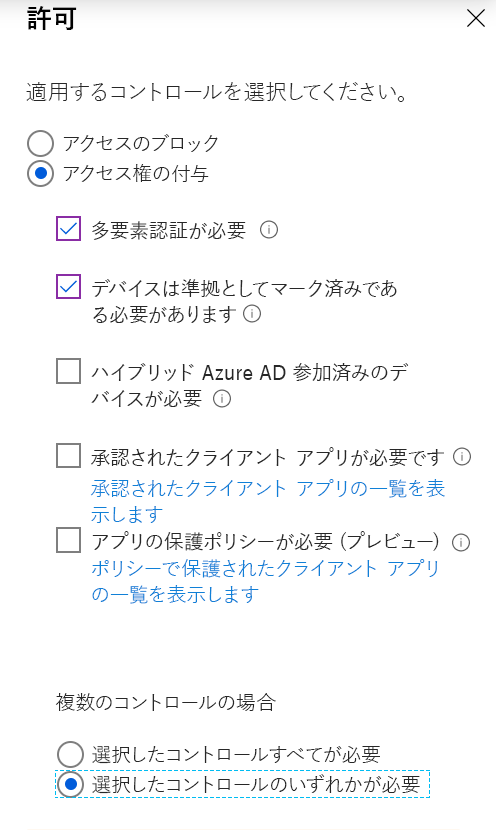

- アクセスの許可: 最も緩い制限ですが、アクセスを許可する前に追加の条件を要求することができます。

これらの条件には、次のうち 1 つ以上を指定できます。

- 多要素認証

- デバイスが準拠としてマーク済みであること

- Microsoft Entra ハイブリッド参加済みのデバイス

- 承認済みアプリケーション

- アプリ保護ポリシーが必要

Microsoft Entra の多要素認証が組織で使われている場合、モバイル デバイス管理 (MDM) に準拠していて Microsoft Entra に参加済みのデバイスを使っているユーザーは、多要素認証を行う必要はありません。 制御の許可を選択して、[選択したコントロールのいずれかが必要] オプションを選ぶことができます。 給与アプリのようなものに対してセキュリティを強化する必要がある場合は、[選択したコントロールすべてが必要] を選択して、多要素認証 "および" 準拠デバイスを要求します。

一般的に適用されるポリシー

多くの組織では、一般的なアクセスの問題を抱えており、次のようなことに条件付きアクセス ポリシーが役立ちます。

- 管理者ロールを持つユーザーに対して多要素認証を要求する。

- Azure 管理タスクに多要素認証を要求する。

- より古い認証プロトコルを使用しようとしているユーザーのサインインをブロックする。

- Microsoft Entra 多要素認証の登録に信頼できる場所が必要。

- 特定の場所からのアクセスをブロックまたは許可する。

- 危険なサインイン ビヘイビアーをブロックする。

- 特定のアプリケーションに対して組織が管理するデバイスを要求する。

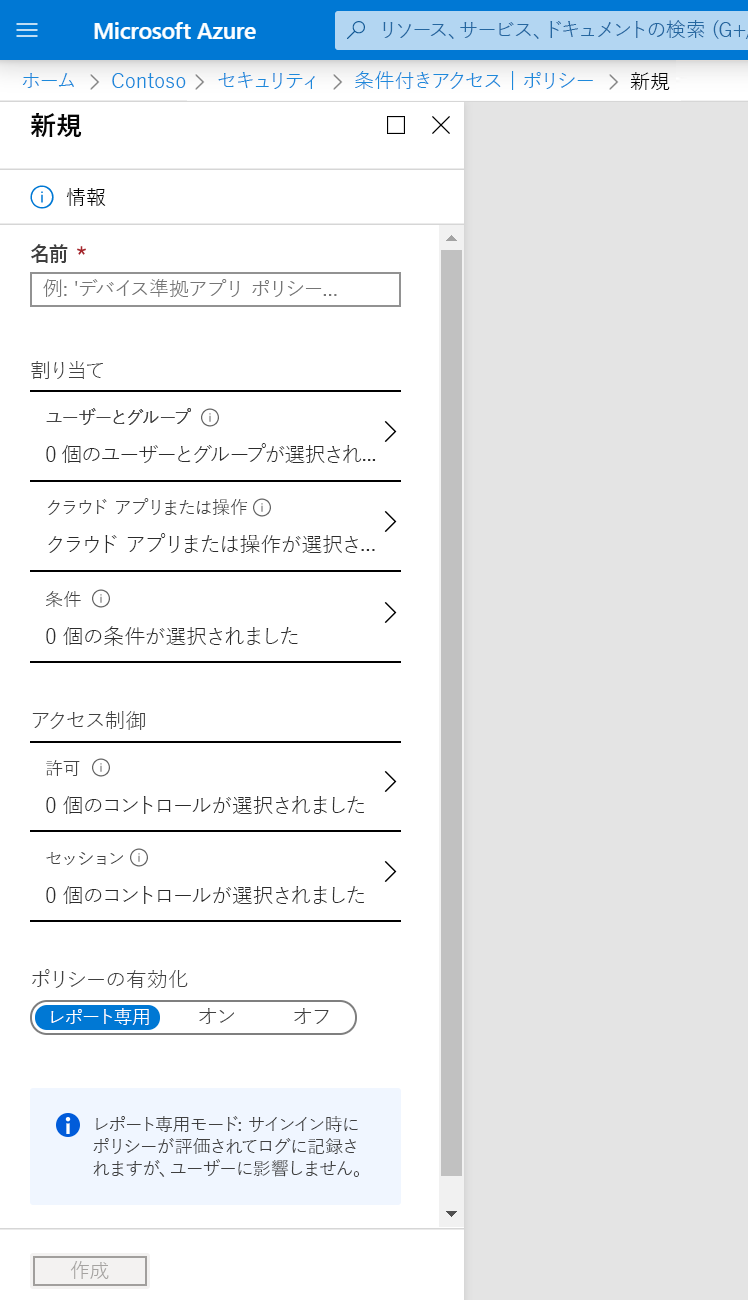

条件付きアクセスポリシーを作成するための選択

条件付きアクセス ポリシーを作成するには、Azure portal で [Microsoft Entra ID]>[セキュリティ]>[条件付きアクセス]>[新しいポリシー] に移動します。

ポリシーを機能させるには、次のように構成する必要があります。

| 対象 | どのように | 理由 |

|---|---|---|

| クラウド アプリ | 1 つまたは複数のアプリを選択します。 | 条件付きアクセス ポリシーの目的は、許可されているユーザーがクラウド アプリにアクセスする方法を制御できるようにすることです。 |

| ユーザーとグループ | 選択したクラウド アプリへのアクセスが許可されているユーザーまたはグループを少なくとも 1 つ選択します。 | ユーザーとグループが割り当てられていない条件付きアクセス ポリシーは、トリガーされません。 |

| アクセス制御 | 少なくとも 1 つのアクセス制御を選択します。 | 条件が満たされた場合に、ポリシー プロセッサで何をすべきかを把握している必要があります。 |

デバイス ID 管理の利点

デバイス ID を Microsoft Entra ID の条件付きアクセスと組み合わせて使うと、次のような利点があります。

- この組み合わせにより Microsoft Entra ID でデバイスを追加および管理する手順が簡略化される。

- この組み合わせによりデバイスを切り替えるときのユーザーの抵抗が緩和される。

- Microsoft Entra ID では、Microsoft Intune などの MDM ツールがサポートされている。

- 登録済みまたは参加済みの任意のデバイスでシングル サインオン (SSO) が使用できる。

デバイス ID 管理を使用する場合の考慮事項

デバイス ID を評価するときは、次の要因を考慮してください。

- Microsoft Entra 参加済みまたはハイブリッドのオプションを使うと、デバイスで使用するオペレーティング システムが、Windows ベースまたは Windows Server ベースに制限されます。

- 条件付きアクセスには、Microsoft Entra ID P1 ライセンスまたは Microsoft 365 Business ライセンスが必要です。