Microsoft Defender for Cloud にカスタム イニシアチブを追加する

セキュリティ ポリシー、イニシアチブとは

Microsoft Defender for Cloud は、セキュリティイニシアチブをサブスクリプションに適用します。 これらのイニシアチブには、1 つ以上のセキュリティ ポリシーが含まれています。 各ポリシーが、セキュリティ対策を強化するための推奨事項となります。

セキュリティ イニシアチブとは

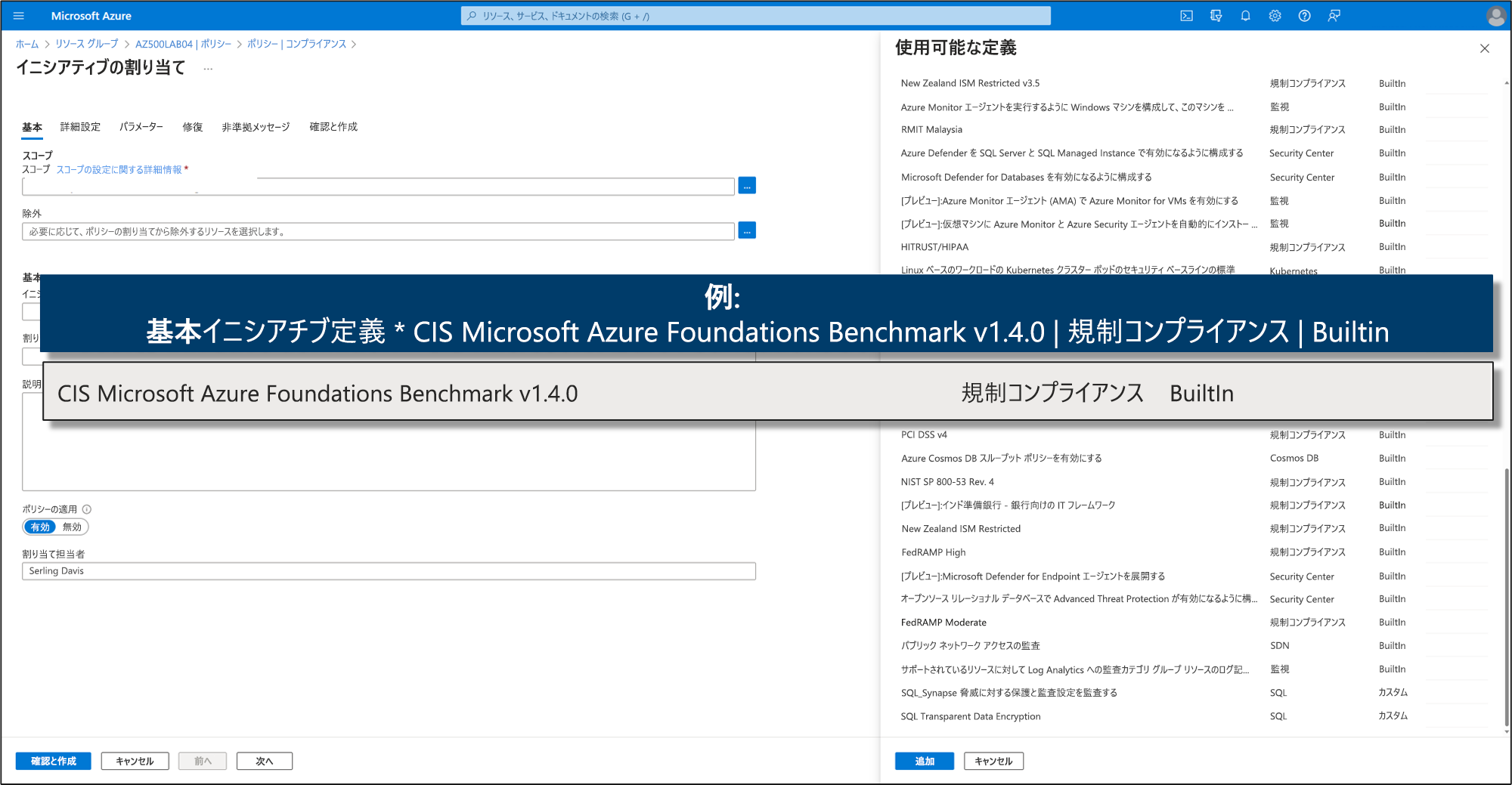

セキュリティ イニシアチブは、特定の目標や目的を実現するためにグループ化された Azure Policy の定義またはルールのコレクションです。 セキュリティ イニシアチブを使って、一連のポリシーを単一の項目として論理的にグループ化することで、ポリシーの管理が簡単になります。

セキュリティ イニシアチブは、ワークロードの必要な構成を定義し、会社や規制当局のセキュリティ要件に確実に準拠できるようにします。

セキュリティポリシーと同様に、クラウドイニシアチブの Defender は Azure Policy でも作成されます。 Azure Policy を使用すると、ポリシーを管理し、イニシアチブを構築し、複数のサブスクリプションまたは管理グループ全体に対してイニシアチブを割り当てることができます。

Microsoft Defender for Cloud のすべてのサブスクリプションに自動的に割り当てられる既定のイニシアチブは、Microsoft クラウド セキュリティ ベンチマークです。 このベンチマークは Microsoft が作成したもので、一般的なコンプライアンス フレームワークに基づくセキュリティとコンプライアンスのベスト プラクティスに関するガイドラインのセットです。 この広く遵守されているベンチマークは、クラウド中心のセキュリティに重点を置いた Center for Internet Security (CIS) と National Institute of Standards and Technology (NIST) の統制に基づいています。

Defender for Cloud は、セキュリティイニシアチブとポリシーを操作するための次のオプションを提供します。

- 組み込みの既定のイニシアチブを表示および編集する - クラウドに対して defender を有効にすると、"Microsoft クラウド セキュリティ ベンチマーク" という名前のイニシアチブがクラウド登録サブスクリプションのすべての defender に自動的に割り当てられます。 このイニシアチブをカスタマイズするには、ポリシーのパラメーターを編集して、イニシアチブ内の個々のポリシーを有効または無効にします。

- 独自のカスタムイニシアチブを追加 する-サブスクリプションに適用されるセキュリティイニシアチブをカスタマイズする場合は、Defender for Cloud で実行できます。 作成したポリシーにマシンが従っていない場合は、推奨事項が提供されます。

- 規制コンプライアンス標準をイニシアチブとして追加する - Defender for Cloud の規制コンプライアンス ダッシュボードには、特定の標準または規制 (Azure Center for Internet Security (CIS)、米国国立標準技術研究所 (NIST) 特別出版物 (SP) SP 800-53 Rev.4、Swift のカスタマー セキュリティ プログラム (CSP) 通話セッション制御機能 (CSCF) v2020 など) のコンテキストで環境内のすべての評価の状態が表示されます。

例: 組み込みのセキュリティ イニシアティブ

セキュリティ ポリシーとは何ですか。

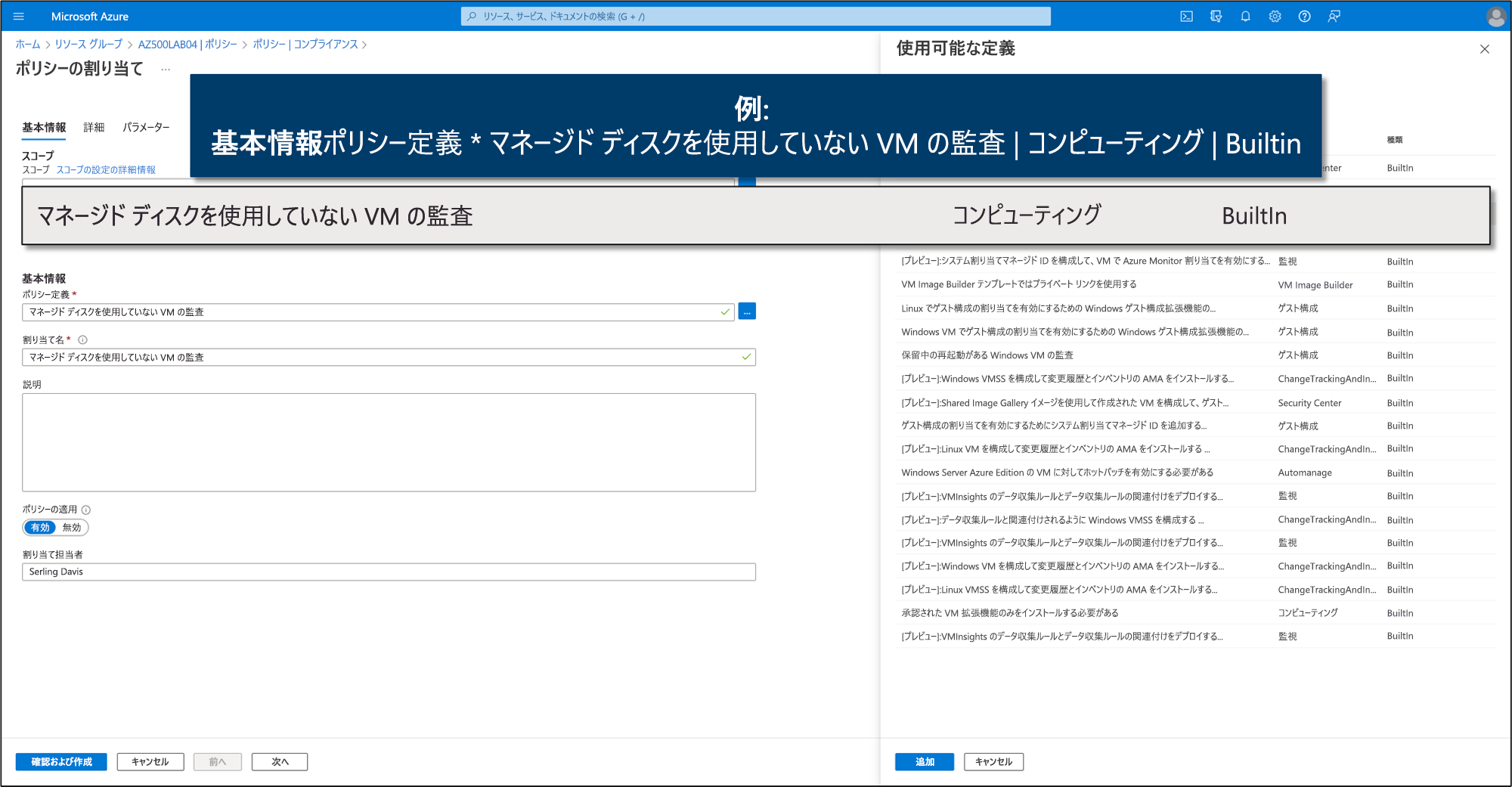

Azure Policy で作成される Azure ポリシー定義は、制御する特定のセキュリティ条件に関するルールです。 組み込みの定義には、デプロイを許可するリソースの種類の制御や、すべてのリソースでのタグ使用の強制などが含まれます。 独自のカスタム ポリシー定義を作成することもできます。

これらのポリシー定義 (組み込みでもカスタムでも) を実装するには、それらを割り当てる必要があります。 これらのポリシーは、Azure portal、PowerShell、または Azure CLI を使って割り当てることができます。 Azure Policy では、ポリシーを無効または有効にすることができます。

Azure Policy には、さまざまな種類のポリシーがあります。 Defender for Cloud では、主に、特定の条件と構成を調べてからコンプライアンスを報告する、"監査" ポリシーが使われます。 セキュリティ設定を適用するために使用できる強制ポリシーもあります。

例: 組み込みのセキュリティ ポリシー

Defender for Cloud では、Azure ユーザー、グループ、サービスに割り当てることができる組み込みロールを提供する Azure ロールベースのアクセス制御 (Azure RBAC) を使用します。 ユーザーがクラウドに対して Defender を開くと、アクセスできるリソースに関連する情報のみが表示されます。 リソースのサブスクリプションに対する所有者、共同作成者、または閲覧者のロールがユーザーに割り当てられています。

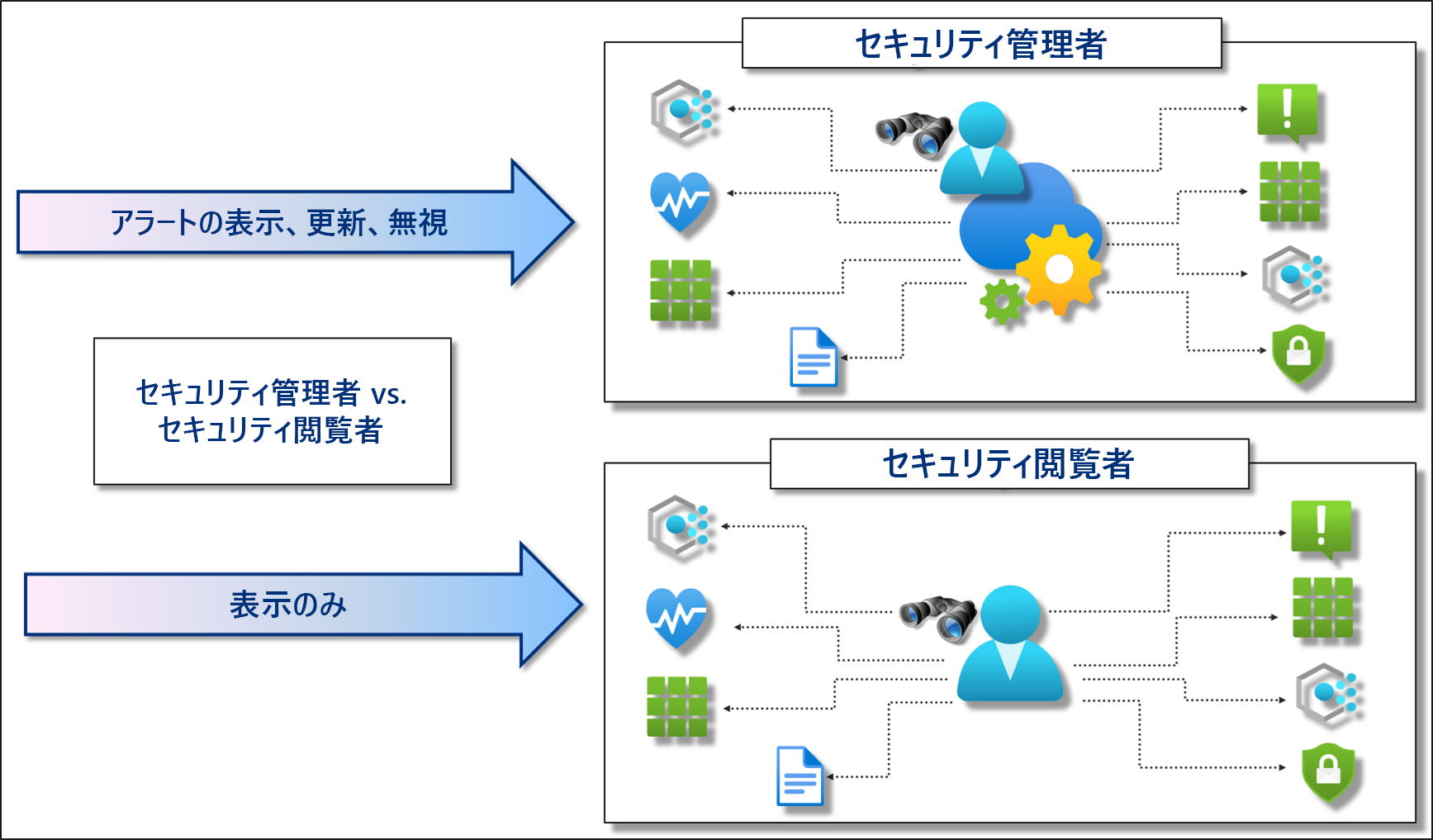

2 つの Defender for Cloud に対して固有のロールがあります。

- セキュリティ管理者: セキュリティ閲覧者と同じ表示権限を持っています。 セキュリティポリシーを更新し、アラートを無視することもできます。

- セキュリティ閲覧者: 推奨事項、アラート、ポリシー、正常性などのクラウド項目の Defender を表示する権限があります。 変更は行えません。

セキュリティ ポリシーは、Representational State Transfer Application Programming Interface (REST API) または Windows PowerShell を使用して Azure Policy ポータルで編集できます。

[セキュリティ ポリシー] 画面には、ユーザーが選んだサブスクリプションまたは管理グループに割り当てられているポリシーによって実行されたアクションが反映されます。

- サブスクリプションまたは管理グループに適用されるポリシー割り当てを開くには、上部のリンクを使います。 これらのリンクを使用すると、割り当てにアクセスしたり、ポリシーを編集または無効化したりすることができます。 たとえば、特定のポリシー割り当てによってエンドポイントが実質的に保護されないようになっていることがわかった場合は、リンクを使用してそのポリシーを編集または無効化します。

- ポリシーの一覧では、サブスクリプションまたは管理グループに対して実際に適用されているポリシーを確認できます。 スコープに適用されている各ポリシーの設定が考慮され、ポリシーによって実行されたアクションの累積的な結果が表示されます。 たとえば、ポリシーのある割り当てでは無効になっていても、別の割り当てでは AuditIfNotExist に設定されている場合、累積的な効果によって AuditIfNotExist が適用されます。 よりアクティブな効果が常に優先されます。

- 設定できるポリシーの効果は、Append、Audit、AuditIfNotExists、Deny、DeployIfNotExists、Disabled です。