脅威分析を分析する

脅威分析は、Microsoft のエキスパート セキュリティ研究者による脅威インテリジェンス ソリューションです。 次のような新たな脅威に直面しているセキュリティ チームが、可能な限り効率的に対処できるよう支援するために設計されています。

- アクティブな脅威アクターとその攻撃活動

- 人気のある新しい攻撃手法

- 重大な脆弱性

- 一般的な攻撃対象領域

- 一般的なマルウェア

最新の脅威の追跡と阻止に脅威分析がどのように役立つかについて詳しくは、この短いビデオをご覧ください。

脅威分析には、Microsoft 365 セキュリティ ポータルのナビゲーション バーの左上から、または組織に対して影響と露出の両方の観点から上位の脅威を示す専用のダッシュボード カードから、アクセスできます。

影響の大きい脅威は損害が発生する可能性が最も高いものであるのに対し、露出の高い脅威は資産が最も脆弱なものです。 脅威分析を通じて、アクティブまたは進行中の活動を目に見えるようにし、行うべきことを把握することで、セキュリティ オペレーション チームは十分な情報に基づいて意思決定を行うことができます。

より高度な攻撃者と新しい脅威が頻繁に登場し、蔓延するため、次の対策が短期間で可能であることが重要です。

- 新たな脅威を特定して対応する

- 現在攻撃を受けているかどうかを確認する

- 資産に対する脅威の影響を評価する

- 脅威からの回復力、またはさらされている脅威を確認する

- 脅威を阻止したり、封じ込めたりするために実行できる軽減策、回復、またはアクションを明らかにする

各レポートでは、追跡対象の脅威の分析と、その脅威に対する防御方法に関する広範なガイダンスが提供されます。 また、ネットワークからのデータも組み込まれており、脅威がアクティブかどうかと、適切な保護が適用されているかどうかを示します。

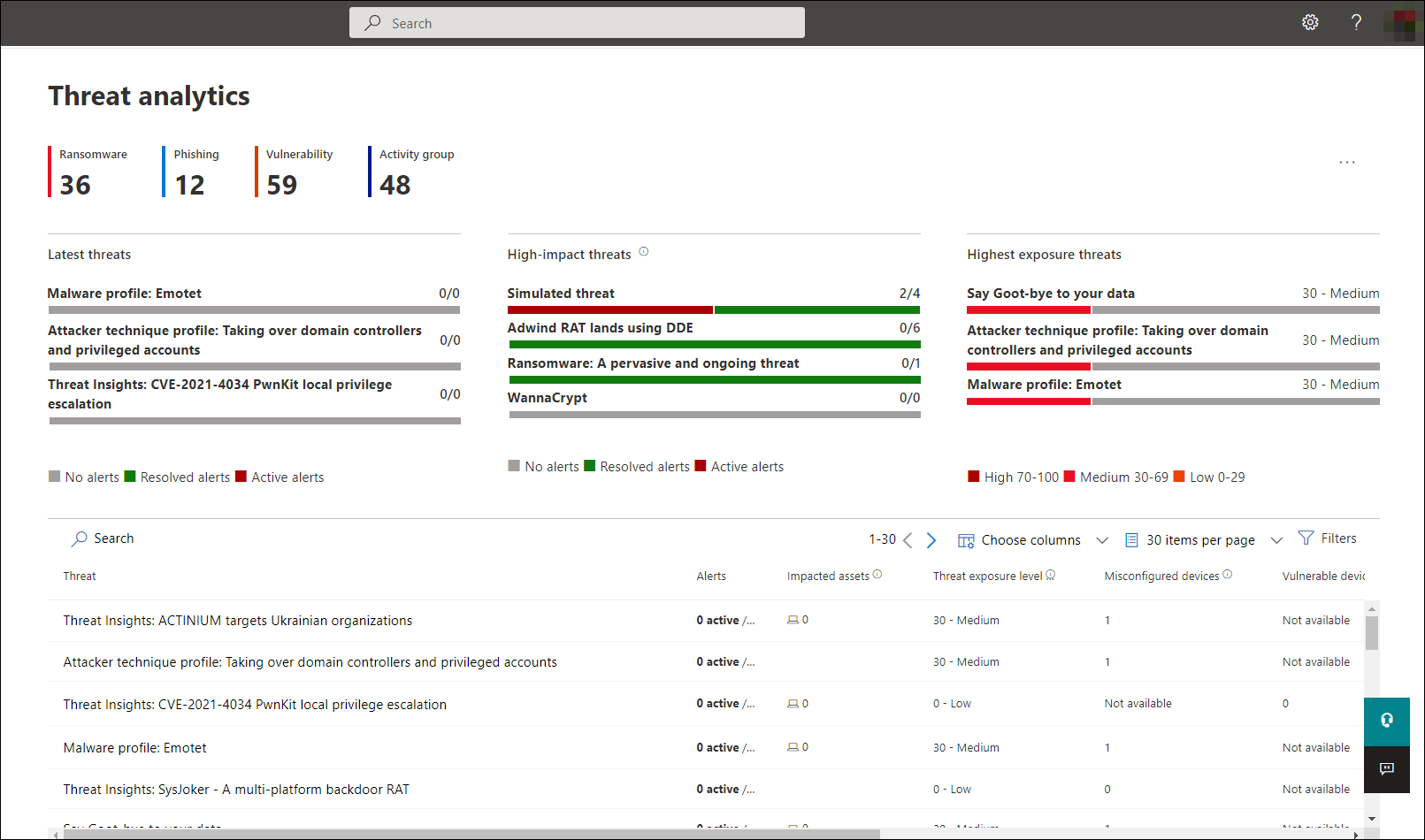

脅威分析ダッシュボードを表示する

脅威分析ダッシュボードでは、組織に最も関連性の高いレポートが強調表示されます。 次の各セクションに、脅威の概要がまとめられています。

- 最新の脅威 - 公開または更新された最新の脅威レポートと、アクティブなアラートと解決されたアラートの数の一覧が表示されます。

- 影響の大きい脅威 - 組織に最大の影響を与えた脅威の一覧が表示されます。 このセクションの一覧には、アクティブなアラートと解決されたアラートの数が最も多い脅威が最初に示されます。

- 最も高い露出 - 露出レベルが最も高い脅威から順に一覧表示されます。 脅威の露出レベルは、脅威に関連する脆弱性の深刻度と、これらの脆弱性によって悪用される可能性がある組織内のデバイスの数の、2 つの情報を使って計算されます。

ダッシュボードから脅威を選ぶと、その脅威のレポートが表示されます。

脅威分析レポートを表示します。 各脅威分析レポートでは、複数のセクションで情報が表示されます。

- 概要

- アナリスト レポート

- 関連インシデント

- 影響を受ける資産

- メールの試行を禁止しています

- 露出と軽減策

概要: 脅威をすばやく理解し、その影響を評価し、防御を確認する

[概要] セクションには、詳細なアナリスト レポートのプレビューが表示されます。 また、組織への脅威の影響と、構成が不正なデバイスや、修正プログラムが未適用の脆弱性デバイスによるリスクが強調されたグラフも表示されます。

組織への影響を評価する

各レポートには、組織への脅威の影響に関する情報を提供するように設計されたグラフが含まれています。

- 関連インシデント - アクティブなアラートの数と、関連付けられているアクティブなインシデントの数、およびアクティブなインシデントの重大度で、追跡対象の脅威の組織に対する影響の概要を示します

- 一定期間のアラート - 一定期間の関連するアクティブまたは解決済みのアラートの数を示します。 解決済みアラートの数は、脅威に関連するアラートに組織がどれほど迅速に対応したかを示します。 理想的なのは、アラートが数日以内に解決されたことが表示されたグラフです。

- 影響を受けた資産 - 追跡対象の脅威に関連付けられているアクティブなアラートが少なくとも 1 つ存在する、個別のデバイスとメール アカウント (メールボックス) の数を示します。 アラートは、脅威のメールを受信したメールボックスに対してトリガーされます。 脅威メールの配信の原因になったオーバーライドを、組織とユーザー両方のレベルのポリシーで確認します。

- 禁止されたメールの試行 - 配信前にブロックされたか、迷惑メール フォルダーに配信された、過去 7 日間のメールの数を示します。

セキュリティの復元性と体制を確認する

各レポートには、特定の脅威に対する組織の復元性の概要を示すグラフが含まれています。

- セキュリティで保護された構成の状態 - セキュリティ設定が正しく構成されていないデバイスの数を示します。 脅威を軽減するには、推奨されるセキュリティ設定を適用します。 デバイスは、追跡された設定がすべて適用されている場合に "安全" と見なされます。

- 脆弱性パッチ適用状態 - 脆弱なデバイスの数を示します。 脅威によって悪用される脆弱性に対処するには、セキュリティ更新プログラムまたはパッチを適用します。

脅威タグごとにレポートを表示する

脅威レポートの一覧をフィルター処理し、特定の脅威タグ (カテゴリ) またはレポートの種類に従って最も関連性の高いレポートを表示できます。

- 脅威タグ - 特定の脅威カテゴリに従って最も関連性の高いレポートを表示するのに役立ちます。 たとえば、ランサムウェアに関連するすべてのレポートなどです。

- レポートの種類 - 特定のレポートの種類に従って最も関連性の高いレポートを表示するのに役立ちます。 たとえば、ツールと手法をカバーするすべてのレポートなどです。

- フィルター - 脅威レポートの一覧を効率的に確認し、特定の脅威タグまたはレポートの種類に基づいてビューをフィルター処理できます。 たとえば、ランサムウェア カテゴリに関連するすべての脅威レポートや、脆弱性をカバーする脅威レポートを確認します。

それはどのように機能しますか?

Microsoft 脅威インテリジェンス チームは、各脅威レポートに脅威タグを追加しました。

次の 4 つの脅威タグを使用できるようになりました。

- ランサムウェア

- フィッシング詐欺

- 脆弱性

- アクティビティ グループ

脅威タグは、脅威の分析ページの上部に表示されます。 各タグの下には、使用可能なレポートの数のカウンターがあります。

アナリスト レポート: Microsoft のセキュリティ研究者から専門家の分析情報を得る

アナリスト レポート セクションで、エキスパートの詳細な記事を読みます。 ほとんどのレポートでは、MITRE ATT&CK フレームワークにマップされた戦術と手法、推奨事項の完全なリスト、強力な脅威ハンティング ガイダンスなど、攻撃チェーンの詳細な説明が提供されています。

関連インシデント: 関連するインシデントを表示して管理する

[関連するインシデント] タブには、追跡対象の脅威に関連するすべてのインシデントの一覧が表示されます。 インシデントを割り当てたり、各インシデントにリンクされたアラートを管理したりできます。

影響を受ける資産: 影響を受けるデバイスとメールボックスの一覧を取得する

アクティブで未解決のアラートの影響を受けた場合、資産に影響があったものと見なされます。 [Impacted assets] (影響を受けた資産) タブには、次の種類の影響を受けた資産が一覧表示されます。

影響を受けたデバイス - 未解決の Microsoft Defender for Endpoint アラートがあるエンドポイント。 これらのアラートは、通常、既知の脅威インジケーターとアクティビティが検出されると発生します。

影響を受けたメールボックス - Microsoft Defender for Office 365 アラートをトリガーしたメール メッセージを受信したメールボックス。 通常、アラートをトリガーするほとんどのメッセージはブロックされますが、ユーザー レベルまたは組織レベルのポリシーでフィルターをオーバーライドできます。

防止されたメールの試行: ブロックされた、または迷惑メールになった脅威メールを表示する

Microsoft Defender for Office 365 は、通常、悪意のあるリンクや添付ファイルなど、既知の脅威インジケーターを持つメールをブロックします。 場合によっては、代わりに疑わしいコンテンツをチェックするプロアクティブなフィルター処理メカニズムによって、迷惑メール フォルダーに脅威メールが送信されることもあります。 いずれの場合も、脅威がデバイスでマルウェア コードを起動する可能性は低くなります。

[Prevented email attempts] (阻止されたメールの試行) タブには、Microsoft Defender for Office 365 によって配信前にブロックされたか、迷惑メール フォルダーに送信された、すべてのメールの一覧が表示されます。

露出と軽減策: 軽減策とデバイスの状態の一覧を確認する

[Exposure & mitigations] (露出と軽減策) セクションで、脅威に対する組織の復元性を高めるために役立つ、実行可能な特定の推奨事項の一覧を確認します。 追跡された軽減策の一覧には、次のものが含まれます。

- セキュリティ更新プログラム - オンボードされたデバイスで見つかった脆弱性に対してサポートされているソフトウェア セキュリティ更新プログラムの展開

- サポートされているセキュリティ構成

- クラウドによる保護

- 望ましくない可能性のあるアプリケーション (PUA) 保護

- リアルタイム保護

このセクションの軽減情報には、脅威と脆弱性の管理からのデータが含まれています。脅威と脆弱性の管理からは、レポート内のさまざまなリンクから詳細なドリルダウン情報も提供されています。

レポート更新のメール通知を設定する

脅威分析レポートの更新を送信するメール通知を設定できます。

脅威分析レポートのメール通知を設定するには、次の手順のようにします。

Microsoft Defender XDR のサイド バーで設定を選びます。 設定の一覧から Microsoft Defender XDR を選びます。

[メールの通知] > [Threat analytics] (脅威の分析) を選んで、[+ 通知ルールの作成] ボタンを選びます。 ポップアップが表示されます。

ポップアップで示される手順のようにします。 最初に、新しいルールの名前を指定します。 説明フィールドは省略可能ですが、名前は必須です。 説明フィールドの下のチェックボックスを使って、ルールのオンとオフを切り替えることができます。

注意

新しい通知ルールの名前と説明のフィールドでは、英語の文字と数字のみを使用できます。 スペース、ダッシュ、アンダースコア、またはその他の句読点は使用できません。

通知を受けるレポートの種類を選びます。 新規発行または更新されたレポートのすべて、または特定のタグまたは種類を持つレポートのみの、どちらの更新を受け取るかを選択できます。

通知メールを受け取る受信者を少なくとも 1 人追加します。 この画面を使って、テスト メールを送信することで、通知の受信方法を確認することもできます。

- 新しいルールを確認します。 何か変更したい場合は、各サブセクションの最後にある [編集] ボタンを選びます。 確認が済んだら、[ルールの作成] ボタンを選びます。

新しいルールが正常に作成されました。 [完了] ボタンを選んでプロセスを完了し、ポップアップを閉じます。 新しいルールが脅威分析のメール通知の一覧に表示されるようになります。