安全な構成の計画に関する考慮事項

Arc 対応サーバーをデプロイすることで、複数のオフィスにある何千台ものマシンでビジネス クリティカルなワークロードを処理することになるため、Wide World Importers ではセキュリティが最優先課題になります。 セキュリティで保護されたデプロイを計画する際は、コンプライアンスとリソースの保護を確保するために、アクセス ロール、ポリシー、およびネットワークを連携して適用する方法を検討することが重要です。

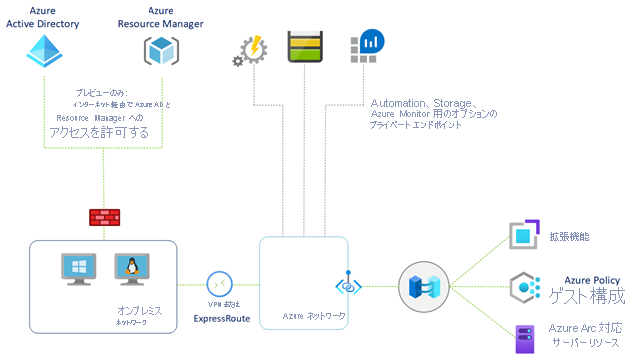

Azure Arc 対応サーバーでは、セキュリティが組み込まれており、慎重な暗号化と計画的なデータ共有による組み込みのセキュリティだけでなく、さまざまな追加のセキュリティ構成を利用できます。 デプロイの安全性を確保するには、適切なアクセス制御、ガバナンス インフラストラクチャ、高度なネットワーク オプションを構成することで、Arc 対応リソースの効果的なランディング ゾーンを準備する必要がある場合があります。 このユニットでは、次のことを学習します。

ロールベースのアクセス制御 (RBAC) の構成: Azure Arc 対応サーバーを管理するアクセス権を持ち、他の Azure サービスからのデータを表示できるユーザーを制御するアクセス プランを作成します。

Azure Policy ガバナンス計画の作成: Azure Policy を使用して、サブスクリプションまたはリソース グループの範囲で、ハイブリッド サーバーとマシンのガバナンスを実装する方法を決定します。

高度なネットワーク オプションの選択: Arc 対応サーバーのデプロイに、プロキシ サーバーまたは Azure Private Link が必要かどうかを評価します

ID とアクセス制御の保護

Azure Arc 対応サーバーにはそれぞれマネージド ID が存在します。これは、Azure サブスクリプションに属するリソース グループの一部です。 その ID はオンプレミスまたはクラウド環境で稼働しているサーバーを表します。 このリソースへのアクセスは、標準の Azure ロールベースのアクセス制御 (RBAC) によって制御されています。 Arc 対応サーバーには、Azure Connected Machine のオンボード ロールと Azure Connected Machine のリソース管理者ロールの 2 つの固有のロールがあります。

Azure Connected Machine のオンボード ロールは、大規模なオンボードで使用でき、Azure での新しい Azure Arc 対応サーバーの読み取りまたは作成のみが可能です。 既に登録されているサーバーを削除したり、拡張機能を管理したりすることはできません。 ベスト プラクティスとして、このロールは、大規模なマシンのオンボードに使われる Microsoft Entra サービス プリンシパルのみに割り当てることをお勧めします。

Azure Connected Machine のリソース管理者ロールを持つユーザーは、マシンの読み取り、変更、再オンボード、削除を行うことができます。 このロールは、Azure Arc 対応サーバーの管理をサポートするように設計されていますが、リソース グループまたはサブスクリプション内の他のリソースの管理はサポートしていません。

さらに、Azure Connected Machine エージェントは、公開キー認証を使用して Azure サービスと通信します。 サーバーを Azure Arc にオンボードすると、秘密キーがディスクに保存され、エージェントが Azure と通信するたびに使用されます。 盗まれた場合、別のサーバー上で秘密キーを使用してサービスと通信し、元のサーバーと同じように動作させることができます。 これには、システム割り当て ID と、その ID がアクセスできるすべてのリソースへのアクセス権の取得が含まれます。 秘密キー ファイルは、HIMDS アカウントによる読み取りアクセスのみを許可するように保護されています。 オフライン攻撃を防ぐために、サーバーのオペレーティング システムのボリュームでディスク全体の暗号化 (BitLocker、dm-crypt など) を使用することを強くお勧めします。

Azure Policy ガバナンス

Azure Policy の規制コンプライアンスにより、さまざまなコンプライアンス基準に関連するコンプライアンス ドメインおよびセキュリティ コントロールに対して、"組み込み" と呼ばれる、Microsoft が作成および管理するイニシアチブ定義が提供されます。 一部の規制コンプライアンス Azure ポリシーには、次のものがあります。

- Australian Government ISM PROTECTED

- Azure セキュリティ ベンチマーク

- Azure セキュリティ ベンチマーク v1

- カナダ連邦の PBMM

- CMMC レベル 3

- FedRAMP High

- FedRAMP (中)

- HIPAA HITRUST 9.2

- IRS 1075 (2016 年 9 月)

- ISO 27001:2013

- New Zealand ISM Restricted

- NIST SP 800-171 R2

- NIST SP 800-53 Rev. 4

- NIST SP 800-53 Rev. 5

- UK OFFICIAL および UK NHS

Azure Arc 対応のサーバーをリソース グループにデプロイする前に、リソース グループ、サブスクリプション、または管理グループ レベルで、Azure ポリシーをそれぞれの修復タスクと共に体系的に定義して割り当てることで、監査とコンプライアンスのためのガードレールが配置されるようにすることができます。

Private Link を使用したネットワークのセキュリティ保護

パブリック エンドポイント以外にも、Azure Arc 対応サーバーには、プロキシ サーバーと Azure Private Link の 2 つのセキュリティで保護されたネットワークのオプションがあります。

ご使用のマシンがプロキシ サーバーを介してインターネットに接続している場合は、マシンがプロキシ サーバーとの通信に使用するプロキシ サーバーの IP アドレス、または名前とポート番号を指定できます。 この仕様は、複数のマシンを Arc にオンボードするためのスクリプトを生成するときに、Azure portal で直接作成できます。

高度なセキュリティのシナリオでは、Azure Private Link を使うことで、プライベート エンドポイントを使って Azure PaaS サービスを仮想ネットワークに安全にリンクできます。 多くのサービスでは、リソースごとにエンドポイントを設定するだけです。 これは、パブリック ネットワークを使用する代わりに、Azure ExpressRoute またはサイト間 VPN 接続を使ってオンプレミスまたはマルチクラウドのサーバーと Azure Arc を接続し、すべてのトラフィックを送信できることを意味します。 Private Link を Arc 対応サーバーで使用することで、次のことが可能になります。

- パブリック ネットワーク アクセスを開かずに Azure Arc にプライベートに接続する。

- Azure Arc 対応のマシンまたはサーバーからのデータが、認可されたプライベート ネットワーク経由でのみアクセスされるようにする。

- ExpressRoute と Private Link を使用して、オンプレミスのプライベート ネットワークを Azure Arc に安全に接続する。

- すべてのトラフィックを Microsoft Azure のバックボーン ネットワーク内に収める。