セキュリティの既定値群を計画する

パスワード スプレー、リプレイ、フィッシングなど、ID 関連の一般的な攻撃がますます広まる中で、セキュリティの管理に困難をきたす場合があります。 セキュリティの既定値群とは、組織の代わりに Microsoft が管理する、セキュリティで保護された既定の設定です。これにより、組織が独自の ID セキュリティ ストーリーを管理する準備が整うまで、お客様の安全が維持されます。 セキュリティの既定値群は、次のような構成済みのセキュリティ設定を提供します。

すべてのユーザーに対して、多要素認証への登録を必須にする。

管理者に多要素認証の実行を要求します。

レガシ認証プロトコルをブロックします。

必要に応じてユーザーに多要素認証の実行を要求します。

Azure portal へのアクセスなどの特権が必要な作業を保護します。

可用性

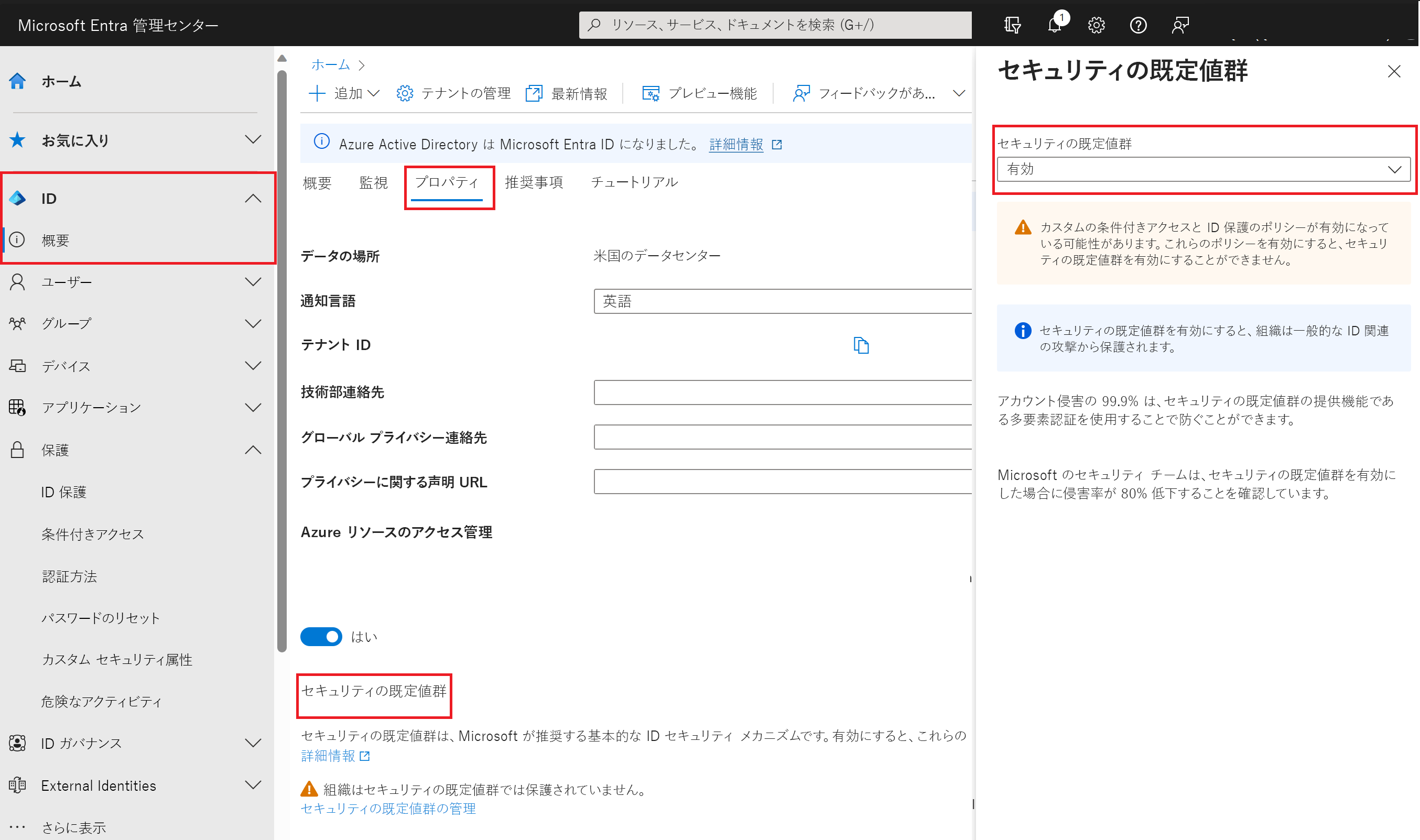

Microsoft のセキュリティの既定値群は、すべてのユーザーが使用できます。 目標は、すべての組織が追加の費用なしで基本レベルのセキュリティを確実に有効にできるようにすることです。 セキュリティの既定値群は、Azure portal で有効にします。 2019 年 10 月 22 日以降に作成されたテナントの場合、セキュリティの既定値群はテナントで既に有効になっている可能性があります。 すべてのユーザーを保護するために、セキュリティの既定値群の機能は、新しく作成されたすべてのテナントに展開されます。

適した組織

| セキュリティの既定値群を使用する必要があるのは、どのような組織ですか? | セキュリティの既定値群を使用するべきではないのは、どのような組織ですか? |

|---|---|

| セキュリティ体制の向上を目指しているが、それを開始する方法も場所もわからない組織 | シグナルをまとめ、意思決定を行い、組織のポリシーを適用するために、現在、条件付きアクセス ポリシーを使用している組織 |

| Microsoft Entra ID ライセンスの Free レベルを利用している組織 | Microsoft Entra ID Premium ライセンスを持つ組織 |

| 条件付きアクセスの使用を保証する複雑なセキュリティ要件のある組織 |

適用されるポリシー

多要素認証の登録手続きの統一

テナント内のすべてのユーザーは、Multifactor Authentication のフォームを使用して多要素認証 (MFA) に登録する必要があります。 Microsoft Authenticator アプリを利用し、Microsoft Entra ID 内で多要素認証に登録するための期間として 14 日間がユーザーに与えられます。 14 日が経過すると、ユーザーは登録が完了するまでサインインできなくなります。 14 日の期間は、セキュリティの既定値群が有効になった後、それぞれのユーザーの対話型サインインが最初に成功した時点から始まります。

管理者の保護

特権アクセスを持つユーザーは、より自由に環境にアクセスできます。 これらのアカウントには権限があるので、特別な注意を払って対処する必要があります。 特権アカウントの保護を強化するための一般的な方法の 1 つは、サインイン時に、強力な形式のアカウント検証を必須にすることです。 Microsoft Entra ID では、多要素認証を要求してアカウント検証を強化することができます。

次の 9 つの Microsoft Entra 管理者ロールについては、Multifactor Authentication への登録が完了した後、サインインのたびに追加の認証を実行する必要があります。

- グローバル管理者

- SharePoint 管理者

- Exchange 管理者

- 条件付きアクセス管理者

- セキュリティ管理者

- ヘルプデスク管理者

- 課金管理者

- ユーザー管理者

- 認証管理者

すべてのユーザーの保護

認証の追加のレイヤーが必要なアカウントは管理者アカウントだけであると考えがちです。 管理者は、機密情報への広範なアクセス権を持ち、サブスクリプション全体の設定に変更を加えることができます。 しかし、多くの場合、攻撃者はエンド ユーザーをターゲットにします。

これらの攻撃者は、アクセス権を取得した後、元のアカウント所有者に代わって機密性の高い情報へのアクセスを要求できます。 ディレクトリ全体をダウンロードして、組織全体に対してフィッシング攻撃を実行することさえできます。

すべてのユーザーを対象にした保護を向上させるための一般的な方法の 1 つは、全員に多要素認証を要求するなど、より強力な形式のアカウント検証を要求することです。 ユーザーが Multifactor Authentication の登録を完了すると、必要に応じて追加の認証を求められるようになります。 この機能により、SaaS アプリケーションなど、Microsoft Entra ID に登録されているすべてのアプリケーションが保護されます。

レガシ認証をブロックする

ユーザーがクラウド アプリに簡単にアクセスできるように、Microsoft Entra ID では従来の認証を含め、幅広い認証プロトコルがサポートされています。 "レガシ認証" とは、以下のものによる認証要求です。

- 先進認証を使用していないクライアント (Office 2010 クライアントなど)。 先進認証を使用しているのは、OAuth 2.0 などのプロトコルを実装して、多要素認証やスマートカードなどの機能をサポートするクライアントです。 レガシ認証では、通常、パスワードなどの安全性の低いメカニズムのみがサポートされます。

- IMAP、SMTP、POP3 などのメール プロトコルを使用しているクライアント。

今日では、不正侵入を意図したサインイン試行の大部分がレガシ認証によるものです。 レガシ認証では、多要素認証がサポートされていません。 ディレクトリで多要素認証 ポリシーが有効になっている場合でも、攻撃者は、古いプロトコルを使用して認証を受け、多要素認証をバイパスすることができます。

テナントでセキュリティ デフォルトが有効になった後は、古いプロトコルによるすべての認証要求がブロックされます。 セキュリティ既定値は、Exchange Active Sync 基本認証をブロックします。