環境データの場所

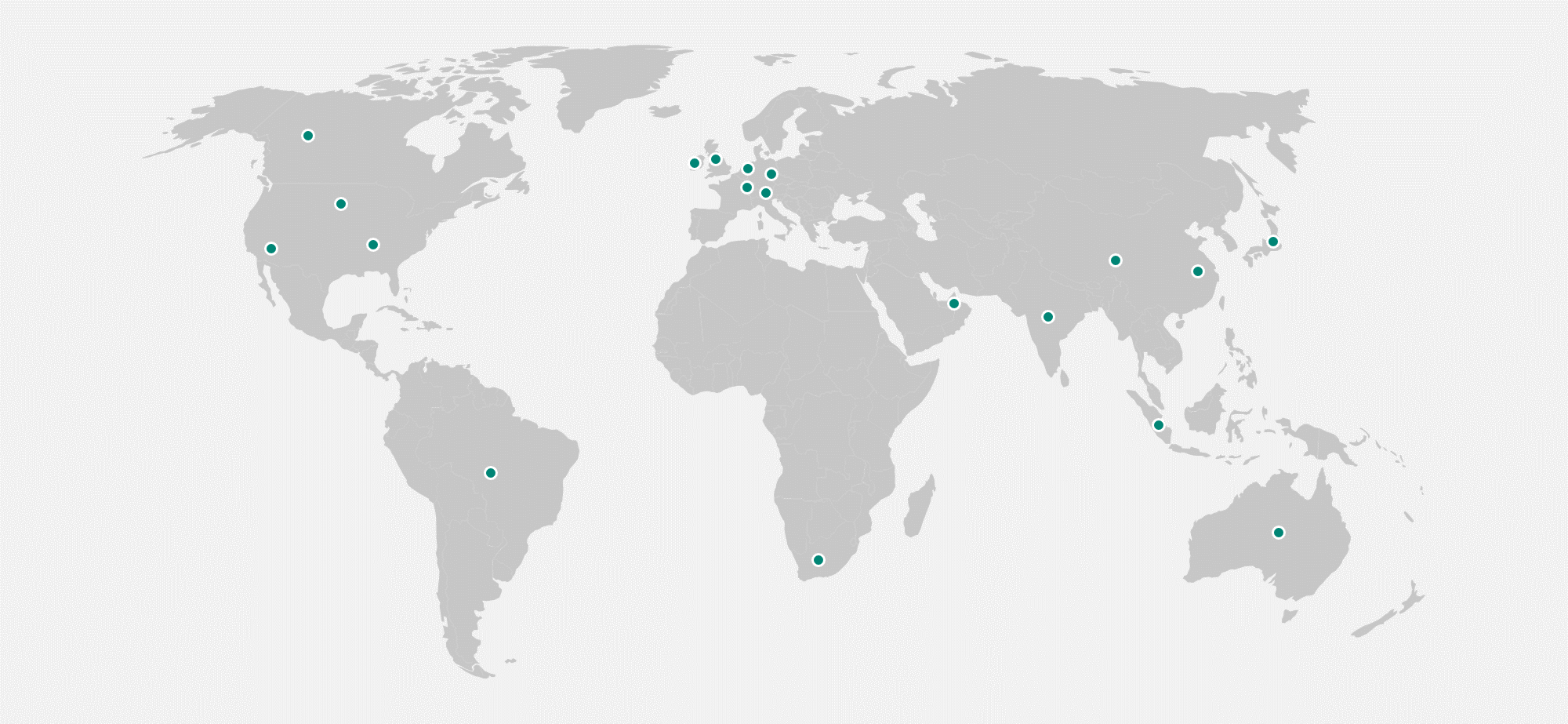

Microsoft には、17 の異なる場所に設置されている (Microsoft Power Platform をサポートする) データ センターの世界的なネットワークがあります。 このレベルのローカライズにより、組織はデータの所在地、支配権、およびコンプライアンスの要件をより容易に満たすことができます。

環境を作成する場合、地理的な場所を指定できます。 環境に関するデータは、選択した地理的な場所に保持されます。

メモ

環境は作成後に再配置できますが、最初から正しい地域を選択する方が簡単です。

地域

Microsoft では、グローバル、ローカル、およびソブリン クラウドを選択できます。

- グローバル クラウド - パブリック インターネット クラウド展開でのオプションで、顧客は地域の Microsoft データセンターで展開される、グローバルに接続されたクラウド サービスにアクセスできます。 グローバル クラウドには、米国、ヨーロッパ、およびアジア太平洋があります。

- ローカル クラウド - 国または地域内のすべてのパブリック クラウド ユーザーのデータをその国または地域に保持できるようにして、ローカル データの所在地に関する要件に対応するクラウドのオプション。 ローカル クラウドには、カナダ、ブラジル、イギリス、フランス、ドイツ、インド、日本、オーストラリア、アラブ首長国連邦、スイス、南アフリカ共和国があります。

- ソブリン クラウド - 最も厳しい運用基準に準拠したクラウドのオプション。 データは、常に居住地の国または地域内に保持されます。 ソブリン クラウドには、米国政府と中国があります。

メモ

新たな場所が計画されているため、上記のリストが完全ではない可能性があります。 最新の情報については、利用可能性 を参照してください。

次の図は、サポートされている Microsoft Power Platform の場所を示しています。

データの所在地

以下の点について検討し、環境とデータの場所の選択に影響する複数の側面を判断してください。

- ユーザーは地理的に分散しているか。

- 許容できる待機時間はどの程度か。

- データを共有してはならない独立した事業単位が組織内に存在するか。

- 必要な機能はその地域で利用できるか。

- 考慮すべきセキュリティ要件が設定されているか。

- データやコンプライアンスについて具体的な要件が設定されているか。

他の要因が存在しない場合は、データを共有する必要があるユーザーの多数に近い場所を選択する必要があります。

メモ

テナント (請求) の場所は、環境とそのデータの場所とは異なる場合があります。

コンプライアンスとデータ保護

ソリューション アーキテクトは、環境およびデータの場所を決定する際に、一般データ保護規則 (GDPR) などの規制要件およびコンプライアンス要件を考慮する必要があります。

Microsoft は、顧客サポートの提供、サービスのトラブルシューティング、または法的要件の遵守が必要な場合を除き、選択した Azure の地理的な場所 (geo) 以外に顧客データを転送しません。

Microsoft Power Platform は、ユーザー ID やプロファイル情報など、本質的にグローバルな情報を米国にあるデータセンターに格納します。 Microsoft Power Platform のすべての顧客データおよび geo 冗長ミラーは、選択した geo 内に保持されます。

複数の環境を使用するタイミング

前のモジュールでは、Microsoft Power Platform が環境を使用して開発と実稼働環境を分離し、異なるユーザー グループを分離する方法について説明しました。 グローバル組織内のユーザーの場所をさらに検討する場合は、複数の環境を作成する他の理由を考慮してください。

- アプリケーション ライフサイクル管理 (ALM) の運営 – 開発 / テスト / 実稼働。

- 同じユーザーによって使用されていないリソース、またはデータを共有するリソースを分離する。

- 異なる地域や市場間で、または法規制による制約を順守する目的で、相反するカスタマイズを許可する。

- 環境を、データを共有しないユーザーに近い状態に維持する。

- 同じ場所に配置できないデータを分離する。

- 作成者に実験する場所を提供する。

次の単位では、データの操作方法について説明します。

マネージド環境

マネージド環境にあらかじめ用意された高度なガバナンス機能のセットを使用して、Microsoft Power Platform の IT 管理を大規模に簡素化、自動化、および合理化できます。

環境をマネージド環境に設定すると、次が可能になります。

共有を制限: キャンバス アプリの共有方法を制限することでリスクを低減します。

使用状況の分析情報を表示: 毎週発行される電子メールのダイジェストに環境の分析情報が追加されます。

データ ポリシー: 使用可能なコネクタを制限できます。

Power Platform パイプラインの設定: 環境間のソリューションを簡単に展開できます。

詳細については、マネージド環境の概要を参照してください。

ランディング ゾーン

Power Platform ランディング ゾーンは、デザインの原則で構成される参照アーキテクチャとデザイン手法であり、組織が Microsoft Power Platform 全体のアーキテクチャを決定するためのコンパスとして機能します。

Power Platform で大規模なランディング ゾーン (環境) の構築と運用を効率化するために使用されます。 このアプローチは、プラットフォーム、製品ロードマップ、および センター オブ エクセレンスの導入フレームワークに沿ったものです。

次の図は、Power Platform ランディング ゾーンの概要を示しています。

Power Platform ランディング ゾーン アーキテクチャには、デザインの決定が相互に深く関係し、依存する重要なデザイン領域が含まれます。

ライセンスと AD テナント

ID 管理とアクセス管理

セキュリティ、ガバナンス、コンプライアンス

環境

管理と監視

事業継続とディザスター リカバリー

接続性と相互運用性

プラットフォーム自動化と DevOps

この方法は、Microsoft Power Platform を新しく導入した組織でも、Power Platform ソリューションを既に導入している組織でも使用できます。 ソリューション アーキテクトが環境戦略を実装することは通常ありませんが、戦略がない場合は、Power Platform ランディング ゾーンに含まれるデザイン原則と考慮事項を使用する必要があります。

詳細については、Power Platform ランディング ゾーンの GitHub リポジトリを参照してください。

オンプレミス ネットワークへの接続

組織によっては、エンド ユーザーのオンプレミスの場所と、Power Platform サービスの間をセキュアに接続することが必要になります。 その場合は、仮想プライベート ネットワーク (VPN) または Azure ExpressRoute を使用します。

Microsoft Azure ExpressRoute を使用すると、プライベート接続を使用して、オンプレミスのネットワークを Microsoft クラウド サービスに接続できます。

次の図は、ExpressRoute のネットワーク構成を示しています。

組織で ExpressRoute を使用する利点は次のとおりです。

コンプライアンス: パブリック インターネットを経由して顧客情報をルーティングすることがありません。

予測可能性: 専用接続を使用することで、他のインターネット トラフィックとの競合を回避できます。

詳細については、Azure ExpressRoute と Microsoft Power Platform の使用を参照してください。

また、ネットワークの懸案事項に、オンプレミスの場所で行われるデータ アクセスが含まれる場合もあります。 オンプレミス データ ゲートウェイを使用すると、Power Platform のアプリとフローを、オンプレミス データ ソースに接続できます。

次の図は、オンプレミス データ ゲートウェイのネットワーク構成を示しています。