Azure Key Vault を理解する

Azure Key Vault は、シークレットの保管とアクセスに使用するツールです。 パスワード、証明書、キーのいずれであるかにかかわらず、Key Vault は、それらのシークレットがセキュリティで保護された方法で (通常はプログラムによって) アクセスされる安全な領域として機能します。 Key Vault データには、Azure サブスクリプションとは別に、独自の RBAC ポリシーがあります。 つまり、明示的に付与されていない限り、サブスクリプション管理者のロールに属しているユーザーは Key Vault にアクセスできません。

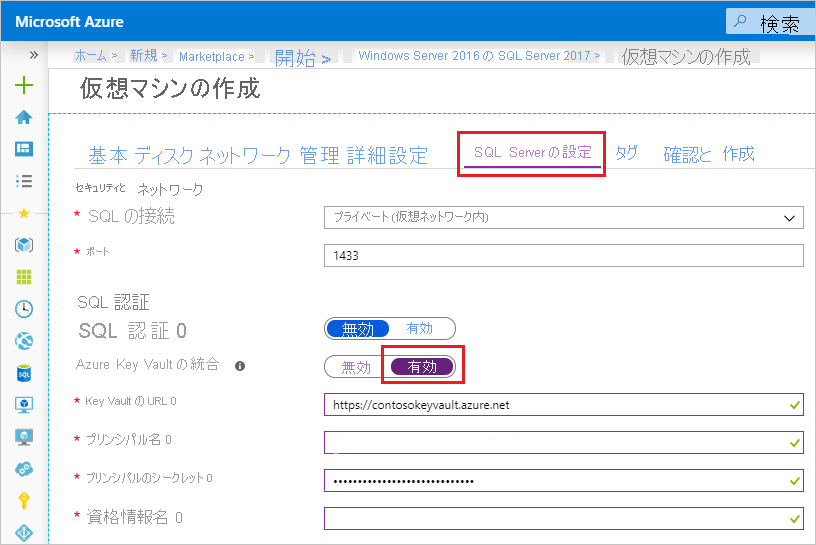

Azure 仮想マシン内またはオンプレミスのいずれかにある SQL Server では、Azure Key Vault を使用した、Transparent Data Encryption、バックアップ暗号化、Always Encrypted などの機能のための証明書の格納がサポートされます。 この構成はオンプレミス環境では複雑ですが、次の図に示すように、Azure 仮想マシンで SQL Server を使用すると簡単に管理できます。

Azure Key Vault 統合を構成するには、Key Vault URL、プリンシパル名、プリンシパル シークレット、および資格情報の名前を設定する必要があります。 このタスクは、仮想マシンの作成時または既存の VM に対して実行できます。

最初に Azure Key Vault に接続するように SQL Server を構成するには、インスタンス内に通常の SQL Server ログインを作成する必要があります。 次に、資格情報を作成してログインにマップする必要があります。 資格情報の ID には、キー コンテナーの名前を使用する必要があります。 資格情報のシークレットには、Azure Key Vault のアプリケーション ID を使用します。

資格情報が作成されたら、Azure Key Vault 内に非対称キーを作成できます。 その後、SQL Server データベース内に非対称キーを作成できます。 データベース内のキーは、FROM PROVIDER 構文を使用した CREATE ASYMMETRIC KEY コマンドを使用して、Azure Key Vault 非対称キーにマップできます。 データベース内に非対称キーが作成されたら、そのキーを TDE、またはバックアップ暗号化か Always Encrypted に使用できます。