Microsoft Entra 認証のトラブルシューティング

Microsoft Entra 認証のトラブルシューティングを行う前に、次の 4 つのエディションの Microsoft Entra ID があることを考慮する必要があります: Free、Office 365 アプリ、Premium P1、Premium P2。 無料エディションは、Azure、Intune、Office 365 など、他のソフトウェア製品とパッケージに含まれています。 Office 365 Enterprise エディション (E1、E3、E5、F1、F3) には Office 365 アプリ エディションが含まれていますが、Premium エディションは追加の製品として利用できます。

Microsoft Entra エディションの違い

次の表に、Microsoft Entra エディションの大まかな違いを示しています。 詳細については、Microsoft Entra の価格に関する記事を参照してください。

| 機能名 | Free | Office 365 | Microsoft Entra ID P1 | Microsoft Entra ID P2 |

|---|---|---|---|---|

| 認証、シングル サインオン、多要素認証 (MFA) | 部分的に含まれます | 部分的に含まれます | Included | Included |

| アプリケーションのアクセス | 部分的に含まれます | 部分的に含まれます | Included | Included |

| 認可と条件付きアクセス | 部分的に含まれます | 部分的に含まれます | 部分的に含まれます | Included |

| 管理とハイブリッド ID | 部分的に含まれます | 部分的に含まれます | Included | Included |

| エンド ユーザーのセルフサービス | 部分的に含まれます | 部分的に含まれます | 部分的に含まれます | Included |

| Identity Governance | 部分的に含まれます | 部分的に含まれます | 部分的に含まれます | Included |

| イベント ログとレポート | 部分的に含まれます | 部分的に含まれます | 部分的に含まれます | Included |

| 最前線のワーカー | 含まれていません | 含まれていません | Included | Included |

セルフサービス パスワード リセットに関する問題のトラブルシューティング

Microsoft Entra セルフサービス パスワード リセット (SSPR) を使用すると、ユーザーは管理者の助けを借りずにパスワードを変更またはリセットできます。 ユーザーがパスワードを忘れた場合やアカウントがロックアウトされた場合は、画面のプロンプトに従って問題を解決できます。

SSPR を有効にする場合、多くの前提条件が満たされている必要があります。

Microsoft Entra テナントが動作している必要があります。

グローバル管理者特権を持つアカウントを使用している必要があります。

SSPR を有効にする必要があります。 これは、Azure portal の [Microsoft Entra ID] にある [パスワード リセット] で行われます。

[パスワードのリセット] ページで、ユーザーが使用できるようにしたいすべての方法を選択する必要があります。 これらのボタンの役割は、次のとおりです。

モバイル アプリの通知

モバイル アプリ コード

Email

携帯電話

SSPR が使用されたときに通知を行う場合は、[通知] ページの [パスワード リセット] ページで、ユーザーに通知するかどうかと、すべての管理者に通知する必要があるかどうかを選択する必要があります。

特定のユーザーに対して SSPR をテストする場合は、InPrivate または Incognito モードを使用してブラウザー ウィンドウを開き、https://aka.ms/ssprsetup に移動する必要があります。 ロックアウトされたユーザーとしてサインインすると、パスワードをリセットするようにダイアログが表示されます。

SSPR の設定とトラブルシューティングの詳細については、「動作のしくみ: Microsoft Entra のセルフサービス パスワード リセット」を参照してください。

多要素認証に関する問題のトラブルシューティング

多要素認証 (MFA) では、追加の認証方法とパスワードを使用する必要があるため、セキュリティが向上します。

MFA のトラブルシューティングを行う際に解決する必要がある一般的な問題がいくつかあります。

確認コードを含む音声通話やテキスト メッセージを受信しない。 このような場合:

[その他の認証オプション] を選択し、もう一度やり直してください。 これが成功した場合は、ユーザー設定でご自身の電話番号が正しいかどうかを確認します。

他の認証オプションがない場合は、グローバル管理者に問い合わせて、ユーザー設定のご自身の電話番号が正しいかどうかを確認してください。

それでも接続できない場合は、Azure portal の [Microsoft Entra ID] にある [ユーザー] ページに移動するように全体管理者に依頼します。 ユーザーの [サインインのブロック] が有効になっている場合は無効にします。

"申し訳ありません。 要求を処理できません" というエラーが SSPR を設定しようとするときに表示される。 このような場合は、10 分以内にセットアップ プロセスを完了してください。

スマートフォンを紛失した場合や電話番号が変更された場合に、MFA が使用できなくなる。 このような場合は、クラウド サービスの管理者に依頼して、多要素認証設定の [ユーザー設定の管理] で、[選択したユーザーについて連絡方法の再指定を必須にする] を選択する必要があります。

"必要な応答がありませんでした" というエラー メッセージが表示される。 正しいコードの入力、またはモバイル アプリでの [確認] の選択を確実に行ってください。

"アカウント確認システムで問題が発生しています" というエラー メッセージが表示される。 正しい確認コードを入力していることを確認してください。通話オプションを使用している場合は、シャープ (#) キーを押す必要があります。

詳細については、Microsoft Entra 多要素認証の問題のトラブルシューティングに関するページを参照してください。

Azure エンタープライズ アプリに対する顧客アクセス レベルのレビュー

アプリケーションは Microsoft Entra ID に登録され、その後、ユーザーに割り当てることができます。

アプリケーションの登録

Office 365 などのクラウド アプリケーションを設定する場合、ステップは簡単です。 個々のクラウド アプリを設定する方法の詳細については、「SaaS アプリケーションと Microsoft Entra ID を統合するためのチュートリアル」を参照してください。

社内で開発したアプリケーションがある場合は、アプリケーションを追加するときに登録するか、Microsoft Entra 管理センターの [エンタープライズ アプリケーション] で登録できます。 詳細については、「クイック スタート: エンタープライズ アプリケーションを追加する」を参照してください。

オンプレミス アプリケーションと Microsoft Entra セキュリティを組み合わせる場合は、Microsoft Entra アプリケーション プロキシを使用して接続する必要があります。

Azure アプリへのアクセスの管理

アプリでは、同意された場合にユーザーと組織のデータにアクセスできます。 正しいアクセス レベルが設定されるように、ユーザーの同意設定を制御する必要があります。 詳細については、「ユーザーがアプリケーションに同意する方法を構成する」を参照してください。

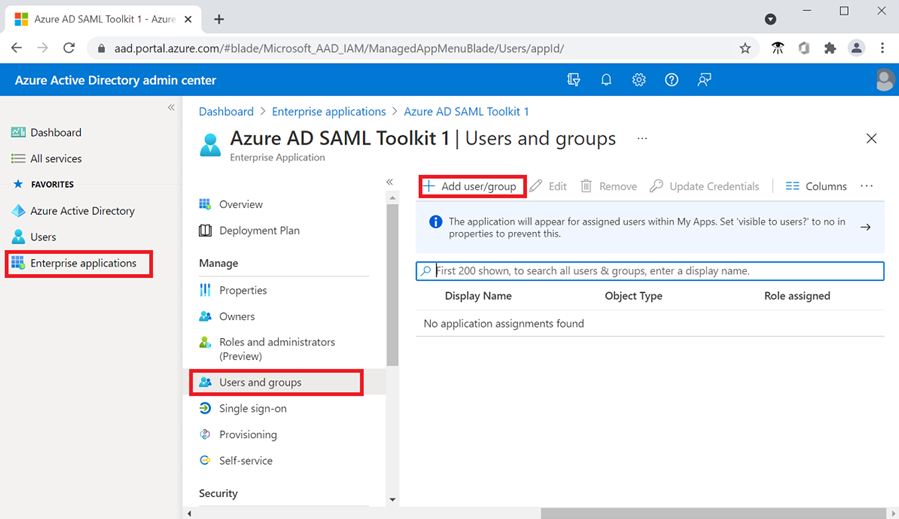

既定のアクセス レベルでは、すべてのユーザーにすべてのエンタープライズ アプリケーションへのアクセスが許可されます。 ただし、アプリケーションはユーザーのサブセットのみに割り当てることができます。 Microsoft Entra 管理センターで、[エンタープライズ アプリケーション] を選びます。 関連するアプリケーションを選択し、[ユーザーとグループ] を選択します。 割り当てられたユーザーとグループが一覧表示されます。必要に応じてさらに追加できます。

ユーザーが自分のアカウントからロックアウトされる問題のトラブルシューティング

Microsoft Entra ドメインを保護するために、定義された回数の不正なログイン試行の後にアカウントがロックアウトされます。 これは、悪意のあるブルート フォース攻撃、またはユーザーが間違ったパスワードを繰り返し入力した場合に発生する可能性があります。

ユーザーが正しくないパスワードを使用しているかどうか、またはアプリが古いパスワードまたは正しくないパスワードを使用しているかどうかを確認する必要があります。 オンプレミスの Active Directory Services (AD DS) でパスワードが最近変更され、Microsoft Entra ID と同期する時間がなかった可能性があります。

アカウント ロックアウトのセキュリティ監査を使用したトラブルシューティング

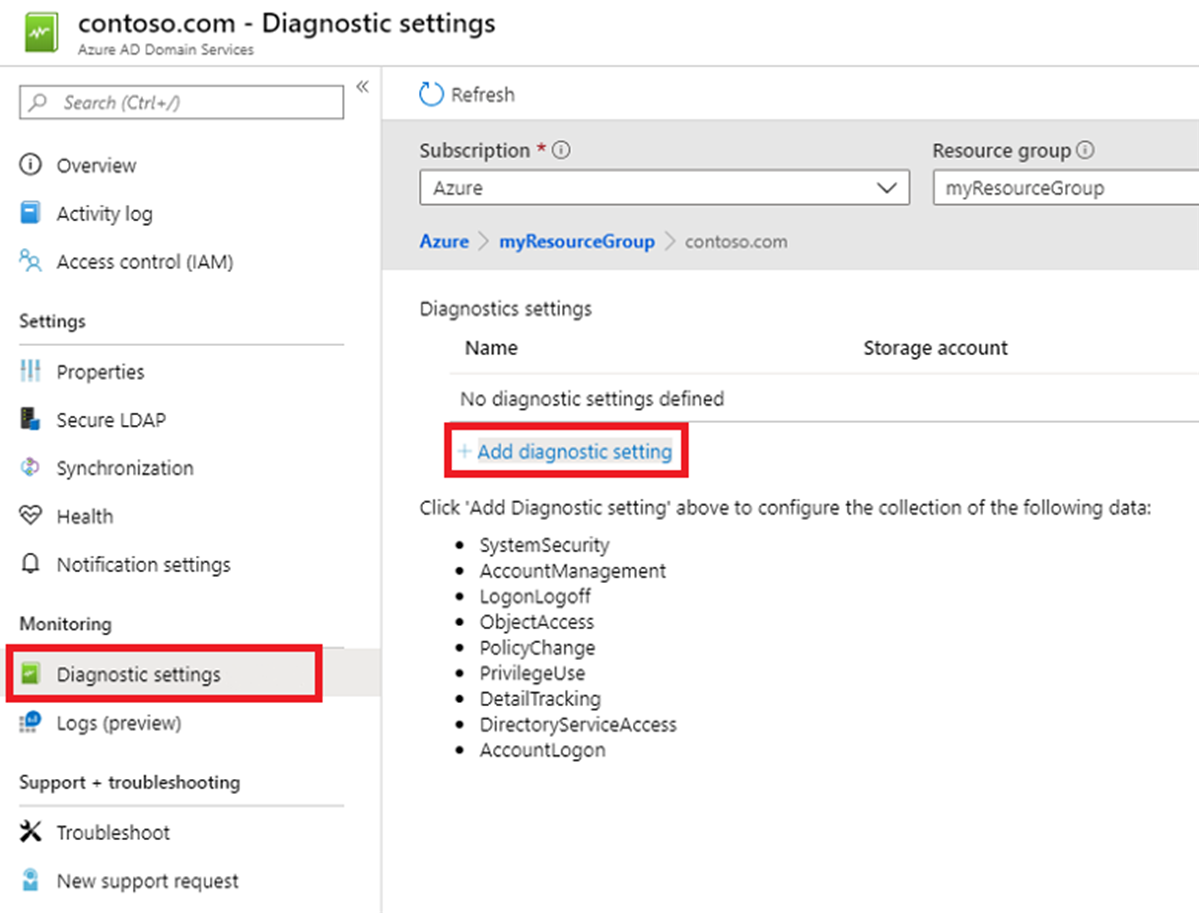

アカウント ロックアウトの問題を事前にログに記録するには、Microsoft Entra Domain Services のセキュリティ監査を有効にする必要があります。 セキュリティ監査は Azure portal で有効にすることができます。 Microsoft Entra Domain Services を検索して選択し、ご自身のマネージド ドメインを選びます。 [診断設定] を選択し、[診断設定の追加] を選択します。

セキュリティ監査の有効化について詳しくは、「Microsoft Entra Domain Services でセキュリティ監査を有効にする」を参照してください。

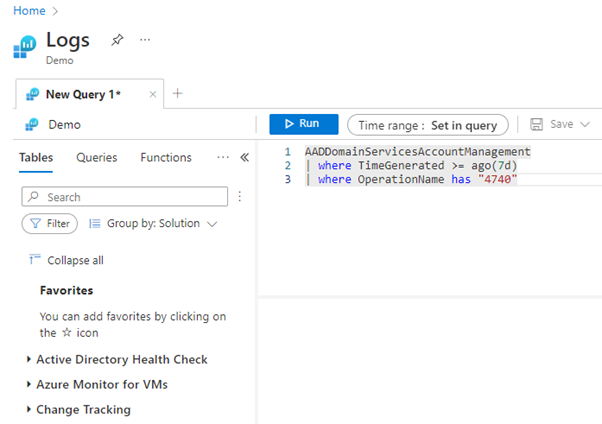

セキュリティ イベントを有効にすると、Azure portal で [監視]、[Log Analytics ワークスペース] を選択できます。 お使いのワークスペースを選択し、[ログ] をクリックします。 その後、Kusto 照会言語を使用してクエリを記述できます。

ロックアウト エントリを検索するには、OperationName に "4740" を含むでフィルター処理を使用する必要があります。

たとえば、この Kusto 照会言語クエリを実行して、過去 7 日間のアカウント ロックアウト データを検索できます。

AADDomainServicesAccountManagement

| where TimeGenerated >= ago(7d)

| where OperationName has "4740"

詳細については、「Microsoft Entra Domain Services マネージド ドメインでアカウントがロックアウトされる問題を解決する」を参照してください。