サイト間 VPN ゲートウェイのトラブルシューティング

サイト間 VPN ゲートウェイを使用する場合は、問題が発生する可能性がある多くの手順と多数の領域があります。 このセクションでは、セットアップの概要を簡単に説明し、問題の原因となる可能性のある領域を確認し、接続の問題をトラブルシューティングする方法を示します。

サイト間 VPN ゲートウェイとは?

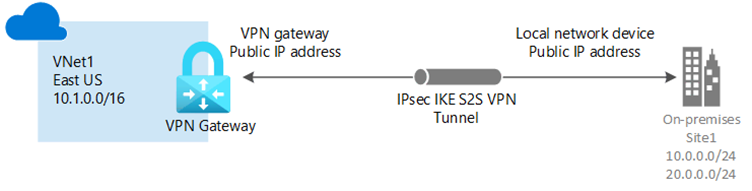

異なる場所にオフィスがある場合は、ネットワーク経由でローカル エリア ネットワーク (LAN) 間に安全な接続を確立できます。 サイト間 VPN ゲートウェイは、異なる場所にあるコンピューター リソース間のセキュリティで保護された接続を作成します。

サイト間 VPN ゲートウェイをデプロイする主な手順は次のとおりです。

オンプレミス ネットワークに接続する仮想ネットワークを作成します。

仮想ネットワークにゲートウェイ サブネットを作成します。

VPN ゲートウェイを作成します。

ローカル ネットワーク ゲートウェイを作成します。

オンプレミス ゲートウェイを構成します。

Azure で、Azure とローカル ネットワーク ゲートウェイの間のサイト間接続用の接続を作成します。

最初に明確なガイドラインに従えば、サイト間接続またはポイント対サイト接続のトラブルシューティングに役立ちます。 たとえば次のような点です。

後で修正できないため、セットアップするネットワークを明確に識別するリソース グループ名を指定します。

作成するさまざまなコンポーネントを簡単に識別できる名前付け規則を採用します。

問題が発生した場合は、セットアップをさらに詳しく掘り下げる前に、仮想ネットワーク接続が正しいことを確認してください。 次のことを確認してください。

正しいサブスクリプションを選択していますか?

正しいリージョンを選択していますか?

IP アドレスの範囲は両方のネットワークで一意ですか? アドレス空間が重複している場合は、接続できません。

サブネット アドレス範囲は適切ですか? このフィールドは多くの場合、自動入力されます。IPv4 アドレスの範囲を変更しても、サブネットの値は自動的に変更されません。

このユニットは、上記のさまざまな手順のトラブルシューティングに役立ちます。

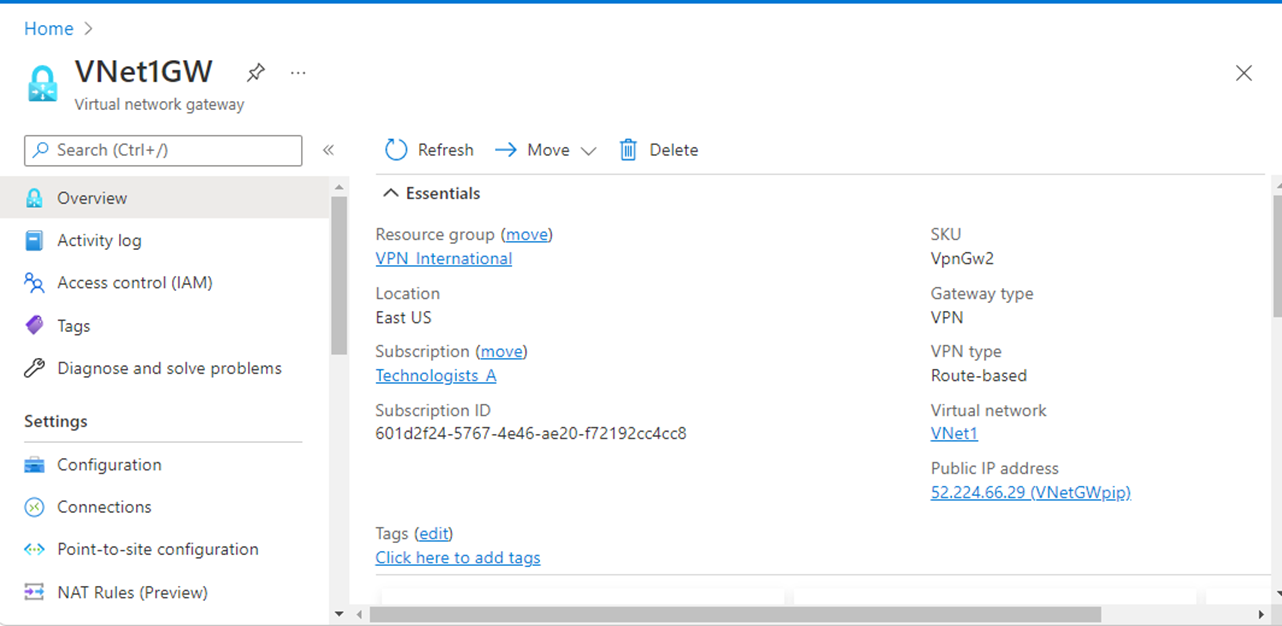

使用可能なゲートウェイと SKU

サイト間 VPN ゲートウェイとは、IPsec/IKE (IKEv1 または IKEv2) VPN トンネルを介した接続です。

ゲートウェイの種類

VPN - 暗号化されたトラフィックをパブリック インターネット経由で送信します。

ExpressRoute - プライベート接続でネットワーク トラフィックを送信します。

SKU サイズ

各ゲートウェイは、異なる SKU で使用できます。 必要な SKU を確立するために必要な CPU 使用率と帯域幅を決定する必要があります。 SKU のサイズや種類を変更する必要がある場合は、アップグレードが可能な場合があります。 ただし、状況によっては、ゲートウェイをもう一度設定する必要がある場合があります。

VPN の種類

ゲートウェイを設定するときは、VPN の種類を選択する必要があります。 サイト間では、ルート ベースまたはポリシー ベースの VPN がサポートされます。 VPN の種類を変更することはできないため、ポリシー ベースのゲートウェイの制限がシステムに影響していないことを確認してください。 ポリシー ベースの VPN の主な制限事項は次のとおりです。

Basic SKU のみを使用できます。

使用できるトンネルは 1 つだけです。

ポリシー ベースの接続が許可されるのは、特定のデバイスだけです。

ポイント対サイト VPN ゲートウェイに接続することはできません。

VPN の種類が正しく設定されていない場合は、仮想ゲートウェイを削除して新しいゲートウェイを作成する必要があります。

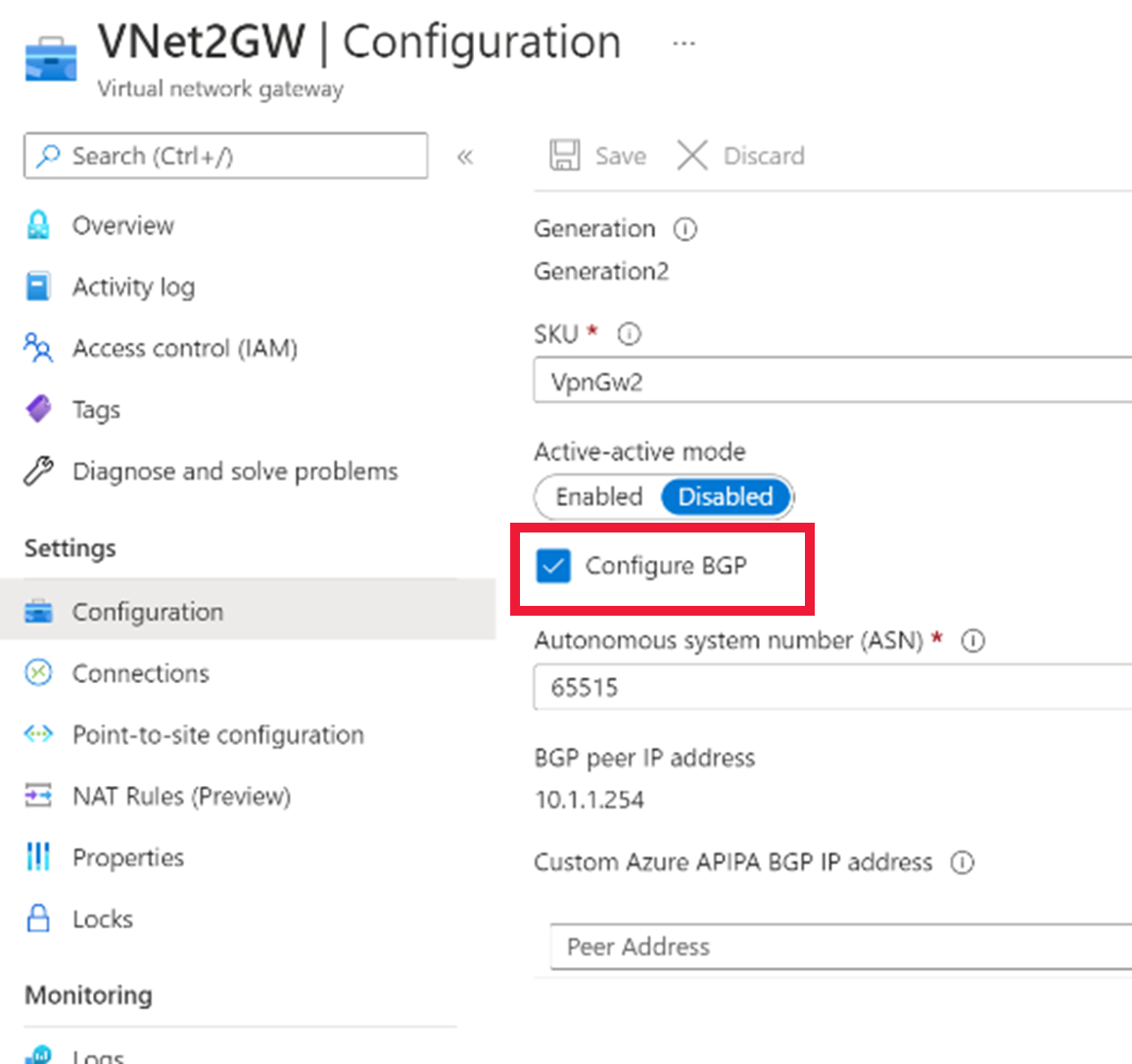

Border Gateway Protocol (BGP)

BGP は、Azure ルート ベースのゲートウェイで使用できるオプションの機能です。 BGP はインターネット上で使用されるのと同じテクノロジを備えていますが、Azure 内にあります。 これにより、Azure VPN ゲートウェイと接続されているオンプレミス ゲートウェイでは、使用されている IP 範囲に関する情報を交換できます。

BGP 接続のトラブルシューティングを行うには、次のチェックリストを使用します。

BGP を有効にするために、仮想ネットワーク ゲートウェイに自律システム番号 (AS) を作成しましたか?

Azure で、仮想ネットワークの [概要] セクションで、システムが BGN をサポートしていることを確認します。 SKU が basic の場合は、VpnGw1 にサイズを変更し、AS 番号を追加する必要があります。

PowerShell を使用して、AS 番号と BGP ピア アドレスをローカル ネットワーク ゲートウェイに提供しましたか?

接続ゲートウェイでは BGP が有効になっていますか?

アクティブ/アクティブな VPN ゲートウェイ

ゲートウェイには、アクティブ/アクティブとアクティブ/スタンバイの 2 種類があります。

アクティブ/アクティブを構成済みの場合は、次の条件が満たされていることを確認します。

2 つのパブリック IP アドレスを持つ 2 つのゲートウェイ IP 構成が作成されています。

EnableActiveActiveFeature フラグが設定されていることを確認します。

ゲートウェイ SKU が VpnGw1、VpnGw2、または VpnGw3 であることを確認します。

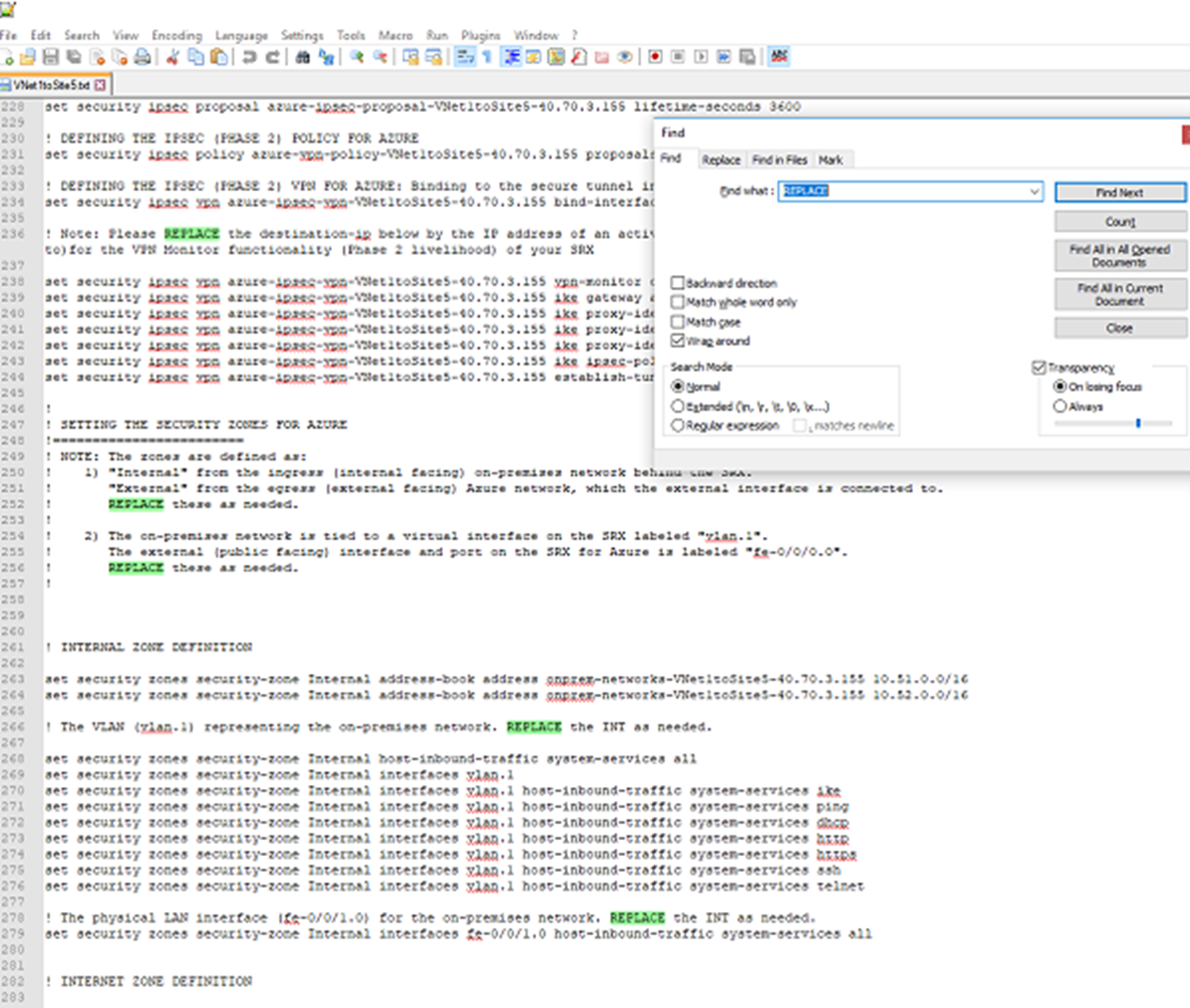

ゲートウェイの構成スクリプトを見つけ、確認し、構成する

クロスプレミス接続を完了するには、構成スクリプトをダウンロードして入力します。 エラーが発生している場合は、次を確認します。

正しいスクリプトをダウンロードしましたか?

モデルとファームウェアのバージョンごとに構文が異なるので、正しいスクリプトを確実にダウンロードすることが重要です。

テキスト エディターでスクリプトを開き、置換セクションを探します。 パラメーター情報を正しく修正しましたか?

デバイスで次の値を再確認します。

インターフェイス番号。

アクセス制御リスト番号。

ポリシー名、数値など。

エッジ デバイスはゲートウェイと互換性がありますか?

VPN ゲートウェイについて、すべてのデバイスが確認および検証されているわけではありません。 デバイスに問題がある場合は、次のチェックリストが役立つ場合があります。

- デバイスが正しく構成されているかどうかを確認します。最も重要なのは、Microsoft によって検証されていることです。

デバイスが一覧にない場合は、デバイスの製造元に問い合わせて、サポートと構成の手順を提供できるかどうかを確認してください。 デバイスがそれでも動作する可能性があります。

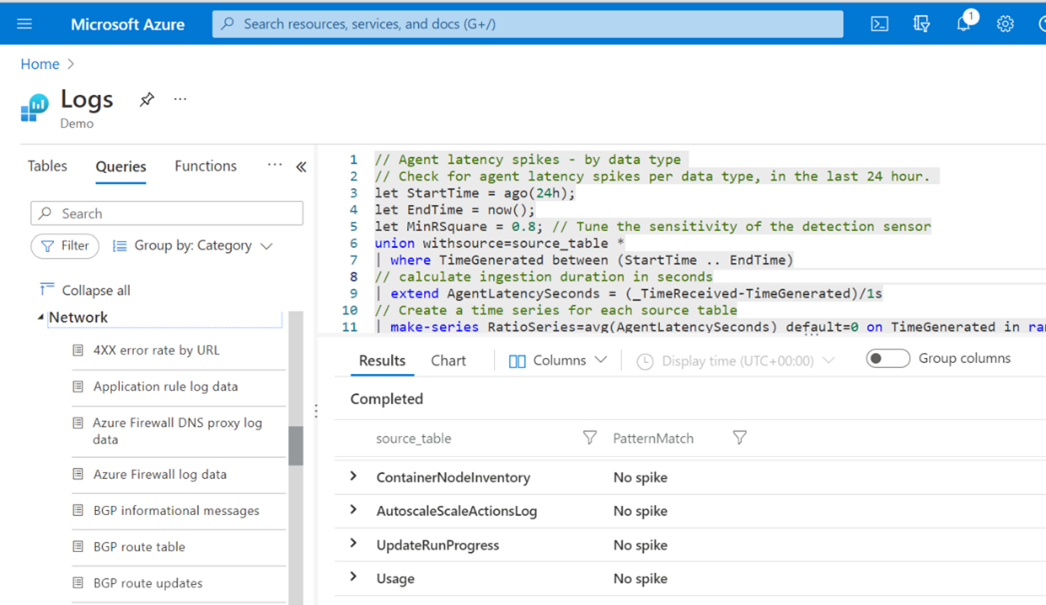

Log Analytics クエリを実行してゲートウェイの問題をトラブルシューティングする

Log Analytics を使用して、Azure によって収集されたデータの傾向を特定し、分析できます。 これは、現在の問題を特定し、ゲートウェイの正常性に関する重要な分析情報を提供するのに役立つツールです。 事前に使用すると、潜在的な問題を特定し、トラブルシューティングではなく予防措置を講じることができる場合があります。

事前に記述されたクエリの範囲は、次のように使用できます。

RL ごとの 4xx エラー率。

アプリケーション ルールのログ データ。

BGP ルート。

監視状態がダウンしているエンドポイント。

1 時間あたりの失敗した要求。

ゲートウェイの構成変更。

最初にクエリを設定するときは、さまざまなテーブルの情報をプレビューして、ネットワーク上でなにが起きているかを理解するのに役立つ正しい情報にアクセスしていることを確認します。 上記のサンプルは、数百ある、使用可能な事前に記述されたクエリのほんの一部です。 より複雑なクエリを記述する場合は、読む必要があるチュートリアルがあります。

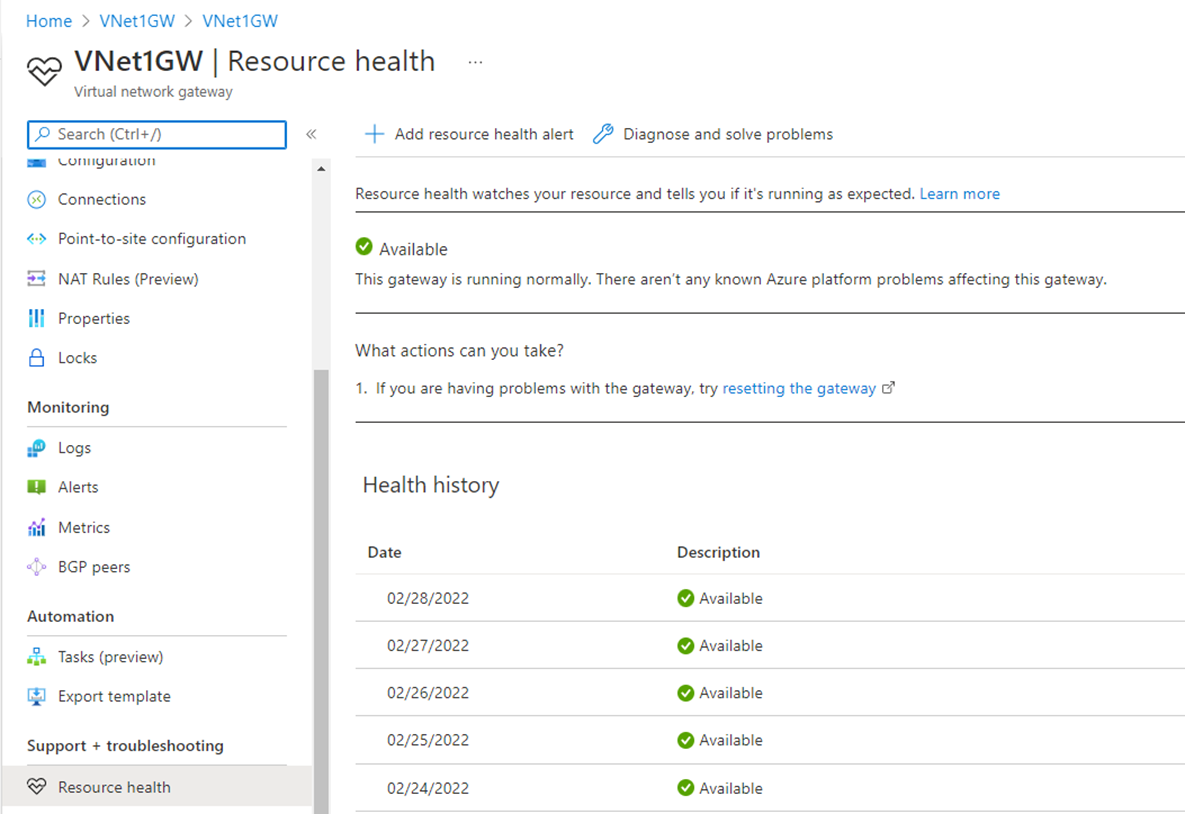

VPN ゲートウェイのリセット

オンプレミス デバイスが正常に動作していても、Azure VPN ゲートウェイで IPsec トンネルを確立できない場合は、リセットする必要があります。

次の 2 つのリセットを使用できます。

ゲートウェイのリセットによってゲートウェイが再起動され、現在のパブリック IP アドレスが保持されるため、VPN ルーターの構成を更新する必要はありません。

再起動する前に、次のチェックリストを使用します。

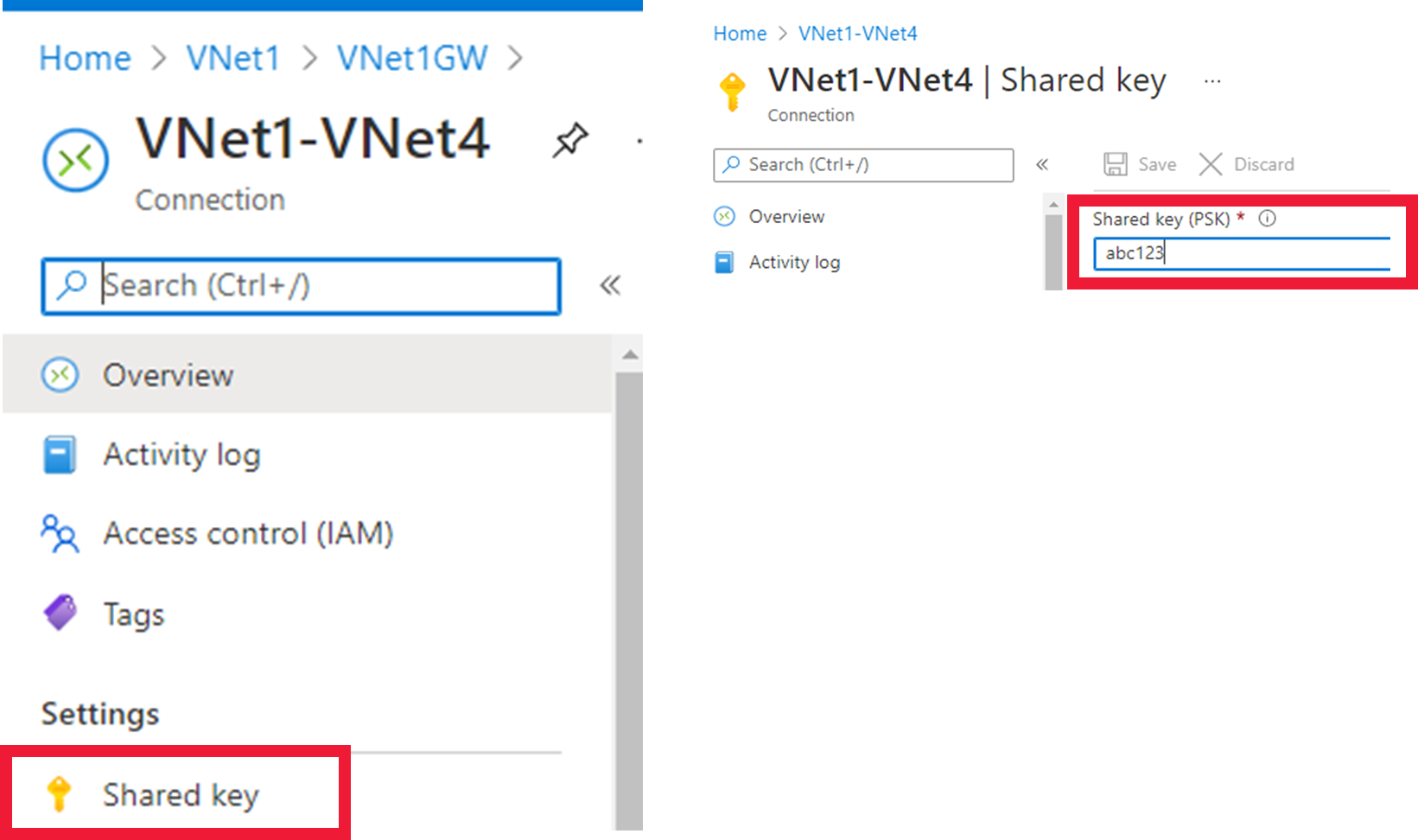

Azure とオンプレミスの両方の VPN ポリシーで、Azure の VPN ゲートウェイとオンプレミスの VPN ゲートウェイの 2 つの IP アドレスが正しく構成されていますか?

事前共有キーは両方のゲートウェイで同じですか?

暗号化やハッシュ対数など、特定の IPsec または IKE 構成を適用しましたか?

その場合は、両方のゲートウェイで構成が一致することを確認します。

再起動するコマンドを発行する場合、1 分以上かかることはありません。 ただし、問題が解決せず、もう一度再起動するコマンドを発行した場合は、最大 45 分かかることがあります。

2 回再起動しても問題が解決しない場合は、Azure portal でサービス チケットを発行する必要があります。 リセットは、ポータルまたは PowerShell を使用して行うことができます。

接続のリセットでは、ゲートウェイは再起動されず、選択した接続のみがリセットされます。

サイト間ゲートウェイ接続に関する問題のトラブルシューティング

接続が正常に動作していて、突然停止した場合は、次のチェックリストを使用します。

オンプレミスのデバイスが検証され、正しく構成されていることを確認します。

各接続の共有キーが一致することを確認します。

Azure のローカル ネットワーク ゲートウェイ IP 定義は、オンプレミスのデバイス IP と一致しますか?

ユーザー定義ルート (UDR) とネットワーク セキュリティ グループ (NSG) があるか確認して削除し、その結果をテストします。

散発的な切断が発生する場合は、VPN のインターネット接続 IP アドレスが Azure のローカル ネットワーク定義に含まれていないことを確認します。

仮想ネットワーク サブネットのアドレス空間が Azure 仮想ネットワークとオンプレミス ネットワークで一致することを確認してください。

正常性プローブを確認するには、https://<YourVirtualNetworkGatewayIP>:8081/healthprobe を参照します。 応答が受信できない場合、ゲートウェイはおそらく異常です。

散発的な切断の問題が発生し、デバイスで perfect forward secrecy が有効になっている場合は、機能を無効にして、VPN ゲートウェイの IPsec ポリシーを更新します。

リソースの正常性を確認します。

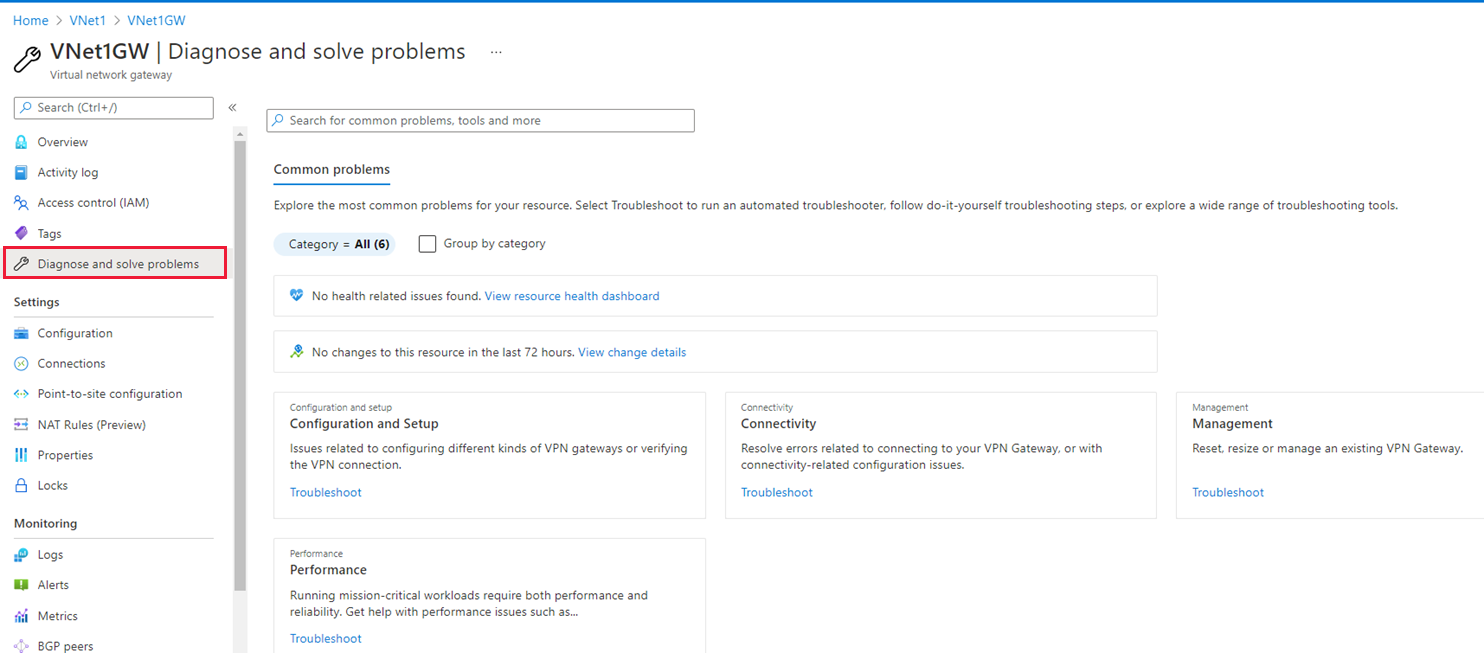

Azure 内でトラブルシューティング ツールを使用します。

サイト間 VPN 内の待機時間の問題の根本原因を特定する

トンネル イングレスおよびエグレス メトリックは、Azure Monitor を使用して Azure portal 内で監視できます。 クライアント コンピューターで tracert を実行すると、100 ミリ秒を超える累積遅延を表示できます。

トンネル イングレスおよびエグレス メトリック

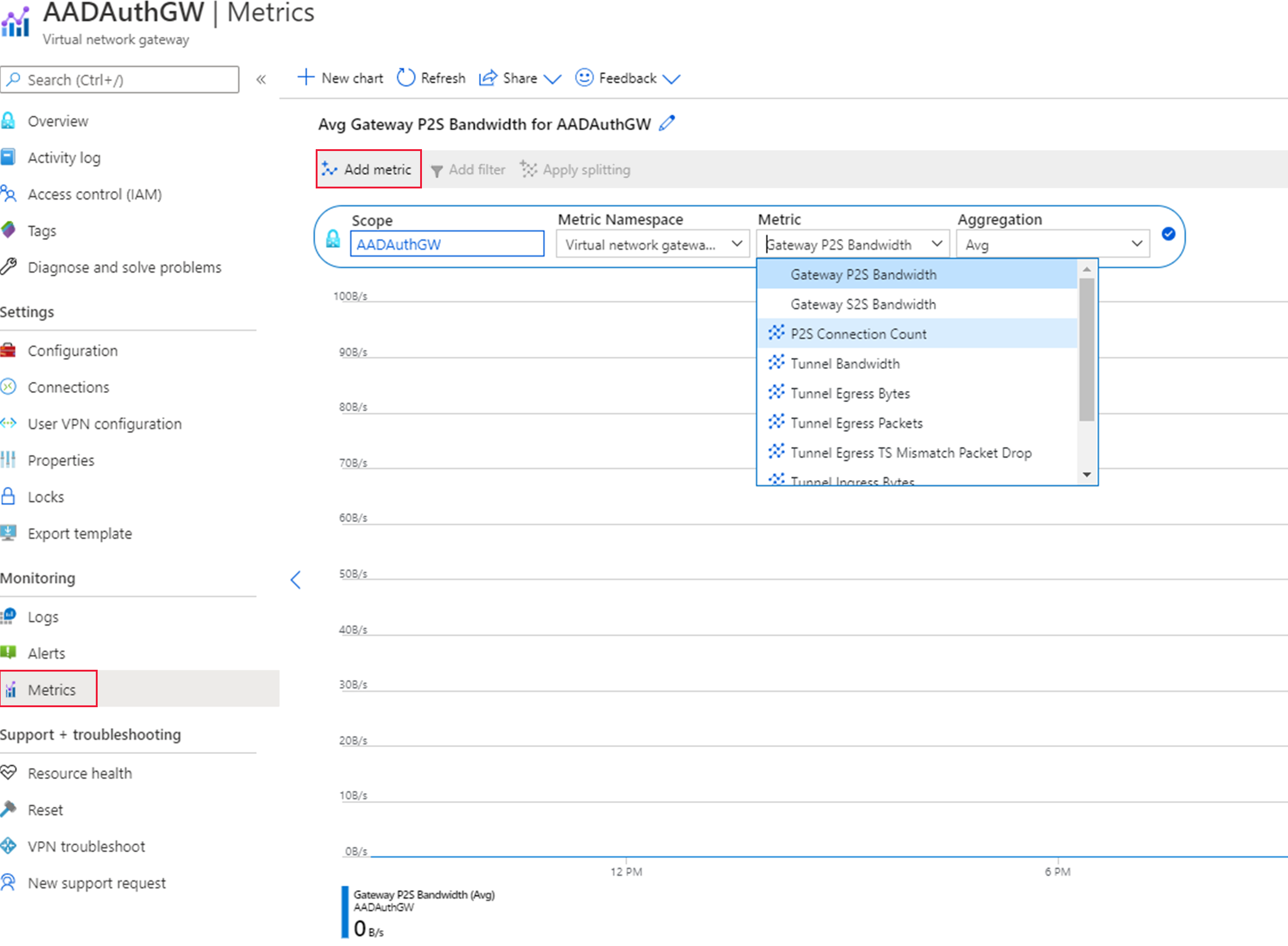

Azure 内のメトリックにアクセスするには、以下の手順に従います。

仮想ネットワーク ゲートウェイに移動します。

[概要] を選択して、トンネル イングレスおよびエグレス メトリックを表示します。

サイド パネルで [メトリック] をクリックして、必要に応じて追加のメトリックを表示します。

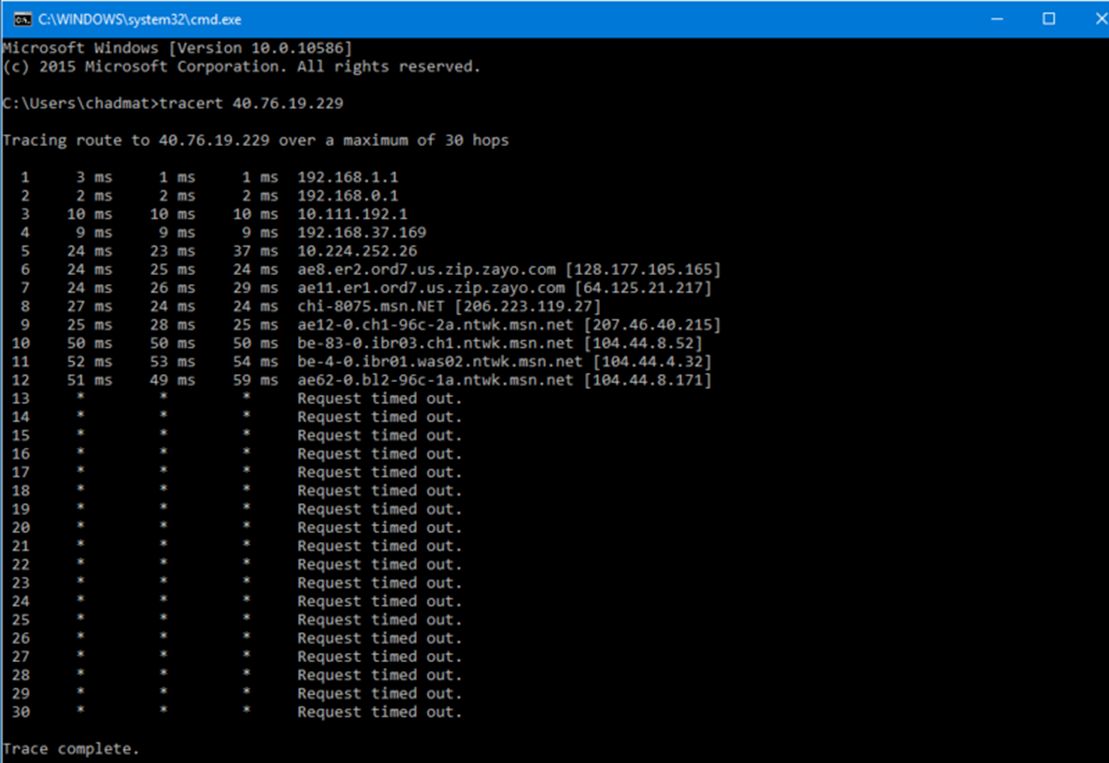

累積遅延の監視

tracert コマンドでは、100 ミリ秒を超える累積遅延をチェックします。

オンプレミス ネットワーク内のクライアント コンピューターでコマンド ウィンドウを開きます。

tracert

と入力します。 結果に * が表示されたら、Azure エッジにヒットしています。

DNS 名に msm が含まれている場合は、Microsoft バックボーンにヒットしています。