ポイント対サイト VPN ゲートウェイのトラブルシューティング

ポイント対サイト VPN ゲートウェイとは

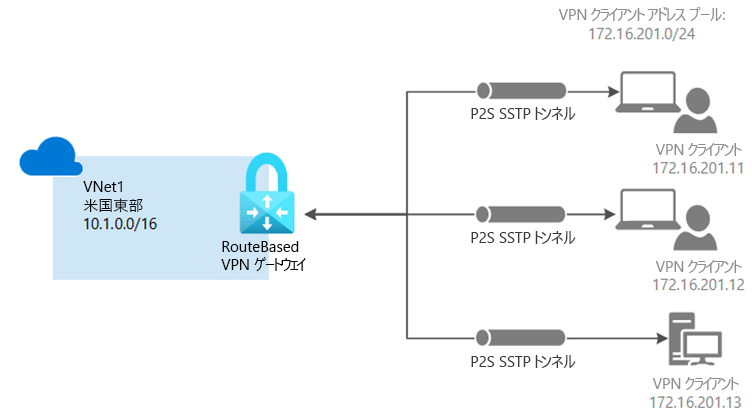

個人がリモートで作業している場合、ポイント対サイト接続は、Windows、Linux、または macOS を使用して Azure リソースに接続できるようにする安全な方法です。

ポイント対サイト VPN ゲートウェイをデプロイする主な手順は次のとおりです。

オンプレミス ネットワークに接続する仮想ネットワークを作成します。

仮想ネットワークにゲートウェイ サブネットを作成します。

VPN ゲートウェイを作成します。

ルート証明書を生成します。

クライアント証明書を生成します。

VPN をクライアント アドレス プールに追加します。

トンネルの種類と認証の種類を指定します。

ルート証明書の公開キー情報をアップロードします。

エクスポートしたクライアント認定資格証をインストールします。

VPN クライアントの設定を構成します。

Azure に接続します。

このユニットは、上記の手順のトラブルシューティングに役立ちます。 ポイント対サイト VPN を接続するさまざまな方法に関する主な問題の概要を説明します。

証明書ベースの VPN

RADIUS 認証

Microsoft Entra 認証

OpenVPN 接続

ポイント対サイト VPNS でサポートされるプロトコルについて説明する

ポイント対サイト VPN では、次の 3 つのプロトコルがサポートされています。

OpenVPN® は SSL/TLS ベースの VPN プロトコルであり、Android、iOS (バージョン 11.0 以降)、Windows、Linux、Mac デバイス (macOS バージョン 10.13 以降) から接続するために使用できます。

Secure Socket Tunneling Protocol (SSTP) は、Windows デバイスでのみサポートされる独自の TLS ベースの VPN プロトコルです。

IKEv2 VPN は、Mac デバイス (macOS 10.11 以降) からの接続に使用される標準ベースの IPsec VPN ソリューションです。

ポイント対サイト VPN ゲートウェイのトラブルシューティングに使用できるツールは?

ポイント対サイト VPN のトラブルシューティングは困難な場合がありますが、問題になる前に領域をハイライトするのに役立つツールがあります。

Microsoft Sentinel は、サイバー攻撃を防ぐのに役立ちます。 脅威を検出し、人工知能 (AI) を使用して調査と対応を行います。 調査して解決できるインシデントを作成することで、情報を継続的に得られるようにします。

Azure アクティビティ ログのイベント

アクティビティ ログには、Azure portal 内のほとんどのメニューからアクセスでき、選択したネットワークの部分に応じて異なる情報が表示されます。 仮想ネットワーク ゲートウェイを選択すると、そのゲートウェイに関するアクティビティ ログが表示されます。 アクティビティ ログは、さらに分析するために csv ファイルとしてダウンロードできます。

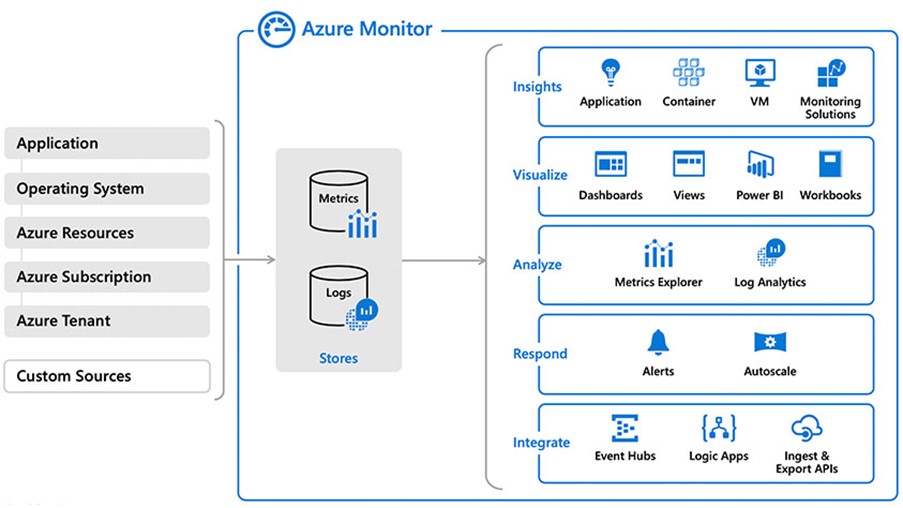

Azure Monitor

Azure Monitor では、問題になる前に問題を特定することもできます。 仮想マシンにログインすることなく、ネットワークの問題を監視および診断します。 Azure Monitor を使用すると、次のことが可能になります。

パッケージ キャプチャをトリガーします。

ルーティングの問題を診断します。

ネットワーク セキュリティ グループのフロー ログを分析します。

Azure ネットワークの可視性と制御を実現します。

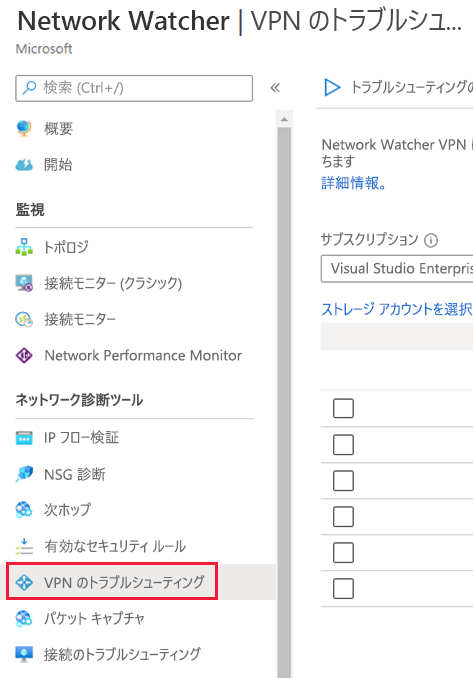

Network Watcher

Network Watcher は、さまざまな監視ツールと診断ツールが利用できる領域です。

証明書ベースの接続に関する問題のトラブルシューティング

このセクションでは、証明書ベースの VPN 接続を作成するときにトラブルシューティングすべき重要な領域について説明します。

VNet を作成する

アドレス範囲を既定値から修正した場合、サブネットを手動で追加しましたか? サブネット範囲は、既定のアドレス空間から自動的に設定されます。 その後、既定のアドレス空間を修正する場合は、サブネットを手動で変更する必要があります。

ゲートウェイの問題

ゲートウェイ関連の一般的なエラー メッセージまたは問題は次のとおりです。

ファイル ダウンロード エラー: ターゲット URI が指定されていません。

接続は確立されていますが、Azure リソースに接続することができません。

一般的なトラブルシューティングのソリューションは次のとおりです。

仮想ネットワークで作成した範囲に十分な IP アドレスがない可能性があるため、VNet のアドレス範囲を確認します。

正しい VPN の種類を指定しましたか。 ほとんどの構成では、ゲートウェイ タイプの VPN と、ポリシーベースではなくルートベースの VPN が使用されます。

選択した SKU は、使用する必要がある機能をサポートしていますか。 たとえば、Mac クライアントがネットワークに接続している場合、Basic SKU を使用することはできません。 SKU は、必要な帯域幅と CPU に対して十分な大きさですか。

正しい仮想ネットワークを選択していますか。 ネットワークが表示されない場合は、正しいサブスクリプションとリージョンを入力したことを確認してください。

ゲートウェイをリセットしましたか。

証明書

証明書ベースである可能性が高い一般的なエラーは次のとおりです。

この拡張認証プロトコルで使用できる証明書が見つかりませんでした。 (エラー 798)。

証明書チェーンは処理されましたが、ルート証明書で停止されました。証明書は信頼プロバイダーから信頼されていません。

仮想ネットワーク ゲートウェイ <ゲートウェイ名> を保存できませんでした。 証明書 <証明書 ID> のデータが無効です。

予期していない、または形式が間違ったメッセージを受信しました。 (エラー 0x80090326)。

VPN クライアントをインストールできません。

ポイント対サイト クライアントが突然接続できなくなりました。

証明書に関連するエラーについては、次を確認する価値があります。

ルート証明書の trusted.cer ファイルを取得しましたか。

公開証明書データ (公開キーではない) を Base4 でエンコードされた X.509.cer ファイルとしてエクスポートしましたか。

Azure portal でルート証明書の状態をチェックして、失効になったかどうかを確認します。 問題ない場合は、証明書を削除して再インストールします。

ファイルは 1 行の連続行である必要がありますが、テキスト ファイルからキャリッジ リターンを削除しましたか。

[証明書の開始] と [証明書の終了] の間でのみ情報をコピーしましたか。

各クライアント コンピューターに証明書をインストールしましたか?

証明書はロールオーバーされましたか。その場合は、すべてのクライアントでポイント対サイト パッケージを再度ダウンロードしてデプロイします。

VPN クライアント構成

クライアント側の一般的なメッセージまたは問題は次のとおりです。

カスタム スクリプト (ルーティング テーブルを更新するため) の実行に失敗しました。 (エラー 8007026f)。

ファイルをダウンロードできませんでした。 エラーの詳細: エラー 503。 サーバーがビジーです。

VPN クライアントがネットワーク ファイル共有にアクセスできません。

VPN クライアント エラー: VPN トンネルの試行に失敗したため、リモート接続を確立できませんでした。 (エラー 800)。

調査する主な領域は次のとおりです。

接続は一時的なネットワークの問題である可能性があるため、しばらくしてからもう一度 VPN パッケージをダウンロードしてみてください。

クライアント証明書を .pfx ファイルとしてエクスポートしましたか。

ショートカットを削除し、VPN パッケージを直接開きます。

[ユーザー証明書の管理] を開いて [信頼されたルート証明機関または証明書] を選択し、証明書がインストールされていることを確認します。 正しい証明書が一覧表示されていることを確認します。

ネットワーク インターフェイス ドライバーを更新します。

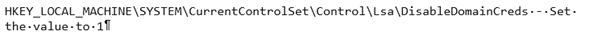

次のキーからドメイン資格情報のキャッシュを無効にします。

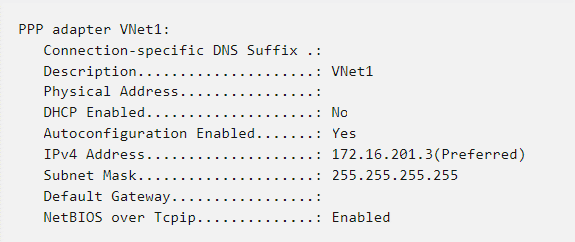

管理者特権でコマンド プロンプトを開き、次を実行して、VPN がアクティブであることを確認します。

コマンド プロンプト

ipconfig/all。

結果には、構成で指定されているクライアント アドレス プールに含まれる IP アドレスが含まれている必要があります。

接続の問題

一般的なエラー メッセージは次のとおりです。

リモート サーバーが応答していないため、お使いのコンピューターと VPN サーバーの間のネットワーク接続を確立できませんでした。

予期していない、または形式が間違ったメッセージを受信しました。 (エラー 0x80090326)。

カスタム スクリプト (ルーティング テーブルを更新するため) の実行に失敗しました。 (エラー 8007026f)。

一般的な解決策は次のとおりです。

正しいプロトコルを使用していますか。 Windows では、更新プログラムがインストールされ、レジストリ キーがローカルに設定されている場合にのみ IKEv2 がサポートされます。

ユーザー定義ルート (UDR) が正しく設定されていることを確認します。

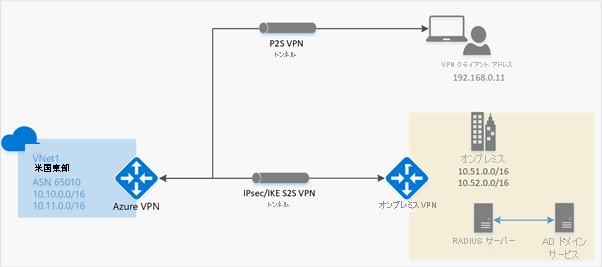

RADIUS 認証に関する問題のトラブルシューティング

RADIUS サーバーは Active Directory (AD) サーバーと統合され、ユーザーは組織のドメイン資格情報を使用してサインインできます。 RADIUS 認証を使用したポイント対サイト接続の場合は、次のものが必要です。

ルートベースの VPN ゲートウェイ。

AZURE VNet またはオンプレミスにデプロイされた RADIUS サーバー、または高可用性のために 2 台のサーバー。

VNet に接続する Winodows デバイスの VPN クライアント構成パッケージ。

原則の多くはサイト間に似ていますが、いくつかの重要な違いがあります。

仮想ネットワーク

3 つのサブネット構成を設定しましたか。 一部のセットアップでは、FrontEnd、BackEnd、GatewaySubnet などの名前が使用されます。 FrontEnd と BackEnd の名前は変更できますが、GatewaySubnet を変更することはできません。

VPN ゲートウェイに動的に割り当てられたパブリック IP アドレスを要求しましたか。

RADIUS サーバー

仮想ネットワーク ゲートウェイを作成して構成する前に、RADIUS サーバーの設定を確認しましたか。 一般的な問題として、RADIUS サーバーの設定が正しくないことがあります。

VPN ゲートウェイを RADIUS 上の RADIUS クライアントとして構成し、仮想ネットワーク GatewaySubnet を指定しましたか。

RADIUS サーバーの IP アドレスと、RADIUS クライアントがサーバーとの通信に使用する共有シークレットを取得していますか。

VPN

VPN Gateway

ゲートウェイを VPN として、VPN の種類を RouteBased として設定しましたか。

クライアント構成パッケージを設定しましたか。

RADIUS Server とクライアント アドレス プールの情報

Radius のシークレットを正しく入力しましたか。

必要な接続に対して正しい構成が実行されたことを確認します。

SSTP

OpenVPN

IKEv2

SSTP と IKEv2

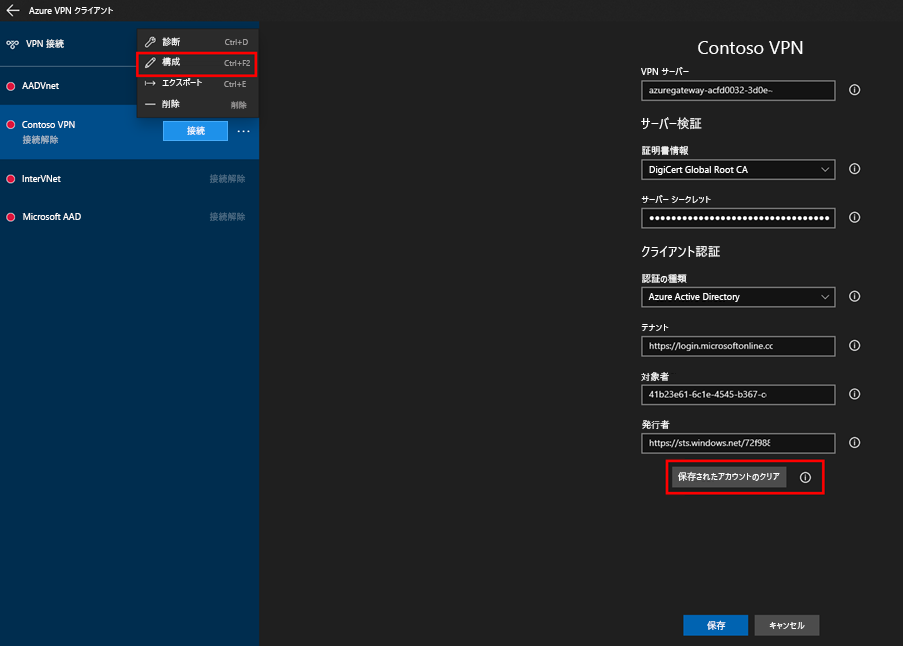

Microsoft Entra 認証の問題のトラブルシューティング

認証に Microsoft Entra ID を使用する場合は、OpenVPN プロトコルを使用する必要があります。 Basic SKU は使用できません。

Azure 認証を設定するには、ゲートウェイを設定するためのグローバル管理者アカウントと、日常的なサービス用のユーザー アカウントの 2 つのユーザー アカウントが必要です。

次のチェックリストは、ポイント対サイト認証と Microsoft Entra 認証を使用する VPN 接続のトラブルシューティングに役立ちます。

OpenVPN 接続に関する問題のトラブルシューティング

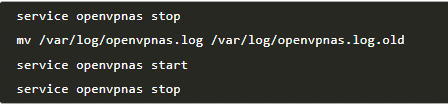

Open VPN トンネルが OpenVPN アクセス サーバーに接続できない場合は、次のヒントが役立ちます。

- OpenVPN アクセス サーバーのログ ファイルを確認しましたか。 サーバーの起動に問題がある場合は、サーバーを停止し、ログを削除してから、ログの開始と停止を瞬時に行い、不要な情報を削除します。 ログ ファイルを取得するには、次のコマンドを使用する必要があります。

クライアントのログ ファイルを確認します。

Windows の場合 - C:\Program Files (x86)\OpenVPN Technologies\OpenVPN Client\etc\log\openvpn_(unique_name).log。

Mac の場合 - /Library/Application Support/OpenVPN/log/openvpn_(unique_name).log。

必要な 3 つのポート (TCP 443、TCP 943、UDP 1194) を開きましたか。

OpenVPN トンネルが確立されていても、特定のエンドポイントに到達できない場合は、これらのツールがトラフィックの視覚化と、どのパスを進んでいるかをテストするのに役立つ可能性があります。

TCPdump - ネットワーク パケットを視覚化できる Linux コマンド ライン ツールです。

WireShark \- ネットワーク パケットを視覚化するための Windows GUI ツールです。

Ping - 送信元と送信先の間でメッセージを送受信できるかどうかを判断するテスト ツールです。

Traceroute - 送信元アドレスと宛先アドレスの間のすべてのホップが表示されます。

アラートを使用したトラブルシューティング

Azure portal または PowerShell でアラートを設定して、VPN ゲートウェイのメトリックとトンネル リソース ログを監視し、問題をすばやく検出できます。

メトリックを表示してアラートを作成するには

Azure portal 内の仮想ゲートウェイ リソースに移動します。 [概要] を選択して、トンネル イングレスおよびエグレス総数の各メトリックを表示します。 VPN ゲートウェイを監視するためのその他のメトリックを表示するには、[メトリック] セクションをクリックし、ドロップダウン リストから必要なメトリックを選択します。 [監視] タブから [アラート] を選択すると、任意のメトリックに対してアラートを作成できます。リソース アラートの場合は、[Log Analytics] ページから [作成] を選択します。

macOS のポイント対サイトの問題のトラブルシューティング

正しいバージョンを使用していますか。 ポイント対サイトでは、OS バージョン 10.11 以降のみが使用されます。

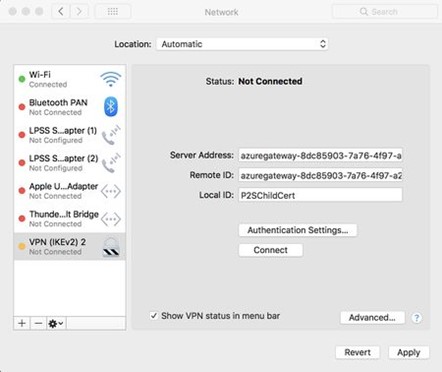

ネットワーク 設定に移動し、Command + Shift キーを押して「VPN」と入力し、次を確認します。

サーバー アドレス - 完全な完全修飾ドメイン名 (FQDN) としてサーバー アドレスを入力しましたか。

リモート ID - リモート ID がサーバー アドレス (ゲートウェイ FQDN) と同じですか。

ローカル ID - ローカル ID はクライアント証明書のサブジェクトと同じですか。

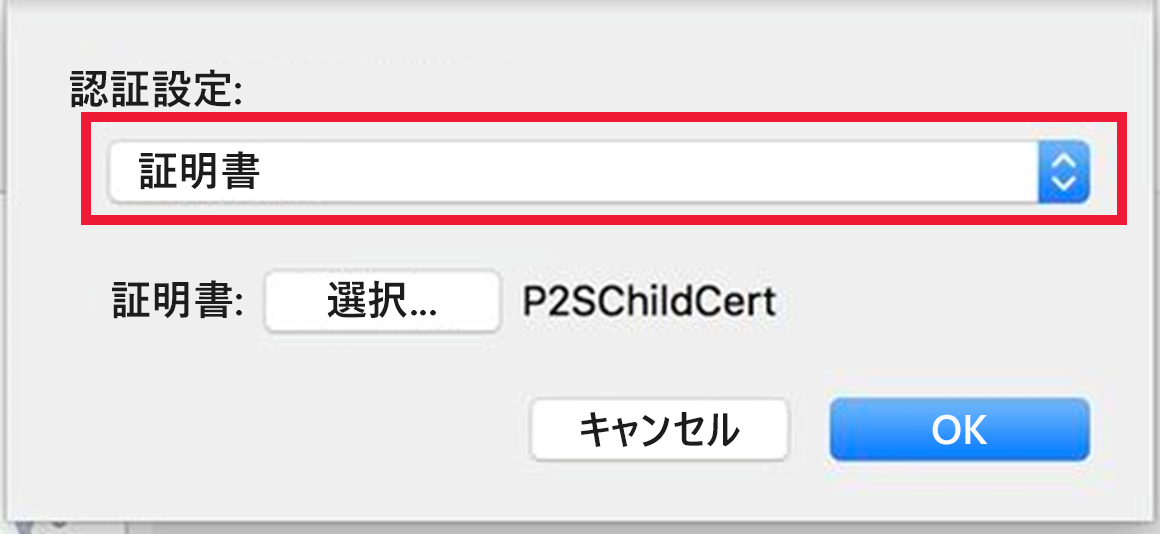

[認証設定] を選択 - ドロップダウン リストから [証明書] を選択し、正しい証明書であるかどうかを確認します。

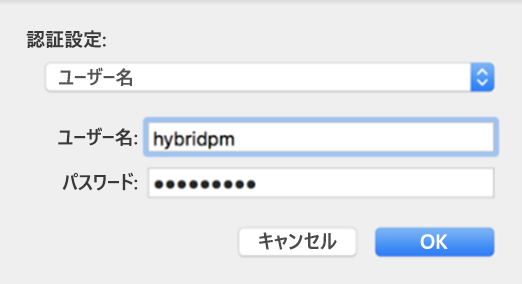

引き続き [認証設定] で、ドロップダウンを変更して [ユーザー名] を表示し、資格情報が正しいことを確認します。

それでも問題が発生する場合は、Wireshark をダウンロードしてパケット キャプチャを実行します。

- isakmp をフィルター処理し、[ペイロード: セキュリティアソシエーション] で [SA 提案] を確認し、送信元と対応する宛先 IP アドレスが一致することを確認します。

クライアント構成に関する問題のトラブルシューティング

ゲートウェイの問題

証明書に関連するゲートウェイの問題の例を次に示します。

強力な秘密キー保護を有効にせずに Azureclient.pfx 証明書をアップロードしましたか。

AzureRoot.cer 証明書をアップロードしましたか。

証明書が失効しているかどうかを確認しましたか。 これは、証明書が破損した場合に発生します。

一部の人は接続できますが、他の人は接続できませんか。 影響を受けるゲートウェイを信頼するために、別の証明書のインストールが必要になる場合があります。

証明書を保存できませんか。 名前にスペースがあるかどうか、または数字で始まるかどうかを確認します。

ルーティング

BGP トランジット ルーティング以外を使用していますか。 BGP が推奨されるモデルであるため、サポートされていません。

複数の VNet を実行し、S2S VPN を使用して接続しているが、一部のクライアントは特定の VNet にアクセスできませんか。 クライアントが追加の VNet にアクセスするには、BGP を使用する必要があります。

ネットワークのトポロジに変更を加えた場合は、変更を適用するために、Windows 用の VPN クライアント パッケージをもう一度ダウンロードする必要があります。

分割トンネリング

分割トンネリングは高負荷を軽減するのに役立ちます。リモート ユーザーやクラウドベースのサービスが多数ある場合にお勧めします。 リモート ユーザーの量やクラウドベースのサービスの数に応じて、異なるモデルを採用できます。

ネットワークの効率を向上させるには、次の 5 つのオプションがあります。

VPN Forced Tunnel - オンプレミス、インターネット、すべての O365/M365 を含め、100% のトラフィックが VPN トンネルに入ります。 多くの従業員がリモートで作業する場合、インフラストラクチャに高負荷がかかるため、企業のトラフィックのパフォーマンスが低下する可能性があります。

VPN 強制トンネル (例外あり) - VPN トンネルが既定で使用され、いくつかのシナリオで Microsoft 365 サービスに直接接続できます。 これにより、トンネルを必要とするトラフィックのリソースの競合が少なくなります。

VPN 強制トンネル (広範な例外あり) - VPN トンネルが既定で使用され、すべての Microsoft 365、すべての Salesforce、すべての Zoom など、直接接続できる広範な例外が適用されます。 これにより、企業 VPN インフラストラクチャの負荷がさらに軽減されます。

VPN 選択的トンネル - 企業 IP アドレスを持つトラフィックは VPN トンネルを介して送信され、インターネット パスは他のすべてのサービスに使用されます。 サービスが主にクラウドに格納されている場合は、このオプションが使用する主なモデルとなりますが、会社でゼロ トラスト モデルを採用する必要があります。

VPN なし - VPN の代わりに、Zscaler ZPA、Microsoft Entra ID プロキシ/MCAS などの最新のセキュリティ アプローチを使用します。