Intune暗号化レポートを使用した BitLocker のトラブルシューティング

Microsoft Intuneには、すべての管理対象デバイスの暗号化状態に関する詳細を示す組み込みの暗号化レポートが用意されています。 Intune暗号化レポートは、暗号化エラーのトラブルシューティングに役立つ出発点です。 このレポートを使用して、BitLocker 暗号化エラーを特定して分離し、Windows デバイスのトラステッド プラットフォーム モジュール (TPM) の状態と暗号化状態を確認できます。

この記事では、Intune暗号化レポートを使用して、BitLocker の暗号化のトラブルシューティングに役立つ方法について説明します。 その他のトラブルシューティング ガイダンスについては、「 クライアント側からの BitLocker ポリシーのトラブルシューティング」を参照してください。

注:

このトラブルシューティング方法と暗号化レポートで使用できるエラーの詳細を最大限に活用するには、BitLocker ポリシーを構成する必要があります。 現在デバイス構成ポリシーを使用している場合は、ポリシーの移行を検討してください。 詳細については、「Intuneを使用して Windows デバイスの BitLocker ポリシーを管理する」および「Intuneのエンドポイント セキュリティのディスク暗号化ポリシー設定」を参照してください。

暗号化の前提条件

既定では、BitLocker セットアップ ウィザードによって、暗号化を有効にするようにユーザーに求められます。 デバイスで BitLocker をサイレント モードで有効にする BitLocker ポリシーを構成することもできます。 このセクションでは、各メソッドのさまざまな前提条件について説明します。

注:

自動暗号化は、サイレント暗号化と同じではありません。 自動暗号化は、モダン スタンバイまたはハードウェア セキュリティ テスト インターフェイス (HSTI) 準拠デバイスの Windows Out-of-the-box Experience (OOBE) モードで実行されます。 サイレント暗号化では、Intuneは、BitLocker 構成サービス プロバイダー (CSP) 設定を介したユーザー操作を抑制します。

ユーザーが有効な暗号化の前提条件:

- ハード ディスクは、NTFS でフォーマットされたオペレーティング システム ドライブと、UEFI の場合は FAT32、BIOS の場合は NTFS としてフォーマットされた 350 MB 以上のシステム ドライブにパーティション分割する必要があります。

- デバイスは、ハイブリッド参加、Microsoft Entra登録、またはMicrosoft Entra参加Microsoft Entra使用して、Intuneに登録する必要があります。

- トラステッド プラットフォーム モジュール (TPM) チップは必要ありませんが、セキュリティを強化するために 強くお勧めします 。

BitLocker サイレント 暗号化の前提条件:

- ロックを解除する必要がある TPM チップ (バージョン 1.2 または 2.0)。

- Windows Recovery Environment (WinRE) を有効にする必要があります。

- ハード ディスクは NTFS でフォーマットされたオペレーティング システム ドライブにパーティション分割する必要があり、少なくとも 350 MB のシステム ドライブは、統合拡張ファームウェア インターフェイス (UEFI) と BIOS 用 NTFS の FAT32 としてフォーマットする必要があります。 TPM バージョン 2.0 デバイスには UEFI BIOS が必要です。 (セキュア ブートは必要ありませんが、セキュリティが強化されます)。

- Intune登録されたデバイスは、Microsoft Azure ハイブリッド サービスまたはMicrosoft Entra IDに接続されています。

暗号化の状態とエラーの識別

登録されているWindows 10デバイスIntune BitLocker 暗号化エラーは、次のいずれかのカテゴリに分類される場合があります。

- デバイスのハードウェアまたはソフトウェアが BitLocker を有効にするための前提条件を満たしていません。

- Intune BitLocker ポリシーが正しく構成されていないと、グループ ポリシー オブジェクト (GPO) の競合が発生します。

- デバイスは既に暗号化されており、暗号化方法がポリシー設定と一致しません。

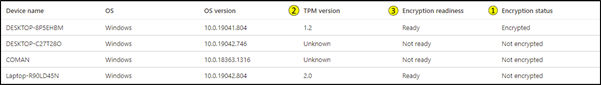

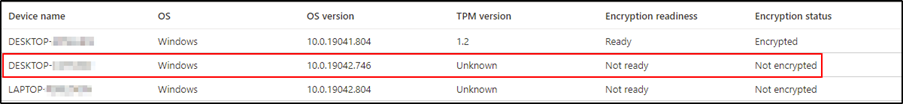

デバイス暗号化エラーのカテゴリを特定するには、Microsoft Intune管理センターにサインインし、[デバイスモニター>暗号化レポート] を選択します>。 レポートには、登録済みデバイスの一覧が表示され、デバイスが暗号化されているか、暗号化する準備ができているか、TPM チップがあるかどうかが表示されます。

注:

Windows 10 デバイスに [準備ができていない] 状態が表示された場合でも、暗号化がサポートされている可能性があります。 Ready 状態の場合、Windows 10 デバイスで TPM がアクティブになっている必要があります。 TPM デバイスは暗号化をサポートする必要はありませんが、セキュリティを強化するために強くお勧めします。

上の例は、TPM バージョン 1.2 のデバイスが正常に暗号化されたことを示しています。 さらに、2 つのデバイスが暗号化の準備ができていないので、サイレントで暗号化できないだけでなく、暗号化の準備はできてもまだ暗号化されていない 1 つの TPM 2.0 デバイスを確認できます。

一般的な障害シナリオ

次のセクションでは、暗号化レポートの詳細を使用して診断できる一般的な障害シナリオについて説明します。

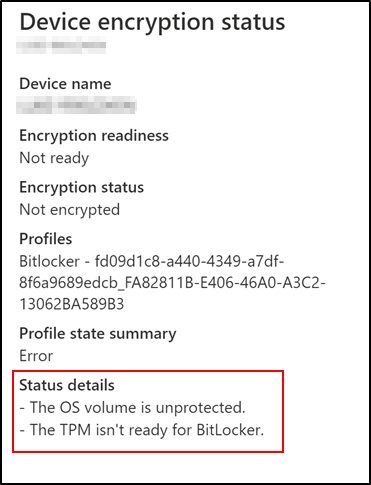

シナリオ 1 – デバイスが暗号化の準備ができていず、暗号化されていない

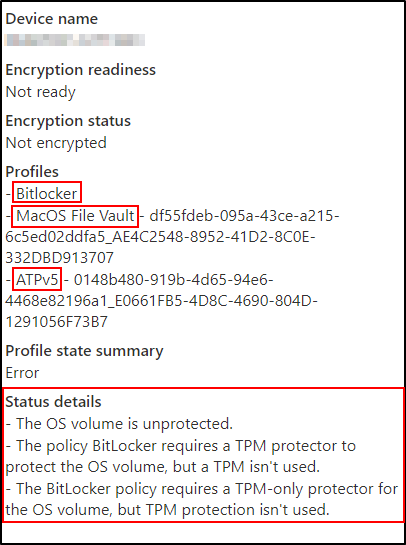

暗号化されていないデバイスをクリックすると、Intuneその状態の概要が表示されます。 次の例では、デバイスを対象とする複数のプロファイルがあります。エンドポイント保護ポリシー、Mac オペレーティング システム ポリシー (このデバイスには適用できません)、Microsoft Defender Advanced Threat Protection (ATP) ベースラインです。

暗号化の状態について説明します。

[状態の詳細] の下のメッセージは、デバイスから BitLocker CSP 状態ノードによって返されるコードです。 OS ボリュームが暗号化されていないため、暗号化状態はエラー状態です。 さらに、BitLocker ポリシーには、デバイスが満たしていない TPM の要件があります。

メッセージは、TPM が存在せず、ポリシーで必要になるため、デバイスが暗号化されていないことを意味します。

シナリオ 2 – デバイスの準備はできましたが、暗号化されていません

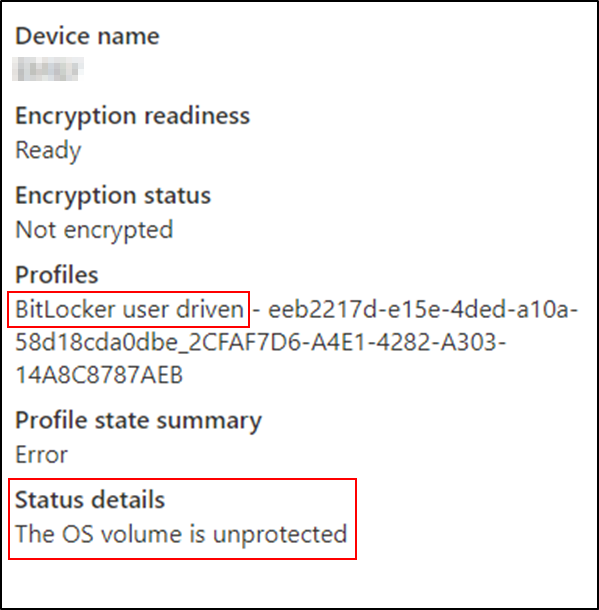

この例は、TPM 2.0 デバイスが暗号化されていないことを示しています。

暗号化の状態について説明します。

このデバイスには、サイレント暗号化ではなくユーザー操作用に構成された BitLocker ポリシーがあります。 ユーザーが暗号化プロセスを開始または完了していないため (ユーザーは通知メッセージを受け取ります)、ドライブは暗号化されません。

シナリオ 3 – デバイスの準備ができていないので、サイレント で暗号化されない

暗号化ポリシーがユーザーの操作を抑制し、サイレントで暗号化するように構成されており、暗号化レポートの [暗号化の準備状態] が [適用できない] または [準備ができていない] の場合は、TPM が BitLocker の準備ができていない可能性があります。

デバイスの状態の詳細は、次の原因を明らかにします。

暗号化の状態について説明します。

TPM がデバイスで準備できていない場合は、ファームウェアで無効になっているか、クリアまたはリセットする必要があるためである可能性があります。 影響を受けるデバイスでコマンド ラインから TPM 管理コンソール (TPM.msc) を実行すると、TPM の状態を理解して解決するのに役立ちます。

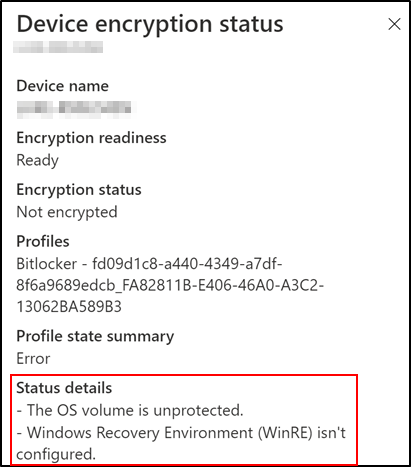

シナリオ 4 – デバイスの準備は完了しているが、サイレントで暗号化されていない

サイレント暗号化を対象とするデバイスの準備は整っているが、まだ暗号化されていない理由はいくつかあります。

暗号化の状態について説明します。

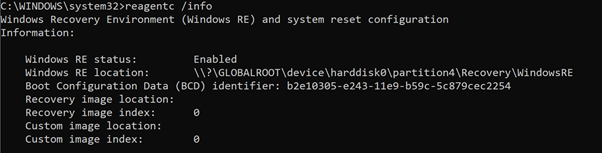

1 つの説明として、WinRE がデバイスで有効になっていないことが前提条件です。 デバイスで WinRE の状態を検証するには、管理者として reagentc.exe/info コマンドを使用します。

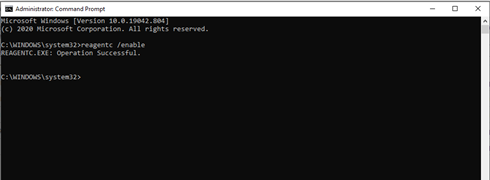

WinRE が無効になっている場合は、管理者として reagentc.exe/info コマンドを実行して WinRE を有効にします。

WinRE が正しく構成されていない場合は、[ 状態の詳細] ページに次のメッセージが表示されます。

デバイスにログインしたユーザーには管理者権限がありません。

もう 1 つの理由は、管理者権限です。 BitLocker ポリシーが管理者権限を持たないユーザーを対象としている場合、[ Autopilot 中に標準ユーザーが暗号化を有効にすることを許可 する] が有効になっていない場合は、次の暗号化状態の詳細が表示されます。

暗号化の状態について説明します。

[標準ユーザーが Autopilot 中に暗号化を有効にすることを許可する] を [はい] に設定して、参加しているデバイスMicrosoft Entraこの問題を解決します。

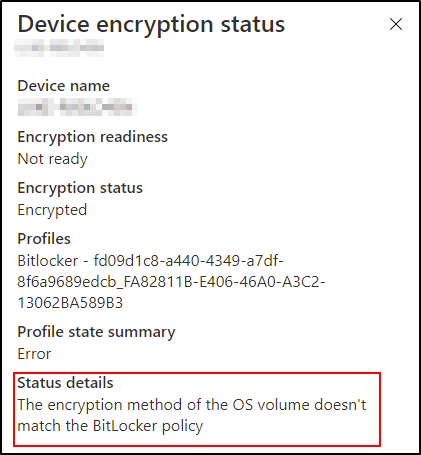

シナリオ 5 – デバイスはエラー状態ですが、暗号化されています

この一般的なシナリオでは、INTUNE ポリシーが XTS-AES 128 ビット暗号化用に構成されていても、ターゲット デバイスが XTS-AES 256 ビット暗号化 (または逆) を使用して暗号化されている場合、次に示すエラーが表示されます。

暗号化の状態について説明します。

これは、ユーザーが手動で、Microsoft BitLocker の管理と監視 (MBAM) を使用して、または登録前のMicrosoft Configuration Managerによって、別の方法を使用して既に暗号化されているデバイスで発生します。

これを修正するには、手動で、または Windows PowerShell を使用してデバイスの暗号化を解除します。 次に、Intune BitLocker ポリシーが次回デバイスに到達したら、デバイスをもう一度暗号化します。

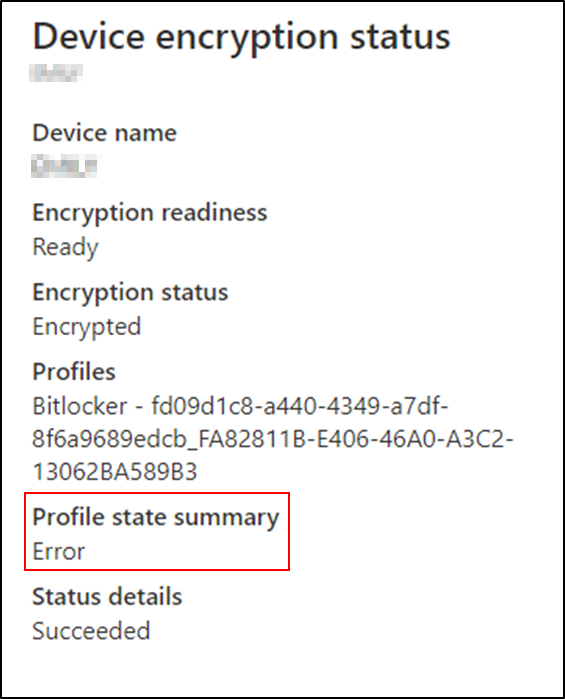

シナリオ 6 – デバイスは暗号化されていますが、プロファイルの状態がエラーです

場合によっては、デバイスは暗号化された状態で表示されますが、プロファイル状態の概要にエラー状態があります。

暗号化の状態について説明します。

これは通常、デバイスが別の方法 (場合によっては手動で) によって暗号化されている場合に発生します。 設定は現在のポリシーと一致しますが、Intuneは暗号化を開始していません。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示