Intuneを使用して BitLocker ポリシーを適用する: 既知の問題

この記事は、Microsoft Intune ポリシーを使用してデバイスでサイレント BitLocker 暗号化を管理する場合に発生する可能性がある問題のトラブルシューティングに役立ちます。 Intune ポータルは、BitLocker が 1 つ以上のマネージド デバイスの暗号化に失敗したかどうかを示します。

問題の原因の絞り込みを開始するには、「 BitLocker のトラブルシューティング」の説明に従ってイベント ログを確認します。 [アプリケーションとサービス] ログMicrosoft>Windows>BitLocker-API フォルダーの管理と操作のログ>に集中します。 次のセクションでは、示されたイベントとエラー メッセージを解決する方法の詳細について説明します。

- イベント ID 853: エラー: 互換性のあるトラステッド プラットフォーム モジュール (TPM) セキュリティ デバイスがこのコンピューターで見つかりません

- イベント ID 853: エラー: BitLocker ドライブ暗号化がコンピューターで起動可能なメディア (CD または DVD) を検出しました

- イベント ID 854: WinRE が構成されていません

- イベント ID 851: BIOS アップグレードの製造元に問い合わせる

- エラー メッセージ: UEFI 変数 'SecureBoot' を読み取れませんでした

- イベント ID 846、778、および 851: エラー 0x80072f9a

- エラー メッセージ: オペレーティング システム ドライブに回復オプションのグループ ポリシー設定が競合しています

フォローするイベントやエラー メッセージの明確な証跡がない場合は、調査する他の領域には次の領域があります。

Intune ポリシーが BitLocker を正しく適用しているかどうかを確認する手順については、「BitLocker が正しく動作していることを確認する」を参照してください。

イベント ID 853: エラー: 互換性のあるトラステッド プラットフォーム モジュール (TPM) セキュリティ デバイスがこのコンピューターで見つかりません

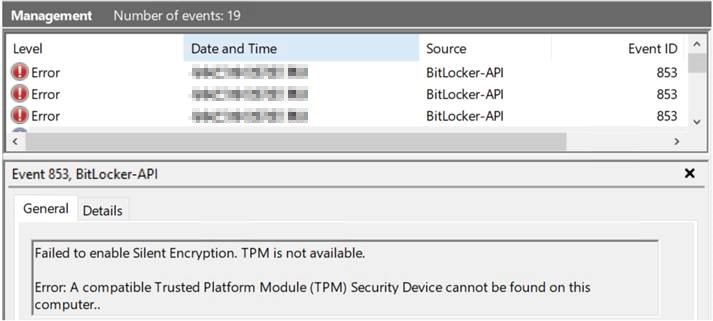

イベント ID 853 は、コンテキストに応じて異なるエラー メッセージを送信できます。 この場合、イベント ID 853 エラー メッセージは、デバイスが TPM を持っていないように見えるかどうかを示します。 イベント情報は、次のイベントのようになります。

イベント ID 853 の原因: エラー: 互換性のあるトラステッド プラットフォーム モジュール (TPM) セキュリティ デバイスがこのコンピューターで見つかりません

セキュリティで保護されているデバイスに TPM チップがない場合や、デバイス BIOS が TPM を無効にするように構成されている可能性があります。

イベント ID 853 の解決策: エラー: 互換性のあるトラステッド プラットフォーム モジュール (TPM) セキュリティ デバイスがこのコンピューターで見つかりません

この問題を解決するには、次の構成を確認します。

- TPM はデバイス BIOS で有効になっています。

- TPM 管理コンソールの TPM 状態は、次の状態のようになります。

- 準備完了 (TPM 2.0)

- 初期化済み (TPM 1.2)

詳細については、「 TPM のトラブルシューティング」を参照してください。

イベント ID 853: エラー: BitLocker ドライブ暗号化がコンピューターで起動可能なメディア (CD または DVD) を検出しました

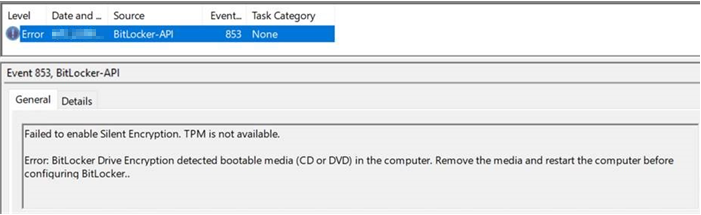

この場合、イベント ID 853 が表示され、イベント内のエラー メッセージは、起動可能なメディアがデバイスで使用可能であることを示します。 イベント情報は次のようになります。

イベント ID 853 の原因: エラー: コンピューターで BitLocker ドライブ暗号化が起動可能なメディア (CD または DVD) を検出しました

プロビジョニング プロセス中に、BitLocker ドライブの暗号化は、ベースラインを確立するためのデバイスの構成を記録します。 デバイス構成が後で変更された場合 (メディアが削除された場合など)、BitLocker 回復モードが自動的に開始されます。

この状況を回避するために、プロビジョニング プロセスは、リムーバブルブート可能なメディアを検出すると停止します。

イベント ID 853 の解決策: エラー: コンピューターで BitLocker ドライブ暗号化で起動可能なメディア (CD または DVD) が検出されました

起動可能なメディアを削除し、デバイスを再起動します。 デバイスが再起動したら、暗号化の状態を確認します。

イベント ID 854: WinRE が構成されていません

イベント情報は、次のエラー メッセージのようになります。

サイレント暗号化を有効にできませんでした。 WinRe が構成されていません。

エラー: WinRE が正しく構成されていないため、この PC ではデバイス暗号化をサポートできません。

イベント ID 854 の原因: WinRE が構成されていません

Windows Recovery Environment (WinRE) は、Windows プレインストール環境 (Windows PE) に基づく最小限の Windows オペレーティング システムです。 WinRE には、管理者が Windows を回復またはリセットし、Windows の問題を診断するために使用できるいくつかのツールが含まれています。 デバイスが通常の Windows オペレーティング システムを起動できない場合、デバイスは WinRE の起動を試みます。

プロビジョニング プロセスでは、プロビジョニングの Windows PE フェーズ中にオペレーティング システム ドライブで BitLocker ドライブの暗号化が有効になります。 この操作により、完全なオペレーティング システムがインストールされる前にドライブが保護されます。 プロビジョニング プロセスでは、システムがクラッシュした場合に使用する WinRE 用のシステム パーティションも作成されます。

WinRE がデバイスで使用できない場合、プロビジョニングは停止します。

イベント ID 854 の解決: WinRE が構成されていません

この問題は、次の手順に従って、ディスク パーティションの構成、WinRE の状態、および Windows ブート ローダーの構成を確認することで解決できます。

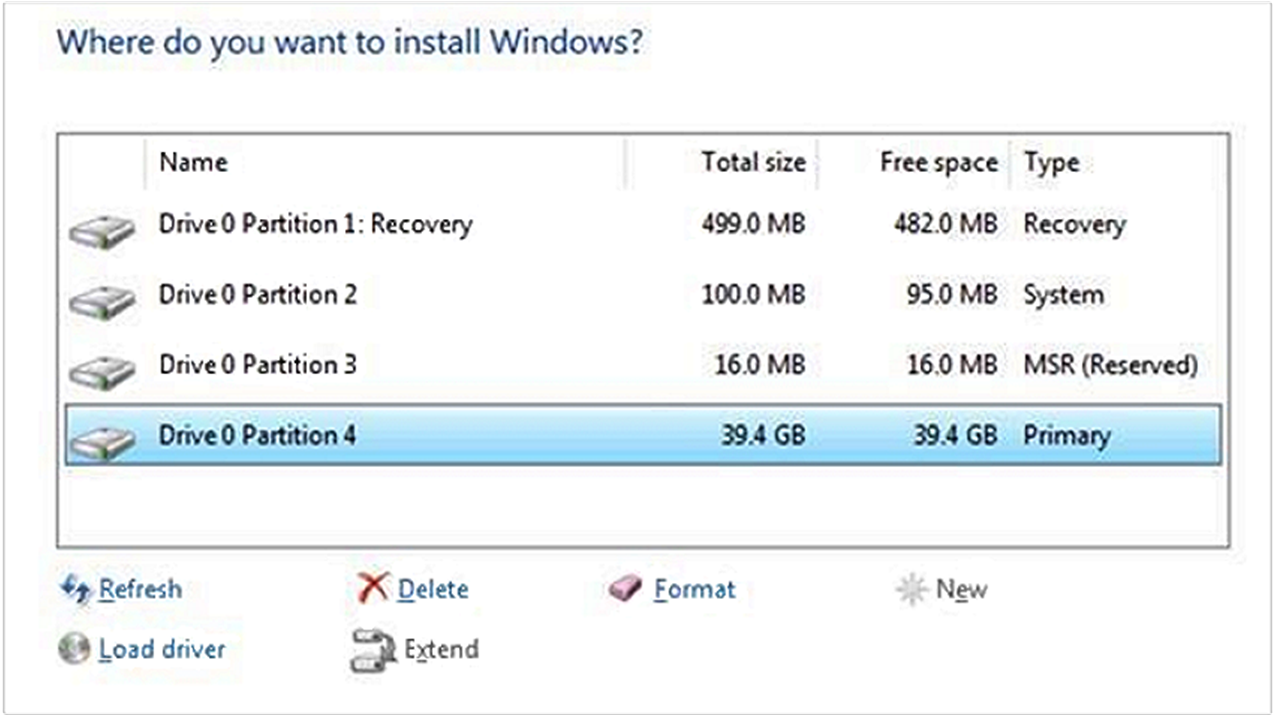

手順 1: ディスク パーティションの構成を確認する

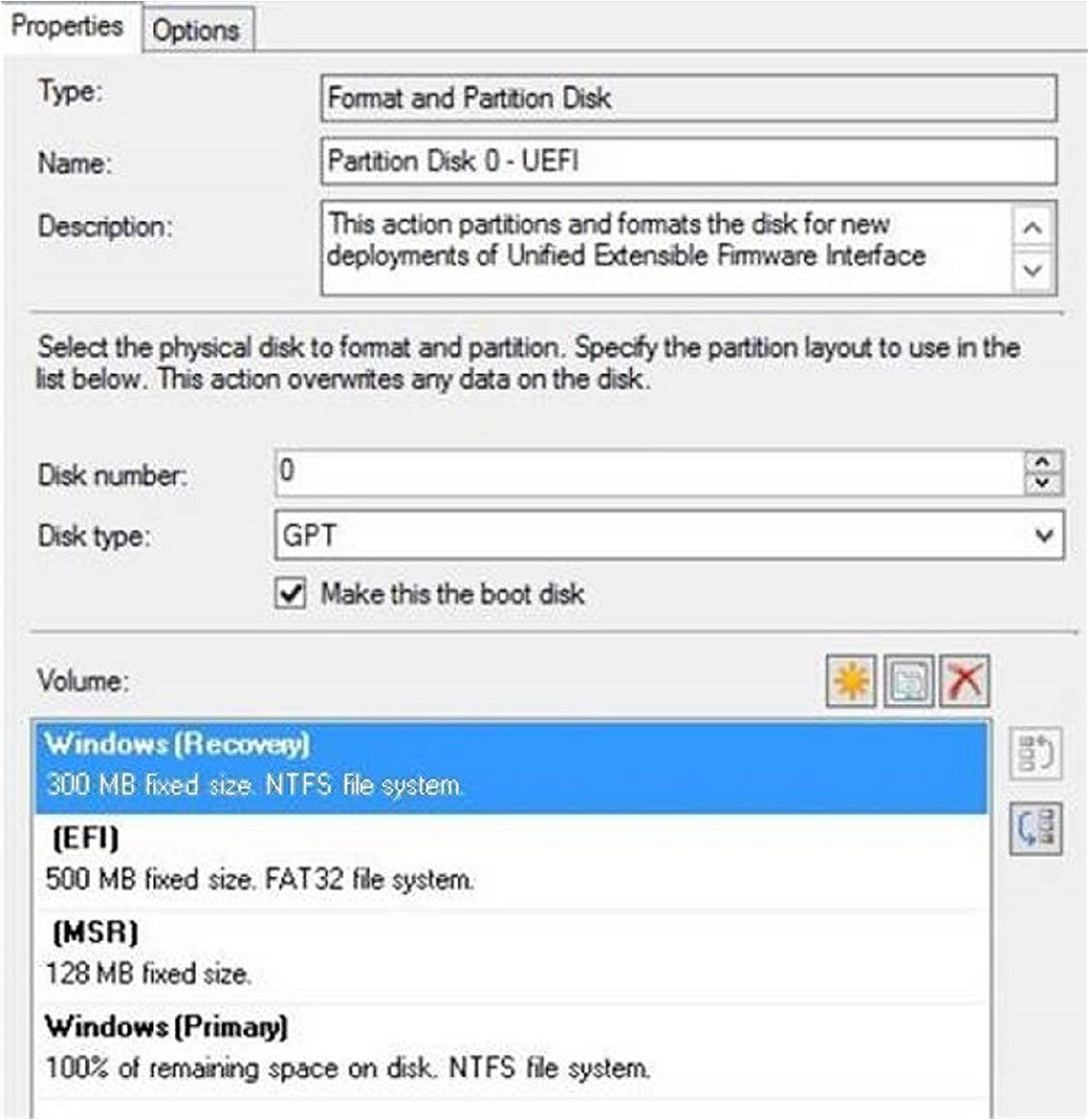

このセクションで説明する手順は、インストール時に Windows によって構成される既定のディスク パーティションによって異なります。 Windows 11とWindows 10は、Winre.wim ファイルを含む回復パーティションを自動的に作成します。 パーティション構成は次のようになります。

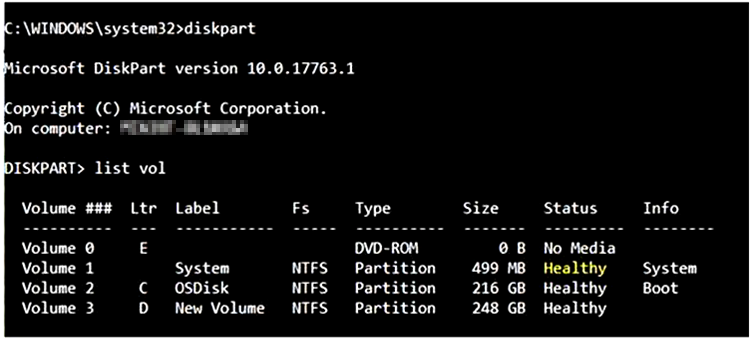

ディスク パーティションの構成を確認するには、管理者特権のコマンド プロンプト ウィンドウを開き、次のコマンドを実行します。

diskpart.exe

list volume

いずれかのボリュームの状態が正常でない場合、または回復パーティションがない場合は、Windows を再インストールする必要があります。 Windows を再インストールする前に、プロビジョニングされている Windows イメージの構成をチェックします。 イメージで正しいディスク構成が使用されていることを確認します。 イメージの構成は次のようになります (この例はMicrosoft Configuration Manager)。

手順 2: WinRE の状態を確認する

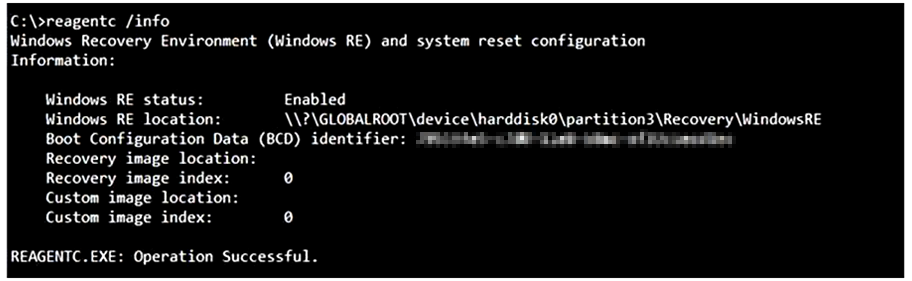

デバイスで WinRE の状態を確認するには、管理者特権のコマンド プロンプト ウィンドウを開き、次のコマンドを実行します。

reagentc.exe /info

このコマンドの出力は次のようになります。

Windows RE状態が有効になっていない場合は、次のコマンドを実行して有効にします。

reagentc.exe /enable

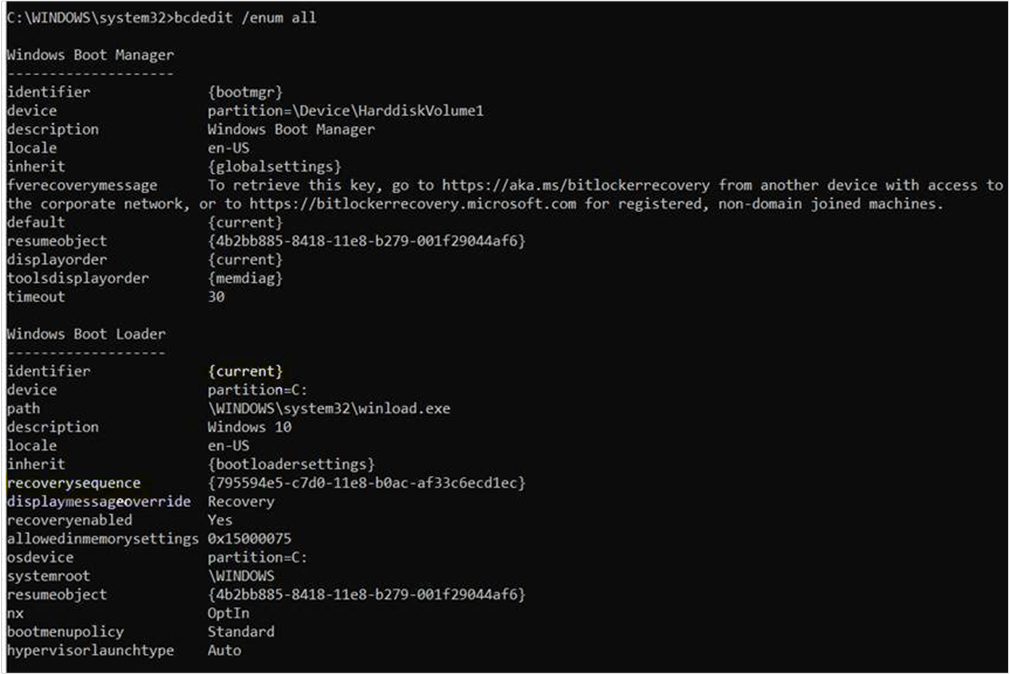

手順 3: Windows ブート ローダーの構成を確認する

パーティションの状態が正常であっても、 reagentc.exe /enable コマンドでエラーが発生する場合は、管理者特権のコマンド プロンプト ウィンドウで次のコマンドを実行して、Windows ブート ローダーに回復シーケンス GUID が含まれているかどうかを確認します。

bcdedit.exe /enum all

このコマンドの出力は、次の出力のようになります。

出力で、行識別子={current}を含む Windows ブート ローダー セクションを見つけます。 そのセクションで、 recoverysequence 属性を見つけます。 この属性の値は、0 の文字列ではなく GUID 値にする必要があります。

イベント ID 851: BIOS のアップグレード手順については、製造元にお問い合わせください

イベント情報は、次のエラー メッセージのようになります。

サイレント暗号化を有効にできませんでした。

エラー: オペレーティング システム ドライブで BitLocker ドライブ暗号化を有効にできません。 BIOS のアップグレード手順については、コンピューターの製造元にお問い合わせください。

イベント ID 851 の原因: BIOS のアップグレード手順については、製造元にお問い合わせください

デバイスには、統合拡張ファームウェア インターフェイス (UEFI) BIOS が必要です。 サイレント BitLocker ドライブの暗号化では、レガシ BIOS はサポートされていません。

イベント ID 851 の解決策: BIOS のアップグレード手順については、製造元にお問い合わせください

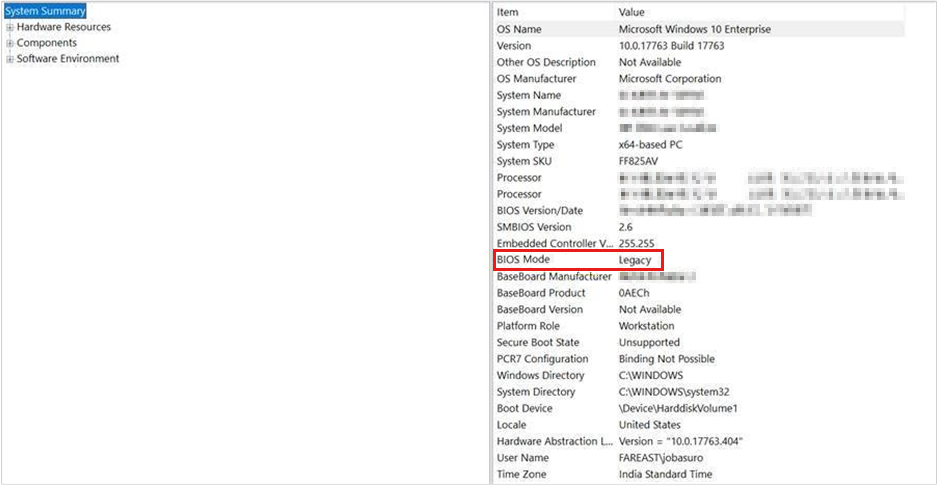

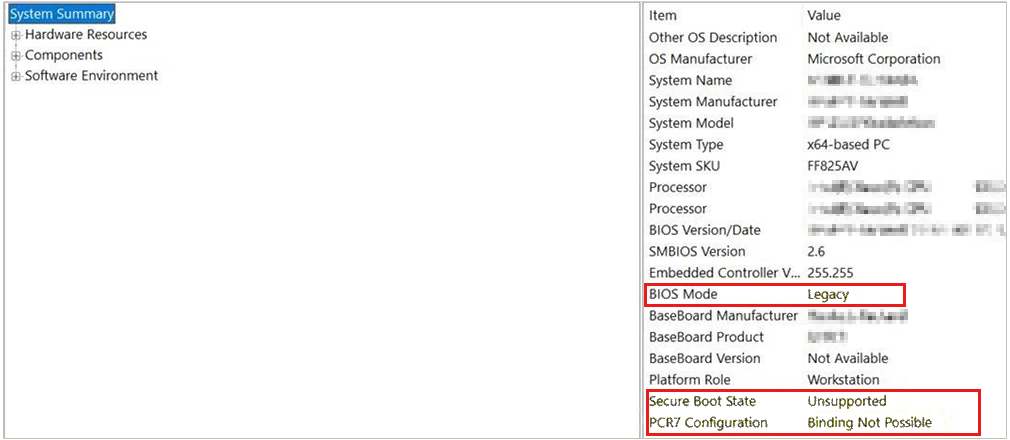

BIOS モードを確認するには、次の手順に従ってシステム情報アプリケーションを使用します。

[スタート] を選択し、[検索] ボックスに「msinfo32」と入力します。

BIOS モード設定がレガシではなく UEFI であることを確認します。

BIOS モード設定がレガシの場合、UEFI ファームウェアを UEFI または EFI モードに切り替える必要があります。 UEFI または EFI モードに切り替える手順は、デバイスに固有です。

注:

デバイスでレガシ モードのみがサポートされている場合、Intuneを使用してデバイス上の BitLocker デバイス暗号化を管理することはできません。

エラー メッセージ: UEFI 変数 'SecureBoot' を読み取れませんでした

次のようなエラー メッセージが表示されます。

エラー: BitLocker は、UEFI 変数 'SecureBoot' を読み取ることができなかったため、整合性のためにセキュア ブートを使用できません。 必要な特権は、クライアントによって保持されません。

エラー メッセージの原因: UEFI 変数 'SecureBoot' を読み取れませんでした

プラットフォーム構成レジスタ (PCR) は、TPM 内のメモリの場所です。 特に、PCR 7はセキュアブートの状態を測定する。 サイレント BitLocker ドライブの暗号化では、セキュリティで保護されたブートを有効にする必要があります。

エラー メッセージの解決策: UEFI 変数 'SecureBoot' を読み取れませんでした

この問題は、次の手順に従って、TPM の PCR 検証プロファイルとセキュリティで保護されたブート状態を確認することで解決できます。

手順 1: TPM の PCR 検証プロファイルを確認する

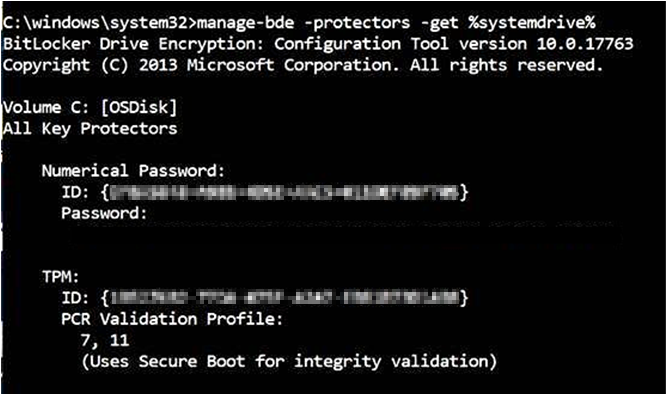

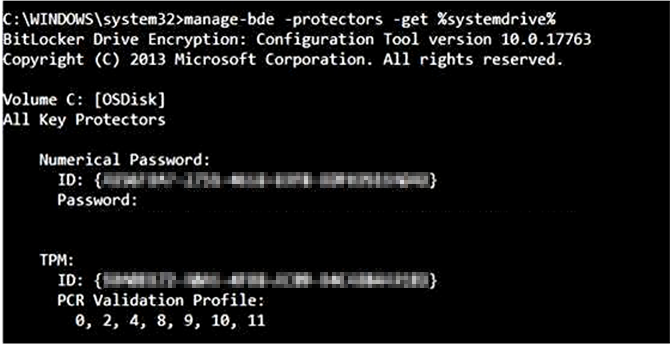

PCR 7 が使用されていることを確認するには、管理者特権のコマンド プロンプト ウィンドウを開き、次のコマンドを実行します。

Manage-bde.exe -protectors -get %systemdrive%

このコマンドの出力の TPM セクションで、 次のように PCR 検証プロファイル 設定に 7 が含まれているかどうかを確認します。

PCR 検証プロファイルに 7 が含まれていない場合 (たとえば、値には 0、2、4、11 が含まれますが、7 は含まれません)、セキュア ブートはオンになりません。

2: セキュリティで保護されたブート状態を確認する

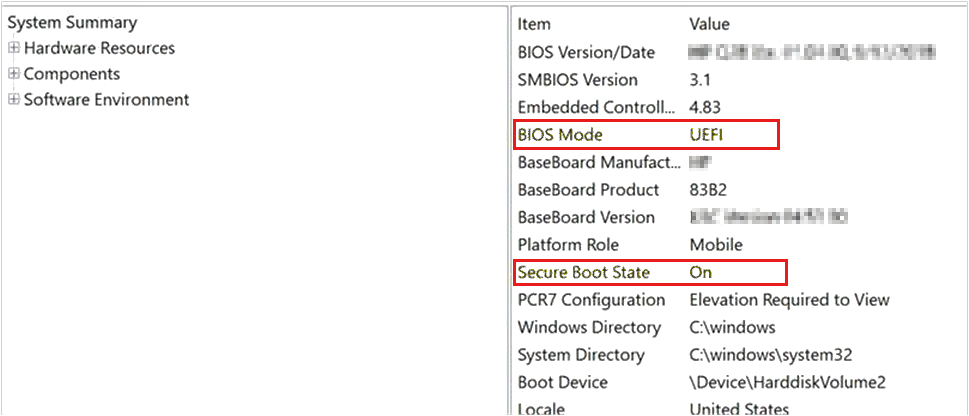

セキュリティで保護されたブート状態を確認するには、次の手順に従ってシステム情報アプリケーションを使用します。

[スタート] を選択し、[検索] ボックスに「msinfo32」と入力します。

次のように、[ セキュア ブート状態 ] 設定が [オン] になっていることを確認します。

[セキュア ブート状態] 設定が [サポートされていません] の場合、デバイスでサイレント BitLocker 暗号化を使用することはできません。

注:

Confirm-SecureBootUEFI PowerShell コマンドレットを使用して、管理者特権の PowerShell ウィンドウを開き、次のコマンドを実行することで、セキュア ブートの状態を確認することもできます。

Confirm-SecureBootUEFI

コンピューターでセキュア ブートがサポートされ、セキュア ブートが有効になっている場合、このコマンドレットは "True" を返します。

コンピューターでセキュア ブートがサポートされ、セキュア ブートが無効になっている場合、このコマンドレットは "False" を返します。

コンピューターがセキュア ブートをサポートしていないか、BIOS (UEFI 以外) コンピューターである場合、このコマンドレットは "このプラットフォームではコマンドレットがサポートされていません" を返します。

イベント ID 846、778、および 851: エラー 0x80072f9a

次のような状況で問題が発生します。

Intuneポリシーは、Windows 10 Version 1809 デバイスを暗号化するために展開されており、回復パスワードはMicrosoft Entra IDに格納されています。 ポリシー構成の一環として、[標準ユーザーがMicrosoft Entra参加中に暗号化を有効にすることを許可する] オプションが選択されています。

ポリシーのデプロイが失敗し、失敗すると、アプリケーションとサービス ログ>Microsoft>Windows>BitLocker API フォルダーのイベント ビューアーで次のイベントが生成されます。

イベント ID:846

イベント: ボリューム C: の BitLocker ドライブ暗号化回復情報をMicrosoft Entra IDにバックアップできませんでした。

TraceId: {cbac2b6f-1434-4faa-a9c3-597b17c1dfa3} エラー: 不明な HResult エラー コード: 0x80072f9a

イベント ID:778

イベント: BitLocker ボリューム C: が保護されていない状態に戻されました。

イベント ID: 851

イベント: サイレント暗号化を有効にできませんでした。

エラー: 不明な HResult エラー コード: 0x80072f9a。

これらのイベントは、エラー コードの0x80072f9aを参照します。

イベント ID 846、778、851 の原因: エラー 0x80072f9a

これらのイベントは、サインインしているユーザーに、プロビジョニングと登録プロセスの一部として生成される証明書の秘密キーを読み取るアクセス許可がないことを示します。 そのため、BitLocker MDM ポリシーの更新は失敗します。

この問題は、バージョン 1809 Windows 10影響します。

イベント ID 846、778、851 の解決方法: エラー 0x80072f9a

この問題を解決するには、 2019 年 5 月 21 日 の更新プログラムをインストールします。

エラー メッセージ: オペレーティング システム ドライブに回復オプションのグループ ポリシー設定が競合しています

次のようなエラー メッセージが表示されます。

エラー:オペレーティング システム ドライブの回復オプションのグループ ポリシー設定が競合しているため、BitLocker ドライブ暗号化をこのドライブに適用できません。 回復パスワードの生成が許可されていない場合、回復情報をActive Directory Domain Servicesに格納する必要はありません。 BitLocker を有効にする前に、システム管理者にこれらのポリシーの競合を解決してください。

エラー メッセージの解決策: オペレーティング システム ドライブに回復オプションのグループ ポリシー設定が競合しています

この問題を解決するには、グループ ポリシー オブジェクト (GPO) の設定で競合を確認します。 詳細については、次のセクション「 BitLocker ポリシーの構成を確認する」を参照してください。

GPO と BitLocker の詳細については、「BitLocker グループ ポリシー リファレンス」を参照してください。

BitLocker ポリシーの構成を確認する

BitLocker とIntuneと共にポリシーを使用する手順については、次のリソースを参照してください。

- 企業向けの BitLocker 管理: Microsoft Entra IDに参加しているデバイスの管理

- BitLocker グループ ポリシー リファレンス

- 構成サービス プロバイダー リファレンス

- ポリシー CSP – BitLocker

- BitLocker CSP

- MDM で ADMX に基づくポリシーを有効にする

- gpresult

Intuneでは、BitLocker に対して次の適用の種類が提供されます。

- 自動 (プロビジョニング プロセス中にデバイスがMicrosoft Entra IDに参加するときに適用されます。このオプションは、バージョン 1703 以降Windows 10使用できます)。

- サイレント (エンドポイント保護ポリシー。このオプションは、バージョン 1803 以降Windows 10使用できます)。

- 対話型 (バージョン 1803 より古い Windows バージョンWindows 10エンドポイント ポリシー)。

デバイスがバージョン 1703 以降Windows 10実行されている場合、モダン スタンバイ (Instant Go とも呼ばれます) がサポートされ、HSTI に準拠しており、デバイスに参加すると、Microsoft Entra IDデバイスの自動暗号化がトリガーされます。 デバイスの暗号化を適用するために、別のエンドポイント保護ポリシーは必要ありません。

デバイスが HSTI に準拠していてもモダン スタンバイをサポートしていない場合は、サイレント BitLocker ドライブ暗号化を適用するようにエンドポイント保護ポリシーを構成する必要があります。 このポリシーの設定は、次の設定のようになります。

![[デバイスの暗号化が必要] を示すIntuneポリシー設定のスクリーンショット。](media/enforcing-bitlocker-policies-by-using-intune-known-issues/bitlocker-drive-encryption.png)

これらの設定の OMA-URI 参照は次のとおりです。

OMA-URI: ./Device/Vendor/MSFT/BitLocker/RequireDeviceEncryption

値の型 : Integer

値: 1 (1 = 必須、0 = 未構成)OMA-URI: ./Device/Vendor/MSFT/BitLocker/AllowWarningForOtherDiskEncryption

値の型 : Integer

値: 0 (0 = ブロック、1 = 許可)

注:

BitLocker ポリシー CSP の更新により、デバイスがバージョン 1809 以降Windows 10使用している場合、デバイスが HSTI に準拠していない場合でも、エンドポイント保護ポリシーを使用してサイレント BitLocker デバイス暗号化を適用できます。

注:

[ 他のディスク暗号化の警告 ] 設定が [未構成] に設定されている場合は、BitLocker ドライブ暗号化ウィザードを手動で開始する必要があります。

デバイスがモダン スタンバイをサポートしていないが HSTI に準拠していて、Windows 10バージョン 1803 より前のバージョンの Windows を使用している場合は、この記事で説明する設定を持つエンドポイント保護ポリシーによって、ポリシー構成がデバイスに配信されます。 ただし、Windows は BitLocker ドライブ暗号化を手動で有効にするようにユーザーに通知します。 ユーザーが通知を選択すると、BitLocker ドライブ暗号化ウィザードが起動します。

Intuneは、標準ユーザーの Autopilot デバイスの自動デバイス暗号化を構成するために使用できる設定を提供します。 各デバイスは、次の要件を満たす必要があります。

- HSTI 準拠であること

- モダン スタンバイのサポート

- バージョン 1803 以降Windows 10使用する

![Microsoft Entra参加中に標準ユーザーが暗号化を有効にすることを許可する] を示すIntune ポリシー設定のスクリーンショット。](media/enforcing-bitlocker-policies-by-using-intune-known-issues/allow-standard-users-enable-encryption.png)

これらの設定の OMA-URI 参照は次のとおりです。

- OMA-URI: ./Device/Vendor/MSFT/BitLocker/AllowStandardUserEncryption

値の種類: 整数値 : 1

注:

このノードは RequireDeviceEncryption ノードと AllowWarningForOtherDiskEncryption ノードと連携します。 このため、次の設定が設定されている場合:

- RequireDeviceEncryption to 1

- AllowStandardUserEncryption から 1

- AllowWarningForOtherDiskEncryption を 0 に設定する

Intuneでは、標準ユーザー プロファイルを持つ Autopilot デバイスに対してサイレント BitLocker 暗号化が適用されます。

BitLocker が正しく動作していることを確認する

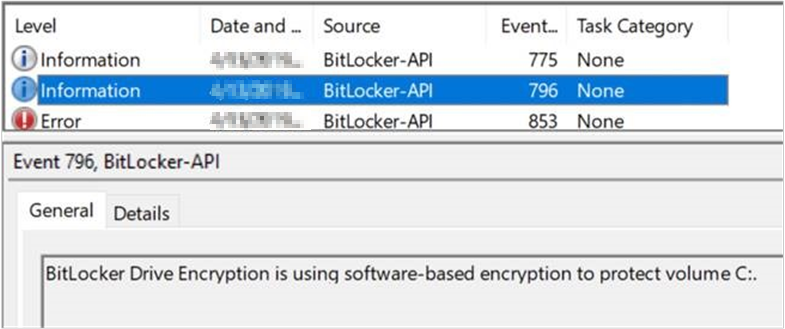

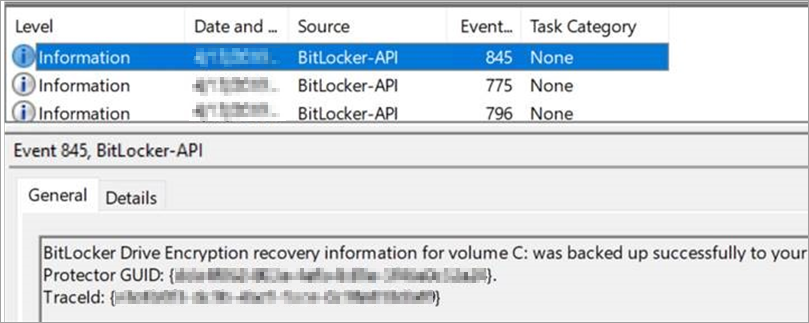

通常の操作では、BitLocker ドライブの暗号化によって、イベント ID 796 やイベント ID 845 などのイベントが生成されます。

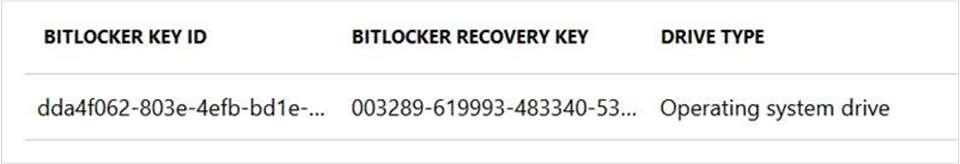

また、[Microsoft Entra デバイス] セクションでデバイスの詳細を確認することで、BitLocker 回復パスワードがMicrosoft Entra IDにアップロードされているかどうかを判断することもできます。

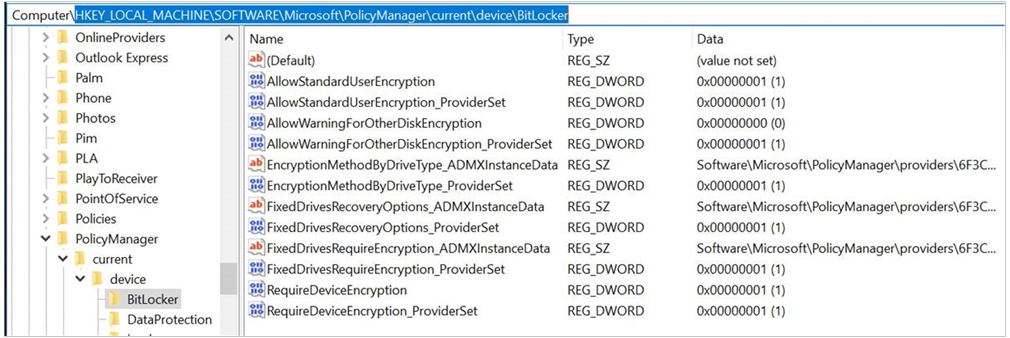

デバイスで、レジストリ エディターをチェックして、デバイスのポリシー設定を確認します。 次のサブキーの下のエントリを確認します。

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\PolicyManager\current\device\BitLockerHKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\PolicyManager\current\device

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示