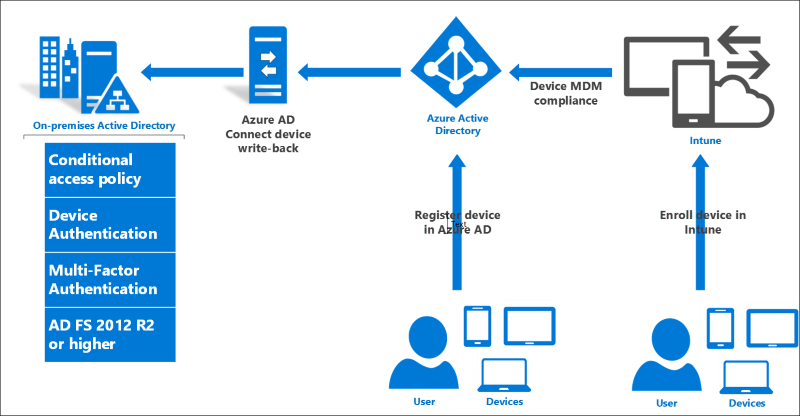

このドキュメントでは、オンプレミスのディレクトリが Microsoft Entra Connect を使用して Microsoft Entra ID に接続されているハイブリッド シナリオのデバイスに基づく条件付きアクセス ポリシーについて説明します。

AD FS とハイブリッド条件付きアクセス

AD FS は、ハイブリッド シナリオの条件付きアクセス ポリシーのオンプレミス コンポーネントを提供します。 クラウド リソースへの条件付きアクセスのためにデバイスを Microsoft Entra ID に登録すると、Microsoft Entra Connect デバイスの書き戻し機能により、AD FS ポリシーが使用および適用するためにデバイス登録情報をオンプレミスで使用できるようになります。 これにより、オンプレミスリソースとクラウドリソースの両方のアクセス制御ポリシーに対する一貫したアプローチが得られます。

登録済みデバイスの種類

登録されているデバイスには 3 種類あり、これらはすべて Microsoft Entra ID のデバイス オブジェクトとして表され、オンプレミスの AD FS での条件付きアクセスにも使用できます。

| 説明 | 職場または学校アカウントを追加する | Microsoft Entra に参加 | Windows 10 ドメインに参加 |

|---|---|---|---|

| 説明 | ユーザーは、BYOD デバイスに職場または学校アカウントを対話形式で追加します。 手記: 職場または学校アカウントの追加は、Windows 8/8.1 の Workplace Join の代わりです | ユーザーは、Windows 10 仕事用デバイスを Microsoft Entra ID に参加させる。 | Windows 10 ドメイン参加済みデバイスは、Microsoft Entra ID に自動的に登録されます。 |

| ユーザーがデバイスにログインする方法 | 職場または学校アカウントとして Windows にログインしません。 Microsoft アカウントを使用してログインします。 | デバイスを登録した (職場または学校) アカウントとして Windows にログインします。 | AD アカウントを使用してログインします。 |

| デバイスの管理方法 | MDM ポリシー (とその他の Intune 登録) | MDM ポリシー (とその他の Intune 登録) | グループ ポリシー、構成マネージャー |

| Microsoft Entra ID 信頼の種類 | ワークプレイス参加済み | Microsoft Entra 参加済み | ドメインに参加済み |

| W10 設定の場所 | アカウント > アカウント > 設定 > 職場または学校アカウントを追加する | [設定] > [システム] > [詳細] > [Microsoft Entra ID に参加] | 設定 > システム > 詳細情報 > ドメインに参加する |

| iOS および Android デバイスでも使用できますか? | イエス | いいえ | いいえ |

デバイスを登録するさまざまな方法の詳細については、次も参照してください。

Windows 10 ユーザーとデバイスのサインオンが以前のバージョンとどのように異なるか

Windows 10 および AD FS 2016 では、デバイスの登録と認証に関して知っておくべき新しい側面がいくつかあります (特に、以前のリリースでデバイスの登録と "ワークプレース参加" に慣れている場合)。

まず、Windows 10 と Windows Server 2016 の AD FS では、デバイスの登録と認証は X509 ユーザー証明書のみに基づいていなくなりました。 セキュリティを強化し、よりシームレスなユーザー エクスペリエンスを提供する、新しく堅牢なプロトコルがあります。 主な違いは、Windows 10 ドメイン参加と Microsoft Entra 参加の場合、X509 コンピューター証明書と PRT と呼ばれる新しい資格情報があることです。 詳細については、こちらをご覧ください。

次に、Windows 10 と AD FS 2016 では、Windows Hello for Business を使用したユーザー認証がサポートされています。この方法については、 ここ と こちらを参照してください。

AD FS 2016 では、PRT と Passport の両方の資格情報に基づいて、シームレスなデバイスとユーザーの SSO が提供されます。 このドキュメントの手順を使用すると、これらの機能を有効にして、機能を確認できます。

デバイス アクセス制御ポリシー

デバイスは、次のような簡単な AD FS アクセス制御規則で使用できます。

- 登録済みデバイスからのアクセスのみを許可する

- デバイスが登録されていないときに多要素認証を要求する

これらの規則をネットワーク アクセスの場所や多要素認証などの他の要素と組み合わせて、次のような豊富な条件付きアクセス ポリシーを作成できます。

- 特定のグループまたはグループのメンバーを除き、企業ネットワークの外部からアクセスする未登録のデバイスに対して多要素認証を要求する

AD FS 2016 では、認証、管理、または準拠のいずれかの特定のデバイス信頼レベルを必要とするように、これらのポリシーを特別に構成できます。

AD FS アクセス制御ポリシーの構成の詳細については、「AD FS のアクセス制御ポリシー」を参照してください。

認証済みデバイス

認証済みのデバイスは、MDM に登録されていないデバイスです (Windows 10 の場合は、Intune およびサード パーティの MDM、Intune は iOS および Android の場合のみ)。

認証されたデバイスには、値がFALSEのisManaged AD FS クレームがあります。 (一方、登録されていないデバイスには、この要求がありません)。認証されたデバイス (およびすべての登録済みデバイス) には、 値 TRUE の isKnown AD FS 要求があります。

マネージド デバイス:

管理対象デバイスは、MDM に登録されている登録済みデバイスです。

マネージド デバイスには、 値 TRUE の isManaged AD FS 要求があります。

MDM またはグループ ポリシーに準拠するデバイス

準拠しているデバイスは、MDM に登録されているだけでなく、MDM ポリシーに準拠している登録済みデバイスです。 (コンプライアンス情報は MDM に由来し、Microsoft Entra ID に書き込まれます)。

準拠しているデバイスには、値 TRUE の isCompliant AD FS 要求があります。

AD FS 2016 デバイスと条件付きアクセス要求の完全な一覧については、「 リファレンス」を参照してください。

リファレンス

更新プログラムと破壊的変更 - Microsoft ID プラットフォーム | Microsoft Docs

新しい AD FS 2016 とデバイス要求の完全な一覧

https://schemas.microsoft.com/ws/2014/01/identity/claims/anchorclaimtypehttps://schemas.xmlsoap.org/ws/2005/05/identity/Identity_Selector_Interoperability_Profile_V1.5.pdfhttps://schemas.microsoft.com/2014/03/pssohttps://schemas.microsoft.com/2015/09/prthttp://schemas.xmlsoap.org/ws/2005/05/identity/claims/upnhttps://schemas.microsoft.com/ws/2008/06/identity/claims/primarygroupsidhttps://schemas.microsoft.com/ws/2008/06/identity/claims/primarysidhttps://schemas.xmlsoap.org/ws/2005/05/identity/Identity_Selector_Interoperability_Profile_V1.5_Web_Guide.pdfhttps://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountnamehttps://schemas.microsoft.com/ws/2008/06/identity/claims/groupsidhttps://schemas.microsoft.com/2012/01/devicecontext/claims/registrationid/dotnet/api/system.security.claims.claimtypes.windowsdeviceclaimhttps://schemas.microsoft.com/2012/01/devicecontext/claims/identifierhttps://schemas.microsoft.com/2012/01/devicecontext/claims/ostypehttps://schemas.microsoft.com/2012/01/devicecontext/claims/osversionhttps://schemas.microsoft.com/2012/01/devicecontext/claims/ismanagedhttps://schemas.microsoft.com/2012/01/devicecontext/claims/isregistereduser/dotnet/api/system.security.claims.claimtypes.windowsdeviceclaimhttps://schemas.microsoft.com/2014/02/deviceusagetimehttps://schemas.microsoft.com/2014/09/devicecontext/claims/iscomplianthttps://schemas.microsoft.com/2014/09/devicecontext/claims/trusttypehttps://schemas.microsoft.com/claims/authnmethodsreferenceshttps://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-client-user-agenthttps://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-endpoint-absolute-pathhttps://schemas.microsoft.com/ws/2012/01/insidecorporatenetworkhttps://schemas.microsoft.com/2012/01/requestcontext/claims/client-request-idhttps://schemas.microsoft.com/2012/01/requestcontext/claims/relyingpartytrustidhttps://schemas.microsoft.com/2012/01/requestcontext/claims/x-ms-client-iphttps://schemas.microsoft.com/2014/09/requestcontext/claims/useriphttps://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod