シナリオ: 集約型アクセス ポリシー

適用対象: Windows Server 2022、Windows Server 2019、Windows Server 2016、Windows Server 2012 R2、Windows Server 2012

ファイルの集約型アクセス ポリシーを使用すると、組織は、ユーザー グループ、ユーザーの信頼性情報、デバイスの信頼性情報、およびリソース プロパティを使用した条件式を含む承認ポリシーを一元的にデプロイおよび管理できるようになります (信頼性情報とは、その情報が関連付けられているオブジェクトの属性に関するアサーションです)。 たとえば、ビジネス上重要な (HBI) データにアクセスするには、フルタイム従業員であること、マネージド デバイスからアクセス権を取得すること、スマート カードでログオンすることがユーザーに要求されます。 これらのポリシーは Active Directory ドメイン サービス (AD DS) で定義およびホストされます。

組織にアクセス ポリシーが存在する背景には、コンプライアンス上およびビジネス上の法的要件があります。 たとえば、ファイル内の個人の身元を特定する情報 (PII) へのアクセスをファイル所有者と人事 (HR) 部門のメンバーに限定するというビジネス要件が組織にある場合、このポリシーは組織内のすべてのファイル サーバーに保存された PII ファイルに適用されます。 この例では、次のことが実行できる必要があります。

PII を含むファイルを特定およびマークする

PII 情報を表示できる HR のメンバーを特定およびグループ化する

一元的なアクセス ポリシーを作成し、組織内のファイル サーバーに保存された、PII を含むすべてのファイルに適用する

承認ポリシーをデプロイおよび強制するという方針は、さまざまな必要性に基づき、組織のさまざまなレベルに適用されます。 ポリシーの種類の例をいくつか示します。

組織全体を対象とする承認ポリシー。 情報セキュリティ担当部署が策定する最も一般的なもので、コンプライアンスまたは高レベルな組織的要件上の必要性に基づき定められる、組織全体に適用できる承認ポリシーです。 たとえば、HBI ファイルへのアクセスをフルタイム従業員に限定することが挙げられます。

部門別の承認ポリシー。 組織内の各部門に規定された特別なデータ取り扱い要件を強制するために策定されます。 たとえば、財務部門が、財務関連サーバーへのアクセスを財務部門の従業員に限定することが挙げられます。

特定のデータ管理ポリシー。 このポリシーは通常、コンプライアンスおよびビジネス要件に関係し、管理対象の情報への適切なアクセスを保護することを目的としています。 たとえば、金融機関は情報の壁を構築して、アナリストが仲買業務の情報に、また仲買担当者が分析情報にアクセスできないようにすることがあります。

必要に応じたポリシー。 通常、この承認ポリシーの種類は、前のポリシーの種類と組み合わせて使用します。 たとえば、ベンダーがアクセスおよび編集のみできるファイルを、そのベンダーが参加しているプロジェクトのファイルに限定します。

さらに、実際の環境における経験から、すべての承認ポリシーに例外を設定し、重要なビジネス ニーズに直ちに対応できるようにすることが必要であることがわかりました。 たとえば、スマート カードを紛失した管理職が HBI 情報にすぐにアクセスする必要がある場合に、ヘルプ デスクに連絡して一時的な例外を取得し、情報にアクセスできるようにすることが挙げられます。

集約型のアクセス ポリシーは、組織のサーバー全体に適用され、上位のセキュリティとして機能します。 これらのポリシーは、ファイルやフォルダーに適用されているローカルのアクセス ポリシーまたは随意アクセス制御リスト (DACL) を強化する役割を担います (置き換わるわけではありません)。 たとえば、あるファイルに適用されている DACL が特定ユーザーによるアクセスを許可しているが、同じファイルに適用されている集約型のアクセス ポリシーが同じユーザーのアクセスを制限しているような場合、このユーザーはファイルのアクセス権を取得できません。 集約型のアクセス ポリシーでアクセスが許可されているのに、DACL ではアクセスが許可されていない場合、ユーザーはファイルにアクセスできません。

集約型のアクセス ポリシーのルールは次の論理部分で構成されます。

適用条件。 ポリシーを適用するデータを定義する条件です (例: Resource.BusinessImpact=High)。

アクセス条件。 データにアクセスできるユーザーを定義するアクセス制御エントリ (ACE) を 1 つ以上含む一覧です (例: Allow | Full Control | User.EmployeeType=FTE)。

例外。 ポリシーの例外を定義する ACE を 1 つ以上含む追加の一覧です (例: MemberOf(HBIExceptionGroup))。

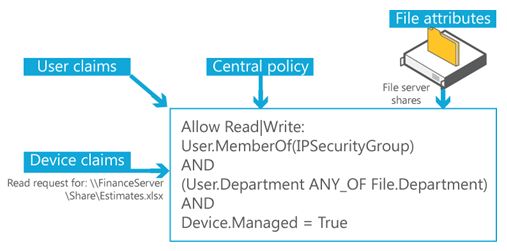

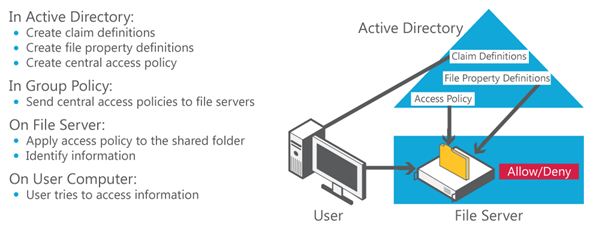

次の 2 つの図は、集約型のアクセスおよび監査ポリシーのワークフローを示しています。

図 1 集約型のアクセスおよび監査ポリシーの概念

図 2 集約型のアクセス ポリシーのワークフロー

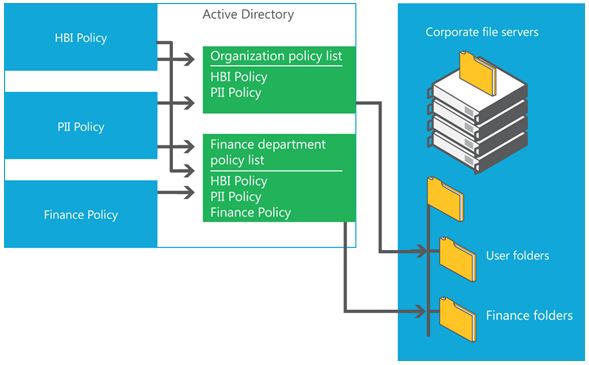

集約型の承認ポリシーは、次のコンポーネントを結合することで構成されます。

HBI や PII など、特定の種類の情報を対象に一元的に定義されたアクセス ルールのリスト。

ルールの一覧を含む、一元的に定義されたポリシー。

ファイル サーバー上の各ファイルに割り当てられるポリシー識別子。この識別子を使って中央にある特定のアクセス ポリシーを参照することで、アクセスの承認中にポリシーが適用されるようになります。

次の図は、ポリシーを結合してポリシーの一覧を作成し、ファイルへのアクセスを集約的に制御する方法を示しています。

図 3 ポリシーを結合する

このシナリオの内容

次のガイダンスは、集約型のアクセス ポリシーに使用できます。

このシナリオに含まれている役割と機能

次の表で、このシナリオに含まれている役割と機能を紹介すると共に、それをシナリオに活かす方法について説明します。

| 役割/機能 | このシナリオのサポート方法 |

|---|---|

| Active Directory ドメイン サービス ロール | Windows Server 2012 の AD DS は、信頼性情報ベースの承認プラットフォームを採用しています。このプラットフォームにより、ユーザーの信頼性情報とデバイスの信頼性情報の作成、複合 ID (ユーザーおよびデバイスの信頼性情報)、新しい集約型アクセス ポリシー (CAP) モデル、承認の判断でのファイル分類情報の使用が可能になります。 |

| ファイル サービスおよび記憶域サービス サーバー ロール | ファイル サービスおよび記憶域サービスには、1 台以上のファイル サーバーの設定および管理を支援するテクノロジが備わっています。ファイル サーバーは、ファイルを保存したり、ユーザーと共有したりできる、ネットワーク上の中心的な場所です。 ネットワーク ユーザーが同じファイルおよびアプリケーションにアクセスする必要がある場合、または一元化されたバックアップとファイル管理が組織にとって重要である場合、ファイル サービスおよび記憶域サービスの役割と適切な役割サービスをコンピューターに追加して、1 台以上のコンピューターをファイル サーバーとして設定する必要があります。 |

| Windows クライアント コンピューター | ユーザーは、クライアント コンピューターを使用してネットワーク上のファイルとフォルダーにアクセスできます。 |