ワイヤレス アクセスの展開

適用対象: Windows Server 2022、Windows Server 2019、Windows Server 2016

ワイヤレスアクセスを展開するには、次の手順に従います:

ワイヤレス AP の展開と構成

ワイヤレス AP を展開して構成するには、次の手順に従います:

注意

このガイドの手順は含まれていません場合に、 ユーザー アカウント制御 続行の許可を要求するダイアログ ボックスが開きます。 このガイドを実行しているときにこのダイアログ ボックスが開いた場合、または操作の結果としてこのダイアログ ボックスが開いた場合、[続行] をクリックします。

ワイヤレス AP チャネルの周波数を指定する

1 つの地理的サイトに複数のワイヤレス AP を展開する場合は、ワイヤレス AP 間の干渉を減らすため、重複する信号に一意のチャネル周波数を使わせるようワイヤレス AP を構成する必要があります。

次のガイドラインを使用すれば、ワイヤレス ネットワークの地理的な場所にある他のワイヤレス ネットワークと競合しないチャネル周波数を選択できます。

近くに他の組織のオフィスがある場合、または自社と同じ建物にある場合は、それらの組織が所有しているワイヤレス ネットワークがあるかどうかを特定します。 ワイヤレス AP の配置と割り当てられたチャネル周波数の両方を確認します。これは、AP に異なるチャネル周波数を割り当てる必要があり、AP をインストールするための最適な場所を決定する必要があるためです。

組織内の隣接するフロアで重複しているワイヤレス信号を特定します。 自社内外で重複するカバレッジ領域を特定したら、ワイヤレス AP のチャネル周波数を割り当てて、カバレッジが重複する 2 つのワイヤレス AP に異なるチャネル周波数が割り当てられるようにします。

ワイヤレス AP の構成

ワイヤレス AP の製造元から提供されている製品ドキュメントおよび次の情報を使用して、ワイヤレス AP を構成します。

この手順では、ワイヤレス AP で一般的に構成されている項目を列挙します。 項目名は、ブランドとモデルによって異なる場合があり、次の一覧の項目とは異なる場合があります。 詳細については、ワイヤレス AP のドキュメントを参照してください。

ワイヤレス AP を構成するには

SSID。 ワイヤレス ネットワークの名前を指定します (例: ExampleWLAN)。 これは、ワイヤレス クライアントに提供される名前です。

暗号化。 ワイヤレス クライアント コンピューターのネットワーク アダプターでサポートされているバージョンに応じて、WPA2-Enterprise (優先) または WPA Enterprise を指定します。また、AES (優先) または TKIP 暗号化暗号のいずれかを指定します。

ワイヤレス AP IP アドレス (静的)。 各 AP で、サブネットの DHCP 検索範囲の除外範囲内に収まる一意の静的 IP アドレスを構成します。 DHCP による割り当てから除外されたアドレスを使用すると、DHCP サーバーは、コンピューターや他のデバイスに同じ IP アドレスを割り当てることができなくなります。

サブネット マスク。 ワイヤレス AP に接続している LAN のサブネットマスクの設定と一致するようにこれを構成します。

DNS 名。 一部のワイヤレス AP は、DNS 名を使用して構成できます。 ネットワーク上の DNS サービスは、DNS 名を IP アドレスに解決できます。 この機能をサポートする各ワイヤレス AP で、DNS 解決のための一意の名前を入力します。

DHCP サービス。 ワイヤレス AP に DHCP サービスが組み込まれている場合は、無効にします。

RADIUS 共有シークレット。 NPS でグループごとに AP を RADIUS クライアントとして構成する予定がない限り、ワイヤレス AP ごとに一意の RADIUS 共有シークレットを使用します。 NPS でグループごとに AP を構成する場合、共有シークレットはグループのすべてのメンバーで同じである必要があります。 また、使用する各共有シークレットは、大文字と小文字、数字、および句読点を混在させる 22 文字以上のランダムなシーケンスである必要があります。 ランダム文字ジェネレーターを使用すると、NPS の 802.1 x の構成 ウィザードで検出されるランダム文字ジェネレーターなど、確実にランダムな共有シークレットを作成できます。

ヒント

各ワイヤレス AP の共有シークレットを記録し、安全な場所 (オフィスの金庫など) に保管します。 NPS で RADIUS クライアントを構成するときは、各ワイヤレス AP の共有シークレットを把握しておく必要があります。

RADIUS サーバーの IP アドレス。 NPS を実行しているサーバーの IP アドレスを入力します。

UDP ポート。 既定では、NPS は認証メッセージに UDP ポート 1812 および 1645 を使用し、アカウンティング メッセージに UDP ポート 1813 および 1646 を使用します。 AP ではこれらの同じ UDP ポートを使用することをお勧めしますが、別のポートを使用する合理的な理由がある場合は、新しいポート番号で AP を構成するだけでなく、すべての NPS が AP と同じポート番号を使用するように再構成してください。 AP と NPS が同じ UDP ポートで構成されていない場合、NPS は AP からの接続要求を受信または処理できず、ネットワーク上のすべてのワイヤレス接続の試行は失敗します。

VSA。 一部のワイヤレス AP では、完全なワイヤレス AP 機能を提供するためにベンダー固有の属性 (VSA) が必要です。 VSA は、NPS ネットワーク ポリシーで追加されます。

DHCP フィルター処理。 ワイヤレス AP の製造元によって説明されているように、ワイヤレス AP は、ワイヤレス クライアントが UDP ポート 68 からネットワークに IP パケットを送信するのをブロックするように構成します。

DNS フィルター処理。 ワイヤレス AP の製造元によって説明されているように、ワイヤレス AP は、ワイヤレス クライアントが TCP ポートまたは UDP ポート 53 からネットワークに IP パケットを送信するのをブロックするように構成します。

ワイヤレス ユーザーのセキュリテ ィグループを作成する

次の手順に従って、1 つまたは複数のワイヤレス ユーザーのセキュリティ グループを作成し、適切なワイヤレス ユーザー セキュリティ グループにユーザーを追加します:

ワイヤレス ユーザー セキュリティ グループを作成する

この手順に従うと、Active Directory ユーザーとコンピューター Microsoft 管理コンソール (MMC) スナップインにワイヤレス セキュリティ グループを作成できます。

この手順を実行するには、Domain Admins のメンバーシップ、またはそれと同等のメンバーシップが最低限必要です。

ワイヤレス ユーザー セキュリティ グループを作成するには

[スタート]、[管理ツール] の順にクリックし、[Active Directory ユーザーとコンピュータ] をクリックします。 Active Directory ユーザーとコンピューターのスナップインが開きます。 ドメインが選択されていない場合は、ドメインのノードをクリックします。 たとえば、ドメインが example.com の場合は、[example.com] をクリックします。

詳細ウィンドウで、新しいグループを追加するフォルダー (たとえば、[ユーザー] を右クリック) を右クリックし、[新規作成] をポイントして [グループ] をクリックします。

[新しいオブジェクト - グループ] の [グループ名] に、新しいグループの名前を入力します。 たとえば、「ワイヤレス グループ」と入力します。

[グループの範囲] で、次のいずれかのオプションを選択します:

ドメイン ローカル

グローバル

ユニバーサル

[グループの種類] で、[セキュリティ] をクリックします。

[OK] をクリックします。

ワイヤレス ユーザーに複数のセキュリティ グループが必要な場合は、これらの手順を繰り返して、追加のワイヤレス ユーザー グループを作成します。 後で個々のネットワーク ポリシーを NPS に作成し、各グループに異なる条件と制約を適用して、異なるアクセス許可と接続規則を与えることができます。

ワイヤレス ユーザー セキュリティ グループにユーザーを追加する

この手順を使用して、Active Directory ユーザーとコンピューターの Microsoft 管理コンソール (MMC) スナップインのワイヤレス セキュリティ グループにユーザー、コンピューター、またはグループを追加できます。

この手順を実行するには、Domain Admins のメンバーシップ、またはそれと同等のメンバーシップが最低限必要です。

ワイヤレス セキュリティ グループにユーザーを追加するには

[スタート]、[管理ツール] の順にクリックし、[Active Directory ユーザーとコンピュータ] をクリックします。 [Active Directory ユーザーとコンピューター] MMC が開きます。 ドメインが選択されていない場合は、ドメインのノードをクリックします。 たとえば、ドメインが example.com の場合は、[example.com] をクリックします。

詳細ウィンドウで、ワイヤレス セキュリテ ィグループが含まれているフォルダーをダブルクリックします。

詳細ウィンドウでワイヤレス セキュリティ グループを右クリックし、[プロパティ] をクリックします。 セキュリティ グループの [プロパティ] ダイアログ ボックスが開きます。

[メンバー] タブで [追加] をクリックし、次のいずれかの手順を実行して、コンピューターを追加するか、ユーザーまたはグループを追加します。

ユーザーまたはグループを追加するには

[選択するオブジェクトの名前を入力してください] ボックスに、追加するユーザーまたはグループの名前を入力し、[OK] をクリックします。

グループ メンバーシップを他のユーザーまたはグループに割り当てるには、この手順の手順 1 を繰り返します。

コンピューターを追加するには

[オブジェクトの種類]をクリックします。 [オブジェクトの種類] ダイアログ ボックスが表示されます。

[オブジェクトの種類] で [コンピューター] を選択し [OK] をクリックします。

[選択するオブジェクトの名前を入力してください] ボックスに、追加するコンピューターの名前を入力し、[OK] をクリックします。

グループ メンバーシップを他のコンピューターに割り当てるには、手順 1~3 を繰り返します。

ワイヤレス ネットワーク (IEEE 802.11) ポリシーの構成

ワイヤレス ネットワーク (IEEE 802.11) ポリシー グループ ポリシー拡張機能を構成するには、次の手順に従います:

グループ ポリシー オブジェクトを開く、または追加して開く

既定では、Active Directory Domain Services (AD DS) サーバーの役割がインストールされ、サーバーがドメイン コントローラーとして構成されている場合、Windows Server 2016 を実行しているコンピューターにグループ ポリシー管理機能がインストールされます。 次の手順では、ドメイン コントローラーでグループ ポリシー管理コンソール (GPMC) を開く方法について説明します。 次に、既存のドメインレベルのグループ ポリシー オブジェクト (GPO) を編集用に開く方法、または新しいドメインの GPO を作成して編集用に開く方法について説明します。

この手順を実行するには、Domain Admins のメンバーシップ、またはそれと同等のメンバーシップが最低限必要です。

グループ ポリシー オブジェクトを開く、または追加して開くには

ドメイン コントローラーで、[開始]、[Windows 管理ツール]、[グループ ポリシー管理] を順にクリックします。 グループ ポリシー管理コンソールが表示されます。

左側のウィンドウで、フォレストをダブルクリックします。 たとえば、[Forest: example.com] をダブルクリックします。

左側のウィンドウで、 [ドメイン] をダブルクリックし、グループ ポリシー オブジェクトを管理するドメインをダブルクリックします。 たとえば、 [example.com] をダブルクリックします。

次のいずれかの操作を行います。

既存のドメインレベル GPO を編集用に開くには、管理するグループ ポリシー オブジェクトを含むドメインをダブルクリックし、汽笛のドメイン ポリシーなど管理するドメイン ポリシーを右クリックして [編集] をクリックします。 グループ ポリシー管理エディターが表示されます。

新しいグループ ポリシー オブジェクトを作成し編集用に開くには、新しいグループ ポリシー オブジェクトを作成するドメインを右クリックし、[このドメインに GPO を作成し、このコンテナーにリンクする] をクリックします。

[新しい GPO] で、 [名前] に新しいグループ ポリシー オブジェクトの名前を入力して [OK] をクリックします。

新しいグループ ポリシー オブジェクトを右クリックし、[編集] をクリックします。 グループ ポリシー管理エディターが表示されます。

次のセクションでは、グループ ポリシー管理エディターを使用してワイヤレス ポリシーを作成します。

既定のワイヤレス ネットワーク (IEEE 802.11) ポリシーのアクティブ化

この手順では、グループ ポリシー管理エディター (GPME) を使用して、既定のワイヤレス ネットワーク (IEEE 802.11) ポリシーをアクティブ化する方法について説明します。

注意

Windows Vista 以降のバージョンのワイヤレス ネットワーク (IEEE 802.11) ポリシーまたはWindows XPバージョンをアクティブにすると、[ワイヤレス ネットワーク (IEEE 802.11) ポリシー] を右クリックしたときにオプションの一覧からバージョンのオプションが自動的に削除されます。 これは、ポリシーのバージョンを選択すると、ワイヤレス ネットワーク (IEEE 802.11) ポリシー ノードを選択したときに、GPME の詳細ウィンドウにポリシーが追加されるために発生します。 ワイヤレス ポリシーを削除しない限り、この状態は維持されます。その時点で、ワイヤレス ポリシーのバージョンは、GPME の ワイヤレスネットワーク (IEEE 802.11) ポリシー の右クリックメニューに戻ります。 また、ワイヤレス ポリシーは、ワイヤレス ネットワーク (IEEE 802.11) ポリシー ノードが選択されている場合にのみ、GPME の詳細ウィンドウに表示されます。

この手順を実行するには、Domain Admins のメンバーシップ、またはそれと同等のメンバーシップが最低限必要です。

既定のワイヤレス ネットワーク (IEEE 802.11) ポリシーをアクティブ化するには

前述の「グループ ポリシー オブジェクトを開く、または追加して開くには」の手順に従って、GPME を開きます。

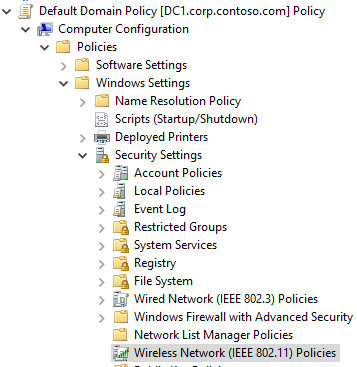

GPME の左側のウィンドウで、[コンピューターの構成] をダブルクリックし、[ポリシー] をダブルクリックし、[Windows 設定] をダブルクリックして、[セキュリティ設定] をダブルクリックします。

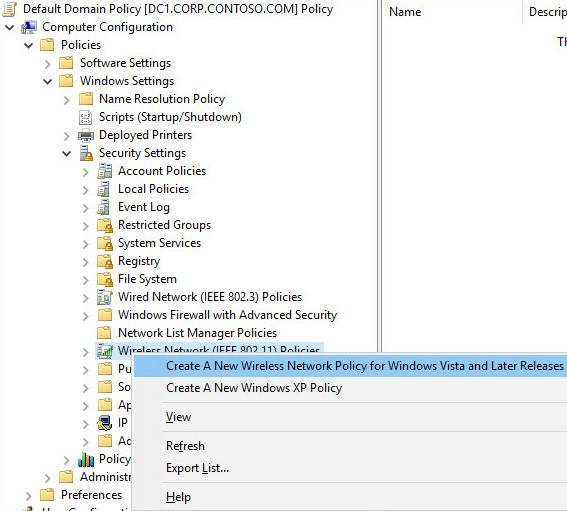

- [セキュリティ設定] で、[ワイヤレス ネットワーク (IEEE 802.11) ポリシー] を右クリックし、[ Windows Vista 以降のリリース用に新しいワイヤレス ポリシーを作成する] をクリックします。

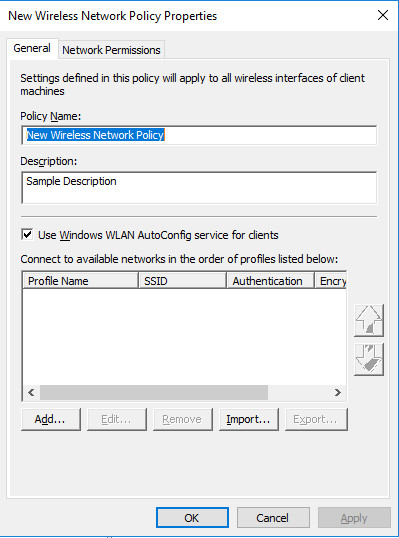

- [新しいワイヤレス ネットワーク ポリシーのプロパティ] ダイアログボックスが表示されます。 [ポリシー名] にポリシーの新しい名前を入力するか、既定の名前をそのまま使用します。 [OK] をクリックしてポリシーを保存します。 既定のポリシーがアクティブ化され、GPME の詳細ウィンドウに、指定した新しい名前、または既定の名前 [新しいワイヤレス ネットワークポリシー] が表示されます。

- 詳細ウィンドウで、[新しいワイヤレス ネットワーク ポリシー] をダブルクリックして開きます。

次のセクションでは、ポリシー構成、ポリシー処理の優先順位、およびネットワークのアクセス許可を実行できます。

新しいワイヤレス ネットワーク ポリシーを構成する

このセクションの手順を使用して、ワイヤレス ネットワーク (IEEE 802.11) ポリシーを構成できます。 このポリシーにより、セキュリティと認証の設定を構成したり、ワイヤレス プロファイルを管理したり、優先ネットワークとして構成されていないワイヤレス ネットワークのアクセス許可を指定したりできます。

PEAP-MS-CHAP v2 のワイヤレス接続プロファイルの構成

ここでは、PEAP-MS-CHAP v2 ワイヤレス プロファイルの構成に必要な手順を説明します。

この手順を完了するには、少なくとも、Domain Admins グループ、またはそれと同等の権限を持つグループのメンバである必要があります。

PEAP-MS-CHAP v2 のワイヤレス接続プロファイルを構成するには

GPME で、作成したポリシーのワイヤレス ネットワークのプロパティのダイアログ ボックスの [全般] タブと [説明] に、ポリシーの簡単な説明を入力します。

ワイヤレス ネットワーク アダプター設定を構成するために WLAN AutoConfig を使用するように指定するには、[クライアントに Windows WLAN AutoConfig サービスを使用する] が選択されていることを確認します。

[次のプロファイルの順序で使用可能なネットワークに接続する] で、[追加] をクリックし、[インフラストラクチャ] を選択します。 [新しいプロファイルのプロパティ] ダイアログ ボックスが表示されます。

[新しいプロファイルのプロパティ] ダイアログ ボックスの [接続] タブで、[プロファイル名] フィールドにプロファイルの新しい名前を入力します。 たとえば、「Example.com WLAN Profile for Windows 10」と入力します。

[ネットワーク名 (SSID)] に、ワイヤレス AP で構成されている SSID に対応する SSID を入力し、[追加] をクリックします。

展開で複数の SSID を使用し、各ワイヤレス AP で同じワイヤレス セキュリティ設定を使用する場合は、この手順を繰り返して、このプロファイルを適用する各ワイヤレス AP の SSID を追加します。

展開で複数の SSID を使用するが、各 SSID のセキュリティ設定が一致していない場合は、同じセキュリティ設定を使用する SSID のグループごとに別々のプロファイルを構成します。 WPA2-エンタープライズと AES を使用するように構成されたワイヤレス AP グループが 1 つと、WPAエンタープライズおよび TKIP を使用するように構成されたワイヤレス AP のグループが 1 つある場合は、ワイヤレス AP のグループごとにプロファイルを構成します。

既定のテキスト [NEWSSID] が存在する場合は、それを選択し、[削除] をクリックします。

ブロードキャスト ビーコンを抑制するように構成されたワイヤレス アクセス ポイントの展開が完了している場合は、[ネットワークがブロードキャストを行っていない場合でも接続する] をオンにします。

注意

このオプションを有効にすると、ワイヤレス クライアントがワイヤレス ネットワークをプローブしてそれに接続しようとするため、セキュリティ上の危険が発生する可能性があります。 既定では、この設定は無効になっています。

[セキュリティ] タブ、[詳細設定] の順にクリックして、次の内容を構成します。

[IEEE 802.1X] で 802.1X の詳細設定を構成するには、[802.1X の詳細設定を強制する] を選択します。

802.1X の詳細設定を強制する場合、[EAPOL 開始メッセージの最大数]、[保持期間]、[開始期間]、および [認証期間] の既定値は一般的なワイヤレス展開に十分対応します。 このため、特定の理由がない限り、既定値を変更する必要はありません。

シングル サイン オンを有効にするには、[このネットワークに対するシングル サインオンを有効にする] をオンにします。

[シングル サインオン] の残りの既定値は、代表的なワイヤレス展開に十分対応します。

[高速ローミング] では、事前認証に対してワイヤレス AP が構成されている場合、[このネットワークで事前認証を使用する] を選択します。

ワイヤレス通信が FIPS 140-2 標準に準拠するように指定するには、[FIPS 140-2 認定モードで暗号化を実行する] を選択します。

[OK] をクリックして [セキュリティ] タブに戻ります。[このネットワークのセキュリティ メソッドの選択] の [認証] では、ワイヤレス AP およびワイヤレス クライアント ネットワーク アダプターによって WPA2-エンタープライズがサポートされている場合、[WPA2-エンタープライズ] を選択します。 サポートされていない場合は、[WPA-エンタープライズ] を選択します。

[暗号化] で、ワイヤレス AP およびワイヤレス クライアント ネットワーク アダプターで AES がサポートされている場合は、[AES-CCMP] を選択します。 802.11 ac をサポートするアクセスポイントとワイヤレス ネットワーク アダプターを使用している場合は、[ AES-GCMP] を選択します。 サポートされていない場合は、[TKIP] を選択します。

注意

[認証] と [暗号化] の設定は両方とも、ワイヤレス AP 上で構成された設定と一致する必要があります。 [認証モード]、[認証エラーの最大数]、[このネットワークへの以降の接続でのユーザー情報をキャッシュする] は、代表的なワイヤレス展開に十分対応します。

[ネットワークの認証方法の選択] で、[保護された EAP (PEAP)] を選択し、[プロパティ] をクリックします。 [保護された EAP プロパティ] ダイアログ ボックスが表示されます。

[保護された EAP プロパティ] で、[証明書を検証してサーバーの ID を確認する] が選択されていることを確認します。

[信頼されたルート証明機関] で、NPS にサーバー証明書を発行したルート証明機関を選択します。

注意

この設定により、クライアントが信頼するルート CA は、選択した CA に限定されます。 信頼されたルート CA が選択されていない場合、クライアントは、信頼されたルート証明機関証明書ストアに一覧されているすべてのルート CA を信頼します。

[認証方法を選択する] 一覧で、[セキュリティで保護されたパスワード (EAP-MS-CHAP v2)] を選択します。

[構成] をクリックします。 [EAP MSCHAPv2 のプロパティ] ダイアログ ボックスで、[Windows のログオン名とパスワード (およびドメインがある場合はドメイン) を自動的に使う] がオンになっていることを確認し、[OK] をクリックします。

PEAP のすばやい再接続を有効にするには、[すばやい再接続を有効にする] が選択されていることを確認します。

接続試行時にサーバーの暗号化バインド TLV を要求するには、サーバーに cryptobinding TLV が存在しない場合は [切断] を選択します。

認証のフェーズ 1 でユーザー ID がマスクされるのを指定するには、[ID プライバシーを有効にする] を選択し、テキスト ボックスに匿名の ID 名を入力するか、テキスト ボックスを空白のままにします。

注意事項

- 802.1X Wireless の NPS ポリシーは、NPS 接続要求ポリシーを使用 して作成する必要があります。 NPS ポリシーが NPS ネットワーク ポリシーを使用して作成 された場合、ID のプライバシーは機能しません。

- EAP ID のプライバシーは、空または匿名の ID (実際の ID とは異なる) が EAP ID 要求に応答して送信される特定の EAP 方法によって提供されます。 PEAP は、認証中に ID を 2 回送信します。 最初のフェーズでは、ID はプレーン テキストで送信され、この ID はクライアント認証ではなくルーティング目的で使用されます。 認証に使用される実際の ID は、認証の 2 番目のフェーズ中に、最初のフェーズで確立されたセキュリティで保護されたトンネル内で送信されます。 [ID プライバシーを有効にする] チェック ボックスがオンの場合、ユーザー名はテキスト ボックスで指定されたエントリに置き換えられます。 たとえば、[ID プライバシーを有効にする] が選択され、テキスト ボックスに ID プライバシー エイリアス anonymous が指定されているとします。 実際の ID エイリアス jdoe@example.com を持つユーザーの場合、認証の最初のフェーズで送信された ID は anonymous@example.com に変更されます。 第 1 フェーズ ID の領域部分は、ルーティング目的で使用されるので変更されません。

[OK] をクリックして、[保護された EAP プロパティ] ダイアログ ボックスを閉じます。

[OK] をクリックして、[セキュリティ] タブを閉じます。

追加のプロファイルを作成する場合は、[追加] をクリックし、前の手順を繰り返して、プロファイルを適用するワイヤレス クライアントとネットワークのプロファイルごとに異なる選択を行います。 プロファイルの追加が完了したら、[ OK] をクリックして [ワイヤレス ネットワーク ポリシーのプロパティ] ダイアログ ボックスを閉じます。

次のセクションでは、最適なセキュリティのためにポリシー プロファイルを注文できます。

ワイヤレス接続プロファイルの優先順位を設定する

ワイヤレス ネットワーク ポリシーで複数のワイヤレス プロファイルを作成し、最適な有効性とセキュリティのためにプロファイルを注文する場合は、この手順を使用できます。

ワイヤレス クライアントがサポートできる最高レベルのセキュリティで確実に接続するには、最も制限の厳しいポリシーを一覧の一番上に配置します。

たとえば、WPA2 をサポートするクライアントと WPA をサポートするクライアントの 2 つのプロファイルがある場合は、WPA2 プロファイルを一覧の上位に配置します。 これにより、WPA2 をサポートするクライアントは、安全性の低い WPA ではなく、接続に対してそのメソッドを使用します。

この手順では、ドメイン メンバーのワイヤレス クライアントをワイヤレス ネットワークに接続するためにワイヤレス接続プロファイルを使用する順序を指定する手順について説明します。

この手順を完了するには、少なくとも、Domain Admins グループ、またはそれと同等の権限を持つグループのメンバである必要があります。

ワイヤレス接続プロファイルの優先順位を設定するには

GPME で、構成したポリシーの [ワイヤレス ネットワークのプロパティ] ダイアログ ボックスで、[全般] タブ をクリックします。

[全般] タブの [以下に示すプロファイルの順序で使用可能なネットワークに接続する] で、一覧で移動するプロファイルを選択し、上向き矢印ボタンまたは下矢印ボタンをクリックして、プロファイルを一覧内の目的の場所に移動します。

一覧で移動するプロファイルごとに、手順 2 を繰り返します。

[OK] をクリックしてすべての変更を保存します。

次のセクションでは、ワイヤレス ポリシーのネットワークアクセス許可を定義できます。

ネットワークのアクセス許可を定義する

ワイヤレス ネットワーク (IEEE 802.11) ポリシーが適用されるドメイン メンバーの [ネットワークのアクセス許可] タブで設定を構成できます。

[ワイヤレス ネットワーク ポリシーのプロパティ] ページの [全般] タブで構成されていないワイヤレス ネットワークに対して、次の設定のみを適用できます:

ネットワークの種類とサービス セット識別子 (SSID) で指定した特定のワイヤレス ネットワークへの接続を許可または拒否する

アドホック ネットワークへの接続を許可または拒否する

インフラストラクチャ ネットワークへの接続を許可または拒否する

アクセスが拒否されているネットワークの種類 (アドホックまたはインフラストラクチャ) の表示をユーザーに許可または拒否する

すべてのユーザーに適用されるプロファイルの作成をユーザーに許可または拒否する

ユーザーは、グループ ポリシー プロファイルを使用して許可されたネットワークにのみ接続できます

この手順を実行するには、Domain Admins またはそれと同等のメンバーシップが最低限必要です。

特定のワイヤレス ネットワークへの接続を許可または拒否するには

GPME の [ワイヤレス ネットワークのプロパティ] ダイアログ ボックスで、[ネットワークのアクセス許可] タブをクリック します。

[ネットワークのアクセス許可] タブの [追加] をクリックします。 [新しいアクセス許可エントリ] ダイアログ ボックスが開きます。

[新しいアクセス許可エントリ ] ダイアログ ボックスの [ネットワーク名 (SSID)] フィールドに、アクセス許可を定義するネットワークのネットワーク SSID を入力します。

[ネットワークの種類] で [インフラストラクチャ] または [アドホック] を選択します。

注意

ブロードキャスト ネットワークがインフラストラクチャまたはアドホック ネットワークかどうかが不明な場合は、それぞれのネットワークの種類ごとに 1 つずつ、2 つのネットワーク アクセス許可エントリを構成できます。

[アクセス許可] で、[許可] または [拒否] を選択します。

[OK] をクリックして、[ネットワークのアクセス許可] タブに戻 します。

追加のネットワーク アクセス許可を指定するには (省略可能)

[ネットワーク のアクセス許可] タブで、次の一部またはすべてが構成されます:

ドメイン メンバーがアドホック ネットワークへアクセスできないようにするには、[アドホック ネットワークに接続しない] チェック ボックスをオンにします。

ドメイン メンバーがインフラストラクチャ ネットワークへアクセスできないようにするには、[インフラストラクチャ ネットワークに接続しない] チェック ボックスをオンにします。

ドメイン メンバーが、アクセスを拒否されたネットワークの種類 (アドホックまたはインフラストラクチャ) を参照できるようにするには、[拒否されたネットワークが表示されるようにする] チェック ボックスをオンにします。

すべてのユーザーに適用されるプロファイルの作成をユーザーに許可するには、[すべてのユーザーにすべてのユーザー プロファイルの作成 を許可する] を選択します。

ユーザーが グループ ポリシー プロファイルを使用して許可されたネットワークにのみ接続できるよう指定するには、[許可されたネットワークに対して グループ ポリシー プロファイルのみを使用する] を選択します。

NPS の構成

ワイヤレス アクセス用に 802.1X 認証を実行する NPS を構成するには、次の手順に従います:

Active Directory Domain Services に NPS を登録する

この手順を使用して、NPS がメンバーであるドメインの Active Directory Domain Services (AD DS) でネットワーク ポリシー サーバー (NPS) を実行しているサーバーを登録できます。 NPS に、承認プロセス中にユーザー アカウントのダイヤルイン プロパティを読み取るアクセス許可を付与する場合、各 NPS は AD DS に登録されていなければなりません。 NPS を登録すると、サーバーは AD DS の RAS と IAS サーバーに追加されます。

注意

NPS は、ドメイン コントローラーまたは専用サーバーにインストールできます。 次の Windows PowerShell コマンドを実行して NPS をインストールします (まだインストールしていない場合):

Install-WindowsFeature NPAS -IncludeManagementTools

この手順を完了するには、少なくとも、Domain Admins グループ、またはそれと同等の権限を持つグループのメンバである必要があります。

既定のドメインに NPS を登録するには

NPS のサーバー マネージャーで、[ツール] をクリックし、[ネットワーク ポリシー サーバー] をクリックします。 NPS スナップインが開きます。

[NPS (ローカル)] を右クリックし、[Active Directory にサーバーを登録] をクリックします。 [ネットワーク ポリシー サーバー] ダイアログ ボックスが開きます。

[ネットワーク ポリシー サーバー] の [OK] をクリックし、もう一度 [OK] をクリックします。

ワイヤレス AP を NPS RADIUS クライアントとして構成する

NPS スナップインを使用し、この手順を使用して、ネットワーク アクセス サーバー (NAS) とも呼ばれる AP を リモート認証ダイヤルイン ユーザー サービス (RADIUS) クライアントとして構成できます。

重要

クライアント コンピューター (ワイヤレス ポータブル コンピューターなど、クライアント オペレーティング システムを実行しているコンピューター) は、RADIUS クライアントではありません。 RADIUS クライアントは、RADIUS サーバー (NPS など) との通信に RADIUS プロトコルを使用するため、ネットワーク アクセス サーバー (ワイヤレス アクセス ポイント、802.1X 対応スイッチ、仮想プライベート ネットワーク (VPN) サーバー、およびダイアルアップ サーバーなど) です。

この手順を完了するには、少なくとも、Domain Admins グループ、またはそれと同等の権限を持つグループのメンバである必要があります。

NPS で RADIUS クライアントとしてネットワーク アクセス サーバーを追加するには

NPS のサーバー マネージャーで、[ツール] をクリックし、[ネットワーク ポリシー サーバー] をクリックします。 NPS スナップインが開きます。

NPS スナップインで、RADIUS クライアントと サーバー をダブルクリックします。 RADIUS クライアント を右クリックし、[新規] をクリックします。

[新規 RADIUS クライアント] ウィンドウで、[この RADIUS クライアントを有効にする] チェック ボックスがオンになっていることを確認します。

[新しい RADIUS クライアント] の [表示名] に、ワイヤレス アクセス ポイントの表示名を入力します。

たとえば、AP-01 という名前のワイヤレス アクセス ポイント (AP) を追加する場合は、「AP-01」と入力します。

[アドレス (IP または DNS)] に、NAS の IP アドレスまたは完全修飾ドメイン名 (FQDN) を入力します。

FQDN を入力する場合、名前が正しく、有効な IP アドレスにマップされていることを確認するには、[確認] をクリックし、[アドレスの確認] フィールドの [アドレス] で [解決] をクリックします。 FQDN 名が有効な IP アドレスにマップされている場合、その NAS の IP アドレスは自動的に IP アドレスに表示されます。 FQDN が IP アドレスに解決されない場合は、そのようなホストが不明であることを示すメッセージが表示されます。 この問題が発生した場合は、正しい AP 名があり、AP の電源が入っていて、ネットワークに接続されていることを確認します。

[OK] をクリックして、[アドレスの確認] を閉じます。

[新しい RADIUS クライアント] の [共有シークレット] で、次のいずれかの操作を行います:

RADIUS 共有シークレットを手動で構成するには、[手動] を選択し、[共有シークレット] で、NAS にも入力された強力なパスワードを入力します。 [共有シークレットの確認] に共有シークレットを再入力します。

共有シークレットを自動的に生成するには、[生成] チェックボックスをオンにし、[生成] ボタンをクリックします。 生成された共有シークレットを保存し、その値を使用して、NPS と通信できるように NAS を構成します。

重要

NPS に入力する仮想 AP の RADIUS 共有シークレットは、実際のワイヤレス AP で構成されている RADIUS 共有シークレットと正確に一致する必要があります。 NPS オプションを使用して RADIUS 共有シークレットを生成する場合は、対応する実際のワイヤレス AP と、NPS によって生成された RADIUS 共有シークレットを構成する必要があります。

[新しい RADIUS クライアント] の [詳細設定] タブで、[ベンダー名] に NAS の製造元名を指定します。 NAS の製造元名がわからない場合は、[RADIUS 標準] を選択します。

[追加のオプション] において EAP と PEAP 以外の認証方法を使用していて、使用している NAS がメッセージ認証属性の使用をサポートしている場合は、[アクセス要求メッセージに Message-Authenticator 属性を含めなければならない] を選択します。

[OK] をクリックします。 NPS に構成されている RADIUS クライアントの一覧に、NAS が表示されます。

ウィザードを使用して 802.1X ワイヤレスの NPS ポリシーを作成する

ネットワーク ポリシー サーバー (NPS) を実行している RADIUS サーバーのリモート認証ダイヤルイン ユーザー サービス (RADIUS) クライアントとして 802.1X ワイヤレス アクセス ポイントを展開するために必要な接続要求ポリシーおよびネットワーク ポリシーを作成するには、次の手順を使用します。 ウィザードを実行すると、次のポリシーが作成されます。

1 つの接続要求ポリシー

1 つのネットワーク ポリシー

注意

新しい IEEE 802.1X ワイヤードおよびワイヤレス接続ウィザードは、802.1 X 認証アクセスの新しいポリシーの作成が必要になるたびに実行できます。

この手順を完了するには、少なくとも、Domain Admins グループ、またはそれと同等の権限を持つグループのメンバである必要があります。

ウィザードを使用して 802.1 X 認証ワイヤレスのポリシーを作成する

NPS スナップインを開きます。 [NPS (ローカル)] が選択されていない場合は、クリックします。 NPS MMC スナップインを実行していて、リモート NPS にポリシーを作成する場合は、そのサーバーを選択します。

[作業の開始] および [標準構成] で、[802.1X ワイヤレス接続またはワイヤード (有線) 接続用の RADIUS サーバー] を選択します。 テキストとテキストの下にあるリンクは、選択内容を反映して変更されます。

[Configure 802.1 x] をクリックします。 802.1 X の構成ウィザードが開きます。

[802.1X 接続の種類の選択] ウィザードページの [802.1 x 接続の種類] で、[セキュリティで保護されたワイヤレス接続] を選択し、[名前] にポリシーの名前を入力するか、既定の名前 [セキュリティで保護されたワイヤレス接続] のままにします。 [次へ] をクリックします。

[802.1 x スイッチの指定] ウィザードページの [RADIUS クライアント] で、NPS スナップインで RADIUS クライアントとして追加したすべての 802.1 x スイッチとワイヤレスアクセス ポイントが表示されます。 次のいずれかを実行します。

RADIUS クライアントでワイヤレス AP などのネットワーク アクセス サーバー (NAS) を追加するには、[追加] をクリックし、[新規 RADIUS クライアント] で、[フレンドリ名]、[アドレス (IP または DNS)]、および [共有シークレット] の情報を入力します。

すべての NAS の設定を変更するには、[RADIUS クライアント] で、設定を変更する AP を選択し、[ 編集] をクリックします。 次のように設定を変更します。

一覧から NAS を削除するには、[RADIUS クライアント] で、NAS を選択し、[削除] をクリックします。

警告

802.1 X の構成ウィザード内から RADIUS クライアントを削除すると、クライアントが NPS 構成から削除されます。 802.1 x の構成ウィザード内で RADIUS クライアントに対して行った追加、変更、および削除はすべて、NPS / RADIUS クライアントとサーバー 下の RADIUS クライアント ノードにおける NPS スナップインに反映されます。 たとえば、ウィザードを使用して 802.1 X スイッチを削除した場合、スイッチも NPS スナップインから削除されます。

[次へ] をクリックします。 [認証方法の構成] ウィザードページの [種類 (アクセス方法とネットワーク構成に基づく)] で、[ Microsoft: 保護された EAP (PEAP)] を選択し、[構成] をクリックします。

ヒント

認証方法で使用する証明書が見つからないことを示すエラーメッセージが表示され、ネットワーク上の RAS サーバーと IAS サーバーに証明書を自動的に発行するように Active Directory 証明書サービスを構成している場合は、まず、Active Directory Domain Services で NPS を登録する手順に従っていることを確認してから、次の手順に従ってグループポリシーを更新します: [スタート] ボタン、[Windows システム]、[実行ル] の順にクリックして、[開く] で「gpupdate」と入力して ENTER キーを押します。 ユーザーとコンピューターの両方グループポリシーが正常に更新されたことを示す結果が返されたら、[Microsoft: 保護された EAP (PEAP)] をもう一度選択し、[構成] をクリックします。

グループポリシーを更新した後に、認証方法で使用する証明書が見つからないことを示すエラーメッセージが引き続き表示される場合は、「コアネットワーク必携ガイド: 802.1 x ワイヤードおよびワイヤレス展開用のサーバー証明書の展開」に記載されている最小サーバー証明書の要件を満たしていないため、証明書が表示されません。 この場合は、NPS の構成を停止し、NPS に発行された証明書を失効させてから、指示に従って、サーバー証明書展開ガイドを使用して新しい証明書を構成する必要があります。

[保護された EAP プロパティの編集] ウィザードページの [発行済み証明書] で、正しい NPS 証明書が選択されていることを確認し、次の操作を行います:

注意

[発行済み証明書] で選択された証明書の発行者の値が正しいことを確認します。 たとえば、ドメイン contoso.com において corp\DC1 という名前の Active Directory 証明書サービス (AD CS) を実行している CA によって発行された証明書の予想される発行者は corp-DC1-ca になります。

ユーザーが新しい AP に接続するたびに再認証を要求することなく、ワイヤレスコンピューターとアクセスポイントをローミングできるようにするには、[高速再接続を有効にする] を選択します。

RADIUS サーバーで暗号化バインド Type-Length-Value (TLV) が表示されない場合に、ワイヤレス クライアントの接続がネットワーク認証プロセスを終了するように指定するには、[暗号化バインドなしでクライアントを切断する] を選択します。

EAP の種類のポリシー設定を変更するには、[EAP の種類] で [編集] をクリックし、[EAP MSCHAPv2 のプロパティ] で、必要に応じて設定を変更して、[OK] をクリックします。

[OK] をクリックします。 [保護された EAP のプロパティの編集] ダイアログボックスが閉じ、[802.1 x の構成] ウィザードに戻ります。 [次へ] をクリックします。

[ユーザー グループの指定] で [追加] をクリックし、[Active Directory ユーザーとコンピューター] スナップインで、ワイヤレス クライアント用に構成したセキュリティ グループの名前を入力します。 たとえば、ワイヤレス セキュリティ グループに「「ワイヤレス グループ」という名前を付けた場合は、「ワイヤレス グループ」と入力します。 [次へ] をクリックします。

[構成] をクリックして、RADIUS 標準属性と、必要に応じて仮想 LAN (VLAN) のベンダー固有の属性を構成し、ワイヤレス AP ハードウェアベンダーから提供されているドキュメントに従って指定します。 [次へ] をクリックします。

構成の概要の詳細を確認し、[完了] をクリックします。

これで、NPS ポリシーが作成されました。ワイヤレス コンピューターのドメインへの参加に進むことができます。

新しいワイヤレス コンピューターをドメインに参加させる

新しいワイヤレス コンピューターをドメインに参加させる最も簡単な方法は、コンピューターをドメインに参加させる前に、コンピューターをワイヤード (802.1 X スイッチによって制御されないセグメント) のセグメントに物理的に接続することです。 これにより、ワイヤレス グループ ポリシー設定が自動的に適用されるので簡単です。独自の PKI を展開すると、コンピューターは CA 証明書を受信し、信頼されたルート証明機関の証明書ストアに配置します。これにより、ワイヤレス クライアントは、CA によって発行されたサーバー証明書で NPS を信頼できます。

同様に、新しいワイヤレス コンピューターがドメインに参加した後でユーザーがドメインにログオンする場合は、ネットワークへのワイヤード (有線) 接続を使用してログオンすることをお勧めします。

その他のドメイン結合メソッド

ワイヤード イーサネット接続を使用してコンピューターをドメインに参加させることが実用的ではない場合、または最初はワイヤード (有線) 接続を使用してドメインにログオンできない場合は別の方法を使用する必要があります。

- IT 担当者のコンピューター構成。 IT 担当者は、ワイヤレス コンピューターをドメインに参加させ、シングル サイン オンのブート ストラッ プワイヤレス プロファイルを構成します。 この方法では、ワイヤレス コンピューターをワイヤード (有線) イーサネット ネットワークに接続し、コンピューターをドメインに参加させます。 その後、管理者がコンピューターをユーザーに配布します。 ユーザーがワイヤード (有線) 接続を使用せずにコンピューターを起動すると、ユーザー ログオン用に手動で指定したドメイン資格情報が、ワイヤレス ネットワークへの接続を確立し、ドメインにログオンするために使用されます。

詳細については、「IT 担当者のコンピューターの構成方法を使用してドメインに参加しログオンする」を参照してください

- ユーザーによるブートストラップ ワイヤレス プロファイルの構成。 ユーザーは、IT 管理者から取得した指示に基づいて、ブートストラップ ワイヤレス プロファイルを使用してワイヤレス コンピューターを手動で構成しドメインに参加します。 ブートストラップ ワイヤレス プロファイルを使用すると、ワイヤレス接続を確立してドメインに参加させることができます。 コンピューターをドメインに参加させ、コンピューターを再起動した後、ワイヤレス接続とそのドメイン アカウントの資格情報を使用してドメインにログオンできます。

詳細については、「ユーザーによるブートストラップ ワイヤレス プロファイル構成を使用したドメインへの参加とログオン」セクションを参照してください。

IT 担当者のコンピューターの構成方法を使用して、ドメインに参加し、ログオンします

ドメインに参加しているワイヤレス クライアント コンピューターを持つドメイン メンバー ユーザーは、最初にワイヤード (有線) LAN に接続しなくても、一時的なワイヤレス プロファイルを使用して、802.1 X で認証されたワイヤレス ネットワークに接続できます。 この一時的なワイヤレス プロファイルは、 ブート ストラッ プワイヤレス プロファイルと呼ばれます。

ブートストラップ ワイヤレスプロファイルでは、ユーザーはドメインユーザーアカウントの資格情報を手動で指定する必要があります。また、ネットワークポリシーサーバー (NPS) を実行しているリモート認証ダイヤルインユーザーサービス (RADIUS) サーバーの証明書は検証されません。

ワイヤレス接続が確立されると、ワイヤレス クライアント コンピューターにグループポリシーが適用され、新しいワイヤレス プロファイルが自動的に発行されます。 新しいポリシーでは、クライアント認証にコンピューターとユーザー アカウントの資格情報を使用します。

さらに、ブートストラップ プロファイルではなく新しいプロファイルを使用した PEAP-MS-CHAP v2 相互認証の一部として、クライアントは RADIUS サーバーの資格情報を検証します。

コンピューターをドメインに参加させたら、次の手順に従い、ワイヤレス コンピューターをドメイン メンバー ユーザーに配布する前に、シングル サインオン ブートストラップ ワイヤレス プロファイルを構成します。

シングル サインオン ブートストラップ ワイヤレス プロファイルを構成するには

このガイドの「PEAP-MS-CHAP v2 のワイヤレス接続プロファイルを構成する」の手順に従って、ブートストラップ プロファイルを作成し、次の設定を使用します:

PEAP-MS-CHAP v2 認証

RADIUS サーバー証明書が無効になっていることを検証する

シングル サインオンの有効化

新しいブートストラップ プロファイルを作成したワイヤレス ネットワーク ポリシーのプロパティの [全般] タブで、ブートストラップ プロファイルを選択し、[エクスポート] をクリックして、プロファイルをネットワーク共有、USB フラッシュ ドライブ、またはその他の簡単にアクセスできる場所にエクスポートします。 プロファイルは、指定した場所に * .xml ファイルとして保存されます。

新しいワイヤレス コンピューターをドメインに参加させ (たとえば、IEEE 802.1X 認証を必要としないイーサネット接続を介して)、 netsh wlan add profile コマンドを使用してブートストラップ ワイヤレス プロファイルをコンピューターに追加します。

注意

詳細については、ワイヤレス ローカル エリア ネットワーク (WLAN) の Netsh コマンドに関するページ (http://technet.microsoft.com/library/dd744890.aspx) を参照してください。

「Windows 10 を実行しているコンピューターを使用してドメインにログオンする」の手順に従って、新しいワイヤレス コンピューターをユーザーに配布します。

ユーザーがコンピューターを起動すると、Windows ユーザーにドメイン ユーザー アカウント名とパスワードの入力を求めるメッセージが表示されます。 シングル サインオンが有効になっているため、コンピューターはドメイン ユーザー アカウントの資格情報を使用して、最初にワイヤレス ネットワークとの接続を確立してから、ドメインにログオンします。

Windows 10 を実行しているコンピューターを使用してドメインにログオンする

コンピューターからログオフするか、コンピューターを再起動します。

キーボードで任意のキーを押すか、デスクトップをクリックします。 ログオン画面が表示され、ローカル ユーザー アカウント名が表示され、名前の下にパスワード 入力フィールドが表示されます。 ローカル ユーザー アカウントでログオンしないでください。

画面の左下隅で、[その他のユーザー]をクリックします。 [その他のユーザー] ログオン画面に、ユーザー名用とパスワード用の 2 つのフィールドが表示されます。 パスワード フィールドの下には、[サインオン先] というテキストと、コンピューターが参加しているドメインの名前が表示されます。 たとえば、ドメインの名前が example.com の場合、テキストには「サインオン先: EXAMPLE」と表示されます。

[ユーザー名] にドメイン ユーザー名を入力します。

[パスワード] にドメインのパスワードを入力し、矢印をクリックするか、Enter キーを押します。

注意

[その他のユーザー] 画面に [サインオン先:] というテキストとドメイン名が含まれなかった場合は、domain\user の形式でユーザー名を入力してください。 たとえば、User-01 というアカウントで example.com というドメインにログオンする場合、「example\User-01」と入力します。

ユーザーによるブートストラップ ワイヤレス プロファイル構成を使用してドメインに参加しログオンする

このやり方で「一般的な手順」セクションの手順を完了しました。次に、ブートストラップ ワイヤレス プロファイルを使用してワイヤレス コンピューターを手動で構成する方法に関する手順をドメイン メンバー ユーザーに提供します。 ブートストラップ ワイヤレス プロファイルを使用すると、ワイヤレス接続を確立してドメインに参加させることができます。 コンピューターがドメインに参加して再起動した後で、ユーザーはワイヤレス接続を介してドメインにログオンできます。

一般的な手順

[コントロール パネル] で、ユーザーのローカル コンピューター管理者アカウントを構成します。

重要

コンピューターをドメインに参加させるには、ローカルの Administrator アカウントを使用してコンピューターにログオンする必要があります。 または、ユーザーは、コンピューターをドメインに参加させるプロセス中に、ローカル管理者アカウントの資格情報を指定する必要があります。 さらに、ユーザーがコンピューターに参加するドメインにユーザー アカウントを持っている必要があります。 コンピューターをドメインに追加する手順の中で、ドメイン アカウント資格情報 (ユーザー名とパスワード) の入力が求められます。

次の手順「ブートストラップ ワイヤレス プロファイルを構成するには」で説明されているブートストラップ ワイヤレス プロファイルを構成する手順をドメイン ユーザーに提供します。

さらに、Windows Server 2016 Core ネットワーク ガイドに記載されている「ドメインにコンピューターを参加させる」および「ドメインにログオンする」の手順に加え、ローカル コンピューター資格情報 (ユーザー名とパスワード) とドメイン資格情報 (ドメイン ユーザー アカウント名とパスワード) の両方をDomainName\UserName 形式でユーザーに提供します。

ブートストラップ ワイヤレス プロファイルを構成するには

ネットワーク管理者または IT サポート担当者が提供する資格情報を使用して、ローカル コンピューターの Administrator アカウントを使用してコンピューターにログオンします。

デスクトップ上のネットワーク アイコンを右クリックし、 [ネットワークと共有センターを開く] をクリックします。 [ネットワークと共有センター] が開きます。 [ネットワーク設定の変更] で、[新しい接続またはネットワークの設定] をクリックします。 [接続またはネットワークの設定] ダイアログ ボックスが開きます。

[ワイヤレス ネットワークに手動で接続する] をクリックし、[次へ] を クリックします。

[ワイヤレス ネットワークに手動で接続する] の [ネットワーク名] に、AP の SSID 名を入力します。

[セキュリティの種類] で、管理者によって提供される設定を選択します。

[暗号化の種類] と [セキュリティ キー] で、管理者が指定した設定を選択または入力します。

[この接続を自動的に開始する] を選択し、[次へ] を クリックします。

[正常に追加されました][ネットワーク SSID] で、[接続設定の変更] をクリックします。

[接続設定を変更する] をクリックします。 [ネットワーク SSID ワイヤレス ネットワーク] プロパティ ダイアログ ボックスが開きます。

[セキュリティ] タブをクリックし、[ネットワーク認証方法の選択] で [保護された EAP (PEAP)] を選択します。

[設定] をクリックします。 [保護された EAP (PEAP) のプロパティ] ページが開きます。

[保護された EAP (PEAP) のプロパティ] ページで、[サーバー証明書の確認] が選択されていない場合は、[OK] を 2 回クリックし、[閉じる] をクリックします。

Windows では、次にワイヤレス ネットワークへの接続が試行されます。 ブートストラップ ワイヤレス プロファイルの設定では、ドメイン資格情報を指定する必要があります。 Windows により、アカウント パスワードの入力を求めるメッセージが表示されたら、次のようにドメイン アカウントの資格情報を入力します: ドメイン名\ユーザー名、ドメイン パスワード。

コンピューターをドメインに参加させるには

ローカルの Administrator アカウントでコンピューターにログオンします。

[検索] ボックスに「PowerShell」と入力します。 検索結果で [Windows PowerShell] を右クリックし、 [管理者として実行] をクリックします。 管理者特権で Windows PowerShell プロンプトが表示されます。

Windows PowerShell に次のコマンドを入力して、Enter キーを押します。 変数 DomainName を、参加させるドメイン名に置き換える必要があります。

Add-Computer DomainName

入力を求めるメッセージが表示されたら、ドメイン ユーザー名とパスワードを入力し、[OK] を クリックします。

コンピューターを再起動します。

前のセクション「Windows 10 を実行しているコンピューターを使用してドメインにログオンする」の手順に従います。