Windows Defender アプリケーション制御ライフサイクル ポリシー管理の計画

注

Windows Defender Application Control (WDAC) の一部の機能は、特定の Windows バージョンでのみ使用できます。 Windows Defender アプリケーション制御機能の可用性について詳しくは、こちらをご覧ください。

この記事では、Windows Defender アプリケーション制御 (WDAC) ポリシーを管理および管理するためのプロセスを確立するために必要な決定について説明します。

ポリシー XML ライフサイクル管理

アプリケーション制御を実装する最初の手順は、ポリシーを時間の経過と同時に管理および管理する方法を検討することです。 Windows Defender アプリケーション制御ポリシーを管理するプロセスを開発することで、WDAC が組織でのアプリケーションの実行を許可する方法を引き続き効果的に制御できます。

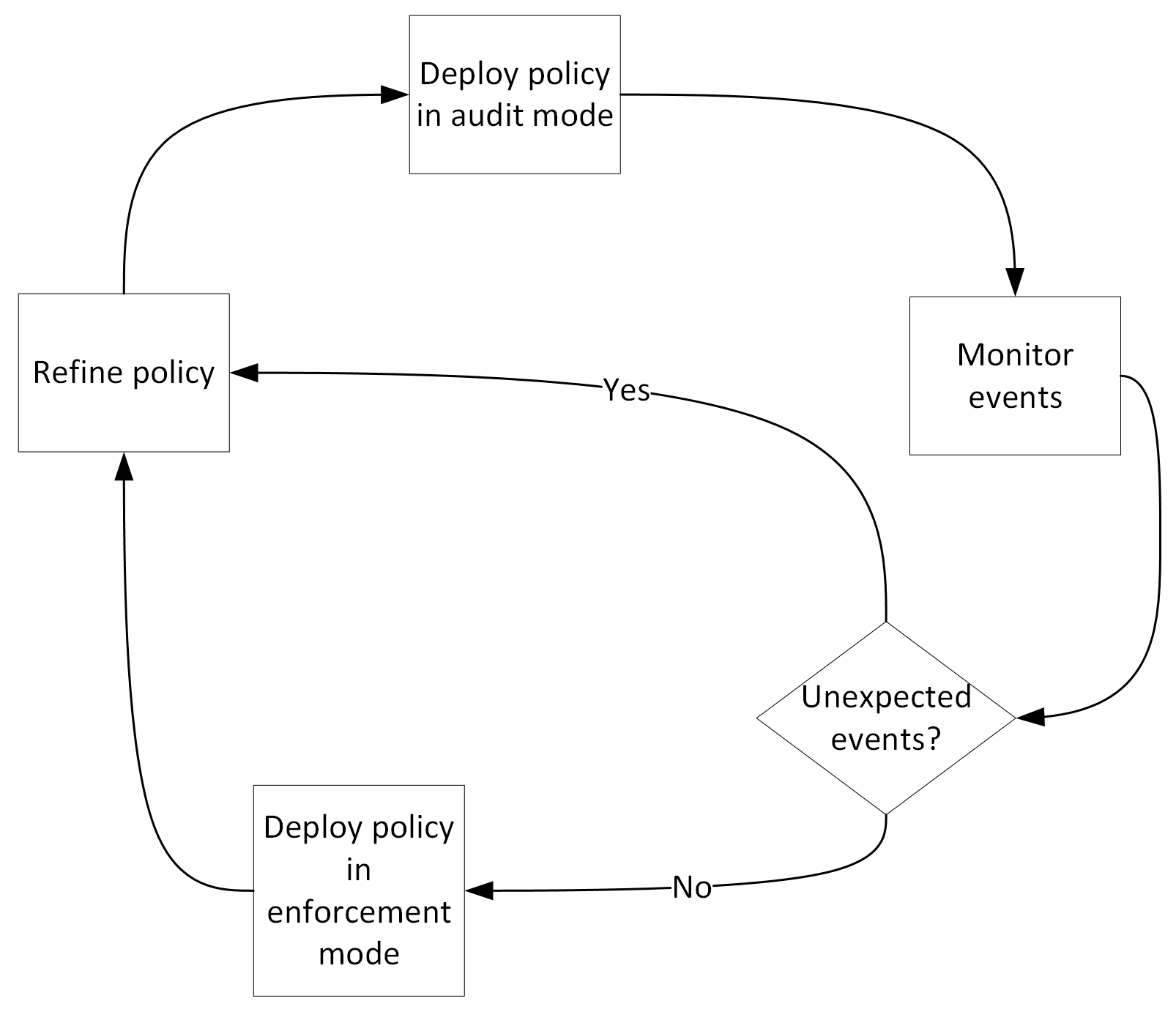

ほとんどの Windows Defender アプリケーション制御ポリシーは、時間の経過と共に進化し、有効期間中に一連の識別可能なフェーズを進めます。 通常、これらのフェーズは次のとおりです。

- ポリシーの "信頼の円" を定義 (または絞り込む) し、ポリシー XML の監査モード バージョンを構築します。 監査モードでは、ブロック イベントが生成されますが、ファイルの実行は禁止されません。

- 監査モード ポリシーを 目的のデバイスに展開します。

- 予期しないブロックまたは不要なブロックに対処するために、目的のデバイスから監査ブロック イベントを監視し、必要に応じてルールを追加/編集/削除します。

- 残りのブロック イベントが期待値を満たすまで、手順 2 ~ 3 を繰り返します。

- ポリシーの適用モード バージョンを生成 します。 強制モードでは、ポリシーで許可されていないファイルの実行が禁止され、対応するブロック イベントが生成されます。

- 適用モード ポリシーを 目的のデバイスに展開します。 ポリシーを広範に展開する前に、強制ポリシーの段階的ロールアウトを使用して問題を検出して対応することをお勧めします。

- 必要な "信頼の円" が変更されたら、手順 1 から 6 を繰り返します。

ソース管理またはドキュメント管理ソリューションで WDAC ポリシーを保持する

Windows Defender アプリケーション制御ポリシーを効果的に管理するには、WDAC ポリシー管理を担当するすべてのユーザーがアクセスできる中央リポジトリにポリシー XML ドキュメントを格納して管理する必要があります。 GitHub などのソース管理ソリューション、またはバージョン管理を提供し、XML ドキュメントに関するメタデータを指定できるようにする Office 365 SharePoint などのドキュメント管理ソリューションをお勧めします。

ポリシーごとに PolicyName、PolicyID、およびバージョンのメタデータを設定する

Set-CIPolicyIDInfo コマンドレットを使用して、各ポリシーにわかりやすい名前を付け、一意のポリシー ID を設定します。 これらの一意の属性は、Windows Defender アプリケーション制御イベントを確認するとき、またはポリシー XML ドキュメントを表示するときに、各ポリシーを区別するのに役立ちます。 PolicyId には文字列値を指定できますが、複数のポリシー形式を使用するポリシーの場合は、-ResetPolicyId スイッチを使用してポリシーの一意の ID を自動生成することをお勧めします。

注

PolicyID は、Windows 10、バージョン 1903 以降、または Windows 11 を実行しているコンピューターで 複数のポリシー形式 を使用するポリシーにのみ適用されます。 1903 より前のコンピューター用に作成されたポリシーで -ResetPolicyId を実行すると、複数のポリシー形式に変換され、以前のバージョンの Windows 10 で実行できなくなります。 PolicyID はポリシーごとに 1 回だけ設定し、各ポリシーの監査モードバージョンと強制モード バージョンに異なる PolicyID を使用する必要があります。

さらに、 Set-CIPolicyVersion コマンドレットを使用して、ポリシーを変更するときにポリシーの内部バージョン番号をインクリメントすることをお勧めします。 バージョンは、標準の 4 部構成のバージョン文字列 ("1.0.0.0" など) として定義する必要があります。

ポリシー ルールの更新

新しいアプリが展開されたとき、または既存のアプリがソフトウェア発行元によって更新されたときにポリシーを変更して、アプリが正しく実行されるようにする必要がある場合があります。 ポリシー ルールの更新が必要かどうかは、ポリシーに含まれるルールの種類によって大きく異なります。 コード署名証明書に基づく規則は、アプリの変更に対する最も回復性を提供しますが、ファイル属性またはハッシュに基づく規則では、アプリが変更されたときに更新が必要な可能性が最も高くなります。 または、WDAC マネージド インストーラー 機能を使用し、マネージド インストーラーを通じてすべてのアプリとその更新プログラムを一貫して展開する場合は、ポリシーの更新が必要な可能性が低くなります。

WDAC イベント管理

WDAC がプロセスをブロックするたびに、イベントは CodeIntegrity\Operational または AppLocker\MSI およびスクリプト Windows イベント ログのいずれかに書き込まれます。 イベントは、実行しようとしたファイル、そのファイルとその署名の属性、およびブロックされたファイルを実行しようとしたプロセスについて説明します。

これらのイベントを一元的な場所に収集すると、Windows Defender アプリケーション制御ポリシーを維持し、ルール構成の問題のトラブルシューティングを行うのに役立ちます。 Azure Monitor エージェントを使用して、分析のために WDAC イベントを自動的に収集できます。

さらに、 Microsoft Defender for Endpoint は 、高度なハンティング 機能を使用してクエリを実行できる WDAC イベントを収集します。

アプリケーションとユーザーのサポート ポリシー

考慮事項は次のとおりです。

- ブロックされたアプリケーションに対して提供されるエンド ユーザー サポートの種類は何ですか?

- 新しいルールはどのようにポリシーに追加されますか?

- 既存のルールはどのように更新されますか?

- イベントはレビューのために転送されますか?

ヘルプ デスクのサポート

組織にヘルプ デスク サポート部門が確立されている場合は、Windows Defender アプリケーション制御ポリシーを展開するときに次の点を考慮してください。

- サポート部門が新しいポリシーの展開に必要なドキュメントは何ですか?

- アプリケーション制御ポリシーの影響を受ける作業フローとタイミングの両方で、各ビジネス グループの重要なプロセスと、それらがサポート部門のワークロードにどのような影響を与える可能性がありますか?

- サポート部門の連絡先は誰ですか?

- サポート部門は、エンド ユーザーと Windows Defender アプリケーション制御規則を維持するリソースとの間のアプリケーション制御の問題をどのように解決しますか?

エンド ユーザーのサポート

Windows Defender アプリケーションコントロールは、承認されていないアプリの実行を妨げているため、組織がエンド ユーザーのサポートを提供する方法を慎重に計画することが重要です。 考慮事項は次のとおりです。

- イントラネット サイトを、ブロックされたアプリを実行しようとするユーザーのサポートの最前線として使用しますか?

- ポリシーの例外をどのようにサポートしますか? ブロックされたアプリへのアクセスを一時的に許可するスクリプトの実行をユーザーに許可しますか?

プランを文書化する

組織で Windows Defender アプリケーション制御ポリシーを管理する方法を決定したら、結果を記録します。

- エンド ユーザー サポート ポリシー。 ブロックされたアプリを実行しようとしたユーザーからの呼び出しを処理するために使用するプロセスを文書化し、管理者が必要に応じて Windows Defender アプリケーション制御ポリシーを更新できるように、サポート担当者に明確なエスカレーション手順があることを確認します。

- イベント処理。 イベントがストアと呼ばれる中央の場所で収集されるかどうか、そのストアのアーカイブ方法、およびイベントが分析のために処理されるかどうかを文書化します。

- ポリシー管理。 計画されているポリシー、ポリシーの管理方法、および時間の経過に伴うルールの管理方法について詳しく説明します。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示