ハイブリッド キー信頼モデルでWindows Hello for Businessを構成して登録する

この記事では、次Windows Hello for Business適用される機能またはシナリオについて説明します。

- 展開の種類:

- 信頼の種類:があります

- 結合の種類:Microsoft Entra参加、ハイブリッド参加

ハイブリッド参加

の両方にシングル サインオンしますMicrosoft Entra

前提条件が満たされ、PKI 構成が検証されたら、Windows Hello for Business展開は次の手順で構成されます。

Windows Hello for Business のポリシー設定の構成

キー信頼モデルでWindows Hello for Businessを有効にするには、次の 1 つのポリシー設定が必要です。

もう 1 つのオプションですが、推奨されるポリシー設定は次のとおりです。

次の手順では、Microsoft Intuneまたはグループ ポリシー (GPO) を使用してデバイスを構成する方法について説明します。

注

Windows Hello for Businessを構成するためにMicrosoft Intuneによって提供されるさまざまなオプションについては、「Microsoft Intuneを使用してWindows Hello for Businessを構成する」の記事を参照してください。

Intuneテナント全体のポリシーが有効になっていて、ニーズに合わせて構成されている場合は、「Windows Hello for Businessに登録する」に進むことができます。

Microsoft Intuneを使用してデバイスを構成するには、設定カタログ ポリシーを作成し、次の設定を使用します。

| カテゴリ | 設定名 | 値 |

|---|---|---|

| Windows Hello for Business | 仕事にパスポートを使用する | true |

| Windows Hello for Business | セキュリティ デバイスが必要 | true |

構成するデバイスまたはユーザーをメンバーとして含むグループにポリシーを割り当てます。

または、PassportForWork CSP でカスタム ポリシーを使用してデバイスを構成することもできます。

| 設定 |

|---|

- OMA-URI:./Device/Vendor/MSFT/PassportForWork/{TenantId}/Policies/UsePassportForWork- データ型: bool- 値: True |

- OMA-URI:./Device/Vendor/MSFT/PassportForWork/{TenantId}/Policies/RequireSecurityDevice- データ型: bool- 値: True |

グループ ポリシーとIntuneの両方を使用して構成Windows Hello for Business展開する場合、グループ ポリシー設定が優先され、Intune設定は無視されます。 ポリシーの競合の詳細については、「複数のポリシー ソースからのポリシーの競合」を参照してください。

その他のポリシー設定を構成して、Windows Hello for Businessの動作を制御できます。 詳細については、「ポリシー設定のWindows Hello for Business」を参照してください。

Windows Hello for Businessに登録する

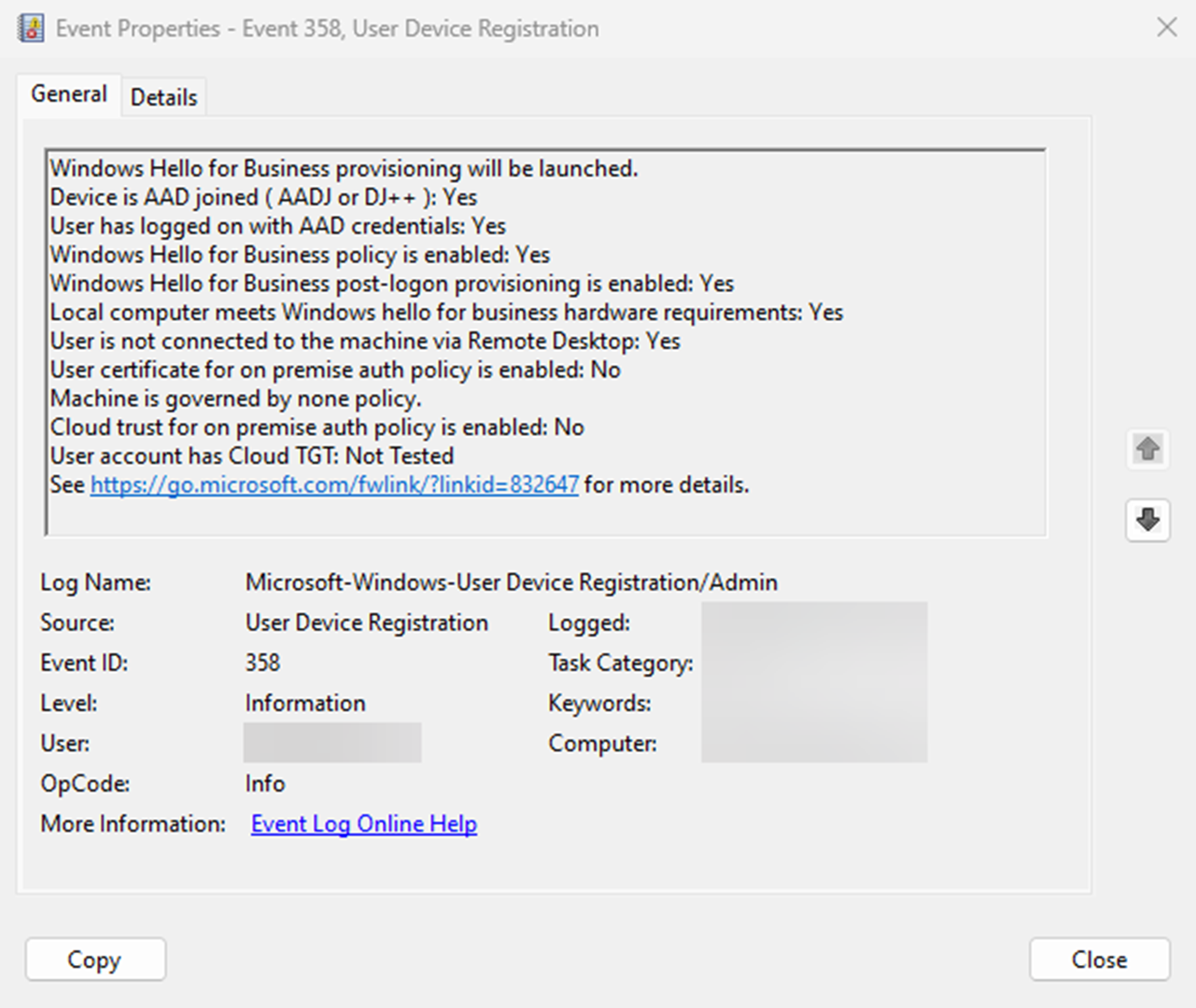

Windows Hello for Business プロビジョニング プロセスは、ユーザー プロファイルが読み込まれた直後と、ユーザーがデスクトップを受け取る前に開始されます。 プロビジョニング プロセスを開始するには、すべての前提条件チェックに合格する必要があります。

前提条件のチェックの状態を確認するには、[アプリケーションとサービス ログ>] Microsoft > Windows の [ユーザー デバイス登録] 管理者ログを表示します。

この情報は、コンソールの コマンドを dsregcmd.exe /status 使用して入手することもできます。 詳細については、「 dsregcmd」を参照してください。

ユーザー エクスペリエンス

ユーザーがサインインすると、Windows Hello for Business登録プロセスが開始されます。

- デバイスが生体認証をサポートしている場合、ユーザーは生体認証ジェスチャを設定するように求められます。 このジェスチャを使用して、デバイスのロックを解除し、Windows Hello for Businessを必要とするリソースに対する認証を行うことができます。 ユーザーが生体認証ジェスチャを設定したくない場合は、この手順をスキップできます

- ユーザーは、organization アカウントでWindows Helloを使用するように求められます。 ユーザーが [OK] を選択する

- プロビジョニング フローは、登録の多要素認証部分に進みます。 プロビジョニングは、構成済みの MFA 形式でユーザーに積極的に連絡しようとしていることをユーザーに通知します。 プロビジョニング プロセスは、認証が成功、失敗、またはタイムアウトするまで続行されません。MFA が失敗またはタイムアウトするとエラーが発生し、ユーザーに再試行を求められます

- MFA に成功した場合は、プロビジョニング フローは、ユーザーに PIN の作成と確認を求めます。 この PIN は、デバイスで構成されている PIN の複雑さのポリシーを確認する必要があります

- プロビジョニングの残りの部分では、Windows Hello for Business がユーザーの非対称キー ペアを要求します。TPM の非対称キー ペアをお勧めします (またはポリシーで明示的に設定されている場合は必須です)。 キー ペアが取得されると、Windows は IdP と通信して公開キーを登録します。 キーの登録が完了すると、プロビジョニングWindows Hello for Business、PIN を使用してサインインできることをユーザーに通知します。 ユーザーはプロビジョニング アプリケーションを閉じ、デスクトップにアクセスできます

登録後、Microsoft Entra Connect はユーザーのキーを Microsoft Entra ID から Active Directory に同期します。

重要

ユーザーの公開キーをMicrosoft Entra IDからオンプレミスの Active Directoryに同期するために必要な最小時間は 30 分です。 Microsoft Entra接続スケジューラは、同期間隔を制御します。 この同期待機時間は、ユーザーの公開キーが Active Directory に同期されるまで、ユーザーがオンプレミス リソースを認証して使用する機能を遅延させます。 同期が完了すると、ユーザーはオンプレミスのリソースを認証してアクセスできます。 organizationの同期サイクルMicrosoft Entra表示および調整するには、「Connect Sync: Scheduler」を参照してください。

シーケンス図

プロビジョニング フローを理解するには、デバイスの参加と認証の種類に基づいて、次のシーケンス図を確認します。

- マネージド認証を使用したMicrosoft Entra参加済みデバイスのプロビジョニング

- フェデレーション認証を使用したMicrosoft Entra参加済みデバイスのプロビジョニング

- マネージド認証を使用したハイブリッド キー信頼デプロイ モデルでのプロビジョニング

認証フローについて理解を深めるために、次のシーケンス図を確認します。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示