Active Directory フェデレーション サービス (AD FS)の準備とデプロイ - オンプレミスのキー信頼

この記事では、次Windows Hello for Business適用される機能またはシナリオについて説明します。

- 展開の種類:

- 信頼の種類:があります

- 結合の種類:

Windows Hello for Businessは、Windows Server に含まれる Active Directory フェデレーション サービス (AD FS) ロールでのみ機能します。 オンプレミスのキー信頼デプロイ モデルでは、 キーの登録 と デバイスの登録に AD FS が使用されます。

次のガイダンスでは、構成データベースとして Windows Information Database (WID) を使用して AD FS の新しいインスタンスをデプロイする方法について説明します。

WID は、 フェデレーション サーバーが 30 台以下で、 証明書利用者の信頼が 100 を超える環境に最適です。 環境がこれらの要因のいずれかを超えている場合、または SAML アーティファクト解決、 トークン再生検出を提供する必要がある場合、または AD FS がフェデレーション プロバイダー ロールとして動作する必要がある場合、デプロイでは SQL を構成データベースとして使用する必要があります。

構成データベースとして SQL を使用して AD FS をデプロイするには、 フェデレーション サーバー ファームの展開チェックリストを 確認します。

新しい AD FS ファームには、適切な負荷分散のために少なくとも 2 つのフェデレーション サーバーが必要です。これは、外部ネットワーク周辺機器を使用するか、Windows Server に含まれるネットワーク負荷分散ロールを使用して実現できます。

2 台の Windows サーバーをインストールして 更新することで 、AD FS の展開を準備します。

TLS サーバー認証証明書の登録

通常、フェデレーション サービスはエッジ向けの役割です。 ただし、Windows Hello for Business のオンプレミス展開に使用されるフェデレーション サービスとインスタンスでは、インターネット接続は必要ありません。

AD FS ロールには、フェデレーション サービスの サーバー認証 証明書が必要であり、エンタープライズ (内部) CA によって発行された証明書を使用できます。 フェデレーション ファーム内の各ノードに対して個別の証明書を要求する場合、サーバー認証証明書には次の名前が証明書に含まれている必要があります。

- サブジェクト名: フェデレーション サーバーの内部 FQDN

- サブジェクト代替名: フェデレーション サービス名 ( 例: sts.corp.contoso.com) または適切なワイルドカード エントリ ( 例: *.corp.contoso.com)

フェデレーション サービス名は、AD FS ロールが構成されている場合に設定されます。 任意の名前を選択できますが、その名前はサーバー名またはホスト名とは異なる必要があります。 たとえば、ホスト サーバーに adfs とフェデレーション サービス sts という名前を付けることができます。 この例では、ホストの FQDN が adfs.corp.contoso.com され、フェデレーション サービスの FQDN が sts.corp.contoso.com されます。

ファーム内のすべてのホストに対して 1 つの証明書を発行することもできます。 このオプションを選択した場合は、サブジェクト名を 空白のままにし、証明書要求の作成時にサブジェクト代替名にすべての名前を含めます。 すべての名前には、ファーム内の各ホストの FQDN と、フェデレーション サービス名が含まれます。

ワイルドカード証明書を作成するときは、秘密キーをエクスポート可能としてマークして、AD FS ファーム内の各フェデレーション サーバーと Web アプリケーション プロキシに同じ証明書を展開できるようにします。 証明書は信頼されている (信頼されたルート CA に結び付けられている) 必要があるので注意してください。 1 つのノードでサーバー認証証明書を正常に要求して登録したら、証明書マネージャーのコンソールを使用してその証明書と秘密キーを PFX ファイルにエクスポートできます。 その後、AD FS ファーム内の残りのノードでその証明書をインポートできます。

AD FS サーバーのコンピューター証明書ストアに証明書を登録またはインポートしてください。 また、ファーム内のすべてのノードに適切な TLS サーバー認証証明書があることを確認します。

AD FS 認証証明書の登録

ドメイン管理者と同等の資格情報を使用してフェデレーション サーバーにサインインします。

- ローカル コンピューター 証明書マネージャー (certlm.msc) を起動する

- ナビゲーション ウィンドウで [個人用 ] ノードを展開します

- [個人] を右クリックします。 [ すべてのタスク] > [新しい証明書の要求] の選択

- [開始する前に] ページで [次へ] を選択します

- [証明書登録ポリシーの選択] ページで [次へ] を選択します

- [証明書の要求] ページで、[内部 Web サーバーのチェック] ボックスを選択します。

- [️ この証明書の⚠登録に詳細情報が必要です] を選択します。[

![証明書のプロパティ] [サブジェクト] タブの [例] リンクを構成するには、ここをクリックします。これは、上記のリンクを選択したときに表示されます。](images/hello-internal-web-server-cert.png)

- [サブジェクト名] で、[種類] ボックスから [共通名] を選択します。 AD FS ロールをホストしているコンピューターの FQDN を入力し、[追加] を選択します

- [別名] で、[種類] 一覧から [DNS] を選択します。 フェデレーション サービスに使用する名前の FQDN を入力します (sts.corp.contoso.com)。 ここで使用する名前は、AD FS サーバーロールを構成するときに使用する名前と一致する必要があります。 [追加] を選択し、完了したら [OK] を選択します

- [登録] を選択します

サーバー認証証明書は、コンピューターの個人用証明書ストアに表示されます。

AD FS ロールをデプロイする

重要

ファーム内の最初のサーバーで全体の AD FS 構成を完了してから、2 番目のサーバーを AD FS ファームに追加します。 完了したら、2 番目のサーバーは、AD FS ファームへの追加時に共有構成データベースから構成を受け取ります。

Enterprise Administrator と同等の資格情報を使用してフェデレーション サーバーにサインインします。

- サーバー マネージャーを起動します。 ナビゲーション ウィンドウで [ローカル サーバー ] を選択します

- [ロールと機能の追加の管理>] を選択します

- [開始する前に] ページで [次へ] を選択します

- [ インストールの種類の選択] ページ で、[ロールベースまたは機能ベースのインストール > ] を選択します。次へ

- [対象サーバーの選択] ページで、[サーバー プールからサーバーを選択] を選択します。 [サーバー プール] の一覧からフェデレーション サーバーを選択し、[次へ] を選択します。

- [サーバー ロールの選択] ページで、[Active Directory フェデレーション サービス (AD FS)] と [次へ] を選択します。

- [機能の選択] ページで [次へ] を選択します

- [Active Directory フェデレーション サービス] ページで [次へ] を選択します

- [ インストール] を選択してロールのインストールを開始します

AD FS の展開を確認して検証する

展開を進める前に、次の項目を確認して展開の進行状況を検証します。

- AD FS ファームで正しいデータベース構成が使用されていることを確認する

- AD FS ファームに十分な数のノードがあり、予想される負荷に対して適切に負荷分散されていることを確認します

- ファーム 内のすべての AD FS サーバーに最新の更新プログラムがインストールされていることを確認する

- すべての AD FS サーバーに、有効なサーバー認証証明書があることを確認します。

デバイス登録サービス アカウントの前提条件

グループ管理サービス アカウント (GMSA) の使用は、それらをサポートするサービスのサービス アカウントをデプロイするための推奨される方法です。 GMSA は、Windows がパスワード管理を処理するため、通常のユーザー アカウントよりもセキュリティ上の利点があります。 つまり、パスワードが長くて複雑なものになり、定期的に変更されるということです。 AD FS では GMSA がサポートされており、セキュリティを強化するためにそれらを使用して構成する必要があります。

GSMA は、ドメイン コントローラー上にある Microsoft Key Distribution Service を使用します。 GSMA を作成するには、その前にまずサービスのルート キーを作成する必要があります。 環境で既に GSMA を使用している場合はこの手順を省略できます。

KDS ルート キーの作成

エンタープライズ管理者と同等の資格情報を使用してドメイン コントローラーにサインインします。

管理者特権の PowerShell コンソールを起動し、次のコマンドを実行します。

Add-KdsRootKey -EffectiveTime (Get-Date).AddHours(-10)

Active Directory フェデレーション サービス (AD FS) の役割を構成する

AD FS を構成するには、次の手順に従います。

ドメイン管理者と同等の資格情報を使用してフェデレーション サーバーにサインインします。 次の手順は、フェデレーション サーバー ファームで最初のフェデレーション サーバーを構成していることを前提としています。

- サーバー マネージャーを開始する

- 右上隅にある通知フラグを選択し、[このサーバーでフェデレーション サービスを構成する] を選択します

- [ようこそ] ページで、[最初のフェデレーション サーバー ファーム>の作成] [次へ] の順に選択します。

- [Active Directory Domain Servicesに接続] ページで、[次へ] を選択します。

- [サービスのプロパティの指定] ページで、[SSL 証明書] ボックスから、最近登録またはインポートした証明書を選択します。 証明書には、フェデレーション サービスの名前が付けられている可能性があります ( 例: sts.corp.contoso.com

- フェデレーション サービス名の一覧から フェデレーション サービス名 を選択します

- テキスト ボックスに フェデレーション サービスの表示名 を入力します。 これは、ユーザーがサインインするときに表示される名前です。 [次へ] を選択します

- [サービス アカウントの指定] ページで、[グループ管理サービス アカウントを作成します] を選択します。 [アカウント名] ボックスに「adfssvc」と入力します。

- [構成データベースの指定] ページで、[Windows Internal Databaseを使用してこのサーバーにデータベースを作成する] を選択し、[次へ] を選択します。

- [レビュー オプション] ページで、[次へ] を選択します

- [ 前提条件のチェック ] ページで、[構成] を選択 します

- プロセスが完了したら、[閉じる] を選択します

AD FS サービス アカウントを Key Admins グループに追加する

Windows Hello for Business登録中、公開キーは Active Directory のユーザー オブジェクトの属性に登録されます。 AD FS サービスでキーの追加と削除が通常のワークフローの一部であることを確認するには、 Key Admins グローバル グループのメンバーである必要があります。

ドメイン管理者と同等の資格情報を使用して 、ドメイン コントローラーまたは管理ワークステーションにサインインします。

- [Active Directory ユーザーとコンピューター] を開きます

- ナビゲーション ウィンドウで [ユーザー ] コンテナーを選択します

- 詳細ウィンドウで [キー管理者] を右クリックし、[プロパティ] を選択します

- [メンバー>の追加]を選択します。..

- [選択するオブジェクト名を入力してください] ボックスに「adfssvc」と入力します。 [ OK] を選択します

- [OK] を選択してActive Directory ユーザーとコンピューターに戻ります

- AD FS ロールをホストしているサーバーに変更し、再起動します

デバイス登録サービスを構成する

Enterprise Administrator と同等の資格情報を使用してフェデレーション サーバーにサインインします。 次の手順は、フェデレーション サーバー ファームで最初のフェデレーション サーバーを構成していることを前提としています。

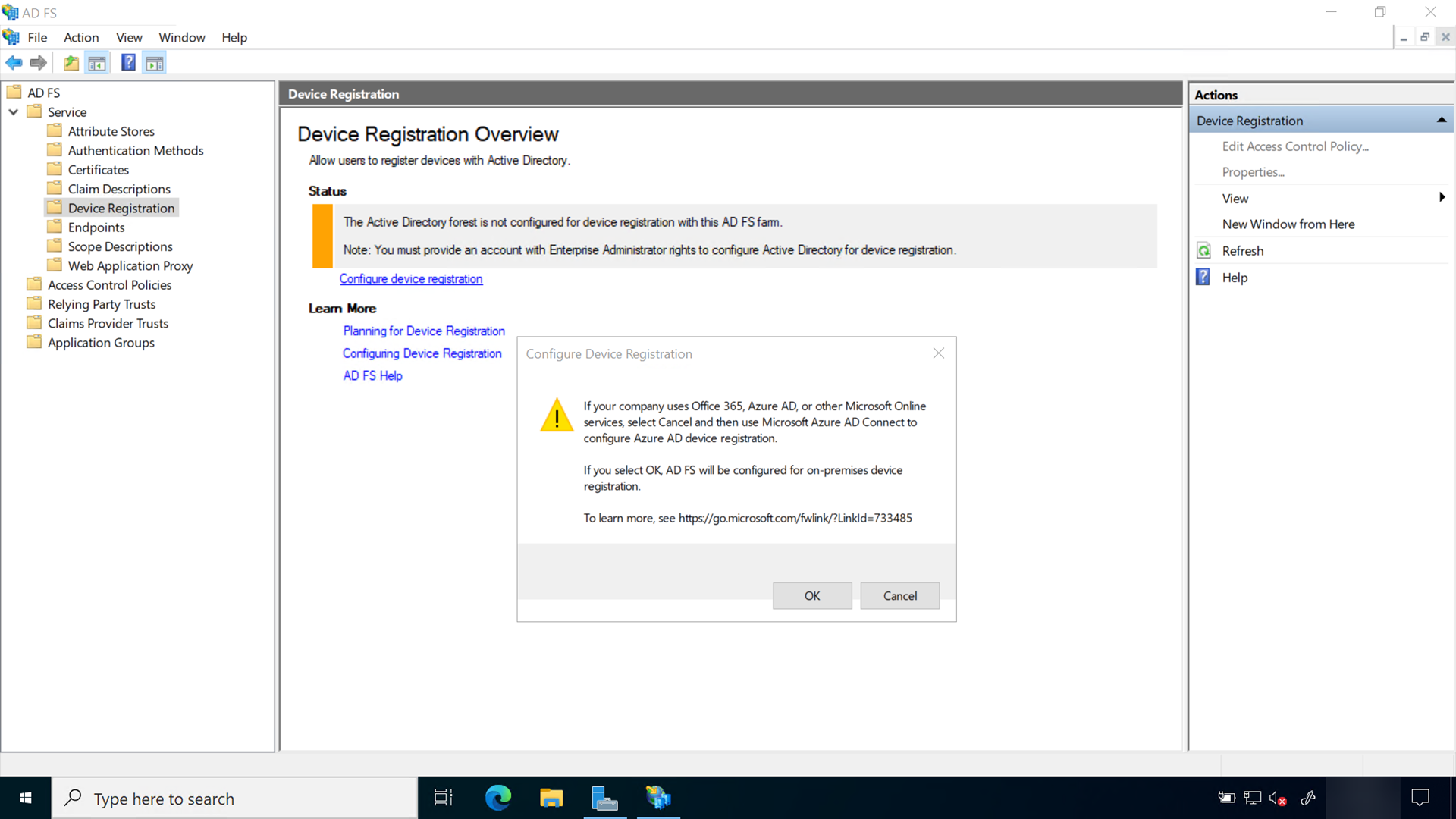

- AD FS 管理コンソールを開く

- ナビゲーション ウィンドウで、[サービス] を展開します。 [デバイスの登録] を選択します

- 詳細ウィンドウで、[デバイス登録の構成] を選択します

- [ デバイス登録の構成 ] ダイアログで、[ OK] を選択します

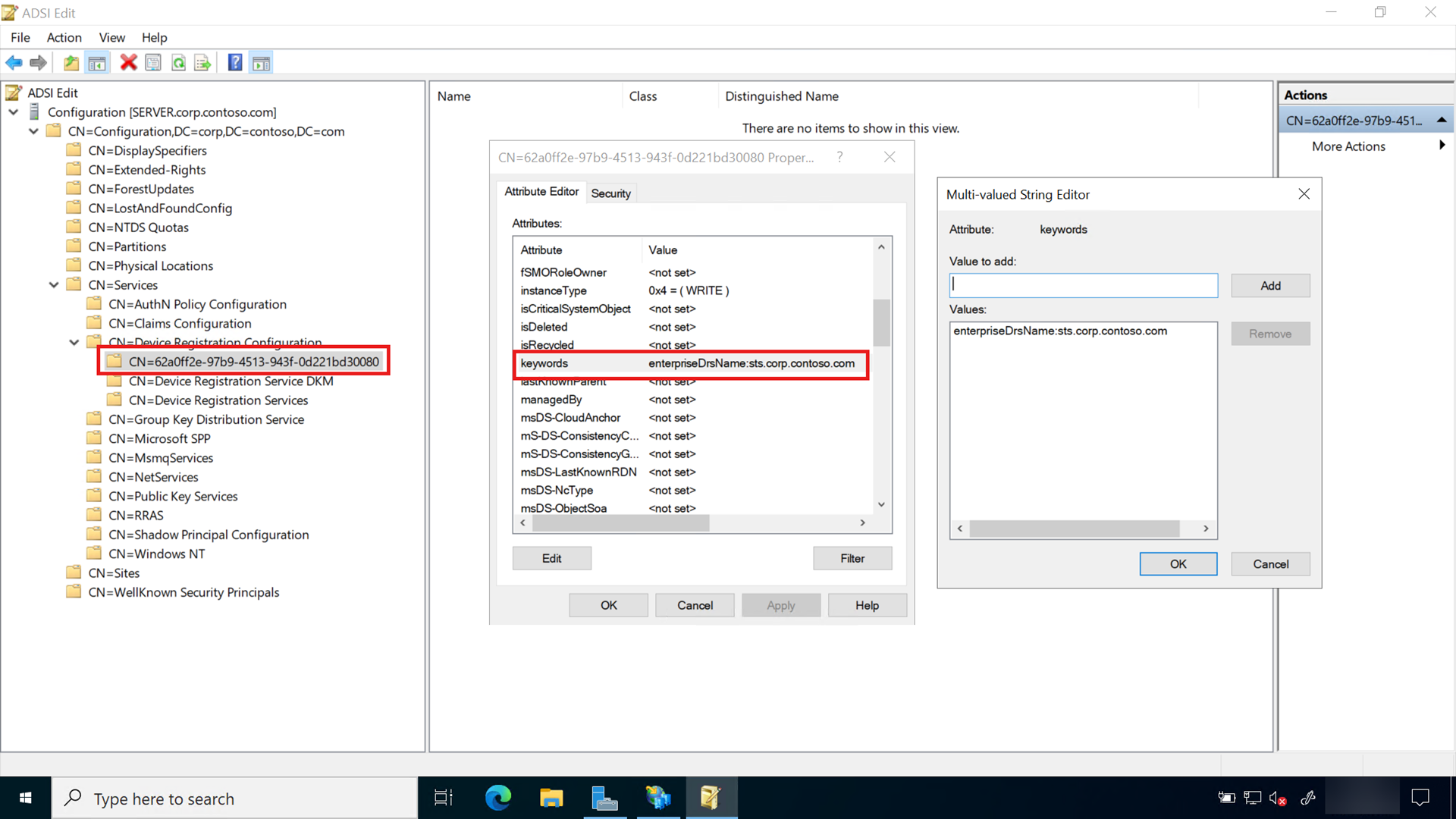

AD FS からデバイス登録をトリガーすると、Active Directory 構成パーティションにサービス接続ポイント (SCP) が作成されます。 SCP は、Windows クライアントが自動的に検出するデバイス登録情報を格納するために使用されます。

AD FS と Active Directory の構成を確認して検証する

展開を進める前に、次の項目を確認して展開の進行状況を検証します。

- AD FS 証明書に関する情報を記録し、有効期限が切れる少なくとも 6 週間前に更新リマインダーを設定します。 関連情報には、証明書のシリアル番号、拇印、共通名、サブジェクト代替名、物理ホスト サーバーの名前、発行日、有効期限、発行元 CA ベンダー (Microsoft 以外の証明書の場合) が含まれます。

- KEYAdmins グループに AD FS サービス アカウントを追加したことを確認します

- デバイス登録サービスを有効にしたことを確認する

その他のフェデレーション サーバー

高可用性を確保するには、組織はフェデレーション ファーム内に複数台のフェデレーション サーバーを展開する必要があります。 AD FS ファーム内に 2 台以上のフェデレーション サーバーを用意することが必要です。ただし、ほとんどの組織ではそれよりも多い可能性があります。 これは、AD FS ファームで提供するサービスを使用するデバイス数とユーザー数によって大きく異なります。

サーバー認証証明書

AD FS ファームに追加する各サーバーには適切なサーバー認証証明書が必要です。 サーバー認証証明書の要件を確認するには、このドキュメントの「TLS サーバー認証証明書の登録」セクションをご覧ください。 前述のように、Windows Hello for Business オンプレミス展開専用の AD FS サーバーでは、公共の証明機関が発行したサーバー認証証明書ではなく、企業のサーバー認証証明書を使用できます。

追加のサーバーをインストールする

既存の AD FS ファームにフェデレーション サーバーを追加するには、まず、Windows Hello for Business展開 (https://aka.ms/whfbadfs1703) をサポートするために必要な更新プログラムWindows Server 2016含めるために、サーバーに完全な修正プログラムが適用されていることを確認します。 次に、Active Directory フェデレーション サービス (AD FS) の役割を追加サーバーにインストールし、そのサーバーを既存のファームで追加サーバーとして構成します。

AD FS の負荷分散

多くの環境ではハードウェア デバイスを使用して負荷を分散します。 ハードウェアによる負荷分散機能がない環境では、Windows Server のネットワーク負荷分散機能を利用することで、フェデレーション ファームの AD FS サーバーを負荷分散できます。 AD FS ファームに参加しているノードのうち、負荷分散が必要なすべてのノードに Windows ネットワーク負荷分散機能をインストールします。

AD FS サーバーに対するネットワーク負荷分散機能のインストール

Enterprise Administrator と同等の資格情報を使用してフェデレーション サーバーにサインインします。

- サーバー マネージャーを起動します。 ナビゲーション ウィンドウで [ローカル サーバー ] を選択します

- [管理] を選択し、[ロールと機能の追加] を選択します。

- [開始する前に] ページで [次へ] を選択します

- [インストールの種類の選択] ページで、[ロールベースまたは機能ベースのインストール] を選択し、[次へ] を選択します。

- [対象サーバーの選択] ページで、[サーバー プールからサーバーを選択] を選択します。 [サーバー プール] の一覧で、フェデレーション サーバーを選択します。 [次へ] を選択します

- [サーバー ロールの選択] ページで、[次へ] を選択します。

- [機能の選択] ページで [ ネットワーク負荷分散 ] を選択 します

- [ インストール] を選択して機能のインストールを開始します

AD FS のネットワーク負荷分散の構成

AD FS ファームのすべてのノードを負荷分散するには、その前にまず新しい負荷分散クラスターを作成する必要があります。 クラスターを作成したら、新しいノードをそのクラスターに追加できます。

管理者と同等の資格情報を使用して、フェデレーション ファームのノードにサインインします。

- 管理ツールからネットワーク負荷分散マネージャーを開く

- [ネットワーク負荷分散クラスター] を右クリックし、[新しいクラスター] を選択します。

- 新しいクラスターの一部となるホストに接続するには、[ホスト] テキスト ボックスにホストの名前を入力し、[接続] を選択します。

- クラスターで使用するインターフェイスを選択し、[ 次へ ] を選択します (インターフェイスは仮想 IP アドレスをホストし、負荷分散するクライアント トラフィックを受信します)

- [ホスト パラメーター] で、[優先順位 (一意なホストの識別子)] の値を選択します。 このパラメーターでは、各ホストに一意の ID を指定します。 クラスターの現在のメンバーの中で優先順位の数値が最も低いホストが、クラスターのネットワーク トラフィックのうちポートの規則が適用されないトラフィックをすべて処理します。 [次へ] を選択します

- [ クラスター IP アドレス] で[ 追加] を選択し、クラスター内のすべてのホストによって共有されるクラスター IP アドレスを入力します。 NLB は、クラスターの一部にすることを選択したすべてのホストについて、その選択されたインターフェイスの TCP/IP スタックにこの IP アドレスを追加します。 [次へ] を選択します

- [クラスター パラメーター] で、[IP アドレス] と [サブネット マスク] の値を選択します (IPv6 アドレスの場合、サブネット マスクの値は必要ありません)。 ユーザーがこの NLB クラスターにアクセスするために使用する完全なインターネット名を入力します

- クラスター操作モードで、[ユニキャスト] を選択して、ユニキャスト メディア アクセス制御 (MAC) アドレスをクラスター操作に使用するように指定します。 ユニキャスト モードでは、クラスターの MAC アドレスがコンピューターのネットワーク アダプターに割り当てられ、ネットワーク アダプターの組み込み MAC アドレスは使用されません。 ユニキャストの既定の設定をそのまま使用することをお勧めします。 [次へ] を選択します

- [ポート規則] で、[編集] を選択して、ポート 443 を使用するように既定のポート規則を変更します

追加の AD FS サーバー

- クラスターにホストを追加するには、新しいクラスターを右クリックし、[クラスターへのホストの追加] を選択します。

- 最初のホストを構成したときと同じ手順に従い、追加するホストのホスト パラメーター (ホストの優先順位、専用 IP アドレス、負荷配分など) を構成します。 既に構成されているクラスターにホストを追加するため、クラスター全体のパラメーターはすべて同じままです

デバイス登録用の DNS の構成

ドメイン管理者と同等の資格情報を使用してドメイン コントローラーまたは管理ワークステーションにサインインします。

このタスクを完了するには、 フェデレーション サービス 名が必要です。 フェデレーション サービス名を表示するには、AD FS 管理コンソールの [アクション] パンから [フェデレーション サービスのプロパティの編集] を選択するか、AD FS サーバーで (PowerShell) を使用(Get-AdfsProperties).Hostname.します。

- DNS 管理コンソールを開く

- ナビゲーション ウィンドウで、ドメイン コントローラー名ノードと前方参照ゾーンを展開します

- ナビゲーション ウィンドウで、内部 Active Directory ドメイン名の名前を持つノードを選択します

- ナビゲーション ウィンドウで、ドメイン名ノードを右クリックし、[新しいホスト (A または AAAA)] を選択します。

- [名前] ボックスに、フェデレーション サービス名を入力します。 [IP アドレス] ボックスに、フェデレーション サーバーの IP アドレスを入力します。 [ ホストの追加] を選択します

- ノードを

<domain_name>右クリックし、[新しいエイリアス (CNAME)] を選択します。 - [新しいリソース レコード] ダイアログ ボックスで、[エイリアス名] ボックスに「」と入力

enterpriseregistrationします。 - ターゲット ホスト ボックスの 完全修飾ドメイン名 (FQDN) に「」と入力

federation_service_farm_name.<domain_name_fqdnし、[OK] を選択します。 - DNS 管理コンソールを閉じます。

注

フォレストに複数の UPN サフィックスがある場合は、サフィックスごとに存在 enterpriseregistration.<upnsuffix_fqdn> することを確認してください。

フェデレーション サービスを含めるようにイントラネット ゾーンを構成

Windows Hello のプロビジョニングでは、フェデレーション サービスの Web ページが提供されます。 フェデレーション サービスを含めるようにイントラネット ゾーンを構成すると、ユーザーが統合認証を使用してフェデレーション サービスから認証を受けられるようになります。 この設定をせずに、ユーザーが Windows Hello のプロビジョニング中にフェデレーション サービスに接続すると、認証が求められます。

イントラネット ゾーン グループ ポリシーの作成

Domain Admin と同等の資格情報を使用してドメイン コントローラーまたは管理ワークステーションにサインインします。

- グループ ポリシー管理コンソールを起動する (

gpmc.msc) - ドメインを展開し、ナビゲーション ウィンドウで [グループ ポリシー オブジェクト] ノードを選択します

- [グループ ポリシー オブジェクト] を右クリックして [新規] を選択します。

- 名前ボックスに「イントラネット ゾーン設定」と入力し、[OK] を選択します。

- コンテンツ ウィンドウで、[イントラネット ゾーン設定] グループ ポリシー オブジェクトを右クリックし、[編集] を選択します。

- ナビゲーション ウィンドウで、[コンピューターの構成] の下の [ポリシー] を展開します

- [管理用テンプレート>] [Windows コンポーネント > インターネット] エクスプローラー > [インターネット コントロール パネル >セキュリティ] ページを展開します。 サイトからゾーンへの割り当てリストを開く

- [Show を有効にする] を選択します>。 [値の名前] 列に、https から始まるフェデレーション サービスの URL を入力します。 [値] 列に、「1」の数値を入力します。 [OK] を 2 回選択し、[グループ ポリシー管理] エディターを閉じます

イントラネット ゾーン グループ ポリシー オブジェクトの展開

- グループ ポリシー管理コンソール (gpmc.msc) を開始します。

- ナビゲーション ウィンドウで、ドメインを展開し、Active Directory ドメイン名を持つノードを右クリックし、[既存の GPO をリンクする]を選択します。

- [GPO の選択] ダイアログ ボックスで、[イントラネット ゾーンの設定] または前に作成したWindows Hello for Business グループ ポリシー オブジェクトの名前を選択し、[OK] を選択します。

多要素認証 (MFA) を検証してデプロイする

Windows Hello for Businessでは、ユーザーがサービスに登録する前に多要素認証 (MFA) を実行する必要があります。 オンプレミスのデプロイでは、MFA オプションとして次を使用できます。

- 証明 書

- AD FS 用の Microsoft 以外の認証プロバイダー

- AD FS 用のカスタム認証プロバイダー

重要

2019 年 7 月 1 日以降、Microsoft は新規導入のための MFA サーバーの提供を終了します。 ユーザーから多要素認証を要求する新しい顧客は、クラウドベースのMicrosoft Entra多要素認証を使用する必要があります。 7 月 1 日より前に MFA Server をアクティブ化した既存のお客様は、最新バージョン、将来の更新プログラムをダウンロードし、通常どおりアクティブ化資格情報を生成できます。

使用可能な Microsoft 以外の認証方法の詳細については、「 AD FS の追加認証方法を構成する」を参照してください。 カスタム認証方法の作成については、「Windows Server での AD FS のカスタム認証方法の構築」を参照してください。

選択した認証プロバイダーの統合と展開ガイドに従って、AD FS に統合してデプロイします。 AD FS 認証ポリシーで、認証プロバイダーが多要素認証オプションとして選択されていることを確認します。 AD FS 認証ポリシーの構成については、「認証ポリシーの 構成」を参照してください。

構成を確認して検証する

展開を進める前に、次の項目を確認して展開の進行状況を検証します。

- すべての AD FS サーバーに、有効なサーバー認証証明書があることを確認します。 証明書のサブジェクトは、ホストの共通名 (FQDN)、またはワイルドカード名です。 証明書の別名には、ワイルドカードまたはフェデレーション サービスの FQDN が含まれます。

- AD FS ファームに十分な数のノードがあり、予想される負荷に対して適切に負荷分散されていることを確認します

- AD FS サービスを再起動したことを確認する

- フェデレーション サービスの DNS A レコードが作成されたことと、使用される IP アドレスが負荷分散された IP アドレスであることを確認します。

- フェデレーション サーバーへの二重認証を防ぐためにイントラネット ゾーン設定を作成して展開したことを確認します

- AD FS 用の MFA ソリューションがデプロイされていることを確認する

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示