BitLocker 回復の概要

BitLocker 回復は、既定のロック解除メカニズムを使用してドライブのロックを解除しない場合に、BitLocker で保護されたドライブへのアクセスを復元できるプロセスです。

この記事では、BitLocker 回復をトリガーするシナリオ、回復情報を保存するようにデバイスを構成する方法、ロックされたドライブへのアクセスを復元するためのオプションについて説明します。

BitLocker 回復シナリオ

次の一覧では、Windows の起動時にデバイスが BitLocker 回復モードになる一般的なイベントの例を示します。

間違った PIN の入力回数が多すぎます

TPM ではなく USB ベースのキーを使用している場合は、BIOS または UEFI ファームウェアからプレブート環境で USB デバイスを読み取るためのサポートをオフにする

BIOS ブート順序でハード ドライブの前に CD または DVD ドライブを持つ (仮想マシンで一般的)

ポータブル コンピューターのドッキングまたはドッキング解除

ディスク上の NTFS パーティション テーブルに対する変更

ブート マネージャーの変更

PXE ブートの使用

TPM のオフ、無効化、非アクティブ化、またはクリア

TPM 自己テストエラー

新しい TPM を使用してマザーボードを新しいマザーボードにアップグレードする

BIOS や UEFI ファームウェアのアップグレードなど、重要な初期スタートアップ コンポーネントのアップグレード

オペレーティング システムからの TPM の非表示

TPM 検証プロファイルで使用されるプラットフォーム構成レジスタ (PCR) の変更

BitLocker で保護されたドライブを新しいコンピューターに移動する

TPM 1.2 を使用するデバイスで、BIOS またはファームウェアのブート デバイスの順序を変更する

サインイン試行の失敗の許容最大数を超える

注

この機能を利用するには、ポリシー設定 [対話型ログオン] を構成する必要があります。 コンピューターの構成>Windows 設定>セキュリティ設定>ローカル ポリシー>セキュリティ オプションにあります。 または、Exchange ActiveSyncMaxFailedPasswordAttempts ポリシー設定または DeviceLock 構成サービス プロバイダー (CSP) を使用します。

BitLocker 回復プロセスの一環として、デバイスが回復モードに入る原因を特定することをお勧めします。 根本原因分析は、問題が将来再び発生するのを防ぐのに役立つ可能性があります。 たとえば、攻撃者が物理アクセスを取得してデバイスを変更したと判断した場合は、物理的なプレゼンスを持つユーザーを追跡するための新しいセキュリティ ポリシーを実装できます。

既知のハードウェアやファームウェアのアップグレードなどの計画的なシナリオでは、BitLocker 保護を一時的に中断することで回復を開始しないようにすることができます。 BitLocker を一時停止するとドライブは完全に暗号化され、管理者は計画タスクが完了した後に BitLocker 保護をすばやく再開できます。 一時停止と再開を使用すると、回復キーのエントリを必要とせずに暗号化キーも再シールされます。

注

中断された場合、PowerShell または manage-bde.exe コマンド ライン ツールを使用して再起動回数が指定されていない限り、デバイスの再起動時に BitLocker は自動的に保護を再開します。 BitLocker の中断の詳細については、 BitLocker 操作ガイドを参照してください。

ヒント

復旧は、計画外または望ましくない動作のコンテキスト内で記述されます。 ただし、復旧は、たとえば、アクセス制御を管理するために、意図した運用シナリオとして発生する可能性もあります。 デバイスがorganization内の他の部門または従業員に再デプロイされると、デバイスが新しいユーザーに配信される前に、BitLocker を強制的に復旧させることができます。

Windows REと BitLocker の回復

Windows Recovery Environment (Windows RE) を使用して、BitLocker によって保護されたドライブへのアクセスを回復できます。 2 つの障害が発生した後にデバイスを起動できない場合は、 スタートアップ修復 が自動的に開始されます。

起動エラーが原因でスタートアップ修復が自動的に起動されると、ブート ログまたは使用可能なクラッシュ ダンプ ポイントが特定の破損したファイルに対して指定されている場合、オペレーティング システムとドライバー ファイルの修復のみが実行されます。 PCR [7] の特定の TPM 測定をサポートするデバイスでは、TPM はWindows REが信頼できる動作環境であることを検証し、Windows REが変更されていない場合は BitLocker で保護されたドライブのロックを解除します。 TPM が無効になっているなど、Windows RE環境が変更された場合、BitLocker 回復キーが指定されるまでドライブはロックされた状態を維持します。 スタートアップ修復を自動的に実行できない場合、代わりにWindows REが修復ディスクから手動で開始される場合は、BitLocker で保護されたドライブのロックを解除するために BitLocker 回復キーを指定する必要があります。

Windows REは、OS ドライブ 保護機能に TPM + PIN またはパスワードを使用するデバイスで[すべて削除] リセットをWindows REから開始すると、BitLocker 回復キーも要求されます。 TPM のみの保護を備えたキーボードレス デバイスで BitLocker 回復を開始すると、ブート マネージャーではなくWindows RE、BitLocker 回復キーが要求されます。 キーを入力すると、トラブルシューティング ツールWindows REアクセスしたり、Windows を正常に起動したりできます。

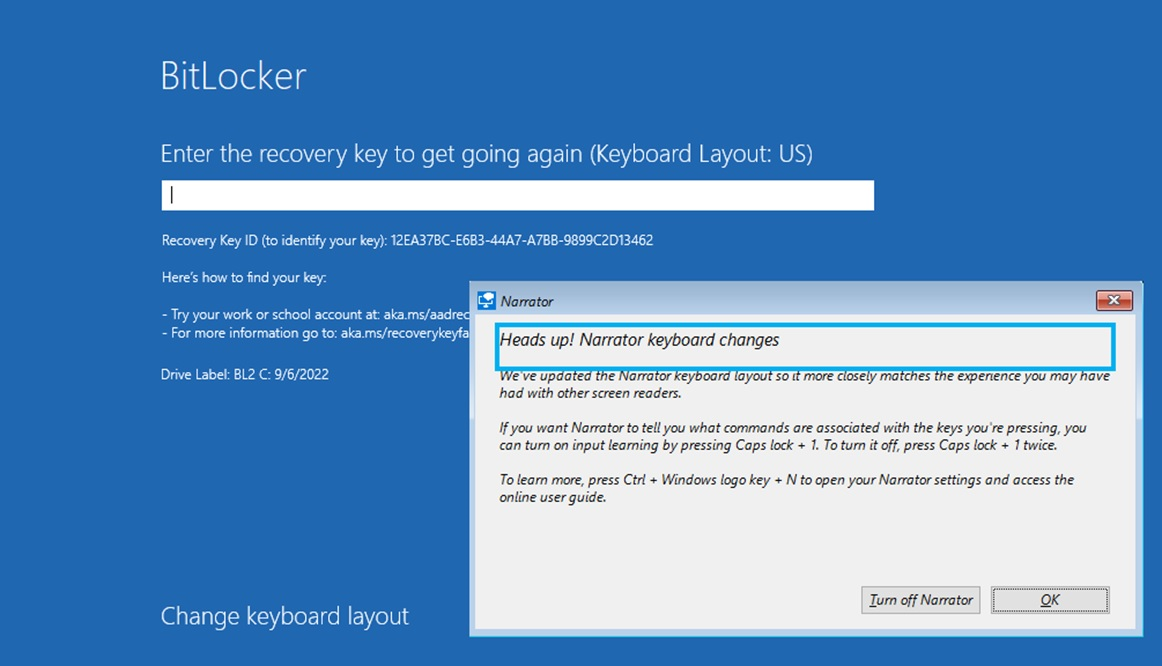

Windows REに表示される BitLocker 回復画面には、BitLocker 回復キーを入力するのに役立つナレーターやスクリーン キーボードなどのアクセシビリティ ツールがあります。

- Windows REの BitLocker 回復中にナレーターをアクティブにするには、WIN + CTRL + Enter キーを押します。

- スクリーン キーボードをアクティブにするには、テキスト入力コントロールをタップします

Windows ブート マネージャーによって BitLocker 回復キーが要求された場合、これらのツールが使用できない可能性があります。

BitLocker 回復オプション

回復シナリオでは、デバイスに適用されるポリシー設定に応じて、ドライブへのアクセスを復元するための次のオプションを使用できる場合があります。

- 回復パスワード: ボリュームが回復モードのときにロックを解除するために使用される 48 桁の番号。 回復パスワードは、テキスト ファイルとして保存されたり、印刷されたり、Microsoft Entra IDまたは Active Directory に保存されたりすることがあります。 ユーザーは回復パスワード (使用可能な場合) を指定できます

-

回復キー: BitLocker ボリュームで暗号化されたデータを回復するために使用できるリムーバブル メディアに格納されている暗号化キー。 ファイル名には、

<protector_id>.bekの形式があります。 OS ドライブの場合、BitLocker がデバイスの起動時にドライブのロックを解除できない状態を検出した場合、回復キーを使用してデバイスにアクセスできます。 何らかの理由でパスワードが忘れられたり、デバイスがドライブにアクセスできない場合は、回復キーを使用して、BitLocker で暗号化された固定データ ドライブとリムーバブル ドライブにアクセスすることもできます。

- キー パッケージ: BitLocker 修復ツールで使用できる復号化キーを使用して、ドライブの重要な部分を再構築し、回復可能なデータをサルベージします。 キー パッケージと 回復パスワード または 回復キーを使用すると、破損した BitLocker で保護されたドライブの一部を復号化できます。 各キー パッケージは、対応するドライブ識別子を持つドライブに対してのみ機能します。 キー パッケージは自動的に生成されるのではなく、ファイルまたはActive Directory Domain Servicesに保存できます。 キー パッケージを Microsoft Entra ID に格納することはできません

- Data Recovery Agent 証明書: Data Recovery Agent (DRA) は、Active Directory セキュリティ プリンシパルに関連付けられている証明書の一種であり、一致する公開キーで構成された BitLocker 暗号化ドライブにアクセスするために使用できます。 DRA は、資格情報を使用してドライブのロックを解除できます。 ドライブが OS ドライブの場合、DRA がロックを解除するには、ドライブを別のデバイスにデータ ドライブとしてマウントする必要があります

ヒント

回復パスワードと回復キーの両方を、コントロール パネル アプレット (データおよびリムーバブル ドライブの場合) またはプリブート回復画面のユーザーが指定できます。 カスタム メッセージ、URL、ヘルプ デスクの連絡先情報を追加するなどして、プレブート回復画面をカスタマイズするようにポリシー設定を構成することをお勧めします。 詳細については、 BitLocker プリブート回復画面に関する記事を参照してください。

BitLocker 回復プロセスを計画するときは、まず、機密情報を回復するためのorganizationの現在のベスト プラクティスを参照してください。 以下に例を示します。

| ☑️ | 質問 |

|---|---|

| 🔲 | organizationはパスワードの紛失や忘れた場合にどのように対処しますか? |

| 🔲 | organizationはスマート カード PIN リセットをどのように実行しますか? |

| 🔲 | ユーザーは、所有しているデバイスの回復情報を保存または取得できますか? |

| 🔲 | BitLocker 構成プロセスにユーザーを関与させる必要があるのはどのくらいですか? ユーザーがプロセスと対話するか、サイレントにするか、またはその両方を行うか。 |

| 🔲 | BitLocker 回復キーを格納する場所 |

| 🔲 | 回復パスワードのローテーションを有効にしますか? |

質問に回答すると、organizationに最適な BitLocker 回復プロセスを判断し、それに応じて BitLocker ポリシー設定を構成するのに役立ちます。 たとえば、organizationにパスワードをリセットするプロセスがある場合、同様のプロセスを BitLocker の回復に使用できます。 ユーザーが回復情報を保存または取得できない場合、organizationはデータ復旧エージェント (DRA) を使用するか、回復情報を自動的にバックアップできます。

次のポリシー設定では、BitLocker で保護されたドライブへのアクセスを復元するために使用できる回復方法を定義します。

- BitLocker で保護されたオペレーティング システム ドライブを回復する方法を選択する

- BitLocker で保護された固定ドライブを回復する方法を選択する

- BitLocker で保護されたリムーバブル ドライブを回復する方法を選択する

ヒント

これらの各ポリシーで、[BitLocker 回復情報の保存] を選択してActive Directory Domain Servicesし、AD DS に格納する BitLocker 回復情報を選択します。 [回復情報が AD DS に格納されるまで BitLocker を有効にしない] オプションを使用して、Microsoft Entra ID ドライブの BitLocker 回復情報のバックアップが成功しない限り、ユーザーが BitLocker を有効にできないようにします。

BitLocker 回復パスワード

BitLocker を回復するために、ユーザーは回復パスワード (使用可能な場合) を使用できます。 BitLocker 回復パスワードは、作成されたデバイスに固有であり、さまざまな方法で保存できます。 構成されているポリシー設定に応じて、回復パスワードは次のようになります。

- Microsoft Entra IDに保存され、Microsoft Entra参加済み

- Active Directory に参加しているデバイスの AD DS に保存されます

- テキスト ファイルに保存

- 印刷

回復パスワードにアクセスすると、所有者は BitLocker で保護されたボリュームのロックを解除し、すべてのデータにアクセスできます。 そのため、organizationは、回復パスワードへのアクセスを制御し、保護するデバイスとは別に安全に保存されるようにする手順を確立することが重要です。

注

BitLocker 回復キーをユーザーの Microsoft アカウントに格納するオプションがあります。 このオプションは、ドメインのメンバーではなく、ユーザーが Microsoft アカウントを使用しているデバイスで使用できます。 Microsoft アカウントに回復パスワードを格納することは、Microsoft Entra参加していないデバイスや Active Directory に参加していないデバイスに対して推奨される既定の回復キーストレージ方法です。

回復パスワードのバックアップは、BitLocker が有効になる前に構成する必要がありますが、 BitLocker 操作ガイドで説明されているように、暗号化後にも実行できます。

organizationで推奨されるバックアップ方法は、BitLocker 回復情報を中央の場所に自動的に格納することです。 organizationの要件に応じて、回復情報をMicrosoft Entra ID、AD DS、またはファイル共有に格納できます。

推奨される方法は、次の BitLocker バックアップ方法を使用することです。

- Microsoft Entra参加済みデバイスの場合は、回復キーを Microsoft Entra ID に格納します

- Active Directory 参加済みデバイスの場合は、AD DS に回復キーを格納します

注

リムーバブル ストレージ デバイスの回復キーをMicrosoft Entra IDまたは AD DS に自動的に格納する方法はありません。 ただし、PowerShell または manage.bde.exe コマンドを使用してこれを行うことができます。 詳細と例については、 BitLocker 操作ガイドを参照してください。

データ復旧エージェント

DRA を使用して、OS ドライブ、固定データ ドライブ、リムーバブル データ ドライブを回復できます。 ただし、OS ドライブの回復に使用する場合は、DRA がドライブのロックを解除できるようにするために、オペレーティング システム ドライブをデータ ドライブ として別のデバイスにマウントする必要があります。 データ復旧エージェントは、暗号化時にドライブに追加され、暗号化が発生した後に更新できます。

パスワードまたはキーの回復で DRA を使用する利点は、DRA が BitLocker の マスター キー として機能することです。 DRA を使用すると、個々のボリュームごとに特定のパスワードまたはキーを見つけることなく、ポリシーによって保護されたボリュームを回復できます。

Active Directory ドメインに参加しているデバイスの DRA を構成するには、次の手順が必要です。

- DRA 証明書を取得します。 証明書を使用する前に、次のキー使用法と拡張キー使用法属性が BitLocker によって検査されます。

- キー使用法属性が存在する場合は、次のいずれかである必要があります。

CERT_DATA_ENCIPHERMENT_KEY_USAGECERT_KEY_AGREEMENT_KEY_USAGECERT_KEY_ENCIPHERMENT_KEY_USAGE

- 拡張キー使用法 (EKU) 属性が存在する場合は、次のいずれかである必要があります。

- ポリシー設定で指定されているとおり、または既定値

1.3.6.1.4.1.311.67.1.1 - 証明機関 (CA) でサポートされている任意の EKU オブジェクト識別子

- ポリシー設定で指定されているとおり、または既定値

- キー使用法属性が存在する場合は、次のいずれかである必要があります。

- コンピューターの構成>Policies>Windows 設定>セキュリティ設定>パブリック キー ポリシー>BitLocker ドライブ暗号化のパスを使用して、グループ ポリシーを使用して DRA を追加します。

- BitLocker で有効になっている新しいドライブに一意識別子を関連付けるには、[organizationの一意識別子を指定する] ポリシー設定を構成します。 識別フィールドは、部署またはorganizationを一意に識別するために使用される文字列です。 BitLocker で保護されたドライブ上のデータ回復エージェントの管理には、識別フィールドが必要です。 BitLocker は、ドライブに識別フィールドが存在し、デバイスで構成されている値と同じである場合にのみ、DRA を管理および更新します

- ドライブの種類ごとに DRA を使用して回復を許可するように、次のポリシー設定を構成します。

Microsoft Entra IDに格納されている BitLocker 回復情報

Microsoft Entra参加済みデバイスの BitLocker 回復情報は、Microsoft Entra IDに格納できます。 BitLocker 回復パスワードをMicrosoft Entra IDに格納する利点は、ユーザーがヘルプ デスクを使用せずに、Web から割り当てられたデバイスのパスワードを簡単に取得できることです。

回復パスワードへのアクセスをヘルプ デスクに委任して、サポート シナリオを容易にすることもできます。

Microsoft Entra IDに格納されている BitLocker 回復パスワード情報は、bitlockerRecoveryKeyリソースの種類です。 リソースは、Microsoft Entra 管理センター、Microsoft Intune管理センター (Microsoft Intuneに登録されているデバイスの場合)、PowerShell、または Microsoft Graph を使用して取得できます。 詳細については、「 bitlockerRecoveryKey リソースの種類」を参照してください。

AD DS に格納されている BitLocker 回復情報

Active Directory ドメインに参加しているデバイスの BitLocker 回復情報は、AD DS に格納できます。 情報は、コンピューター オブジェクト自体の子オブジェクトに格納されます。 各 BitLocker 回復オブジェクトには、回復パスワードとその他の回復情報が含まれています。 BitLocker 対応ボリュームに複数の回復パスワードが関連付けられている可能性があるため、各コンピューター オブジェクトの下に複数の BitLocker 回復オブジェクトを存在させることができます。

BitLocker 回復オブジェクトの名前には、63 文字の固定長のグローバル一意識別子 (GUID) と日付と時刻の情報が組み込まれています。 構文は <Object Creation Date and Time><Recovery GUID>。

注

Active Directory では、コンピューター オブジェクトのすべての回復パスワードの履歴が保持されます。 古い回復キーは、コンピューター オブジェクトが削除されない限り、AD DS から自動的に削除されません。

BitLocker 回復オブジェクトの共通名 (cn) は ms-FVE-RecoveryInformation。 各 ms-FVE-RecoveryInformation オブジェクトには、次の属性があります。

| 属性名 | 説明 |

|---|---|

ms-FVE-RecoveryPassword |

BitLocker で暗号化されたディスク ボリュームを回復するために使用される 48 桁の回復パスワード。 |

ms-FVE-RecoveryGuid |

BitLocker 回復パスワードに関連付けられている GUID。 BitLocker の回復モードでは、GUID がユーザーに表示されるため、ボリュームのロックを解除するために正しい回復パスワードを見つけられます。 GUID は、回復オブジェクトの名前にも含まれます。 |

ms-FVE-VolumeGuid |

BitLocker でサポートされるディスク ボリュームに関連付けられている GUID。 パスワード ( ms-FVE-RecoveryGuidに格納) は回復パスワードごとに一意ですが、ボリューム識別子は BitLocker で暗号化されたボリュームごとに一意です。 |

ms-FVE-KeyPackage |

対応する回復パスワードによってセキュリティで保護されたボリュームの BitLocker 暗号化キー。 このキー パッケージと回復パスワード ( ms-FVE-RecoveryPasswordに格納) を使用すると、ディスクが破損している場合、BitLocker で保護されたボリュームの一部を復号化できます。 各キー パッケージは、対応するボリューム識別子 ( ms-FVE-VolumeGuidに格納されている) を持つボリュームに対してのみ機能します。 BitLocker 修復ツールを使用して、キー パッケージを使用できます。 |

AD DS に格納されている BitLocker 属性の詳細については、次の記事を参照してください。

BitLocker キー パッケージは既定では保存されません。 AD DS で回復パスワードと共にパッケージを保存するには、回復方法を制御するポリシーで [ バックアップ回復パスワード] と [キー パッケージ ] ポリシー設定を選択する必要があります。 キー パッケージは、作業ボリュームからエクスポートすることもできます。

回復情報が AD DS にバックアップされていない場合、または別の場所にキー パッケージを保存する場合は、次のコマンドを使用してボリュームのキー パッケージを生成します。

manage-bde.exe -KeyPackage C: -id <id> -path <path>

BitLocker Key Package {<id>}.KPGのファイル名形式のファイルが、指定したパスに作成されます。

注

ロック解除された BitLocker で保護されたボリュームから新しいキー パッケージをエクスポートするには、ボリュームに損傷が発生する前に、作業ボリュームへのローカル管理者アクセス権が必要です。

次のステップ

Microsoft Entra参加済みデバイス、Microsoft Entraハイブリッド参加済みデバイス、Active Directory 参加済みデバイスの BitLocker 回復情報を取得する方法と、ロックされたドライブへのアクセスを復元する方法について説明します。