Configuration Manager で Windows Information Protection ポリシーを作成して展開する

注

2022 年 7 月以降、Microsoft は Windows Information Protection (WIP) を非推奨としています。 Microsoft は引き続き、サポートされているバージョンの Windows で WIP をサポートします。 Windows の新しいバージョンには WIP の新機能は含まれません。また、今後のバージョンの Windows ではサポートされません。 詳細については、「 Windows Information Protection の夕暮れの発表」を参照してください。

データ保護のニーズに合わせて、 Microsoft Purview Information Protection と Microsoft Purview データ損失防止を使用することをお勧めします。 Purview を使用すると、構成のセットアップが簡略化され、高度な機能セットが提供されます。

適用対象:

- Windows 10

- Windows 11

Microsoft Configuration Manager は、Windows Information Protection (WIP) ポリシーを作成して展開するのに役立ちます。 保護されたアプリ、WIP 保護モード、ネットワーク上のエンタープライズ データの検索方法を選択できます。

WIP ポリシーの追加

組織の Configuration Manager をインストールして設定したら、WIP の構成項目を作成する必要があります。この項目が WIP ポリシーになります。

ヒント

一般的な問題を回避するために、新しい構成項目を作成する前に 、Windows Information Protection (WIP) の使用中の制限事項 に関する記事を確認してください。

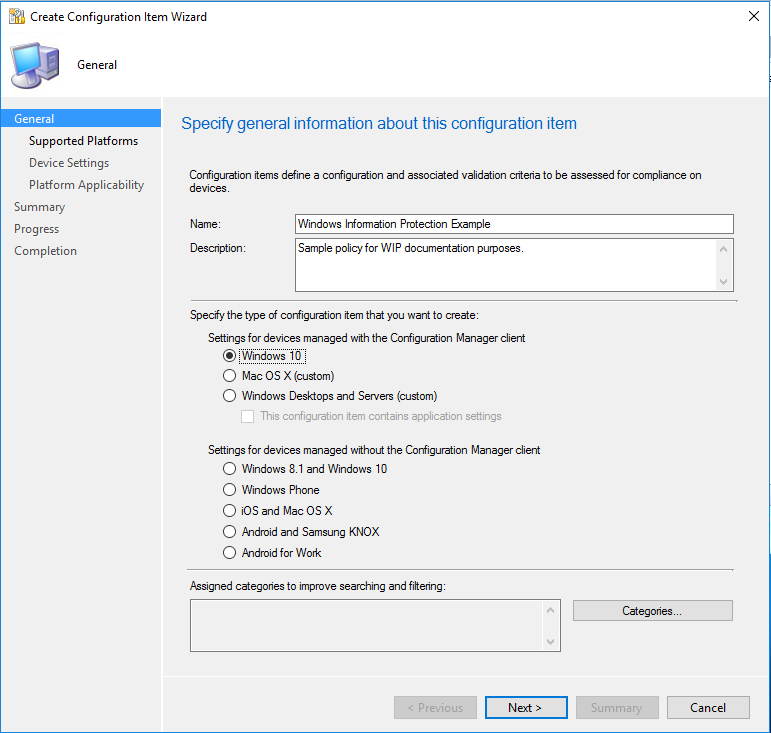

WIP の構成項目を作成するには

Configuration Manager コンソールを開き、[ 資産とコンプライアンス ] ノードを選択し、[ 概要 ] ノードを展開し 、[コンプライアンス設定] ノードを展開して、[ 構成項目] ノードを展開します。

![Configuration Manager の [構成項目] 画面。](images/wip-configmgr-addpolicy.png)

[ 構成項目の作成] ボタンを 選択します。

[構成項目の作成ウィザード] が開始されます。

[一般情報]画面で、ポリシーの名前 (必須) と説明 (省略可能) を [名前] と [説明] ボックスに入力します。

[ 作成する構成項目の種類を指定する ] 領域で、デバイス管理に Configuration Manager を使用するかどうかを表すオプションを選択し、[ 次へ] を選択します。

[Configuration Manager クライアントで管理されるデバイスの設定]: Windows 10

または

[Configuration Manager クライアントなしで管理されるデバイスの設定]: Windows 8.1 および Windows 10

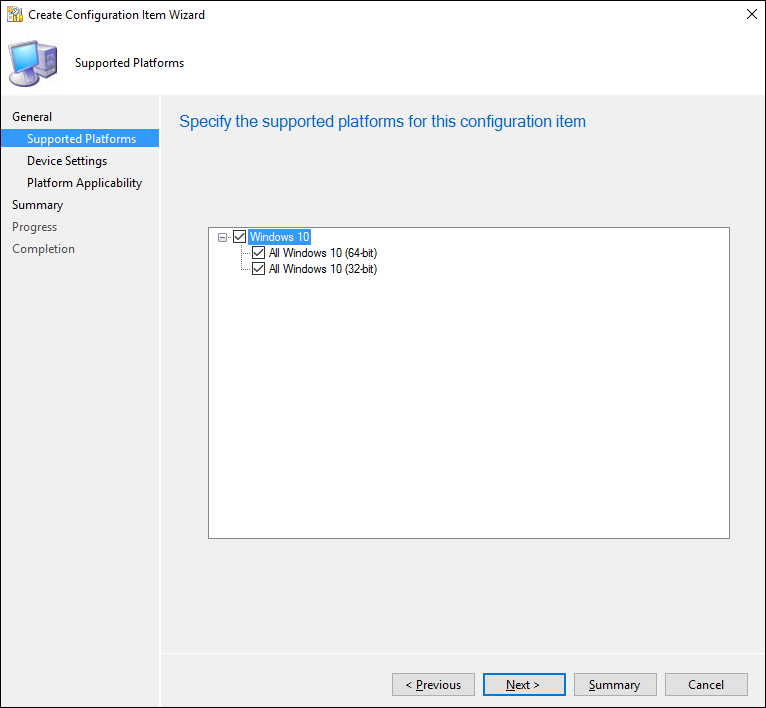

[ サポートされているプラットフォーム ] 画面で、[ Windows 10 ] ボックスを選択し、[ 次へ] を選択します。

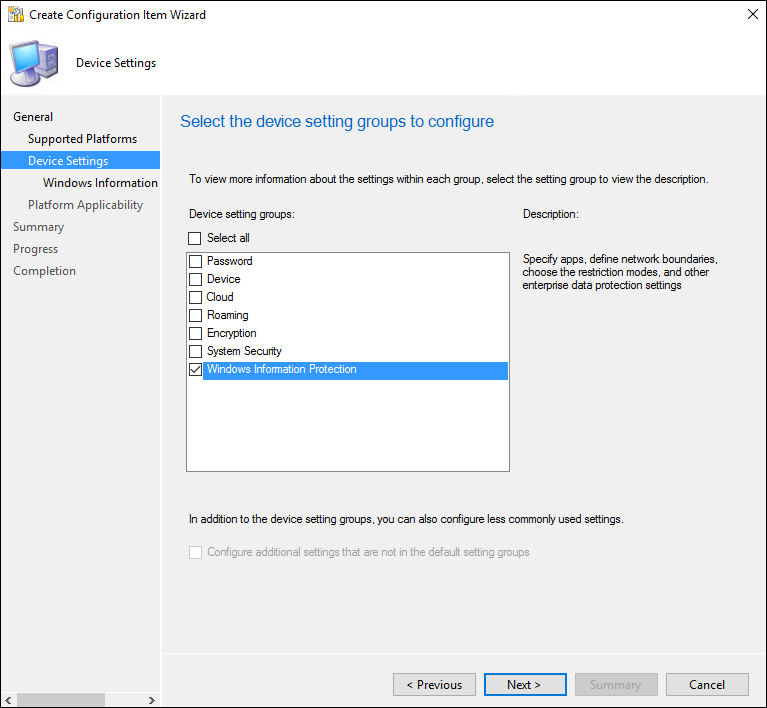

[ デバイスの設定] 画面で、[ Windows Information Protection] を選択し、[ 次へ] を選択します。

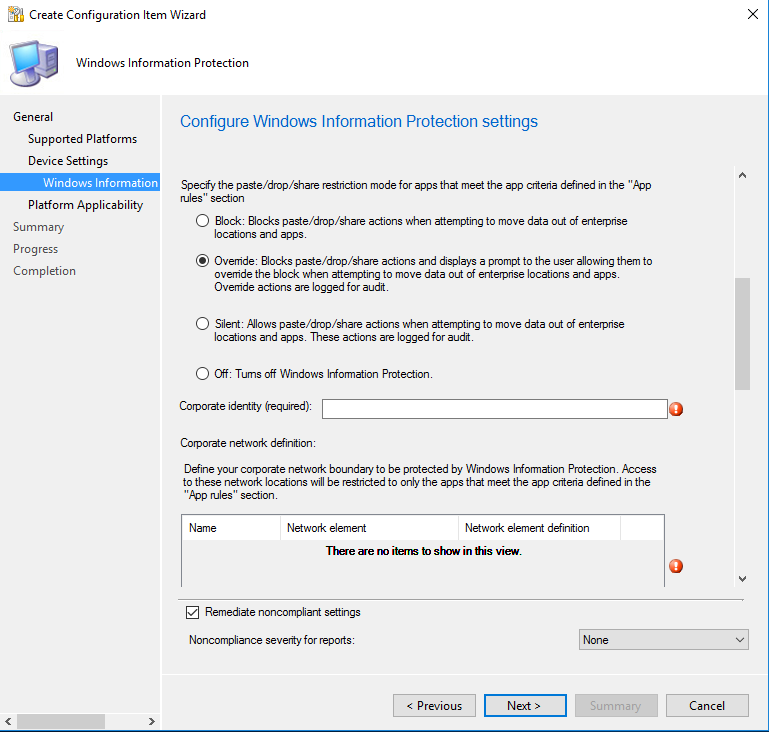

[Configure Windows Information Protection settings] ページが表示されます。ここで、組織のポリシーを構成します。

アプリ規則へのポリシー追加

Configuration Manager のポリシー作成プロセス中に、Windows Information Protection を使用してエンタープライズ データへのアクセスを許可するアプリを選択できます。 この一覧に含まれているアプリは、企業に代わってデータを保護することができますが、保護されていないアプリの場所にエンタープライズ データをコピーまたは移動することは制限されます。

アプリの規則を追加する手順は、適用する規則テンプレートの種類に応じて変わります。 ストア アプリ (ユニバーサル Windows プラットフォーム (UWP) アプリとも呼ばれます)、署名された Windows デスクトップ アプリ、または AppLocker ポリシー ファイルを追加できます。

重要

WIP 対応アプリでは、保護されていないネットワークの場所にエンタープライズ データを移動できなくなり、個人データの暗号化は回避されることが想定されます。 一方、WIP 非対応アプリでは企業ネットワークの境界が尊重されない可能性があり、作成または修正したファイルがすべて暗号化されます。 つまり、個人データが暗号化され、取り消し処理時にデータが失われる可能性があります。

アプリ ルール の一覧に追加する前に、アプリが Windows Information Protection で安全であることをソフトウェア プロバイダーからサポート ステートメントを取得するには、注意が必要です。 このステートメントが表示されない場合は、失効後にアプリが必要なファイルにアクセスできなくなるため、アプリの互換性の問題が発生する可能性があります。

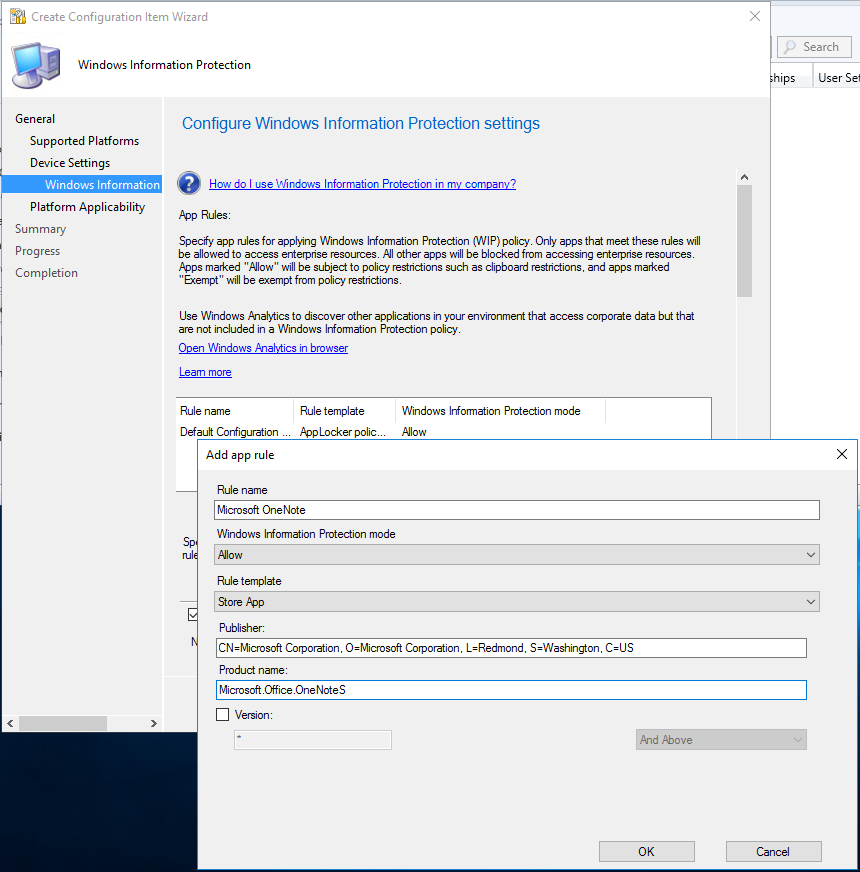

ストア アプリ規則のポリシーへの追加

この例では、ストア アプリである Microsoft OneNote を [ アプリルール ] の一覧に追加します。

ストア アプリを追加するには

[ アプリルール ] 領域で、[ 追加] を選択します。

[アプリの規則の追加] ボックスが表示されます。

アプリのわかりやすい名前を [タイトル] ボックスに追加します。 この例では、 Microsoft OneNote です。

[Windows Information Protection モード] ドロップダウン リストから [許可] を選択します。

[許可] は WIP をオンにし、WIP 制限の適用を通じてアプリの企業データを保護するのに役立ちます。 アプリを除外するには、「WIP 制限からアプリの除外」セクションの手順に従います。

[規則テンプレート] ドロップダウン リストから [ストア アプリ] を選択します。

ボックスにストア アプリの規則のオプションが表示されるようになります。

アプリの名前とその発行元の名前を入力し、[ OK] を選択します。 この UWP アプリの例では、[発行元] は

CN=Microsoft Corporation, O=Microsoft Corporation, L=Redmond, S=Washington, C=USで、[製品名] はMicrosoft.Office.OneNoteです。

発行元または製品名がわからない場合は、次の手順に従って両方のデスクトップ デバイスで見つけることができます。

ストアのアプリをインストールせずに発行元名と製品名の値を調べるには

Microsoft Store Web サイトに移動し、アプリを見つけます。 たとえば、Microsoft OneNote を見つけます。

注

アプリが既にデスクトップ デバイスにインストールされている場合は、AppLocker ローカル セキュリティ ポリシー MMC スナップインを使って、そのアプリを保護されているアプリの一覧に追加するための情報を収集できます。 これを行う方法については、この記事の 「AppLocker ポリシー ファイルを追加する 」の手順を参照してください。

アプリの URL から ID 値をコピーします。 たとえば、Microsoft OneNote の ID URL が

https://www.microsoft.com/store/apps/onenote/9wzdncrfhvjlされ、ID 値9wzdncrfhvjlコピーします。ブラウザーで、ビジネス向けストア ポータルの Web API を実行して、発行元名と製品名の値を含む JavaScript Object Notation (JSON) ファイルを取得します。 たとえば、

https://bspmts.mp.microsoft.com/v1/public/catalog/Retail/Products/9wzdncrfhvjl/applockerdataを実行します。ここで、9wzdncrfhvjlは ID 値に置き換えられます。API が実行され、アプリの詳細がテキスト エディターに表示されます。

{ "packageIdentityName": "Microsoft.Office.OneNote", "publisherCertificateName": "CN=Microsoft Corporation, O=Microsoft Corporation, L=Redmond, S=Washington, C=US" }publisherCertificateNameとpackageIdentityNameの値をコピーして、Intune の [発行元名] ボックスと [製品名] ボックスにそれぞれ貼り付けます。重要

JSON ファイルでは、[発行元名] ボックスと [製品名] ボックスの両方に対して 1 つの

windowsPhoneLegacyId値が返される場合もあります。 つまり、XAP パッケージを使用しているアプリがあり 、製品名 をwindowsPhoneLegacyIdとして設定し、 パブリッシャー名 を "CN=" に設定し、その後にwindowsPhoneLegacyIdを設定する必要があります。次に例を示します。

{ "windowsPhoneLegacyId": "ca05b3ab-f157-450c-8c49-a1f127f5e71d", }

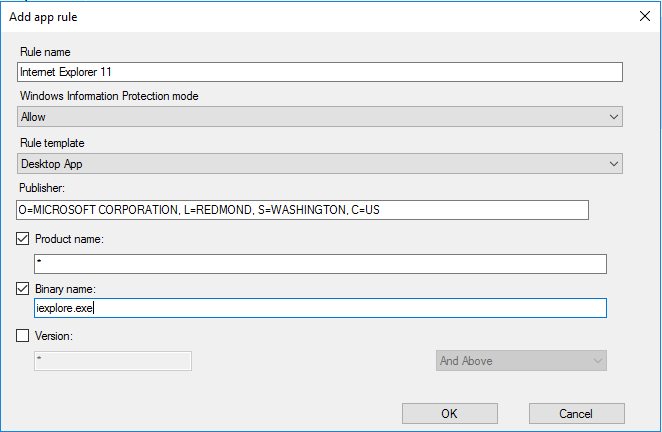

デスクトップ アプリ規則のポリシーへの追加

この例では、デスクトップ アプリである Internet Explorer を [ アプリルール ] の一覧に追加します。

デスクトップ アプリをポリシーに追加するには

[ アプリルール ] 領域で、[ 追加] を選択します。

[アプリの規則の追加] ボックスが表示されます。

アプリのわかりやすい名前を [タイトル] ボックスに追加します。 この例では、 Internet Explorer です。

[Windows Information Protection モード] ドロップダウン リストから [許可] を選択します。

[許可] は WIP をオンにし、WIP 制限の適用を通じてアプリの企業データを保護するのに役立ちます。 アプリを除外するには、「WIP 制限からアプリの除外」セクションの手順に従います。

[規則テンプレート] ドロップダウン リストから [デスクトップ アプリ] を選択します。

ボックスにデスクトップ アプリの規則のオプションが表示されるようになります。

アプリ ルールに含めるオプションを選択し (表を参照)、[ OK] を選択します。

オプション 管理対象 "*" として残されたすべてのフィールド 発行元によって署名されているすべてのファイル。 (非推奨)。 パブリッシャーが選択されている 指定の発行元によって署名されているすべてのファイル。 このオプションは、会社が内部基幹業務アプリの発行元および署名者である場合に役立つ可能性があります。 [Publisher and Product Name]\ (発行元と製品名\) が選択されている 指定の発行元によって署名されている、指定された製品のすべてのファイル。 [発行元]、[製品名]、[バイナリ名] が選択されている 指定の発行元によって署名されている、指定された製品の指定されたファイルまたはパッケージのすべてのバージョン。 [Publisher]、[製品名]、[バイナリ名]、[ファイル バージョン] の順に選択 指定の発行元によって署名されている指定された製品の、指定されたファイルまたはパッケージの指定されたバージョンと、そのバージョンより新しいすべてのリリース。 以前は対応していなかった対応アプリにはこのオプションを使うことをお勧めします。 Publisher、 Product Name、 Binary name、および File Version(発行元、製品名、バイナリ名 、ファイル バージョン)、および下の 選択 指定の発行元によって署名されている指定された製品の、指定されたファイルまたはパッケージの指定されたバージョンと、そのバージョンより前のすべてのリリース。 Publisher、 Product Name、 Binary name、 および File Version(厳密に 選択) 指定の発行元によって署名されている、指定された製品の指定されたファイルまたはパッケージの指定されたバージョン。

パブリッシャーに含める内容がわからない場合は、次の PowerShell コマンドを実行できます。

Get-AppLockerFileInformation -Path "<path of the exe>"

ここで、"<path of the exe>" はデバイス上のアプリの場所を示します。 たとえば、Get-AppLockerFileInformation -Path "C:\Program Files\Internet Explorer\iexplore.exe" などです。

この例では、次の情報が得られます。

Path Publisher

---- ---------

%PROGRAMFILES%\INTERNET EXPLORER\IEXPLORE.EXE O=MICROSOFT CORPORATION, L=REDMOND, S=WASHINGTON, C=US\INTERNET EXPLOR...

テキストの場合、[発行元名] ボックスに入力する発行元名は O=MICROSOFT CORPORATION, L=REDMOND, S=WASHINGTON, C=US です。

AppLocker ポリシー ファイルの追加

この例では、AppLocker XML ファイルを [アプリ ルール] の一覧に追加します。 複数のアプリを同時に追加する場合は、このオプションを使用します。 AppLocker について詳しくは、「AppLocker」をご覧ください。

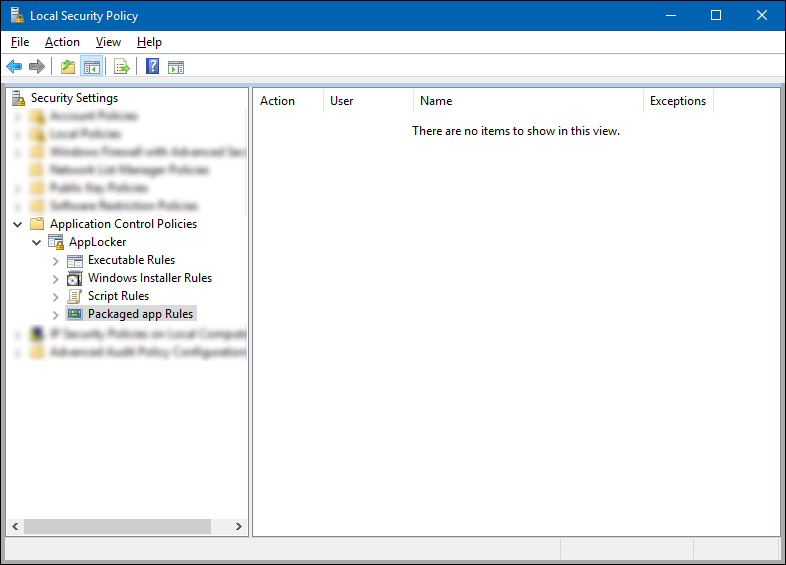

AppLocker ツールを使用してアプリの規則と xml ファイルを作成するには

ローカル セキュリティ ポリシー スナップイン (SecPol.msc) を開きます。

左側のウィンドウで、[ アプリケーション制御ポリシー] を展開し、[ AppLocker] を展開して、[ パッケージ アプリルール] を選択します。

右側のウィンドウで右クリックし、[ 新しいルールの作成] を選択します。

[Create Packaged app Rules] ウィザードが表示されます。

[ 開始する前 に] ページで、[ 次へ] を選択します。

![[パッケージ アプリのルール] ウィザードを作成し、[作業を開始する前に] ページを表示します。](images/intune-applocker-before-begin.png)

[ アクセス許可 ] ページで、[ アクション ] が [許可] に設定され、[ ユーザーまたはグループ ] が [ すべてのユーザー] に設定されていることを確認し、[ 次へ] を選択します。

![[パッケージ アプリルールの作成] ウィザードで、アクションを [許可] に設定します。](images/intune-applocker-permissions.png)

[パブリッシャー] ページで、[インストールされているパッケージ アプリを参照として使用する] 領域から [選択] を選択します。

![[パッケージ アプリルールの作成] ウィザードで、[インストールされているパッケージ アプリを使用する] を選択します。](images/intune-applocker-publisher.png)

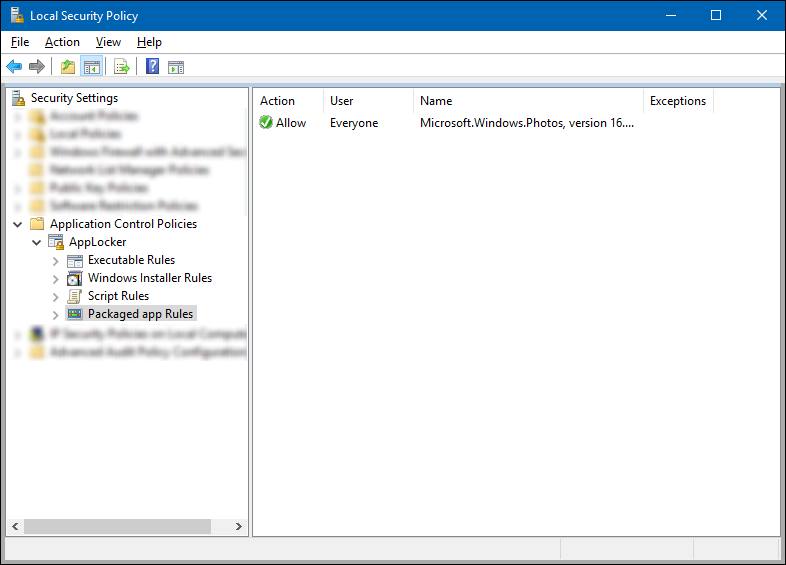

[ アプリケーションの選択 ] ボックスで、ルールの参照として使用するアプリを選択し、[ OK] を選択します。 この例では、Microsoft Photos を使用しています。

![[パッケージ アプリルールの作成] ウィザードで、アプリケーションを選択し、[OK] をクリックします。](images/intune-applocker-select-apps.png)

更新された パブリッシャー ページで、[ 作成] を選択します。

![[パブリッシャー] ページの [Microsoft フォト] を表示する[パッケージ アプリのルールの作成] ウィザード。](images/intune-applocker-publisher-with-app.png)

ローカル セキュリティ ポリシー スナップインを確認し、規則が正しいことを確かめます。

左側のウィンドウで、 AppLocker を右クリックし、[ ポリシーのエクスポート] を選択します。

[ポリシーのエクスポート] ボックスが表示され、新しいポリシーを XML としてエクスポートおよび保存できます。

![[ポリシーのエクスポート] オプションが表示されているローカル セキュリティ スナップイン。](images/intune-local-security-export.png)

[ ポリシーのエクスポート ] ボックスで、ポリシーを保存する場所を参照し、ポリシーに名前を付けて、[保存] を選択 します。

ポリシーが保存され、ポリシーから 1 つのルールがエクスポートされたことを示すメッセージが表示されます。

XML ファイルの例

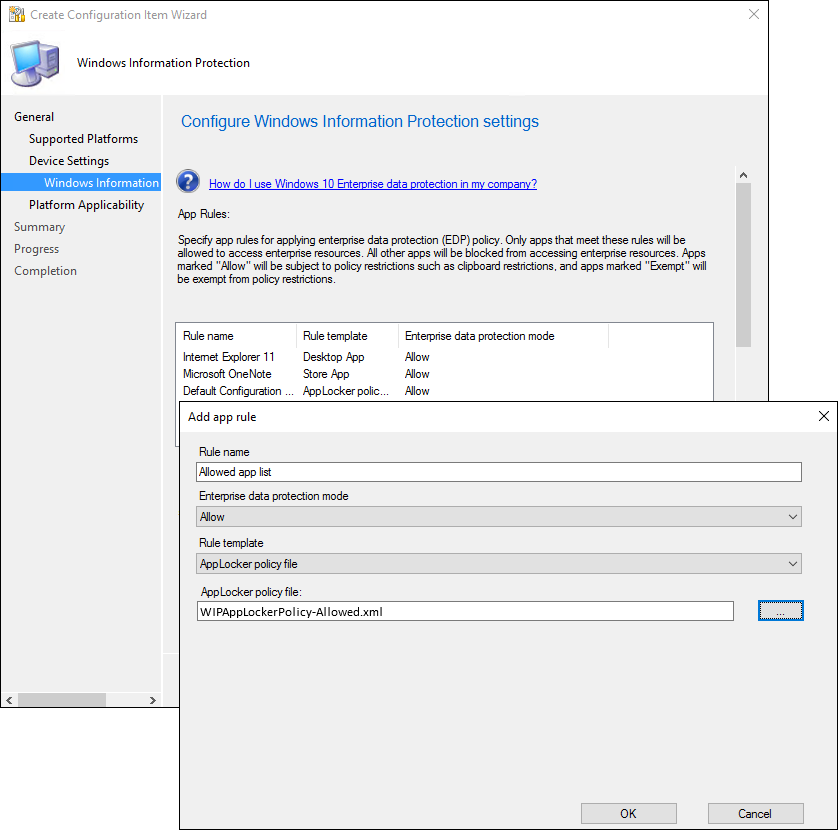

これは、AppLocker で Microsoft フォト用に作成された XML ファイルです。<AppLockerPolicy Version="1"> <RuleCollection Type="Exe" EnforcementMode="NotConfigured" /> <RuleCollection Type ="Msi" EnforcementMode="NotConfigured" /> <RuleCollection Type ="Script" EnforcementMode="NotConfigured" /> <RuleCollection Type ="Dll" EnforcementMode="NotConfigured" /> <RuleCollection Type ="Appx" EnforcementMode="NotConfigured"> <FilePublisherRule Id="5e0c752b-5921-4f72-8146-80ad5f582110" Name="Microsoft.Windows.Photos, version 16.526.0.0 and above, from Microsoft Corporation" Description="" UserOrGroupSid="S-1-1-0" Action="Allow"> <Conditions> <FilePublisherCondition PublisherName="CN=Microsoft Corporation, O=Microsoft Corporation, L=Redmond, S=Washington, C=US" ProductName="Microsoft.Windows.Photos" BinaryName="*"> <BinaryVersionRange LowSection="16.526.0.0" HighSection="*" /> </FilePublisherCondition> </Conditions> </FilePublisherRule> </RuleCollection> </AppLockerPolicy>XML ファイルを作成したら、Configuration Manager を使用して XML ファイルをインポートする必要があります。

Configuration Manager を使用して Applocker ポリシー ファイルアプリルールをインポートするには

[ アプリルール ] 領域で、[ 追加] を選択します。

[アプリの規則の追加] ボックスが表示されます。

アプリのわかりやすい名前を [タイトル] ボックスに追加します。 この例では、 許可されているアプリの一覧です。

[Windows Information Protection モード] ドロップダウン リストから [許可] を選択します。

[許可] は WIP をオンにし、WIP 制限の適用を通じてアプリの企業データを保護するのに役立ちます。 アプリを除外するには、「WIP 制限からアプリの除外」セクションの手順に従います。

[規則テンプレート] ドロップダウン リストから [AppLocker ポリシー ファイル] を選択します。

ボックスで、AppLocker XML ポリシー ファイルをインポートできるようになります。

省略記号 (...) を選択して AppLocker XML ファイルを参照し、[ 開く] を選択し、[ OK] を 選択して [ アプリルールの追加 ] ボックスを閉じます。

ファイルがインポートされ、[アプリの規則] 一覧にアプリが追加されます。

WIP 制限からアプリの除外

アプリが Windows Information Protection (WIP) と互換性がないが、エンタープライズ データで引き続き使用する必要がある互換性の問題が発生している場合は、WIP の制限からアプリを除外できます。 つまり、アプリでは自動暗号化やタグ付けが行われなくなり、ネットワークの制限が尊重されなくなります。 また、除外したアプリでデータ漏洩が発生する可能性があることも意味します。

ストア アプリ、デスクトップ アプリ、または AppLocker ポリシー ファイルのアプリの規則を除外するには

[ アプリルール ] 領域で、[ 追加] を選択します。

[アプリの規則の追加] ボックスが表示されます。

アプリのわかりやすい名前を [タイトル] ボックスに追加します。 この例では、[ アプリの一覧を除外する] です。

[Windows Information Protection モード] ドロップダウン リストから [除外] を選択します。

アプリを除外すると、WIP 制限をバイパスし、会社のデータにアクセスできるようになります。 アプリを許可するには、この記事の 「ポリシーにアプリ ルールを追加する 」を参照してください。

追加するルールの種類に基づいて、アプリ ルール情報の残りの部分を入力します。

ストア アプリ。 この記事の「ストア アプリルールをポリシーに追加する」セクションの「発行元と製品名」の手順に従います。

デスクトップ アプリ。 この記事の「デスクトップ アプリルールをポリシーに追加する」セクションの「パブリッシャー、製品名、バイナリ名、バージョン」の手順に従います。

AppLocker ポリシー ファイル。 除外されたアプリの一覧を使用して、この記事の「AppLocker ポリシー ファイルの追加」セクションのインポート手順に従います。

[OK] を選択します。

エンタープライズ データの WIP 保護レベルの管理

WIP で保護するアプリを追加したら、管理および保護モードを適用する必要があります。

まずは、[サイレント] または [上書き] で始め、保護されたアプリの一覧に適切なアプリを含めていることを小規模なグループで検証することをお勧めします。 完了後に、最終的な強制ポリシーである [上書き] または [ブロック] に変更できます。

注

監査ログ ファイルの収集方法について詳しくは、「Windows 情報保護 (WIP) 監査イベント ログの収集方法」をご覧ください。

| モード | 説明 |

|---|---|

| ブロック | WIP が、不適切なデータ共有を探し、従業員の操作の完了を停止します。 これには、社外の人やデバイス間での企業データの共有に加え、企業で保護されていないアプリ間での情報の共有が含まれます。 |

| 上書き | WIP が、不適切なデータ共有を探し、危険と見なされる操作を従業員が行っていれば警告します。 ただし、この管理モードでは、従業員はポリシーを上書きしてデータを共有でき、従業員が行った操作が監査ログに記録されます。 |

| Silent | WIP は自動的に実行され、無効なデータ共有がログに記録されます。上書きモードの間に従業員の操作を求められる内容はブロックされません。 ネットワーク リソースや WIP で保護されたデータにアプリから不適切にアクセスしようとするなど、許可されていない操作は引き続きブロックされます。 |

| オフ | WIP がオフになり、データの保護や監査は行われません。 WIP を無効にすると、ローカルで接続されたドライブ上にある WIP タグの付いたファイルに対して暗号化の解除が試みられます。 WIP 保護を再び有効にしても、以前の復号化とポリシーの情報は自動的には再適用されません。 詳細については、「 Windows Information Protection を無効にする方法」を参照してください。 |

企業で管理する ID ドメインの定義

通常、プライマリ インターネット ドメイン (contoso.com など) として表される企業 ID は、WIP によって保護済みとしてマークされたアプリから企業データを識別してタグ付けするのに役立ちます。 たとえば、contoso.com を使用する電子メールは、企業データとして識別され、Windows 情報保護ポリシーにより制限されます。

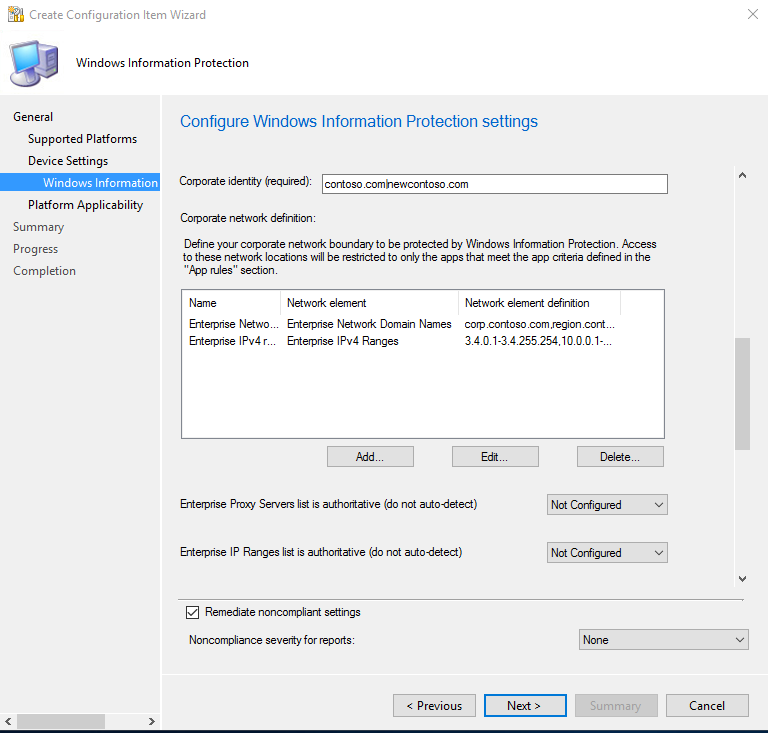

エンタープライズが所有する複数のドメインを、 | 文字で区切って指定できます。 例: contoso.com|newcontoso.com。 ドメインが複数存在する場合、最初のドメインが企業の ID として指定され、追加されたドメインはすべて最初のドメインによって所有されます。 すべての電子メール アドレス ドメインをこのリストに含めることを強くお勧めします。

企業の ID を追加するには

企業の ID 名を [企業 ID] フィールドに入力します。 たとえば、

contoso.comやcontoso.com|newcontoso.comのようになります。![[構成項目の作成] ウィザードで、エンタープライズ ID のプライマリ インターネット ドメインを追加します。](images/wip-configmgr-corp-identity.png)

アプリがエンタープライズ データにアクセスできる場所の選択

アプリに保護モードを追加したら、それらのアプリがネットワーク上でエンタープライズ データにアクセスできる場所を決める必要があります。

WIP には既定の場所が含まれていないため、それぞれのネットワークの場所を追加することが必要です。 この領域は、企業の範囲内の IP アドレスを取得し、SMB 共有を含むいずれかのエンタープライズ ドメインにもバインドされているネットワーク エンドポイント デバイスに適用されます。 ローカル ファイル システムの場所では暗号化を維持する必要があります (ローカルの NTFS、FAT、ExFAT など)。

重要

企業ネットワークの場所を定義するポリシーは、すべての WIP ポリシーに含める必要があります。

WIP 構成では、クラスレス Inter-Domain ルーティング (CIDR) 表記はサポートされていません。

保護されたアプリがネットワーク上のエンタープライズ データを検索して送信できる場所を定義するには

アプリでアクセスできるネットワークの場所をさらに追加するには、[追加] をクリックします。

[企業ネットワークの定義の追加または編集] ボックスが表示されます。

企業ネットワーク要素の名前を [名前] ボックスに入力し、[ネットワーク要素] ドロップダウン ボックスからネットワーク要素の種類を選択します。 ここには、次の表のいずれかのオプションを含めることができます。

![[企業ネットワーク定義] ボックスを追加または編集します。エンタープライズ ネットワークの場所を追加します。](images/wip-configmgr-add-network-domain.png)

エンタープライズ クラウド リソース: 企業として扱われ、WIP によって保護されるクラウド リソースを指定します。

クラウド リソースごとに、必要に応じて、内部プロキシ サーバーの一覧からプロキシ サーバーを指定して、このクラウド リソースのトラフィックをルーティングすることもできます。 内部プロキシ サーバー経由でルーティングされるすべてのトラフィックは、エンタープライズと見なされます。

複数のリソースがある場合は、

|区切り記号を使用してリソースを分離する必要があります。 プロキシ サーバーを使用しない場合は、|の直前に,区切り記号も含める必要があります。 例: URL<,proxy>|URL <,proxy>。形式の例:

プロキシの場合:

contoso.sharepoint.com,contoso.internalproxy1.com|contoso.visualstudio.com,contoso.internalproxy2.comプロキシなし:

contoso.sharepoint.com|contoso.visualstudio.com

重要

アプリが IP アドレスを介してクラウド リソースに直接接続する場合など、場合によっては、エンタープライズ クラウド リソースに接続しようとしているか、個人用サイトに接続しようとしているのかを Windows が判断できません。 このような場合、Windows では、既定で接続をブロックします。 Windows でこれらの接続が自動的にブロックされないようにするには、/AppCompat/ 文字列を設定に追加します。 例: URL <、proxy>|URL <,proxy>|/AppCompat/.

エンタープライズ ネットワーク ドメイン名 (必須): 環境内で使用される DNS サフィックスを指定します。 この一覧に表示される完全修飾ドメインへのすべてのトラフィックが保護されます。

この設定は、IP 範囲設定と連携して、プライベート ネットワーク上のネットワーク エンドポイントが企業用か個人用かを検出します。

複数のリソースがある場合は、"," を区切り文字として使用して分ける必要があります。

形式の例:

corp.contoso.com,region.contoso.comプロキシ サーバー: クラウド リソースに到達するためにデバイスが経由するプロキシ サーバーを指定します。 このサーバーの種類を使用すると、接続先のクラウド リソースがエンタープライズ リソースであることを示します。

この一覧には、内部プロキシ サーバーの一覧に一覧表示されているサーバーを含めてはいけません。 内部プロキシ サーバーは、WIP で保護された (エンタープライズ) トラフィックにのみ使用します。

複数のリソースがある場合は、";" を区切り文字として使用して分ける必要があります。

形式の例:

proxy.contoso.com:80;proxy2.contoso.com:443内部プロキシ サーバー: クラウド リソースに到達するためにデバイスが経由する内部プロキシ サーバーを指定します。 このサーバーの種類を使用すると、接続先のクラウド リソースがエンタープライズ リソースであることを示します。

この一覧には、プロキシ サーバーの一覧に一覧表示されているサーバーを含めてはいけません。 プロキシ サーバーは、WIP で保護されていない (非エンタープライズ) トラフィックにのみ使用します。

複数のリソースがある場合は、";" を区切り文字として使用して分ける必要があります。

形式の例:

contoso.internalproxy1.com;contoso.internalproxy2.comエンタープライズ IPv4 範囲 (必須): イントラネット内の有効な IPv4 値範囲のアドレスを指定します。 これらのアドレスは、エンタープライズ ネットワーク ドメイン名と共に使用され、企業ネットワークの境界を定義します。

複数の範囲がある場合は、"," を区切り文字として使用して分ける必要があります。

形式の例:

-

IPv4 アドレスの開始:

3.4.0.1 -

終了 IPv4 アドレス:

3.4.255.254 -

カスタム URI:

3.4.0.1-3.4.255.254, 10.0.0.1-10.255.255.254

-

IPv4 アドレスの開始:

エンタープライズ IPv6 範囲: イントラネット内の有効な IPv6 値範囲のアドレスを指定します。 これらのアドレスは、エンタープライズ ネットワーク ドメイン名と共に使用され、企業ネットワークの境界を定義します。

複数の範囲がある場合は、"," を区切り文字として使用して分ける必要があります。

形式の例:

-

IPv6 アドレスの開始:

2a01:110:: -

終了 IPv6 アドレス:

2a01:110:7fff:ffff:ffff:ffff:ffff:ffff -

カスタム URI:

2a01:110:7fff:ffff:ffff:ffff:ffff:ffff,fd00::-fdff:ffff:ffff:ffff:ffff:ffff:ffff:ffff

-

IPv6 アドレスの開始:

ニュートラル リソース: 会社の認証リダイレクト エンドポイントを指定します。 これらの場所は、リダイレクト前の接続状況に応じて企業用または個人用と見なされます。

複数のリソースがある場合は、"," を区切り文字として使用して分ける必要があります。

形式の例:

sts.contoso.com,sts.contoso2.com

必要な数の場所を追加し、[OK] を選択します。

[企業ネットワークの定義の追加または編集] ボックスが閉じます。

Windows で追加のネットワーク設定を探す必要があるかどうか、およびエクスプローラーで企業ファイルに WIP アイコンを表示するかどうかを決定します。

エンタープライズ プロキシ サーバー リストが優先されます (自動検出しません)。 ネットワーク境界定義で指定したプロキシ サーバーを、ネットワークで使用可能なプロキシ サーバーの完全な一覧として扱う場合は、このボックスを選択します。 このボックスをオフにしている場合、Windows はすぐ近くのネットワークで追加のプロキシ サーバーを検索します。 既定のオプションは [未構成] です。

エンタープライズ IP の範囲リストが優先されます (自動検出しません)。 ネットワーク境界定義で指定した IP 範囲を、ネットワークで使用可能な IP 範囲の完全な一覧として扱う場合は、このボックスを選択します。 このボックスをオフにしている場合、Windows は、ネットワークに接続済みでドメインに参加しているデバイスで、追加の IP 範囲を検索します。 既定のオプションは [未構成] です。

Show the Windows Information Protection icon overlay on your allowed apps that are WIP-unaware in the Windows Start menu and on corporate file icons in the File Explorer (Windows の [スタート] メニュー内の WIP に対応していない許可済みアプリと、エクスプローラー内の企業ファイルのアイコンに Windows 情報保護アイコン オーバーレイが表示されます)。 [名前を付けて保存] ビューと [エクスプローラー] ビューの企業ファイルに Windows Information Protection アイコン オーバーレイを表示する場合は、このボックスを選択します。 また、非対応だが許可されているアプリの場合、アイコン オーバーレイはアプリのタイルにも表示され、スタート メニューのアプリ名には、[Managed] (管理対象) というテキストが示されます。 既定のオプションは [未構成] です。

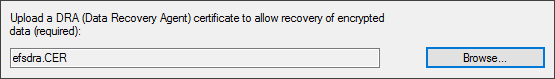

[ 暗号化されたデータの回復を許可するために必要なデータ復旧エージェント (DRA) 証明書をアップロードする] ボックスで 、[ 参照 ] を選択して、ポリシーのデータ回復証明書を追加します。

WIP ポリシーを作成して従業員に展開すると、Windows は従業員のローカル デバイス ドライブ上の企業データの暗号化を開始します。 何らかの方法で従業員のローカル暗号化キーが失われたり取り消されたりすると、暗号化されたデータが回復不能になる可能性があります。 このようなことが起こらないようにするには、DRA 証明書を使えば、データの暗号化を解除できるプライベート キーを保持しながら、証明書に含まれる公開キーを使用して Windows でローカル データを暗号化できます。

データ回復証明書を検索してエクスポートする方法の詳細については、「 Data Recovery and Encrypting File System (EFS)」を参照してください。 EFS DRA 証明書の作成と検証の詳細については、「 暗号化ファイル システム (EFS) Data Recovery Agent (DRA) 証明書の作成と検証」を参照してください。

オプションの WIP 関連設定の選択

保護されたアプリがネットワーク上のエンタープライズ データにアクセスできる場所を決定したら、オプションの WIP 設定を追加するかどうかを決定するように求められます。

![[構成項目の作成] ウィザードで、追加のオプションの設定を選択します。](images/wip-configmgr-additionalsettings.png)

オプション設定を指定するには

いずれかのオプション設定、またはすべてのオプション設定を指定するように選択します。

暗号化された会社のデータとストア アプリを Windows Search で検索できるようにする。 暗号化された企業データとストア アプリを Windows Search で検索およびインデックス付けできるようにするかどうかを決定します。 オプションは次のとおりです。

[はい]。 暗号化された会社のデータとストア アプリを Windows Search で検索およびインデックス付けできるようなります。

[いいえ] または [未構成] (推奨)。 暗号化された企業データとストア アプリを Windows Search で検索およびインデックス付けできなくなります。

登録解除プロセス中にローカル暗号化キーを取り消します。 Windows Information Protection から登録を解除するときに、ユーザーのローカル暗号化キーをデバイスから取り消すかどうかを決定します。 暗号化キーが取り消された場合、ユーザーは暗号化された企業データにアクセスできなくなります。 オプションは次のとおりです。

[はい] または [未構成] (推奨)。 登録解除時にローカルの暗号化キーをデバイスから取り消します。

[いいえ]。 登録解除時に、ローカルの暗号化キーがデバイスから取り消されるのを停止します。 たとえば、モバイル デバイス管理 (MDM) ソリューション間で移行する場合です。

Azure RMS を許可します。 USB ドライブなどのリムーバブル メディアを使用して、ファイルの安全な共有を有効にします。 RMS と WIP のしくみの詳細については、「 Intune を使用して WIP ポリシーを作成する」を参照してください。 テナントに含まれるテンプレートを確認するには、AADRM PowerShell モジュールから Get-AadrmTemplate を実行します。 テンプレートを指定しない場合、WIP では、テナント内のすべてのユーザーがアクセスできる既定の RMS テンプレートのキーが使用されます。

含めるすべての設定を選択したら、[概要] を選択 します。

概要画面での構成の選択内容の確認

ポリシーの構成が完了したら、[概要] 画面ですべての情報を確認できます。

[概要] 画面を確認するには

[ 概要 ] ボタンを選択してポリシーの選択内容を確認し、[ 次へ ] を選択して終了し、ポリシーを保存します。

![[構成項目の作成] ウィザードの [概要] 画面で、すべてのポリシーを選択できます。](images/wip-configmgr-summaryscreen.png)

ポリシーの進行状況を示す、進行状況バーが表示されます。 完了したら、[ 閉じる ] を選択して [構成項目] ページに戻ります。

WIP ポリシーの展開

WIP ポリシーを作成したら、組織のデバイスに展開する必要があります。 デプロイ オプションの詳細については、次の記事を参照してください。

関連記事

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示