注

この記事は、IT プロフェッショナルとデバイス管理者を対象としています。 エンド ユーザーまたはコンシューマーが BitLocker のヘルプを探している場合は、「 BitLocker の概要」を参照してください。

BitLocker は、ボリューム全体の暗号化を提供する Windows セキュリティ機能であり、紛失、盗難、または不適切に使用停止されたデバイスからのデータの盗難や露出の脅威に対処します。

紛失または盗難されたデバイス上のデータは、ソフトウェア攻撃ツールを実行するか、デバイスのハード ドライブを別のデバイスに転送することで、不正アクセスに対して脆弱です。 BitLocker は、ファイルとシステムの保護を強化し、BitLocker で保護されたデバイスが使用停止またはリサイクルされたときにデータにアクセスできないようにすることで、未承認のデータ アクセスを軽減するのに役立ちます。

BitLocker と TPM

BitLocker は、Windows デバイスにインストールされている一般的なハードウェア コンポーネントであるトラステッド プラットフォーム モジュール (TPM) で使用すると、最大限の保護を提供します。 TPM は BitLocker と連携して、システムがオフラインの間にデバイスが改ざんされていないことを確認します。

TPM に 加えて 、BitLocker は、ユーザーが個人識別番号 (PIN) を指定するか、 スタートアップ キーを含むリムーバブル デバイスを挿入するまで、通常のスタートアップ プロセスをロックできます。 これらのセキュリティ対策により、多要素認証と、正しい PIN またはスタートアップ キーが表示されるまで、デバイスが休止状態から開始または再開できないことが保証されます。

TPM を持たないデバイスでは、オペレーティング システム ドライブの暗号化に BitLocker を引き続き使用できます。 この実装では、ユーザーは次のいずれかを行う必要があります。

- スタートアップ キーを使用します。これは、デバイスの起動または休止状態からの再開時に使用されるリムーバブル ドライブに格納されているファイルです。

- パスワードを使用します。 パスワード ロックアウト ロジックがないため、ブルート フォース攻撃の対象になるため、このオプションは安全ではありません。 そのため、パスワード オプションは推奨されておらず、既定では無効になっています。

どちらのオプションでも、Tpm を使用して BitLocker によって提供されるプリブート システム整合性検証は提供されません。

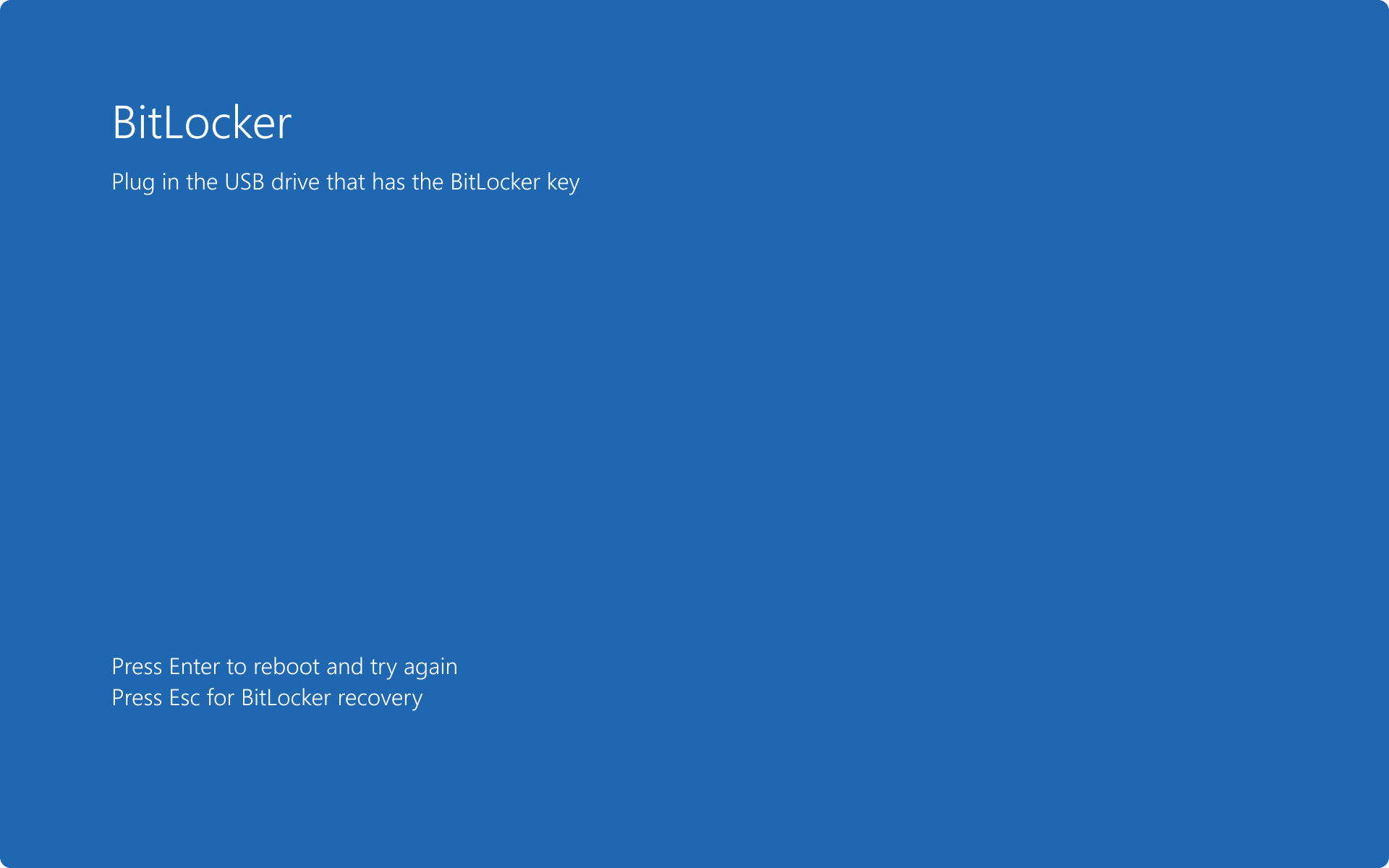

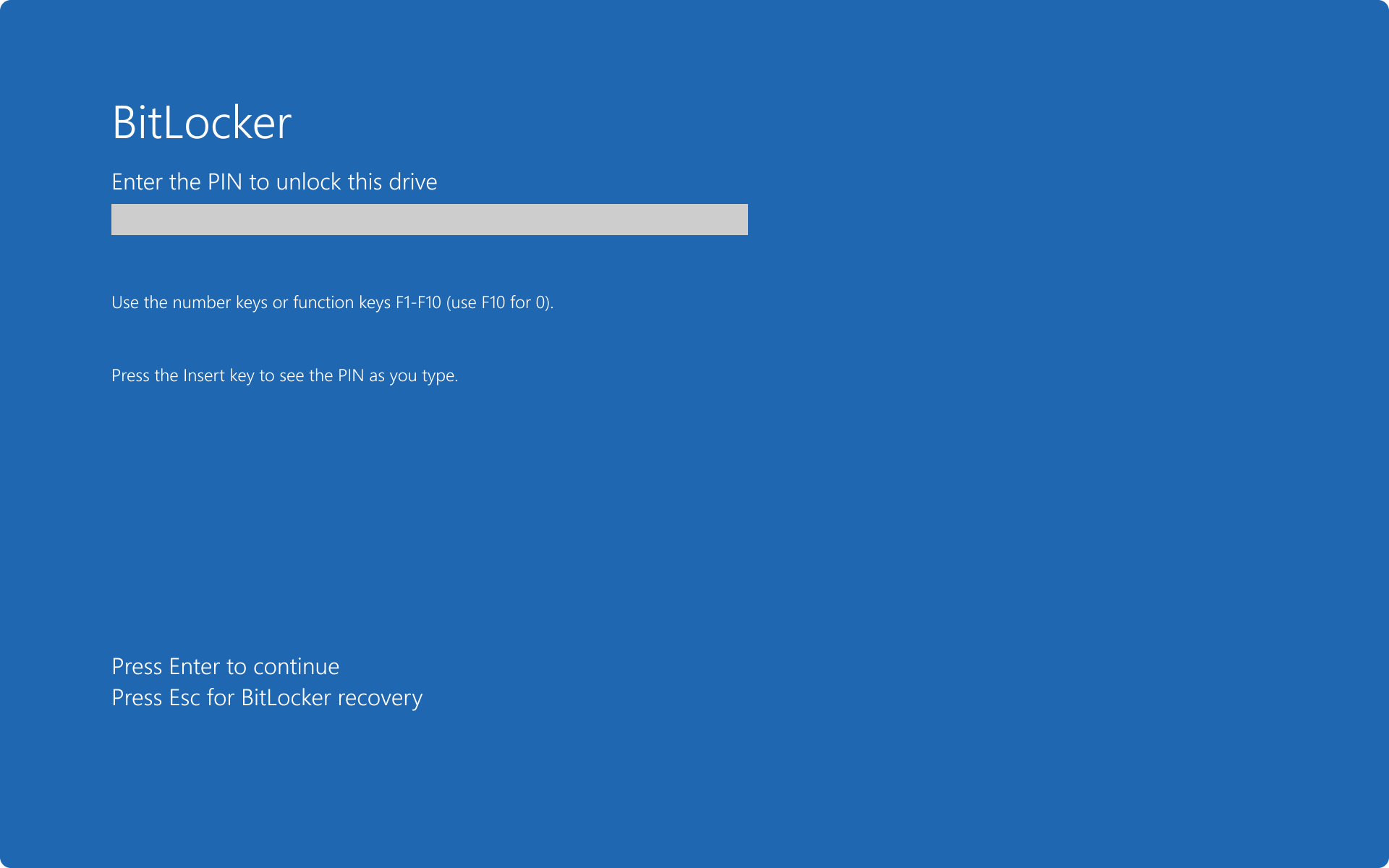

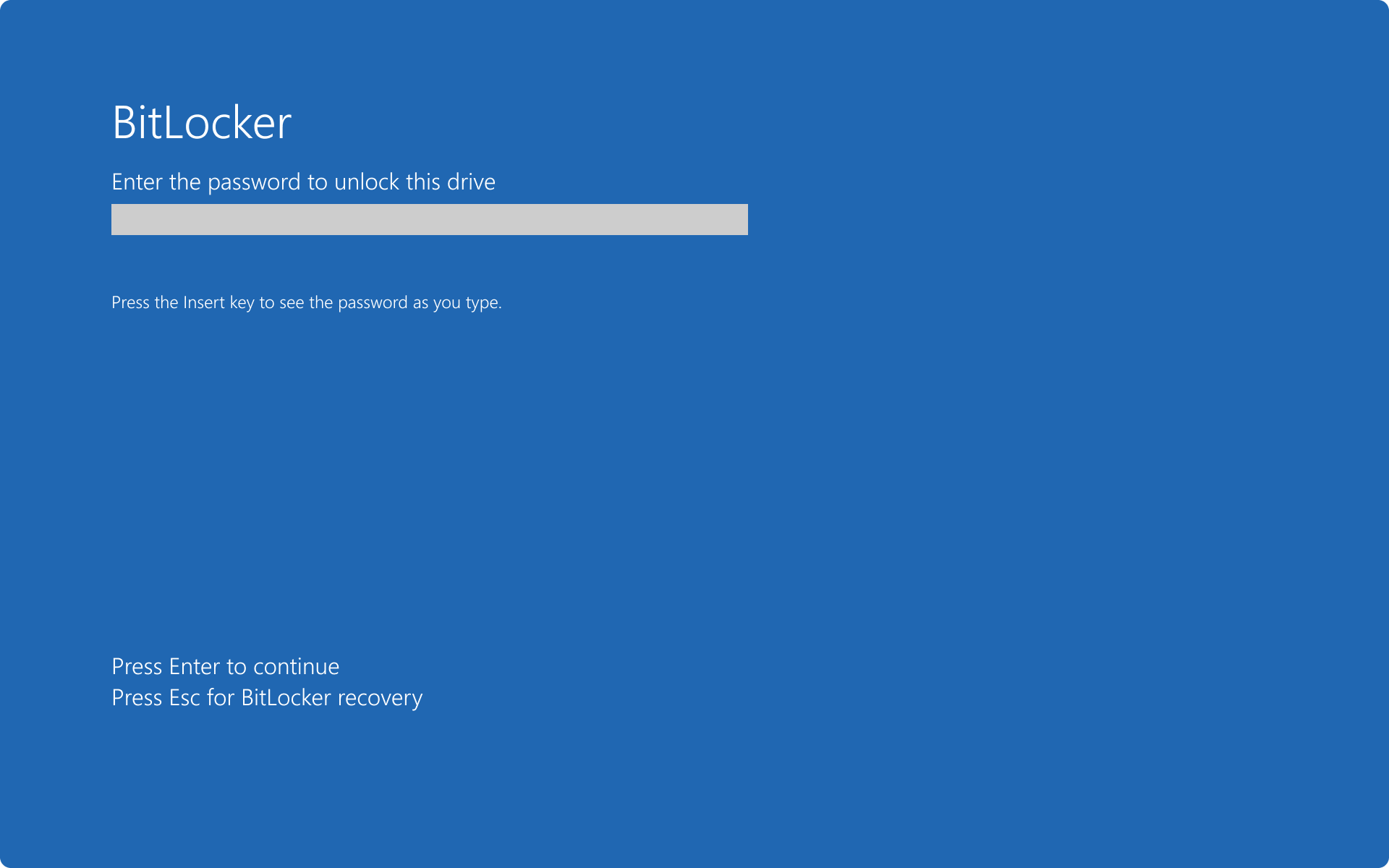

次のスクリーンショットは、デバイスを起動するためにスタートアップ キー、PIN、またはパスワードが必要な場合の BitLocker プリブート画面を示しています。

スタートアップ キーを含む BitLocker プレブート画面:

PIN を使用した BitLocker プレブート画面:

パスワードを使用した BitLocker プレブート画面:

システム要件

BitLocker には次の要件があります。

BitLocker が TPM によって提供されるシステム整合性チェック使用するには、デバイスに TPM 1.2 以降のバージョンが必要です。 デバイスに TPM がない場合は、BitLocker を有効にするときに、リムーバブル ドライブにスタートアップ キーを保存することが必須です。

TPM を搭載したデバイスには、 トラステッド コンピューティング グループ (TCG) 準拠の BIOS または UEFI ファームウェアも必要です。 BIOS または UEFI ファームウェアは、プレブートスタートアップの信頼チェーンを確立し、 TCG で指定された静的信頼ルート測定のサポートを含める必要があります。 TPM を装備していないコンピューターには、TCG 準拠のファームウェアは必要ありません。

システム BIOS または UEFI ファームウェア (TPM および TPM 以外のデバイスの場合) は、USB マス ストレージ デバイス クラスと、プリブート環境の USB ドライブ上のファイルの読み取りをサポートする必要があります。

注

TPM 2.0 は、BIOS の レガシ および 互換性サポート モジュール (CSM) モードではサポートされていません。 TPM 2.0 を搭載したデバイスでは、BIOS モードをネイティブ UEFI としてのみ構成する必要があります。 従来のオプションと CSM オプションを無効にする必要があります。 セキュリティを強化するために、 セキュリティで保護されたブート 機能を有効にします。

レガシ モードでハードウェアにインストールされているオペレーティング システムは、BIOS モードが UEFI に変更されると OS の起動を停止します。 UEFI をサポートするために OS とディスクを準備する BIOS モードを変更する前に、ツール

mbr2gpt.exeを使用します。ハード ディスクは、少なくとも 2 つのドライブにパーティション分割されている必要があります。

オペレーティング システム ドライブ (またはブート ドライブ) には、OS とそのサポート ファイルが含まれています。 NTFS ファイル システムでフォーマットされている必要があります。

システム ドライブには、オペレーティング システムの起動、暗号化解除、読み込みに必要なファイルが含まれています。 このドライブでは、BitLocker は有効になりません。 BitLocker を機能させるには、システム ドライブ:

- 暗号化しないでください。

- オペレーティング システム ドライブとは異なる必要があります。

- は、UEFI ベースのファームウェアを使用するコンピューター上の FAT32 ファイル システム、または BIOS ファームウェアを使用するコンピューター上の NTFS ファイル システムでフォーマットする必要があります。

- サイズは約 350 MB にすることをお勧めします。 BitLocker を有効にした後は、約 250 MB の空き領域が残ります。

重要

新しいデバイスにインストールすると、Windows によって BitLocker に必要なパーティションが自動的に作成されます。

ドライブが 1 つの連続した領域として準備された場合、BitLocker にはブート ファイルを保持するための新しいボリュームが必要です。

BdeHdCfg.exeボリュームを作成できます。 ツールの使用方法の詳細については、「Command-Line リファレンス」の 「Bdehdcfg 」を参照してください。

注

BitLocker オプション コンポーネントをサーバーにインストールする場合は、 拡張ストレージ 機能をインストールする必要があります。 この機能は、ハードウェアで暗号化されたドライブをサポートするために使用されます。

Windows エディションとライセンスに関する要件

次の表に、BitLocker の有効化をサポートする Windows エディションを示します。

| Windows Pro | Windows Enterprise | Windows Pro Education/SE | Windows Education |

|---|---|---|---|

| はい | はい | はい | はい |

BitLocker 有効化ライセンスの権利は、次のライセンスによって付与されます。

| Windows Pro/Pro Education/SE | Windows Enterprise E3 | Windows Enterprise E5 | Windows Education A3 | Windows Education A5 |

|---|---|---|---|---|

| はい | はい | はい | はい | はい |

Windows ライセンスの詳細については、「Windows ライセンスの概要」を参照してください。

注

BitLocker 有効化のライセンス要件は、BitLocker 管理のライセンス要件とは異なります。 詳細については、 BitLocker の構成に関するハウツー ガイドを参照してください。

デバイスの暗号化

デバイス暗号化 は、一部のデバイスで BitLocker 暗号化を自動的に有効にする簡単な方法を提供する Windows 機能です。 デバイス暗号化はすべての Windows バージョンで使用でき、 モダン スタンバイ または HSTI セキュリティ要件を満たすデバイスが必要です。 デバイス暗号化には、DMA アクセスを許可する外部からアクセス可能なポートを含めることはできません。 デバイス暗号化では、OS ドライブと固定ドライブのみが暗号化され、外部/USB ドライブは暗号化されません。

重要

バージョン 24H2 Windows 11以降、DMA と HSTI/モダン スタンバイの前提条件は削除されます。 その結果、自動および手動のデバイス暗号化の対象となるデバイスが増えます。 詳細については、「OEM のWindows 11での BitLocker ドライブの暗号化」を参照してください。

標準的な BitLocker 実装とは異なり、デバイスの暗号化は自動的に有効になるため、デバイスは常に保護されます。 Windows のクリーンインストールが完了し、すぐに使えるエクスペリエンスが完了すると、デバイスは最初に使用するために準備されます。 この準備の一環として、デバイス暗号化は OS ドライブで初期化され、コンピューター上の固定データ ドライブは、標準の BitLocker 中断状態と同等のクリア キーを使用して初期化されます。 この状態では、Windows エクスプローラーに警告アイコンが表示されます。 TPM 保護機能が作成され、回復キーがバックアップされると、黄色の警告アイコンが削除されます。

- デバイスが参加Microsoft Entraまたは Active Directory ドメインに参加している場合、回復キーがMicrosoft Entra IDまたはActive Directory Domain Services (AD DS) に正常にバックアップされると、クリア キーが削除されます。 回復キーをバックアップするには、次のポリシー設定を有効にする必要があります。 BitLocker で保護されたオペレーティング システム ドライブを回復する方法を選択します。

- Microsoft Entra参加済みデバイスの場合: ユーザーがMicrosoft Entra IDに対して認証を行うと、回復パスワードが自動的に作成され、回復キーがMicrosoft Entra IDにバックアップされ、TPM 保護機能が作成され、クリア キーが削除されます。

- AD DS 参加済みデバイスの場合: コンピューターがドメインに参加すると、回復パスワードが自動的に作成されます。 その後、回復キーが AD DS にバックアップされ、TPM 保護機能が作成され、クリア キーが削除されます。

- デバイスがMicrosoft Entra参加していない場合、または Active Directory ドメインに参加していない場合は、デバイスの管理者権限を持つ Microsoft アカウントが必要です。 管理者が Microsoft アカウントを使ってサインインすると、クリア キーが削除され、回復キーがオンラインの Microsoft アカウントにアップロードされ、TPM 保護機能が作成されます。 デバイスに回復キーが必要な場合、ユーザーは別のデバイスを使用するようにガイドされ、回復キーアクセス URL に移動して、Microsoft アカウントの資格情報を使用して回復キーを取得します。

- デバイスがローカル アカウントのみを使用する場合は、データが暗号化されていても保護されません。

重要

デバイス暗号化では、既定で XTS-AES 128-bit 暗号化方法が使用されます。 別の暗号化方法を使用するようにポリシー設定を構成する場合は、[登録状態] ページを使用して、デバイスが既定の方法で暗号化を開始しないようにすることができます。 BitLocker には、登録状態ページのデバイス構成フェーズが完了した後、OOBE が終了するまで暗号化を開始しないロジックがあります。 このロジックにより、暗号化を開始する前にデバイスが BitLocker ポリシー設定を受け取るのに十分な時間が与えられます。

別の暗号化方法や暗号強度が必要であっても、デバイスが既に暗号化されている場合は、新しい暗号化方法や暗号強度を適用する前に、最初に暗号化を解除する必要があります。 デバイスの暗号化を解除した後、異なる BitLocker 設定を適用できます。

デバイスが最初にデバイス暗号化の対象とならないが、デバイスが修飾される変更が行われた場合 (セキュア ブートをオンにするなど)、デバイスの暗号化によって BitLocker が検出されるとすぐに BitLocker が自動的に有効になります。

デバイスがシステム情報アプリ (msinfo32.exe) でデバイス暗号化の要件を満たしているかどうかをチェックできます。 デバイスが要件を満たしている場合、システム情報には次の行が表示されます。

| 項目 | 値 |

|---|---|

| デバイス暗号化のサポート | 前提条件を満たす |

注

暗号化中に Windows によってユーザー アクティビティが検出された場合、デバイスの自動暗号化が遅延または一時的に停止する可能性があります。これは、電力を節約するためにデバイスがバッテリで動作している場合に特に当てはまります。

BitLocker とデバイス暗号化の違い

- デバイス暗号化は、デバイスの暗号化対象デバイスで BitLocker を自動的にオンにします。回復キーは、Microsoft Entra ID、AD DS、またはユーザーの Microsoft アカウントに自動的にバックアップされます。

- デバイス暗号化は、デバイス暗号化のオンとオフを切り替えるために使用できるデバイス暗号化設定を設定アプリに追加します。

- 設定 UI では、暗号化が完了するまでデバイスの暗号化が有効に表示されません。

![デバイス暗号化パネルを示す [設定] アプリのスクリーンショット。](images/settings-device-encryption.png)

注

デバイスの暗号化がオフになっている場合、今後自動的に有効にされなくなります。 ユーザーは、[設定] で手動で有効にする必要があります

デバイス暗号化を無効にする

デバイスをサポートするシステムでは、デバイスの暗号化をオンにしておくことをお勧めします。 ただし、次のレジストリ設定を変更することで、デバイスの自動暗号化プロセスを防ぐことができます。

| パス | 名前 | 型 | 値 |

|---|---|---|---|

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\BitLocker |

PreventDeviceEncryption |

REG_DWORD | 0x1 |

デバイス暗号化の詳細については、「 BitLocker デバイス暗号化ハードウェア要件」を参照してください。

次のステップ

BitLocker 暗号化キーに対する攻撃から保護するテクノロジと機能について説明します。