IPsec 構成

Windows フィルタリング プラットフォーム (WFP) は、セキュリティが強化された Windows ファイアウォールの基になるプラットフォームです。 WFP は、ネットワーク フィルター規則を構成するために使用されます。これには、IPsec を使用したネットワーク トラフィックのセキュリティ保護を制御する規則が含まれます。 アプリケーション開発者は、セキュリティが強化された Windows ファイアウォール用 Microsoft 管理コンソール (MMC) スナップインを使用して公開されるモデルよりも詳細なネットワーク トラフィック フィルター モデルを利用するために、WFP API を使用して IPsec を直接構成できます。

IPsec とは

インターネット プロトコル セキュリティ (IPsec) は、IP パケットをインターネット経由で機密に転送するために使用される一連のセキュリティ プロトコルです。 以前は、すべての IPv6 実装で IPsec が必須でした (ただし、「 IPv6 ノードの要件」を参照してください。IPv4 の場合は省略可能です)。

セキュリティで保護された IP トラフィックには、IP パケットに適用される暗号化保護の種類を識別し、保護されたパケットをデコードするための情報を含む 2 つのオプションの IPsec ヘッダーがあります。

カプセル化セキュリティ ペイロード (ESP) ヘッダーは、認証とオプションの暗号化を実行することで、悪意のある変更に対するプライバシーと保護に使用されます。 ネットワーク アドレス変換 (NAT) ルーターを通過するトラフィックに使用できます。

認証ヘッダー (AH) は、認証を実行して悪意のある変更に対する保護にのみ使用されます。 NAT ルーターを通過するトラフィックには使用できません。

IPsec の詳細については、次も参照してください。

IKE とは

インターネット キー交換 (IKE) は、IPsec プロトコル セットの一部であるキー交換プロトコルです。 IKE は、セキュリティで保護された接続を設定するときに使用され、ユーザーの介入なしに、秘密キーやその他の保護関連パラメーターの安全な交換を実現します。

IKE の詳細については、次も参照してください。

AuthIP とは

認証インターネット プロトコル (AuthIP) は、IKE を次のように拡張する新しいキー交換プロトコルです。

- IKE ではコンピューター認証資格情報のみがサポートされますが、AuthIP では次の機能もサポートされます。

- ユーザー資格情報: NTLM、Kerberos、証明書。

- ネットワーク アクセス保護 (NAP) の正常性証明書。

- オプションの認証に使用される匿名資格情報。

- 資格情報の組み合わせ。たとえば、コンピューターとユーザーの Kerberos 資格情報の組み合わせなどです。

- ソケットごとの認証と暗号化。 詳細については、「 WSASetSocketSecurity 」を参照してください。

- クライアントの偽装。 (IPsec は、ソケットが作成されるセキュリティ コンテキストを偽装します。

- 受信ピア名と送信ピア名の検証。 詳細については 、「WSASetSocketPeerTargetName 」を参照してください。

AuthIP には、接続に失敗する前に構成されているすべての認証方法を検証する認証再試行メカニズムがあります。

AuthIP は、セキュリティで保護されたソケットと共に使用して、アプリケーションベースの IPsec セキュリティで保護されたトラフィックを実装できます。 次の機能を提供します。

AuthIP の詳細については、以下も参照してください。

IPsec ポリシーとは

IPsec ポリシーは、IPsec を使用してセキュリティ保護する必要がある IP トラフィックの種類とそのトラフィックをセキュリティで保護する方法を決定する一連の規則です。 1 台のコンピューターで一度にアクティブになっている IPsec ポリシーは 1 つだけです。

IPsec ポリシーの実装の詳細については、ローカル セキュリティ ポリシー MMC スナップイン (secpol.msc) を開き、F1 キーを押してヘルプを表示し、目次から [IPsec ポリシーの作成と使用] を選択します。

IPsec ポリシーの詳細については、次も参照してください。

WFP を使用して IPsec ポリシーを構成する方法

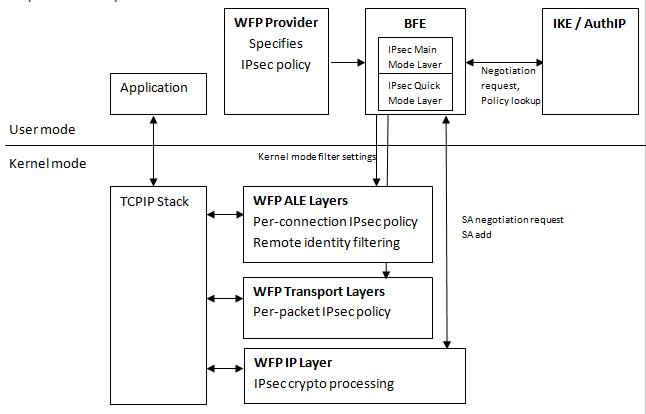

Microsoft による IPsec の実装では、Windows フィルタリング プラットフォームを使用して IPsec ポリシーを設定します。 IPsec ポリシーは、次のようにさまざまな WFP レイヤーにフィルターを追加することによって実装されます。

FWPM_LAYER_IKEEXT_V{4|6} レイヤーでは、メイン モード (MM) 交換中にキー モジュール (IKE/AuthIP) で使用されるネゴシエーション ポリシーを指定するフィルターを追加します。 認証方法と暗号化アルゴリズムは、これらのレイヤーで指定されます。

FWPM_LAYER_IPSEC_V{4|6} 層では、クイック モード (QM) と拡張モード (EM) の交換時にキー モジュールによって使用されるネゴシエーション ポリシーを指定するフィルターを追加します。 IPsec ヘッダー (AH/ESP) と暗号化アルゴリズムは、これらのレイヤーで指定されます。

ネゴシエーション ポリシーは、フィルターに関連付けられているポリシー プロバイダー コンテキストとして指定されます。 キー作成モジュールは、トラフィック特性に基づいてポリシー プロバイダーコンテキストを列挙し、セキュリティ ネゴシエーションに使用するポリシーを取得します。

注意

WFP API を使用すると、セキュリティ アソシエーション (CA) を直接指定できるため、キーモジュール ネゴシエーション ポリシーを無視できます。

FWPM_LAYER_INBOUND_TRANSPORT_V{4|6} レイヤーと FWPM_LAYER_OUTBOUND_TRANSPORT_V{4|6} レイヤーでは、コールアウトを呼び出し、セキュリティで保護するトラフィック フローを決定するフィルターが追加されます。

FWPM_LAYER_ALE_AUTH_RECV_ACCEPT_V{4|6} レイヤーでは、ID フィルター処理とアプリケーションごとのポリシーを実装するフィルターを追加します。

次の図は、IPsec 操作に関するさまざまな WFP コンポーネントの相互作用を示しています。

IPsec が構成されると、WFP と統合され、アプリケーション層強制 (ALE) 承認レイヤーでフィルター条件として使用される情報を提供することで、WFP フィルター機能が拡張されます。 たとえば、IPsec はリモート ユーザーとリモート マシン ID を提供します。この ID は、WFP が ALE 接続で公開し、承認レイヤーを受け入れます。 この情報は、WFP ベースのファイアウォール実装によるきめ細かいリモート ID 承認に使用できます。

IPsec を使用して実装できる分離ポリシーの例を次に示します。

- FWPM_LAYER_IKEEXT_V{4|6} レイヤー – Kerberos 認証。

- FWPM_LAYER_IPSEC_V{4|6} レイヤー – AH/SHA-1。

- FWPM_LAYER_INBOUND_TRANSPORT_V{4|6} レイヤーとFWPM_LAYER_OUTBOUND_TRANSPORT_V{4|6} レイヤー - すべてのネットワーク トラフィックのネゴシエーション検出。

- FWPM_LAYER_ALE_AUTH_RECV_ACCEPT_V{4|6} レイヤー - すべてのネットワーク トラフィックに IPsec が必要です。

関連トピック

-

WFP レイヤー

-

WFP API を使用して実装される IPsec ポリシー のシナリオ:

-

IPsec ソリューション:

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示