X.509 公開キー証明書

公開キー暗号化は、公開キーと秘密キーのペアを使用してコンテンツの暗号化と暗号化解除を行います。 キーは数学的に関連しており、キーの 1 つを使用して暗号化されたコンテンツは、もう一方を使用してのみ暗号化解除できます。 秘密キーは秘密に保持されます。 公開キーは通常、バイナリ証明書に埋め込まれており、証明書は、すべての承認されたユーザーがアクセスできるデータベースに発行されます。

X.509 公開キー 基盤 (PKI) 標準は、堅牢な公開キー証明書の要件を識別します。 証明書は、公開キーを個人、コンピューター、またはorganizationにバインドする署名付きデータ構造です。 証明書は 証明機関 (CA) によって発行されます。 公開キーを使用する通信をセキュリティで保護するすべてのユーザーは、CA に依存して、証明書を発行する個人、システム、またはエンティティの ID を適切に検証します。 検証のレベルは、通常、トランザクションに必要なセキュリティのレベルによって異なります。 CA が要求者の ID を適切に検証できる場合は、証明書に署名 (暗号化)、エンコード、発行します。

証明書は、公開キーをエンティティにバインドする署名付きデータ構造です。 次の例では、バージョン 3 X.509 証明書の抽象構文表記 1 (ASN.1) 構文を示します。

-- X.509 signed certificate

SignedContent ::= SEQUENCE

{

certificate CertificateToBeSigned,

algorithm Object Identifier,

signature BITSTRING

}

-- X.509 certificate to be signed

CertificateToBeSigned ::= SEQUENCE

{

version [0] CertificateVersion DEFAULT v1,

serialNumber CertificateSerialNumber,

signature AlgorithmIdentifier,

issuer Name

validity Validity,

subject Name

subjectPublicKeyInfo SubjectPublicKeyInfo,

issuerUniqueIdentifier [1] IMPLICIT UniqueIdentifier OPTIONAL,

subjectUniqueIdentifier [2] IMPLICIT UniqueIdentifier OPTIONAL,

extensions [3] Extensions OPTIONAL

}

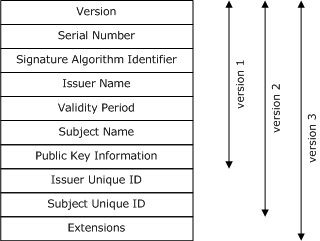

1998 年の開始以来、X.509 公開キー証明書標準の 3 つのバージョンが進化しました。 次の図に示すように、データ構造の連続する各バージョンでは、以前のバージョンに存在していたフィールドが保持され、さらに追加されています。

次のトピックでは、使用可能なフィールドについて詳しく説明します。

関連トピック