Настройка учетных данных развертывания службы приложений Azure

Чтобы обеспечить безопасное развертывание приложений с локального компьютера, Служба приложений Azure поддерживает два типа учетных данных для развертывания локального из репозитория Git и развертывания FTP/S. Эти учетные данные не совпадают с учетными данными подписки Azure.

Учетные данные на уровне пользователя. Это единый набор учетных данных для всей учетной записи Azure. С его помощью можно развернуть службу приложений для любого приложения и в любой подписке, на доступ к которой у этой учетной записи Azure есть права. Именно это значение по умолчанию отображается на портале графического пользовательского интерфейса (например, в разделах Обзор и Свойства на странице ресурсов приложения). Если пользователь получает доступ к приложению с помощью управления доступом на основе ролей (RBAC) или назначения прав соадминистратора, пользователь может использовать свои собственные учетные данные на уровне пользователя, пока доступ не будет отозван. Не используйте эти учетные данные совместно с другими пользователями Azure.

Учетные данные на уровне приложения. Это единый набор учетных данных для каждого приложения. С его помощью можно развернуть только одно приложение. Учетные данные для каждого приложения автоматически формируются при создании приложения. Их нельзя настроить вручную, но можно сбросить в любое время. Чтобы получить доступ к учетным данным на уровне приложения с помощью RBAC, у пользователя в приложении должна быть роль участника или роль более высокого уровня (включая встроенную роль "Участник веб-сайтов"). У читателей нет прав на публикацию и доступа к этим учетным данным.

Примечание.

Если обычная проверка подлинности отключена, вы не можете просматривать или настраивать учетные данные развертывания в Центре развертывания.

Настройка учетных данных на уровне пользователя

Выполните команду az webapp deployment user set. Вместо <username> и <password> укажите имя пользователя и пароль для развертывания.

- Имя пользователя должно быть уникальным в Azure. Кроме того, чтобы отправка в локальный репозиторий Git работала, имя пользователя не должно содержать символ @.

- Пароль должен содержать не менее восьми символов и включать два из трех следующих элементов: буквы, цифры и символы.

az webapp deployment user set --user-name <username> --password <password>

В выходных данных JSON пароль отображается как null.

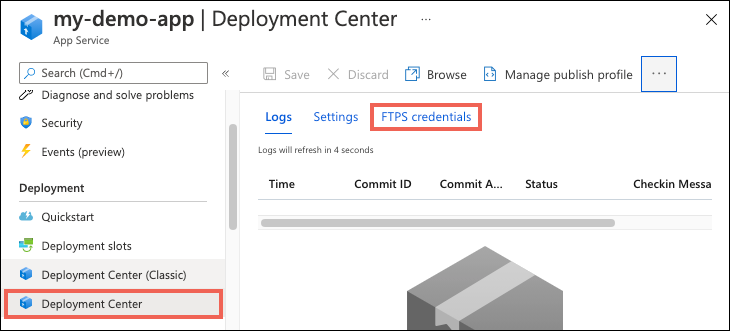

Использование учетных данных на уровне пользователя с FTP или FTPS

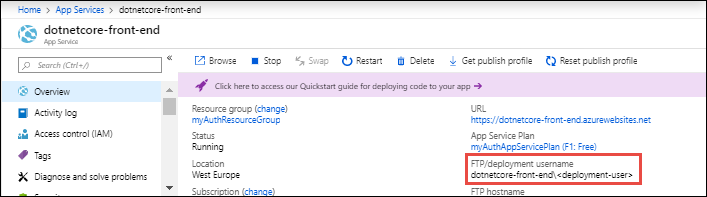

Проверка подлинности на конечной точке FTP или FTPS с использованием учетных данных уровня пользователя требует имени пользователя в следующем формате: <app-name>\<user-name>

Так как учетные данные на уровне пользователя привязаны к пользователю, а не к конкретному ресурсу, имя пользователя должно быть указано в этом формате для направления действия входа на подходящую конечную точку приложения.

Получение учетных данных уровня приложения

Чтобы получить учетные данные уровня приложения, выполните команду az webapp deployment list-publishing-profiles. Например:

az webapp deployment list-publishing-profiles --resource-group <group-name> --name <app-name>

Для локального развертывания Git также можно использовать команду az webapp deployment list-publishing-credentials, позволяющую получить удаленный URI Git для приложения с уже внедренными в него учетными данными уровня приложения. Например:

az webapp deployment list-publishing-credentials --resource-group <group-name> --name <app-name> --query scmUri

Обратите внимание, что возвращенный удаленный URI Git не содержится /<app-name>.git в конце. При добавлении удаленного URI обязательно добавьте /<app-name>.git ошибку 22 с git-http-push. Кроме того, при использовании git remote add ... с помощью оболочки, которые используют знак доллара для интерполяции переменных (например, bash), экранируйте все знаки доллара (\$) в имени пользователя или пароля. Не удалось скрыть этот символ, это может привести к ошибкам проверки подлинности.

Сброс учетных данных уровня приложения

Чтобы сбросить учетные данные уровня приложения, воспользуйтесь командой az resource invoke-action:

az resource invoke-action --action newpassword --resource-group <group-name> --name <app-name> --resource-type Microsoft.Web/sites

Отключение обычной проверки подлинности

См. раздел "Отключить базовую проверку подлинности" в Служба приложений развертываниях.

Следующие шаги

Узнайте, как использовать эти учетные данные для развертывания приложения из локального репозитория Git или с помощью FTP(S).