Отправка метрик Prometheus из виртуальных машин, масштабируемых наборов или кластеров Kubernetes в рабочую область Azure Monitor

Prometheus не ограничивается мониторингом кластеров Kubernetes. Используйте Prometheus для мониторинга приложений и служб, работающих на серверах, где бы они ни выполнялись. Например, можно отслеживать приложения, работающие на Виртуальные машины, Масштабируемые наборы виртуальных машин или даже на локальных серверах. Вы также можете отправлять метрики Prometheus в рабочую область Azure Monitor из локального кластера и сервера Prometheus. Установите prometheus на серверах и настройте удаленную запись для отправки метрик в рабочую область Azure Monitor.

В этой статье объясняется, как настроить удаленную запись для отправки данных из локального экземпляра Prometheus в рабочую область Azure Monitor.

Параметры удаленной записи

Самоуправляемый Prometheus может выполняться в Azure и средах, отличных от Azure. Ниже приведены параметры проверки подлинности для удаленной записи в рабочую область Azure Monitor в зависимости от среды, в которой выполняется Prometheus.

Управляемые Azure кластеры Виртуальные машины, Масштабируемые наборы виртуальных машин и Kubernetes

Используйте проверку подлинности управляемого удостоверения, назначаемую пользователем, для служб, работающих под управлением самообслуживания Prometheus в среде Azure. К управляемым Azure службам относятся:

- Виртуальные машины Azure

- Масштабируемые наборы виртуальных машин Azure

- Служба Azure Kubernetes (AKS)

Сведения о настройке удаленной записи для управляемых Azure ресурсов см. в статье "Удаленная запись с помощью управляемого удостоверения, назначаемого пользователем".

Виртуальные машины и кластеры Kubernetes, работающие в средах, отличных от Azure

Если у вас есть виртуальные машины или кластер Kubernetes в средах, отличных от Azure, или вы подключены к Azure Arc, установите самоуправляемый Prometheus и настройте удаленную запись с помощью проверки подлинности приложения Microsoft Entra ID. Дополнительные сведения см. в разделе "Удаленная запись" с помощью проверки подлинности приложения Идентификатора Microsoft Entra.

Подключение к службам с поддержкой Azure Arc позволяет управлять и настраивать виртуальные машины, отличные от Azure. Дополнительные сведения о подключении Виртуальные машины к серверам с поддержкой Azure Arc см. на серверах с поддержкой Azure Arc и Kubernetes с поддержкой Azure Arc. Службы с поддержкой Arc поддерживают только проверку подлинности идентификатора Microsoft Entra.

Примечание.

Назначаемое системой управляемое удостоверение не поддерживается для удаленной записи в рабочие области Azure Monitor. Используйте управляемое удостоверение, назначаемое пользователем, или проверку подлинности приложения Идентификатора Microsoft Entra.

Необходимые компоненты

Поддерживаемые версии

- Версии Prometheus, превышающие версию 2.45, требуются для проверки подлинности управляемого удостоверения.

- Версии Prometheus, превышающие версию 2.48, необходимы для проверки подлинности приложения Идентификатора Microsoft Entra.

Рабочая область Azure Monitor

В этой статье описывается отправка метрик Prometheus в рабочую область Azure Monitor. Сведения о создании рабочей области Azure Monitor см. в статье "Управление рабочей областью Azure Monitor".

Разрешения

Разрешения администратора для кластера или ресурса необходимы для выполнения действий, описанных в этой статье.

Настройка проверки подлинности для удаленной записи

В зависимости от среды, в которой запущен Prometheus, можно настроить удаленное запись для использования управляемого удостоверения, назначаемого пользователем, или проверки подлинности приложения Entra ID для отправки данных в рабочую область Azure Monitor.

Используйте портал Azure или CLI для создания управляемого удостоверения, назначаемого пользователем, или приложения идентификатора Microsoft Entra ID.

- Удаленная запись с помощью управляемого удостоверения, назначаемого пользователем

- Приложение идентификатора Microsoft Entra

- CLI

Удаленная запись с помощью проверки подлинности управляемого удостоверения, назначаемого пользователем

Аутентификация управляемого удостоверения, назначаемого пользователем, может использоваться в любой управляемой Azure среде. Если служба Prometheus работает в среде, отличной от Azure, можно использовать проверку подлинности приложения Идентификатора Microsoft Entra.

Чтобы настроить управляемое удостоверение, назначаемое пользователем, для удаленной записи в рабочую область Azure Monitor, выполните следующие действия.

Создание управляемого удостоверения, назначаемого пользователем

Сведения о создании управляемого пользователем удостоверения для использования в конфигурации удаленной записи см. в статье "Управление управляемыми удостоверениями, назначаемыми пользователем".

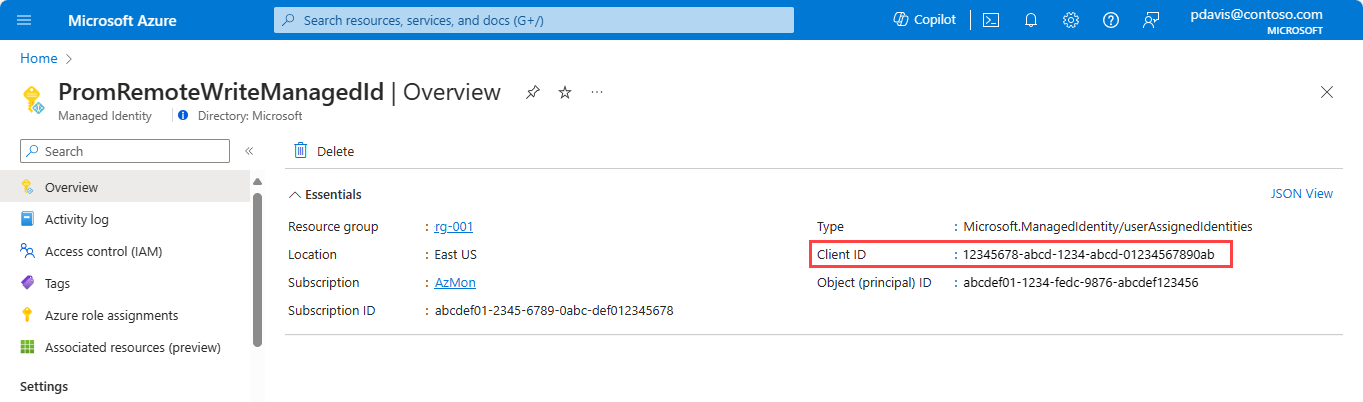

Обратите внимание на значение clientId созданного управляемого удостоверения. Этот идентификатор используется в конфигурации удаленной записи Prometheus.

Назначение роли издателя метрик мониторинга приложению

В правиле сбора данных рабочей области назначьте Monitoring Metrics Publisher роль управляемому удостоверению.

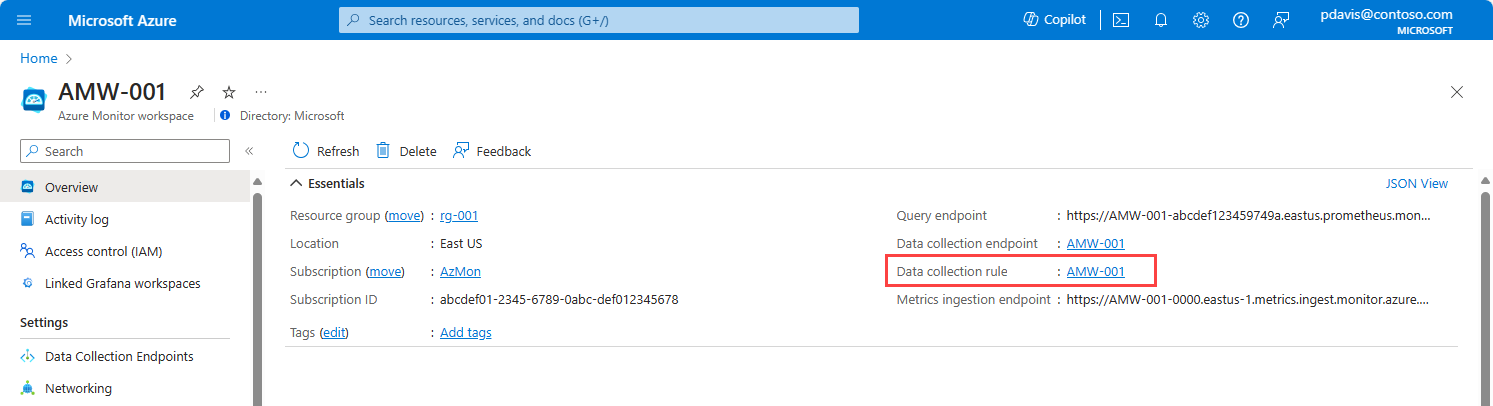

На странице обзора рабочей области Azure Monitor выберите ссылку правила сбора данных.

На странице правила сбора данных выберите элемент управления доступом (IAM).

Найдите и выберите издатель метрик мониторинга и нажмите кнопку "Далее".

Выберите управляемое удостоверение.

Щелкните Выбор членов.

В раскрывающемся списке Управляемой сущности назначаемое пользователем управляемое удостоверение.

Выберите назначаемое пользователем удостоверение, а затем нажмите кнопку "Выбрать".

Выберите "Рецензирование" и " Назначить" , чтобы завершить назначение роли.

Назначение управляемого удостоверения виртуальной машине или масштабируемой группе виртуальных машин

Внимание

Чтобы выполнить действия, описанные в этом разделе, необходимо иметь разрешения администратора доступа или владельца виртуальной машины для масштабируемого набора виртуальных машин или виртуальной машины.

В портал Azure перейдите на страницу кластера, виртуальной машины или масштабируемого набора виртуальных машин.

Выберите Удостоверение.

Выберите назначенный пользователем.

Выберите Добавить.

Выберите созданное управляемое удостоверение, назначаемое пользователем, а затем нажмите кнопку "Добавить".

Назначение управляемого удостоверения для Служба Azure Kubernetes

Для служб Azure Kubernetes (AKS) управляемое удостоверение должно быть назначено масштабируемым наборам виртуальных машин.

AKS создает группу ресурсов, содержащую масштабируемые наборы виртуальных машин. Имя группы ресурсов находится в формате MC_<resource group name>_<AKS cluster name>_<region>.

Для каждого масштабируемого набора виртуальных машин в группе ресурсов назначьте управляемое удостоверение в соответствии с инструкциями, описанными в предыдущем разделе, назначьте управляемое удостоверение виртуальной машине или масштабируемой группе виртуальных машин.

Настройка удаленной записи

Удаленная запись настраивается в файле prometheus.ymlконфигурации Prometheus или в операторе Prometheus.

Дополнительные сведения о настройке удаленной записи см. в статье Prometheus.io: Конфигурация. Дополнительные сведения о настройке конфигурации удаленной записи см. в разделе "Удаленная настройка записи".

- Настройка удаленной записи для Prometheus, работающей на виртуальных машинах

- Настройка удаленной записи в Kubernetes для оператора Prometheus

Чтобы отправить данные в рабочую область Azure Monitor, добавьте следующий раздел в файл конфигурации (prometheus.yml) экземпляра Prometheus.

remote_write:

- url: "<metrics ingestion endpoint for your Azure Monitor workspace>"

# AzureAD configuration.

# The Azure Cloud. Options are 'AzurePublic', 'AzureChina', or 'AzureGovernment'.

azuread:

cloud: 'AzurePublic'

managed_identity:

client_id: "<client-id of the managed identity>"

oauth:

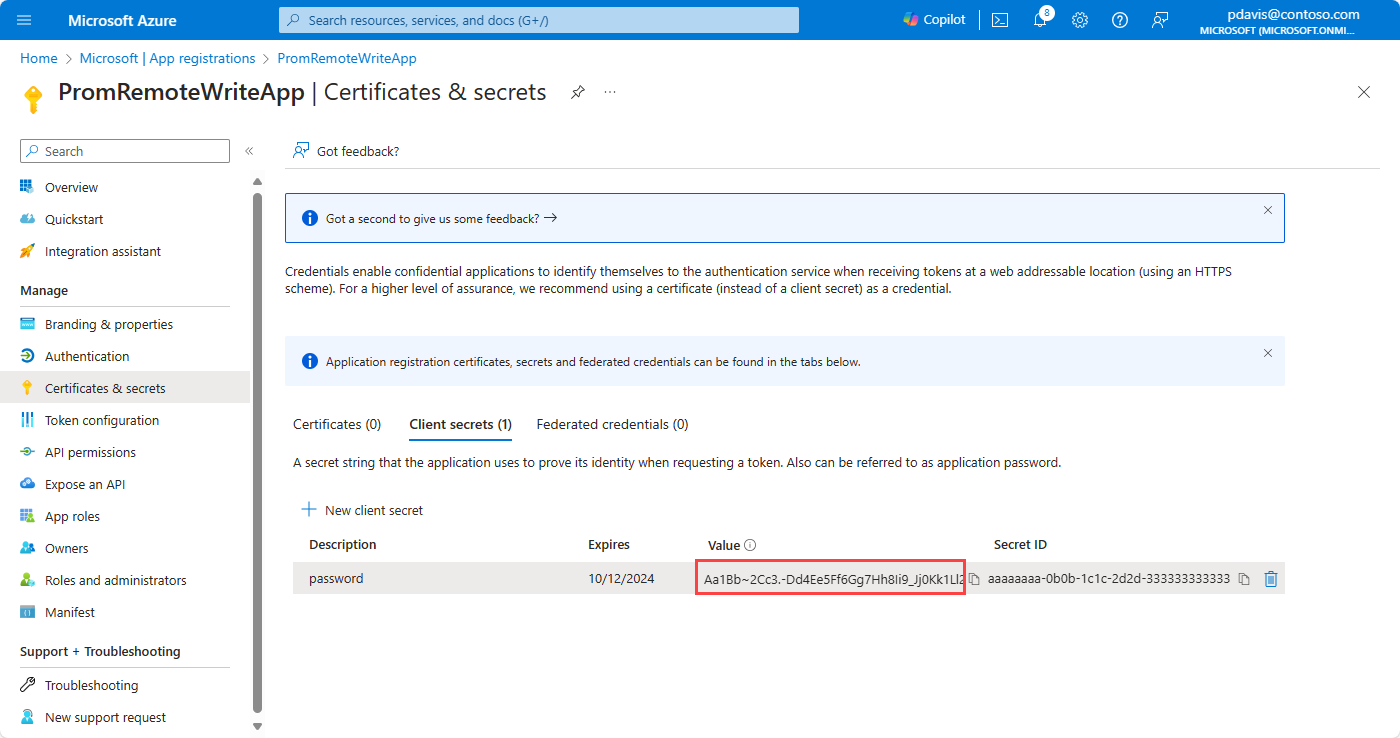

client_id: "<client-id from the Entra app>"

client_secret: "<client secret from the Entra app>"

tenant_id: "<Azure subscription tenant Id>"

Параметр url задает конечную точку приема метрик рабочей области Azure Monitor. Его можно найти на странице обзора рабочей области Azure Monitor в портал Azure.

managed_identityoauth Используйте проверку подлинности приложения или идентификатора Microsoft Entra ID в зависимости от реализации. Удалите объект, который вы не используете.

Найдите идентификатор клиента для управляемого удостоверения с помощью следующей команды Azure CLI:

az identity list --resource-group <resource group name>

Дополнительные сведения см. в az identity list.

Чтобы найти клиент для проверки подлинности на портале, перейдите на страницу управляемых удостоверений в портал Azure и выберите соответствующее имя удостоверения. Скопируйте значение идентификатора клиента на странице обзора удостоверений.

Чтобы найти идентификатор клиента для приложения идентификатора Microsoft Entra ID, используйте следующий интерфейс командной строки или перейдите к первому шагу в приложении Microsoft Entra ID с помощью раздела портал Azure.

$ az ad app list --display-name < application name>

Дополнительные сведения см. в списке приложений az ad.

Примечание.

После редактирования файла конфигурации перезапустите Prometheus для применения изменений.

Убедитесь, что данные удаленной записи потоки

Используйте следующие методы, чтобы убедиться, что данные Prometheus отправляются в рабочую область Azure Monitor.

Обозреватель метрик Azure Monitor с помощью PromQL

Чтобы проверить, выполняются ли метрики в рабочую область Azure Monitor, из рабочей области Azure Monitor в портал Azure выберите метрики. Используйте обозреватель метрик для запроса метрик, которые вы ожидаете из локальной среды Prometheus. Дополнительные сведения см . в обозревателе метрик.

Обозреватель Prometheus в рабочей области Azure Monitor

Prometheus Explorer предоставляет удобный способ взаимодействия с метриками Prometheus в среде Azure, что делает мониторинг и устранение неполадок более эффективным. Чтобы использовать обозреватель Prometheus, перейдите в рабочую область Azure Monitor в портал Azure и выберите Prometheus Explorer, чтобы запросить метрики, ожидаемые из локальной среды Prometheus. Дополнительные сведения см . в обозревателе Prometheus.

Grafana

Используйте запросы PromQL в Grafana, чтобы убедиться, что результаты возвращают ожидаемые данные. Сведения о настройке Grafana см. в статье о получении настройки Grafana с помощью Managed Prometheus

Устранение неполадок удаленной записи

Если удаленные данные не отображаются в рабочей области Azure Monitor, см. статью "Устранение неполадок удаленной записи для распространенных проблем и решений".