Создание группы компьютеров и управляемой группой учетной записи службы для Управляемый экземпляр SCOM Azure Monitor

В этой статье описывается, как создать учетную запись, управляемую группой служб (gMSA), группу компьютеров и учетную запись пользователя домена в локальная служба Active Directory.

Примечание.

Сведения об архитектуре SCOM Управляемый экземпляр Azure Monitor см. в Управляемый экземпляр Azure Monitor SCOM.

Предварительные требования Active Directory

Чтобы выполнить операции Active Directory, установите RSAT: домен Active Directory службы и средства упрощенного каталога. Затем установите средство Пользователи и компьютеры Active Directory. Этот инструмент можно установить на любом компьютере с подключением к домену. Для выполнения всех операций Active Directory необходимо войти в этот инструмент с разрешениями администратора.

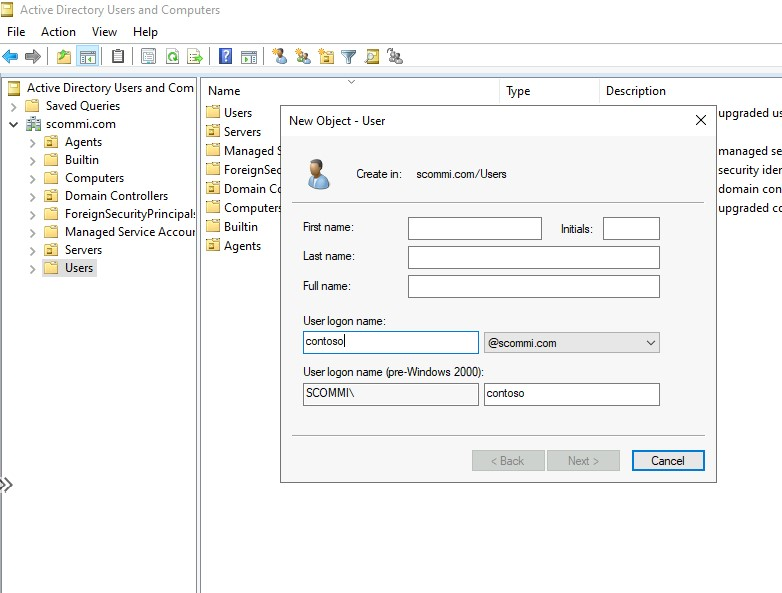

Настройка учетной записи домена в Active Directory

Создайте учетную запись домена в экземпляре Active Directory. Учетная запись домена является типичной учетной записью Active Directory. (Это может быть неадминистративная учетная запись.) Эта учетная запись используется для добавления серверов управления System Center Operations Manager в существующий домен.

Убедитесь, что у этой учетной записи есть разрешения на присоединение других серверов к домену. Вы можете использовать существующую учетную запись домена, если у нее есть эти разрешения.

Для создания экземпляра SCOM Управляемый экземпляр и последующих шагов используется настроенная учетная запись домена.

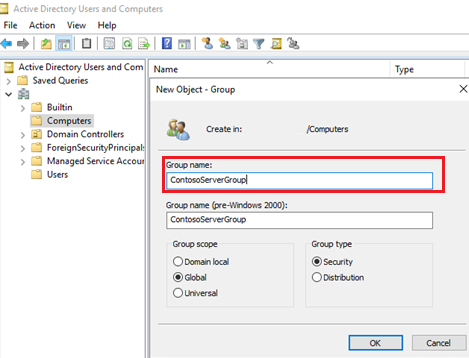

Создание и настройка группы компьютеров

Создайте группу компьютеров в экземпляре Active Directory. Дополнительные сведения см. в статье "Создание учетной записи группы" в Active Directory. Все создаваемые серверы управления будут частью этой группы, чтобы все члены группы могли получить учетные данные gMSA. (Эти учетные данные создаются на последующих шагах.) Имя группы не может содержать пробелы и должно иметь только буквы алфавита.

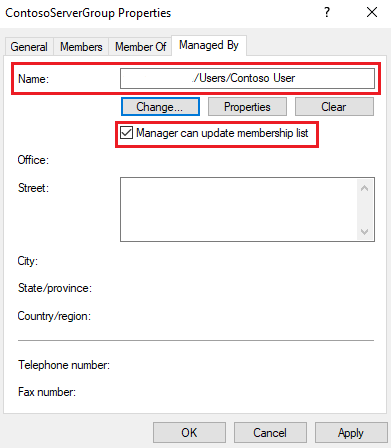

Чтобы управлять этой группой компьютеров, предоставьте разрешения созданной учетной записи домена.

Выберите свойства группы и выберите "Управляемый по".

В поле "Имя" введите имя учетной записи домена.

Установите флажок "Диспетчер" для обновления списка членства.

Создание и настройка учетной записи gMSA

Создайте gMSA для запуска служб сервера управления и проверки подлинности служб. Чтобы создать учетную запись службы gMSA, выполните следующую команду PowerShell. Dns-имя узла также можно использовать для настройки статического IP-адреса и связывания того же DNS-имени со статическим IP-адресом, что и на шаге 8.

New-ADServiceAccount ContosogMSA -DNSHostName "ContosoLB.aquiladom.com" -PrincipalsAllowedToRetrieveManagedPassword "ContosoServerGroup" -KerberosEncryptionType AES128, AES256 -ServicePrincipalNames MSOMHSvc/ContosoLB.aquiladom.com, MSOMHSvc/ContosoLB, MSOMSdkSvc/ContosoLB.aquiladom.com, MSOMSdkSvc/ContosoLB

В этой команде:

ContosogMSA— это имя gMSA.ContosoLB.aquiladom.com— это DNS-имя подсистемы балансировки нагрузки. Используйте то же DNS-имя, чтобы создать статический IP-адрес и связать то же DNS-имя со статическим IP-адресом, что и на шаге 8.ContosoServerGroup— это группа компьютеров, созданная в Active Directory (указанная ранее).MSOMHSvc/ContosoLB.aquiladom.com, иSMSOMHSvc/ContosoLBMSOMSdkSvc/ContosoLB.aquiladom.comMSOMSdkSvc/ContosoLBявляются именами субъектов-служб.

Примечание.

Если имя gMSA больше 14 символов, убедитесь, что задано SamAccountName менее 15 символов, включая $ знак.

Если корневой ключ не действует, используйте следующую команду:

Add-KdsRootKey -EffectiveTime ((get-date).addhours(-10))

Убедитесь, что созданная учетная запись gMSA является учетной записью локального администратора. Если на уровне Active Directory есть какие-либо политики объектов групповой политики на уровне локальных администраторов, убедитесь, что у них есть учетная запись gMSA в качестве локального администратора.

Внимание

Чтобы свести к минимуму потребность в расширенном взаимодействии с администратором Active Directory и администратором сети, ознакомьтесь с самостоятельной проверкой подлинности. В этой статье описываются процедуры, используемые администратором Active Directory и администратором сети для проверки изменений конфигурации и обеспечения успешной реализации. Этот процесс уменьшает ненужные внутренние и исходящие взаимодействия администратора Operations Manager с администратором Active Directory и администратором сети. Эта конфигурация экономит время для администраторов.

Следующие шаги

Кері байланыс

Жақында қолжетімді болады: 2024 жыл бойы біз GitHub Issues жүйесін мазмұнға арналған кері байланыс механизмі ретінде біртіндеп қолданыстан шығарамыз және оны жаңа кері байланыс жүйесімен ауыстырамыз. Қосымша ақпаратты мұнда қараңыз: https://aka.ms/ContentUserFeedback.

Жіберу және пікірді көру