Настройка авторизации нескольких пользователей с помощью Resource Guard в Azure Backup

В этой статье описывается настройка многопользовательской авторизации (MUA) для Azure Backup, чтобы добавить дополнительный уровень защиты в критически важные операции в хранилищах служб восстановления.

В этой статье показано создание Resource Guard в другом клиенте, который обеспечивает максимальную защиту. В нем также показано, как запрашивать и утверждать запросы на выполнение критически важных операций с помощью Microsoft Entra управление привилегированными пользователями в арендаторе жилья Resource Guard. Вы можете использовать другие механизмы для управления JIT-разрешениями в Resource Guard в зависимости от конфигурации.

Примечание.

- Авторизация нескольких пользователей для Azure Backup доступна во всех общедоступных регионах Azure.

- Авторизация с несколькими пользователями с помощью Resource Guard для хранилища резервных копий теперь общедоступна. Подробнее.

Перед началом работы

- Убедитесь, что Resource Guard и хранилище Служб восстановления находятся в одном регионе Azure.

- Убедитесь, что администратор резервного копирования не имеет разрешений участника, администратора MUA backup или оператора MUA резервного копирования в Resource Guard. Чтобы обеспечить максимальную изоляцию, можно использовать Resource Guard в другой подписке того же каталога или другом каталоге.

- Убедитесь, что ваши подписки, содержащие хранилище Служб восстановления и Resource Guard (в разных подписках или клиентах) зарегистрированы для использования поставщиков Microsoft.RecoveryServices и Microsoft.DataProtection. Дополнительные сведения см. в разделе "Поставщики и типы ресурсов Azure".

Вы можете ознакомиться с различными сценариями использования MUA.

Создание ресурса Resource Guard

Ресурс Resource Guard создает администратор безопасности. Мы рекомендуем создавать его в отдельной подписке или отдельном клиенте (относительно хранилища). Однако он должен быть в том же регионе, что и хранилище. Администратор резервного копирования не должен иметь права участника, администратора MUA backup или оператора MUA backup в Resource Guard или подписке, содержащей ее.

Выбор клиента

Чтобы создать Resource Guard в клиенте, отличном от клиента хранилища, выполните следующие действия.

В портал Azure перейдите в каталог, в котором вы хотите создать Resource Guard.

Найдите Resource Guards в строке поиска и выберите соответствующий элемент из раскрывающегося списка.

- Нажмите кнопку "Создать", чтобы начать создание Resource Guard.

- В колонке создания укажите необходимые сведения для этого Resource Guard.

- Убедитесь, что Resource Guard находится в тех же регионах Azure, что и хранилище Служб восстановления.

- Кроме того, полезно добавить описание того, как получить или запросить доступ к действиям в связанных хранилищах при необходимости. Это описание также будет отображаться в связанных хранилищах, чтобы администратор резервного копирования знал, как получить нужные разрешения. При необходимости вы можете изменить описание позже, но инструкции должны быть понятны и доступны в любое время.

На вкладке Защищенные операции выберите операции, которые нужно защитить с помощью этого Resource Guard.

После создания resource guard можно также выбрать операции защиты.

При необходимости добавьте теги для Resource Guard в соответствии с требованиями.

Выберите "Просмотр и создание" и следуйте уведомлениям о состоянии и успешном создании Resource Guard.

Выбор операций для защиты с помощью Resource Guard

Из поддерживаемых критических операций выберите те, которые необходимо защитить с помощью Resource Guard. По умолчанию включены все поддерживаемые критические операции. Однако вы (как администратор безопасности) можете исключить определенные операции из-под представления MUA с помощью Resource Guard.

Выбор клиента

Чтобы исключить операции, выполните следующие действия.

В созданном выше resource Guard перейдите на вкладку "Свойства>службы восстановления".

Выберите "Отключить " для операций, которые требуется исключить из авторизованного использования Resource Guard.

Примечание.

Вы не можете отключить защищенные операции. Отключите обратимое удаление и удалите защиту MUA.

В этой колонке вы также можете обновить описание для Resource Guard.

Выберите Сохранить.

Назначение разрешений администратору резервного копирования в Resource Guard для поддержки MUA

Чтобы включить функцию MUA в хранилище, у администратора хранилища должна быть роль читателя в Resource Guard или подписка с Resource Guard. Чтобы назначить роль читателя в Resource Guard, выполните следующие действия:

В созданном выше resource Guard перейдите в колонку контроль доступа (IAM), а затем перейдите к разделу "Добавить назначение ролей".

Выберите читателя из списка встроенных ролей и нажмите кнопку "Далее".

Щелкните Выбрать членов и введите идентификатор электронной почты администратора резервного копирования, чтобы добавить его как читателя. Как администратор резервного копирования находится в другом клиенте в этом случае, они будут добавлены в качестве гостей в клиент, содержащий Resource Guard.

Щелкните Выбрать и откройте вкладку Просмотр и назначение, чтобы завершить назначение роли.

Включение MUA в хранилище Служб восстановления

После завершения назначения роли читателя в Resource Guard включите многопользовательскую авторизацию в хранилищах (в качестве администратора резервного копирования), которыми вы управляете.

Выбор клиента

Чтобы включить muA в хранилищах, выполните следующие действия.

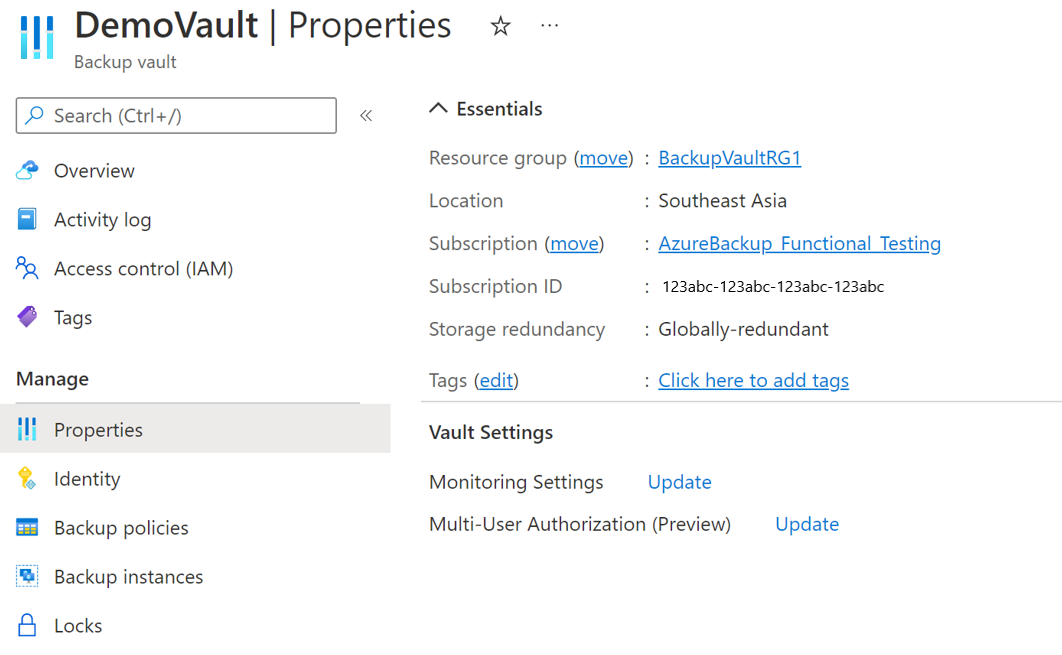

Перейдите к хранилищу Служб восстановления. Перейдите к свойствам на левой панели навигации, а затем выберите "Авторизация с несколькими пользователями" и нажмите кнопку "Обновить".

Теперь вы можете включить MUA и выбрать Resource Guard одним из следующих способов:

Вы можете указать код URI ресурса Resource Guard. Укажите его для того Resource Guard, к которому у вас есть доступ читателя и который находится в одном регионе с хранилищем. Код URI (идентификатор Resource Guard) можно найти на экране Обзор:

Вы также можете выбрать Resource Guard в списке защищенных ресурсов, к которым у вас есть доступ читателя и которые доступны в подходящем регионе.

- Щелкните Select Resource Guard (Выбрать Resource Guard).

- Выберите раскрывающийся список и выберите каталог, в который находится Resource Guard.

- Выберите проверку подлинности , чтобы проверить удостоверение и доступ.

- После проверки подлинности выберите Resource Guard в появившемся списке.

Нажмите кнопку "Сохранить", чтобы включить MUA.

Защищенные операции с помощью MUA

После включения muA операции в области будут ограничены в хранилище, если администратор резервного копирования пытается выполнить их без обязательной роли (то есть роли оператора MUA резервного копирования) в Resource Guard.

Примечание.

Мы настоятельно рекомендуем протестировать программу установки после включения MUA, чтобы убедиться, что защищенные операции блокируются должным образом и убедитесь, что MUA настроена правильно.

Ниже описан сценарий, когда администратор Backup пытается выполнить такую защищенную операцию. (Например, пробует отключить обратимое удаление. Для других защищенных операций процедура аналогична.) Следующие действия выполняет администратор резервного копирования без необходимых разрешений.

Чтобы отключить обратимое удаление, перейдите в раздел "Параметры> безопасности хранилища> служб восстановления" и выберите "Обновить", чтобы открыть параметры безопасности.

Отключите обратимое удаление с помощью ползунка. Вы знаете, что это защищенная операция, и вам нужно проверить их доступ к Resource Guard.

Выберите каталог, содержащий Resource Guard, и пройдите проверку подлинности. Этот шаг может не потребоваться, если Resource Guard находится в том же каталоге, что и хранилище.

Перейдите к кнопке "Сохранить". В ответ на запрос вы получите сообщение об ошибке, где сказано, что у вас недостаточно прав в Resource Guard для выполнения этой операции.

Авторизация критически важных (защищенных) операций с помощью Microsoft Entra управление привилегированными пользователями

В следующих разделах рассматривается авторизация этих запросов с помощью PIM. Бывают случаи, когда необходимо выполнить критические операции с резервными копиями, и функция MUA поможет убедиться, что они выполняются только при наличии подходящих утверждений или разрешений. Как упоминалось ранее, администратор резервного копирования должен иметь роль оператора MUA резервного копирования в Resource Guard для выполнения критически важных операций, которые находятся в области Resource Guard. Одним из способов обеспечения jit-времени для таких операций является использование Microsoft Entra управление привилегированными пользователями.

Примечание.

Хотя использование Microsoft Entra PIM является рекомендуемым подходом, вы можете использовать вручную или настраиваемые методы для управления доступом администратора резервного копирования в Resource Guard. Для управления доступом к Resource Guard вручную используйте параметр "Управление доступом (IAM)" в левой панели навигации Resource Guard и предоставьте роль оператора MUA резервного копирования администратору резервного копирования.

Создайте подходящее назначение администратора резервного копирования (при использовании Microsoft Entra управление привилегированными пользователями)

Администратор безопасности может использовать PIM для создания подходящего назначения администратора резервного копирования и предоставления роли оператора MUA резервного копирования в Resource Guard. Это позволяет администратору резервного копирования вызывать запрос (для роли оператора MUA резервного копирования), когда им нужно выполнить защищенную операцию. Для этого администратор безопасности выполняет следующие действия:

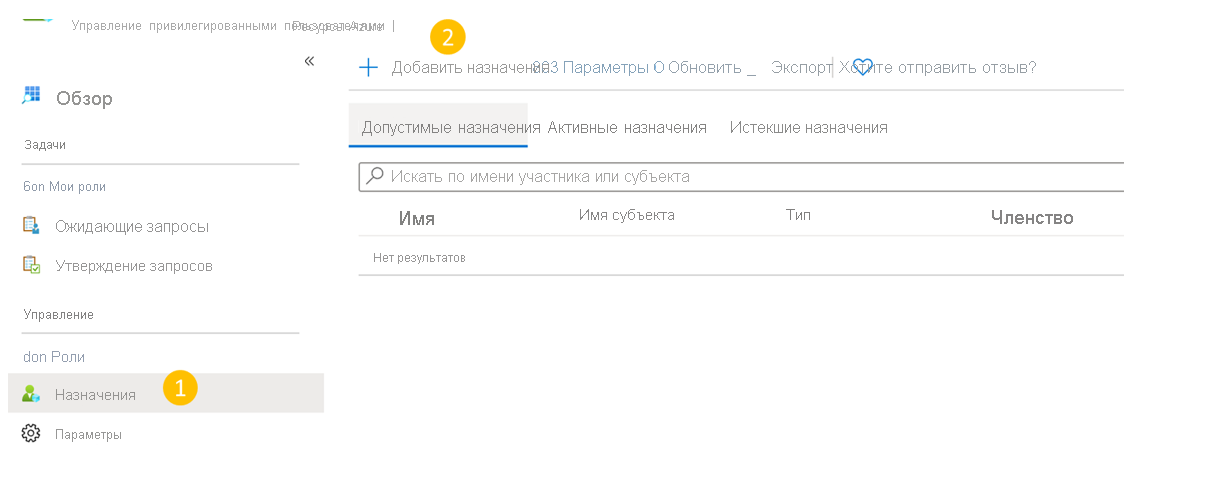

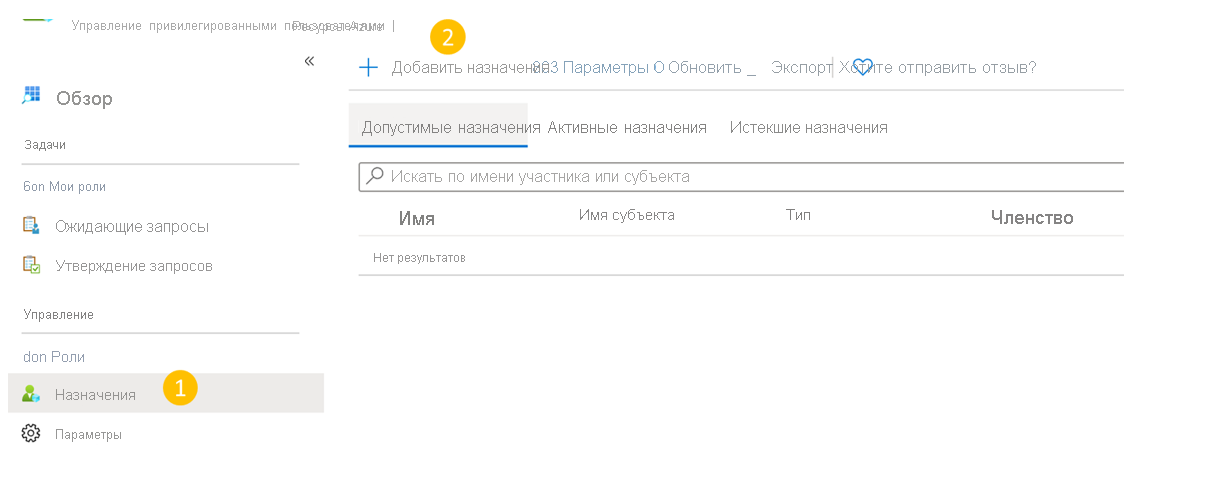

В безопасном клиенте (который содержит Resource Guard) откройте страницу Управление привилегированными пользователями (для этого выполните поиск на портале Azure) и перейдите в раздел Ресурсы Azure (в меню Управление слева).

Выберите ресурс (Resource Guard или содержащую подписку или RG), которому требуется назначить роль оператора MUA резервного копирования.

Если вы не видите соответствующий ресурс в списке, убедитесь, что добавлена подписка, которая будет управляться с помощью PIM.

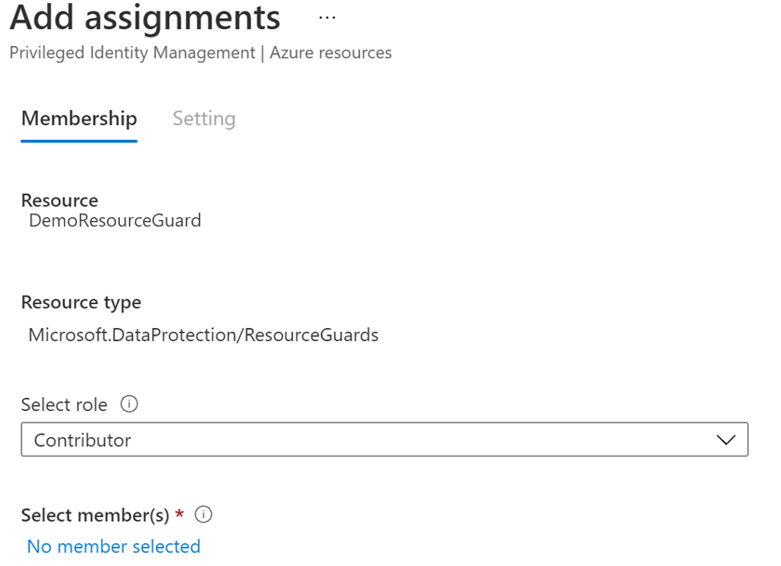

В выбранном ресурсе откройте колонку Назначения (в меню Управление слева) и перейдите в раздел Добавить назначения.

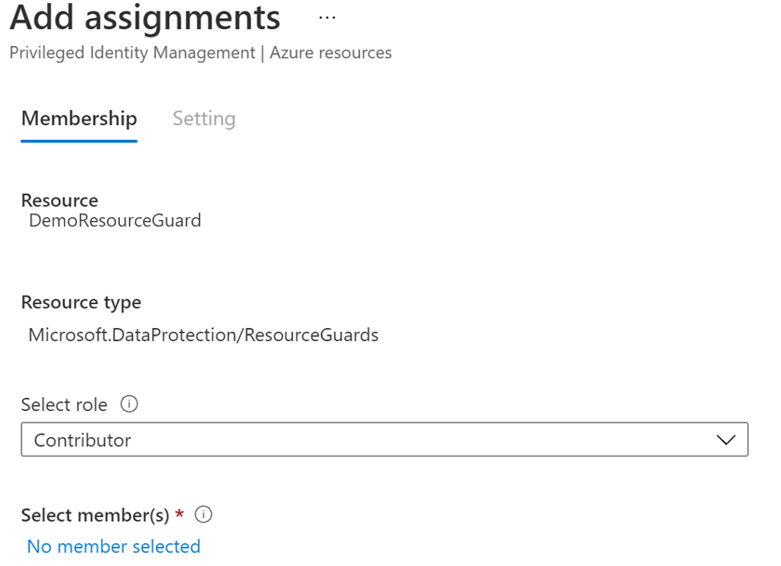

В разделе "Добавление назначений":

- Выберите роль в качестве оператора MUA резервного копирования.

- Перейдите к разделу "Выбор участников" и добавьте идентификаторы имени пользователя (или идентификаторы электронной почты) администратора резервного копирования.

- Выберите Далее.

На следующем экране:

- В качестве типа назначения выберите Разрешенные.

- Укажите срок действия разрешения.

- Нажмите кнопку " Назначить ", чтобы завершить создание соответствующего назначения.

Настройка утверждающих для активации роли оператора MUA резервного копирования

По умолчанию указанная выше настройка может не иметь утверждающего (и требования к потоку утверждения), настроенного в PIM. Чтобы утверждающие имели роль оператора MUA резервного копирования для утверждения запроса, администратор безопасности должен выполнить следующие действия:

Примечание.

Если это не настроено, все запросы будут автоматически утверждены без прохождения проверки администратора безопасности или проверки назначенного утверждающего. Дополнительные сведения см. здесь.

В Microsoft Entra PIM выберите ресурсы Azure на панели навигации слева и выберите Resource Guard.

Перейдите к параметрам и перейдите к роли оператора MUA резервного копирования.

Выберите "Изменить ", чтобы добавить рецензентов, которые должны проверить и утвердить запрос на активацию для роли оператора MUA резервного копирования, если вы обнаружите, что утверждающие отображают нет или отображают неверные утверждающие.

На вкладке "Активация" выберите "Требовать утверждение для активации " и добавьте утверждающих, которые должны утвердить каждый запрос.

Выберите параметры безопасности, такие как многофакторная проверка подлинности (MFA), запрос на управление запросом для активации роли оператора MUA резервного копирования.

Выберите соответствующие параметры на вкладках "Назначение " и "Уведомления " по мере необходимости.

Выберите "Обновить" , чтобы завершить настройку утверждающих, чтобы активировать роль оператора MUA резервного копирования.

Запрос на активацию допустимого назначения для выполнения критических операций

После того как администратор безопасности создает соответствующее назначение, администратор резервного копирования должен активировать назначение роли оператора MUA резервного копирования, чтобы иметь возможность выполнять защищенные действия.

Чтобы активировать назначение роли, выполните следующие действия.

Перейдите в управление привилегированными пользователями Microsoft Entra. Если Resource Guard находится в другом каталоге, перейдите в этот каталог, а затем перейдите в microsoft Entra управление привилегированными пользователями.

Перейдите в меню "Мои роли>Azure" в меню слева.

Выберите "Активировать ", чтобы активировать соответствующее назначение для роли оператора MUA резервного копирования.

Появится уведомление о том, что запрос отправляется на утверждение.

Утверждение активации запросов для выполнения критических операций

После того как администратор резервного копирования создает запрос на активацию роли оператора MUA резервного копирования, его необходимо проверить и утвердить администратором безопасности.

- В клиенте безопасности перейдите в Microsoft Entra управление привилегированными пользователями.

- Выберите Утверждение запросов.

- В ресурсах Azure запрос, вызванный администратором резервного копирования, запрашивающим активацию в качестве оператора MUA резервного копирования, можно увидеть.

- Проверьте запрос. Если это действительно, выберите запрос и выберите "Утвердить ", чтобы утвердить его.

- Администратор резервного копирования получит электронное письмо (или будет уведомлен другим способом, используемым в организации) о том, что его запрос утвержден.

- После утверждения администратор резервного копирования может выполнять защищенные операции в течение запрашиваемого периода.

Выполнение защищенной операции после утверждения

После утверждения запроса администратора резервного копирования роли оператора MUA резервного копирования в Resource Guard они могут выполнять защищенные операции в связанном хранилище. Если Resource Guard находится в другом каталоге, администратору резервного копирования потребуется пройти проверку подлинности.

Примечание.

Если доступ был назначен с помощью механизма JIT, роль оператора MUA резервного копирования будет отменена в конце утвержденного периода. Кроме того, администратор безопасности вручную удаляет роль оператора MUA резервного копирования, назначенную администратору резервного копирования для выполнения критической операции.

На следующем снимке экрана показан пример отключения обратимого удаления для хранилища с поддержкой MUA.

Отключение MUA в хранилище Служб восстановления

Отключение MUA — это защищенная операция, поэтому хранилища защищены с помощью MUA. Если вы (администратор резервного копирования) хотите отключить MUA, необходимо иметь необходимую роль оператора MUA резервного копирования в Resource Guard.

Выбор клиента

Чтобы отключить muA в хранилище, выполните следующие действия.

Администратор резервного копирования запрашивает роль администратора безопасности для оператора MUA резервного копирования в Resource Guard. Они могут запросить это, чтобы использовать методы, утвержденные организацией, такие как процедуры JIT, такие как Microsoft Entra управление привилегированными пользователями, или другие внутренние средства и процедуры.

Администратор безопасности утверждает запрос (если он должен быть утвержден) и сообщает администратору резервного копирования. Теперь администратор резервного копирования имеет роль оператора MUA резервного копирования в Resource Guard.

Администратор резервного копирования переходит к авторизации в свойствах>хранилища >с несколькими пользователями.

Выберите Обновить.

- Снимите флажок "Защита с помощью Resource Guard".

- Выберите каталог, содержащий Resource Guard, и проверьте доступ с помощью кнопки "Выполнить проверку подлинности" (если применимо).

- После проверки подлинности нажмите кнопку "Сохранить". При достаточно уровне доступа запрос будет выполнен.

Идентификатор клиента необходим, если защита ресурсов существует в другом клиенте.

Пример:

az backup vault resource-guard-mapping delete --resource-group RgName --name VaultName

В этой статье описывается настройка многопользовательской авторизации (MUA) для Azure Backup, чтобы добавить дополнительный уровень защиты в критически важные операции в хранилище резервных копий.

В этой статье показано создание Resource Guard в другом клиенте, который обеспечивает максимальную защиту. В нем также показано, как запрашивать и утверждать запросы на выполнение критически важных операций с помощью Microsoft Entra управление привилегированными пользователями в арендаторе жилья Resource Guard. Вы можете использовать другие механизмы для управления JIT-разрешениями в Resource Guard в зависимости от конфигурации.

Примечание.

- Авторизация с несколькими пользователями с помощью Resource Guard для хранилища резервных копий теперь общедоступна.

- Авторизация нескольких пользователей для Azure Backup доступна во всех общедоступных регионах Azure.

Перед началом работы

- Убедитесь, что Resource Guard и хранилище резервных копий находятся в одном регионе Azure.

- Убедитесь, что администратор резервного копирования не имеет разрешений участника, администратора MUA backup или оператора MUA резервного копирования в Resource Guard. Чтобы обеспечить максимальную изоляцию, можно использовать Resource Guard в другой подписке того же каталога или другом каталоге.

- Убедитесь, что подписки содержат хранилище резервных копий, а также Resource Guard (в разных подписках или клиентах) зарегистрированы для использования поставщика — Microsoft.DataProtection4. Дополнительные сведения см. в разделе "Поставщики и типы ресурсов Azure".

Вы можете ознакомиться с различными сценариями использования MUA.

Создание ресурса Resource Guard

Ресурс Resource Guard создает администратор безопасности. Мы рекомендуем создавать его в отдельной подписке или отдельном клиенте (относительно хранилища). Однако он должен быть в том же регионе, что и хранилище.

Администратор резервного копирования не должен иметь участника, администратора MUA backup или оператора MUA Backup в Resource Guard или подписке, содержащей ее.

Чтобы создать Resource Guard в клиенте, отличном от клиента хранилища в качестве администратора безопасности, выполните следующие действия.

В портал Azure перейдите в каталог, в котором вы хотите создать Resource Guard.

Найдите resource Guards в строке поиска и выберите соответствующий элемент из раскрывающегося списка.

- Выберите "Создать", чтобы создать Resource Guard.

- В колонке "Создание" введите необходимые сведения для этого Resource Guard.

- Убедитесь, что Resource Guard находится в том же регионе Azure, что и хранилище резервных копий.

- Добавьте описание запроса доступа к выполнению действий в связанных хранилищах при необходимости. Это описание отображается в связанных хранилищах, чтобы управлять администратором резервного копирования о том, как получить необходимые разрешения.

На вкладке "Защищенные операции " выберите операции, необходимые для защиты с помощью этой защиты ресурсов на вкладке хранилища резервных копий.

В настоящее время вкладка "Защищенные операции " включает только параметр "Удалить экземпляр резервного копирования" для отключения.

После создания resource guard можно также выбрать операции защиты.

При необходимости добавьте все теги в Resource Guard в соответствии с требованиями.

Выберите "Проверить и создать ", а затем следуйте уведомлениям, чтобы отслеживать состояние и успешное создание Resource Guard.

Выбор операций для защиты с помощью Resource Guard

После создания хранилища администратор безопасности также может выбрать операции защиты с помощью Resource Guard среди всех поддерживаемых критически важных операций. По умолчанию включены все поддерживаемые критические операции. Однако администратор безопасности может исключить определенные операции из-под purview MUA с помощью Resource Guard.

Чтобы выбрать операции защиты, выполните следующие действия.

В созданном resource Guard перейдите на вкладку "Свойства>хранилища резервных копий".

Выберите "Отключить " для операций, которые требуется исключить из авторизованного режима.

Вы не можете отключить защиту MUA и отключить операции обратимого удаления .

При необходимости на вкладке хранилища резервных копий обновите описание resource Guard.

Выберите Сохранить.

Назначение разрешений администратору резервного копирования в Resource Guard для поддержки MUA

Администратор резервного копирования должен иметь роль читателя в Resource Guard или подписке, содержащей Resource Guard, чтобы включить MUA в хранилище. Администратор безопасности должен назначить эту роль администратору резервного копирования.

Чтобы назначить роль читателя в Resource Guard, выполните следующие действия.

В созданном выше resource Guard перейдите в колонку контроль доступа (IAM), а затем перейдите к разделу "Добавить назначение ролей".

Выберите читателя из списка встроенных ролей и нажмите кнопку "Далее".

Щелкните "Выбрать участников" и добавьте идентификатор электронной почты администратора резервного копирования, чтобы назначить роль читателя .

Как администраторы резервного копирования находятся в другом клиенте, они будут добавлены в качестве гостей в клиент, содержащий Resource Guard.

Нажмите кнопку "Выбрать>проверку и назначить", чтобы завершить назначение роли.

Включение MUA в хранилище резервных копий

После того как администратор резервного копирования имеет роль читателя в Resource Guard, он может включить многопользовательскую авторизацию в хранилищах, управляемых следующими инструкциями:

Перейдите в хранилище резервных копий, для которого требуется настроить MUA.

На левой панели выберите "Свойства".

Перейдите к многопользовательской авторизации и выберите "Обновить".

Чтобы включить muA и выбрать Resource Guard, выполните одно из следующих действий:

Можно указать универсальный код ресурса (URI) resource Guard. Убедитесь, что укажите URI ресурса Resource Guard, к которому у вас есть доступ читателя , и он находится в том же регионе, что и хранилище. URI (идентификатор Resource Guard) ресурса Resource Guard можно найти на странице обзора .

Вы также можете выбрать Resource Guard в списке защищенных ресурсов, к которым у вас есть доступ читателя и которые доступны в подходящем регионе.

- Нажмите кнопку " Выбрать Resource Guard".

- Выберите раскрывающийся список и выберите каталог, в который находится Resource Guard.

- Выберите проверку подлинности , чтобы проверить удостоверение и доступ.

- После проверки подлинности выберите Resource Guard в появившемся списке.

Нажмите кнопку "Сохранить", чтобы включить MUA.

Защищенные операции с помощью MUA

Когда администратор резервного копирования включает MUA, операции в области будут ограничены в хранилище, и операции завершаются сбоем, если администратор резервного копирования пытается выполнить их без роли оператора MUA резервного копирования в Resource Guard.

Примечание.

Мы настоятельно рекомендуем протестировать настройку после включения MUA, чтобы убедиться в том, что:

- Защищенные операции блокируются должным образом.

- MuA настроена правильно.

Чтобы выполнить защищенную операцию (отключение MUA), выполните следующие действия:

Перейдите к свойствам хранилища >в левой области.

Снимите флажок, чтобы отключить MUA.

Вы получите уведомление о том, что это защищенная операция, и вам потребуется доступ к Resource Guard.

Выберите каталог, содержащий Resource Guard, и выполните проверку подлинности самостоятельно.

Этот шаг может не потребоваться, если Resource Guard находится в том же каталоге, что и хранилище.

Выберите Сохранить.

Запрос завершается ошибкой, у вас нет достаточных разрешений на ресурс Guard для выполнения этой операции.

Авторизация критически важных (защищенных) операций с помощью Microsoft Entra управление привилегированными пользователями

Существуют сценарии, в которых может потребоваться выполнить критически важные операции с резервными копиями, и их можно выполнить с правильными утверждениями или разрешениями с помощью muA. В следующих разделах объясняется, как авторизовать критически важные запросы операций с помощью управление привилегированными пользователями (PIM).

Администратор резервного копирования должен иметь роль оператора MUA резервного копирования в Resource Guard для выполнения критически важных операций в области Resource Guard. Одним из способов обеспечения JIT-операций является использование Microsoft Entra управление привилегированными пользователями.

Примечание.

Рекомендуется использовать Microsoft Entra PIM. Однако вы также можете использовать вручную или настраиваемые методы для управления доступом администратора резервного копирования в Resource Guard. Чтобы вручную управлять доступом к Resource Guard, используйте параметр управления доступом (IAM) в левой области Resource Guard и предоставьте роль оператора MUA резервного копирования администратору резервного копирования.

Создание подходящего назначения администратора резервного копирования с помощью Microsoft Entra управление привилегированными пользователями

Администратор безопасности может использовать PIM для создания подходящего назначения администратора резервного копирования в качестве оператора MUA резервного копирования в Resource Guard. Это позволяет администратору резервного копирования вызывать запрос (для роли оператора MUA резервного копирования), когда им нужно выполнить защищенную операцию.

Чтобы создать соответствующее назначение, выполните действия.

Войдите на портал Azure.

Перейдите в клиент безопасности Resource Guard и введите управление привилегированными пользователями.

В области слева выберите "Управление" и перейдите к ресурсам Azure.

Выберите ресурс (Resource Guard или содержащую подписку или RG), которому требуется назначить роль оператора MUA резервного копирования.

Если вы не найдете соответствующие ресурсы, добавьте содержащую подписку, управляемую PIM.

Выберите ресурс и перейдите к разделу "Управление>назначениями".>

В разделе "Добавление назначений":

- Выберите роль в качестве оператора MUA резервного копирования.

- Перейдите к разделу "Выбор участников" и добавьте идентификаторы имени пользователя (или идентификаторы электронной почты) администратора резервного копирования.

- Выберите Далее.

В разделе "Назначение" выберите "Право" и укажите срок действия соответствующего разрешения.

Выберите " Назначить ", чтобы завершить создание соответствующего назначения.

Настройка утверждающих для активации роли участника

По умолчанию указанная выше настройка может не иметь утверждающего (и требования к потоку утверждения), настроенного в PIM. Чтобы утверждающие имели роль участника для утверждения запроса, администратор безопасности должен выполнить следующие действия:

Примечание.

Если настройка утверждающего не настроена, запросы автоматически утверждаются без прохождения проверки администраторов безопасности или проверки назначенного утверждающего. Подробнее.

В Microsoft Entra PIM выберите ресурсы Azure на левой панели и выберите Resource Guard.

Перейдите к роли участника параметров>.

Выберите "Изменить ", чтобы добавить рецензентов, которые должны проверить и утвердить запрос на активацию роли участника , если вы обнаружите, что утверждающие отображают нет или отображают неверные утверждающие.

На вкладке "Активация" выберите "Требовать утверждение", чтобы добавить утверждающих, которые должны утвердить каждый запрос.

Выберите параметры безопасности, такие как многофакторная проверка подлинности (MFA), запрос на назначение для активации роли участника .

Выберите соответствующие параметры на вкладках "Назначение " и "Уведомления " в соответствии с вашим требованием.

Выберите "Обновить" , чтобы завершить настройку утверждающих, чтобы активировать роль участника .

Запрос на активацию допустимого назначения для выполнения критических операций

После того как администратор безопасности создает соответствующее назначение, администратор резервного копирования должен активировать назначение ролей для роли участника для выполнения защищенных действий.

Чтобы активировать назначение роли, выполните следующие действия.

Перейдите в управление привилегированными пользователями Microsoft Entra. Если Resource Guard находится в другом каталоге, перейдите в этот каталог, а затем перейдите в microsoft Entra управление привилегированными пользователями.

Перейдите к ресурсам Azure ролей>в левой области.

Выберите "Активировать ", чтобы активировать соответствующее назначение для роли участника .

Появится уведомление о том, что запрос отправляется на утверждение.

Утверждение запросов активации для выполнения критически важных операций

После того как администратор резервного копирования вызывает запрос на активацию роли участника, администратор безопасности должен проверить и утвердить запрос.

Чтобы проверить и утвердить запрос, выполните следующие действия.

В клиенте безопасности перейдите к Microsoft Entra управление привилегированными пользователями.

Выберите Утверждение запросов.

В ресурсах Azure можно просмотреть запрос, ожидающий утверждения.

Выберите " Утвердить ", чтобы проверить и утвердить подлинный запрос.

После утверждения администратор резервного копирования получает уведомление через электронную почту или другие параметры внутреннего оповещения, что запрос утвержден. Теперь администратор резервного копирования может выполнять защищенные операции за запрошенный период.

Выполнение защищенной операции после утверждения

После утверждения администратором безопасности запроса администратора резервного копирования роли оператора MUA резервного копирования в Resource Guard они могут выполнять защищенные операции в связанном хранилище. Если Resource Guard находится в другом каталоге, администратор резервного копирования должен пройти проверку подлинности.

Примечание.

Если доступ был назначен с помощью механизма JIT, роль оператора MUA резервного копирования будет отменена в конце утвержденного периода. В противном случае администратор безопасности вручную удаляет роль оператора MUA резервного копирования, назначенную администратору резервного копирования для выполнения критической операции.

На следующем снимка экрана показан пример отключения обратимого удаления для хранилища с поддержкой MUA.

Отключение muA в хранилище резервных копий

Отключение muA — это защищенная операция, которая должна выполняться только администратором резервного копирования. Для этого администратор резервного копирования должен иметь необходимую роль оператора MUA резервного копирования в Resource Guard. Чтобы получить это разрешение, администратор резервного копирования должен сначала запросить администратора безопасности роль оператора MUA резервного копирования в Resource Guard с помощью процедуры JIT,например Microsoft Entra управление привилегированными пользователями или внутренних средств.

Затем администратор безопасности утверждает запрос, если он является подлинным и обновляет администратора резервного копирования, который теперь имеет роль оператора MUA резервного копирования в Resource guard. Узнайте больше о том, как получить эту роль.

Чтобы отключить muA, администраторы резервного копирования должны выполнить следующие действия.

Перейдите в раздел "Свойства>хранилища >с несколькими пользователями".

Установите флажок "Обновить" и снимите флажок "Защитить с помощью Resource Guard ".

Выберите проверку подлинности (если применимо), чтобы выбрать каталог, содержащий Resource Guard, и проверить доступ.

Нажмите кнопку "Сохранить", чтобы завершить процесс отключения muA.

Следующие шаги

Дополнительные сведения о многопользовательской авторизации с помощью Resource Guard.