Создание SSH-подключения к виртуальной машине Windows с помощью Бастиона Azure

В этой статье описано, как безопасно и легко создать SSH-подключение к виртуальным машинам Windows, расположенным в виртуальной сети Azure, непосредственно через портал Azure. Когда вы используете Бастион Azure, вашим виртуальным машинам не требуется клиент, агент или дополнительное программное обеспечение. Также к виртуальной машине Windows можно подключиться с помощью RDP. Дополнительные сведения см. в статье Создание RDP-подключения к виртуальной машине Windows.

Бастион Azure обеспечивает безопасное подключение ко всем виртуальным машинам в виртуальной сети, в которой он подготовлен. Бастион Azure защищает виртуальные машины от предоставления портов RDP/SSH внешним пользователям, обеспечивая при этом безопасный доступ с помощью протокола RDP/SSH. Подробнее см. в статье Что такое Бастион Azure?.

Примечание.

Если вы хотите создать SSH-подключение к виртуальной машине Windows, бастион Azure должен быть настроен с помощью номера SKU уровня "Стандартный" или более поздней версии.

При подключении к виртуальной машине Windows по протоколу SSH можно использовать для проверки подлинности как имя пользователя и пароль, так и ключи SSH.

Закрытый ключ SSH должен начинаться с "-----BEGIN RSA PRIVATE KEY-----" и заканчиваться на "-----END RSA PRIVATE KEY-----".

Необходимые компоненты

Вы должны настроить узел Бастиона Azure для виртуальной сети, в которой находится виртуальная машина. Дополнительные сведения см. в статье о создании узла Бастиона Azure. Когда служба "Бастион Azure" будет подготовлена и развернута в вашей виртуальной сети, вы сможете подключаться с ее помощью к любой виртуальной машине в этой сети.

Чтобы установить SSH-подключение к виртуальной машине Windows, необходимо также убедиться в том, что:

- Виртуальная машина Windows работает под управлением Windows Server 2019 или более поздней версии.

- На виртуальной машине Windows установлен и запущен сервер OpenSSH. Сведения об этом см. в статье Установка OpenSSH.

- Бастион Azure настроен для использования номера SKU уровня "Стандартный" или более поздней версии.

Обязательные роли

Для подключения нужны такие роли:

- роль читателя на виртуальной машине;

- роль читателя на сетевом адаптере с частным IP-адресом для виртуальной машины;

- роль читателя в ресурсе Бастиона Azure.

- Роль читателя в виртуальной сети целевой виртуальной машины (если развертывание Бастиона находится в одноранговой виртуальной сети).

Порты

Чтобы можно было подключиться к виртуальной машине Windows по протоколу SSH, на ней должны быть открыты следующие порты:

- Входящий порт: SSH (22) или.

- Входящий порт: пользовательское значение (при подключении к виртуальной машине через Бастион Azure необходимо указать этот пользовательский порт)

Дополнительные требования см. в разделе " Бастион Azure".

Поддерживаемые конфигурации

В настоящее время Бастион Azure поддерживает подключение только к виртуальным машинам Windows через SSH с помощью OpenSSH.

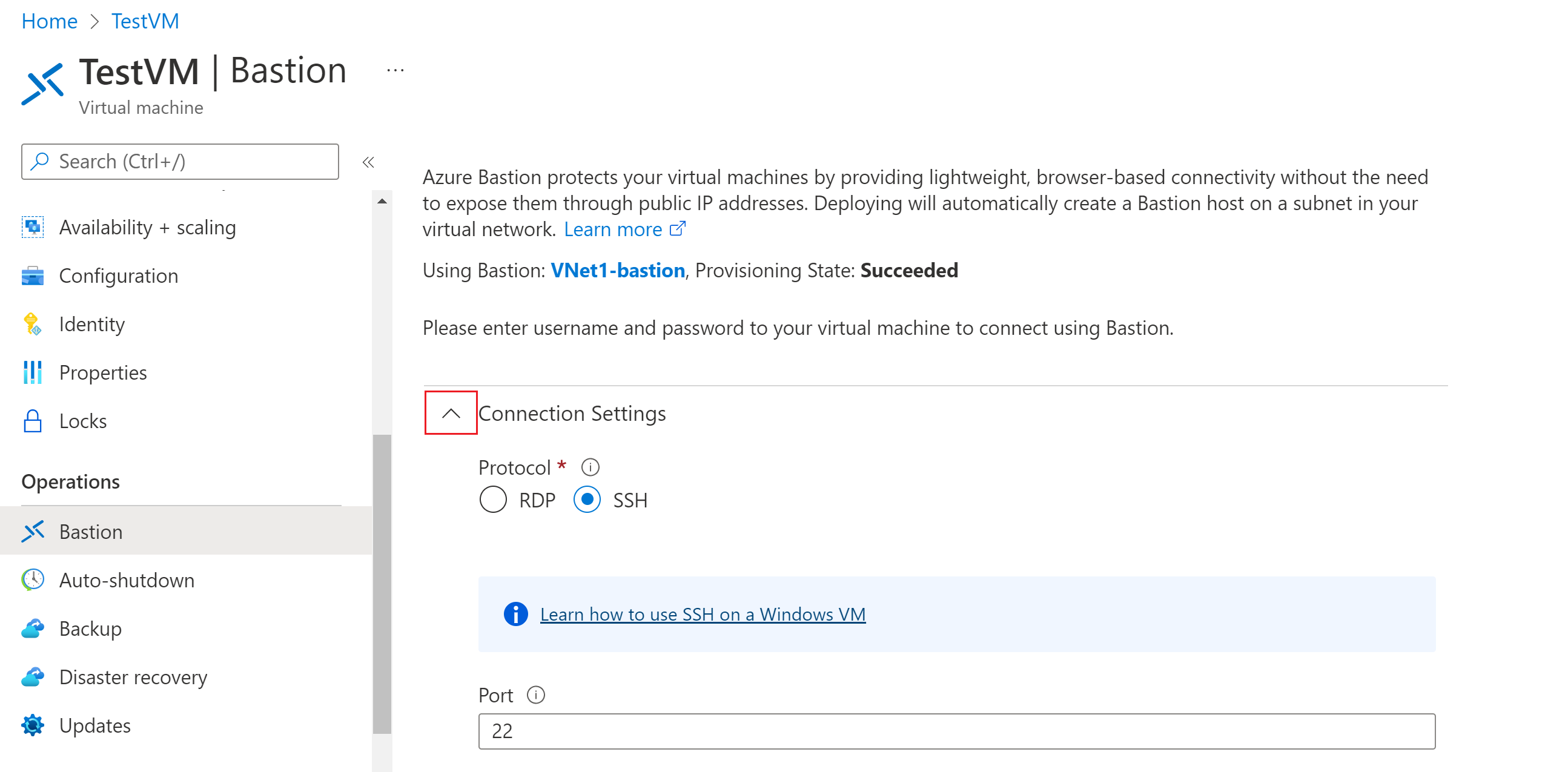

Страница подключений Бастиона

На портале Azure перейдите к виртуальной машине, к которой необходимо подключиться. На странице Обзор выберите Подключиться, а затем в раскрывающемся списке выберите Бастион, чтобы открыть страницу подключений Бастиона. Вы также можете выбрать пункт Бастион в области слева.

На странице подключений Бастиона щелкните стрелку Параметры подключения, чтобы развернуть все доступные параметры. Обратите внимание, что если вы используете номер SKU уровня "Стандартный" бастиона или более поздней версии, у вас есть более доступные параметры.

Используйте один из методов, описанных в следующих разделах, для проверки подлинности и подключения.

Имя пользователя и пароль

Выполните следующие действия для проверки подлинности с помощью имени пользователя и пароля.

Для проверки подлинности с помощью имени пользователя и пароля настройте следующие параметры:

- Протокол: выберите SSH.

- Порт: укажите номер порта. Пользовательские подключения портов доступны для номера SKU категории "Стандартный" или более поздней версии.

- Тип проверки подлинности: в раскрывающемся списке выберите Пароль.

- Имя пользователя: введите имя пользователя.

- Пароль: введите пароль.

Чтобы работать с виртуальной машиной в новой вкладке браузера, щелкните Открыть в новой вкладке браузера.

Щелкните Подключить, чтобы подключиться к виртуальной машине.

Закрытый ключ из локального файла

Выполните следующие действия для проверки подлинности с помощью закрытого ключа SSH из локального файла.

Для проверки подлинности с помощью закрытого ключа из локального файла настройте следующие параметры:

- Протокол: выберите SSH.

- Порт: укажите номер порта. Пользовательские подключения портов доступны для номера SKU категории "Стандартный" или более поздней версии.

- Тип проверки подлинности: выберите Закрытый ключ SSH из локального файла в раскрывающемся списке.

- Локальный файл: выберите локальный файл.

- Парольная фраза SSH: при необходимости введите парольную фразу SSH.

Чтобы работать с виртуальной машиной в новой вкладке браузера, щелкните Открыть в новой вкладке браузера.

Щелкните Подключить, чтобы подключиться к виртуальной машине.

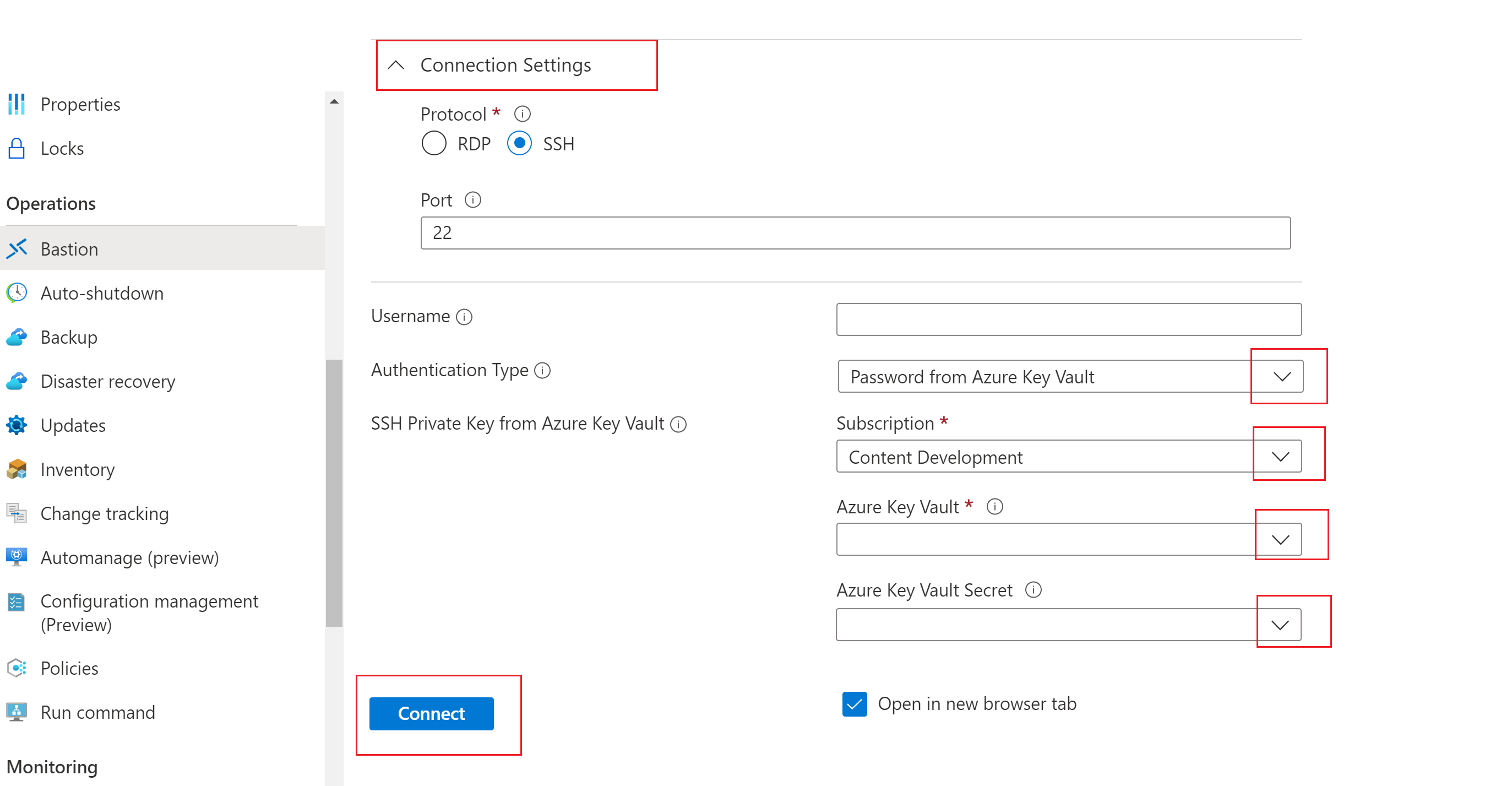

Пароль из Azure Key Vault

Выполните следующие действия, чтобы настроить проверку подлинности с помощью пароля из Azure Key Vault.

Для проверки подлинности с помощью пароля из Azure Key Vault настройте следующие параметры:

Протокол: выберите SSH.

Порт: укажите номер порта. Пользовательские подключения портов доступны для номера SKU категории "Стандартный" или более поздней версии.

Тип проверки подлинности: выберите Пароль из Azure Key Vault в раскрывающемся списке.

Имя пользователя: введите имя пользователя.

Подписка: выберите подписку.

Azure Key Vault: выберите Key Vault.

Секрет Azure Key Vault: выберите секрет Key Vault, содержащий значение закрытого ключа SSH.

Если вы не настроили ресурс Azure Key Vault, ознакомьтесь со статьей Создание хранилища ключей и сохраните закрытый ключ SSH как значение нового секрета Key Vault.

Убедитесь, что у вас есть доступ к секретам, хранящимся в ресурсе Key Vault, для операций List и Get. Сведения о том, как назначить и изменить политики доступа для ресурса Key Vault, см. в статье Назначение политики доступа для Key Vault.

Примечание.

Сохраните закрытый ключ SSH в качестве секрета в Azure Key Vault с помощью PowerShell или Azure CLI. Сохранение закрытого ключа с помощью портала Azure Key Vault повлияет на форматирование и приведет к невозможности входа. Если вы все же сохранили закрытый ключ в качестве секрета с помощью портала и у вас больше нет доступа к исходному файлу закрытого ключа, см. инструкции по восстановлению доступа к целевой виртуальной машине с помощью новой пары ключей SSH в разделе Обновление ключа SSH.

Чтобы работать с виртуальной машиной в новой вкладке браузера, щелкните Открыть в новой вкладке браузера.

Щелкните Подключить, чтобы подключиться к виртуальной машине.

Закрытый ключ из Azure Key Vault

Выполните следующие действия, чтобы настроить проверку подлинности с помощью закрытого ключа, хранящегося в Azure Key Vault.

Для проверки подлинности с помощью закрытого ключа, хранящегося в Azure Key Vault, настройте следующие параметры:

Протокол: выберите SSH.

Порт: укажите номер порта. Пользовательские подключения портов доступны для номера SKU категории "Стандартный" или более поздней версии.

Тип проверки подлинности: выберите Закрытый ключ SSH из Azure Key Vault в раскрывающемся списке.

Имя пользователя: введите имя пользователя.

Подписка: выберите подписку.

Azure Key Vault: выберите Key Vault.

Если вы не настроили ресурс Azure Key Vault, ознакомьтесь со статьей Создание хранилища ключей и сохраните закрытый ключ SSH как значение нового секрета Key Vault.

Убедитесь, что у вас есть доступ к секретам, хранящимся в ресурсе Key Vault, для операций List и Get. Сведения о том, как назначить и изменить политики доступа для ресурса Key Vault, см. в статье Назначение политики доступа для Key Vault.

Примечание.

Сохраните закрытый ключ SSH в качестве секрета в Azure Key Vault с помощью PowerShell или Azure CLI. Сохранение закрытого ключа с помощью портала Azure Key Vault повлияет на форматирование и приведет к невозможности входа. Если вы все же сохранили закрытый ключ в качестве секрета с помощью портала и у вас больше нет доступа к исходному файлу закрытого ключа, см. инструкции по восстановлению доступа к целевой виртуальной машине с помощью новой пары ключей SSH в разделе Обновление ключа SSH.

Секрет Azure Key Vault: выберите секрет Key Vault, содержащий значение закрытого ключа SSH.

Чтобы работать с виртуальной машиной в новой вкладке браузера, щелкните Открыть в новой вкладке браузера.

Щелкните Подключить, чтобы подключиться к виртуальной машине.

Следующие шаги

Дополнительные сведения о Бастионе Azure см. в статье Бастион Azure: часто задаваемые вопросы.