Просмотр результатов и исправление выявленных проблем в решениях для оценки уязвимостей на виртуальных машинах

Когда средство оценки уязвимостей сообщает в Defender для облака об уязвимостях, Defender для облака отображает результаты и соответствующие сведения в качестве рекомендаций. Кроме того, результаты включают связанные сведения, такие как действия по исправлению, соответствующие распространенные уязвимости и воздействия (CVEs), оценки CVSS и многое другое. Вы можете просмотреть обнаруженные уязвимости для одной или нескольких подписок или для конкретной виртуальной машины.

Просмотр результатов проверок виртуальных машин

Чтобы просмотреть результаты оценки уязвимостей (со всех настроенных сканеров) и устранить обнаруженные уязвимости, выполните следующие действия:

В меню Defender для облака откройте страницу Рекомендации.

Выберите рекомендацию Уязвимости, обнаруженные на компьютерах, должны быть устранены.

В Defender для облака отображаются все результаты для всех виртуальных машин в выбранных подписках. Результаты упорядочены по уровню серьезности.

Чтобы отфильтровать результаты по определенной виртуальной машине, откройте раздел "Затронутые ресурсы" и выберите нужную виртуальную машину. В представлении "Работоспособность ресурсов" вы также можете выбрать виртуальную машину и просмотреть все соответствующие рекомендации для этого ресурса.

Результаты для этой виртуальной машины отображаются в Defender для облака, упорядоченные по уровню серьезности.

Чтобы узнать больше о конкретной уязвимости, выберите ее.

Отображаемая область сведений содержит подробные сведения об уязвимости, в том числе:

- Ссылки на все соответствующие CVE (если они доступны)

- Действия по исправлению

- Дополнительные справочные страницы

Чтобы устранить проблему, выполните действия по исправлению в этой области сведений.

Отключение определенных обнаруженных проблем

Если правила вашей организации требуют игнорировать обнаруженную проблему, а не исправлять ее, вы можете исключить ее из результатов поиска. Отключенные результаты не учитываются в оценке безопасности и не создают нежелательный шум.

Когда поиск соответствует критериям, определенным в правилах отключения, он не отображается в списке результатов. Распространенные сценарии

- Отключение результатов с уровнем серьезности меньше среднего

- Отключение обнаруженных проблем, которые не подлежат исправлению

- Отключение результатов с оценкой CVSS меньше 6,5

- Отключите результаты с определенным текстом в проверке безопасности или категории (например, RedHat)

Внимание

Для создания правила вам необходимы разрешения на изменение политик в Политике Azure. Дополнительные сведения см. в разделе Разрешения Azure RBAC в Политике Azure.

Чтобы создать правило, выполните следующие действия.

На странице сведений о рекомендации Уязвимости, обнаруженные на компьютерах, должны быть устранены выберите Отключить правило.

Выберите соответствующую область.

Определите условие. Вы можете использовать любое из следующих условий:

- Идентификатор обнаруженной проблемы

- Категория

- Проверка безопасности

- Оценки CVSS (v2, v3)

- Важность

- состояние исправляемости.

Нажмите Применить правило.

Внимание

Изменения могут занять до 24 часов.

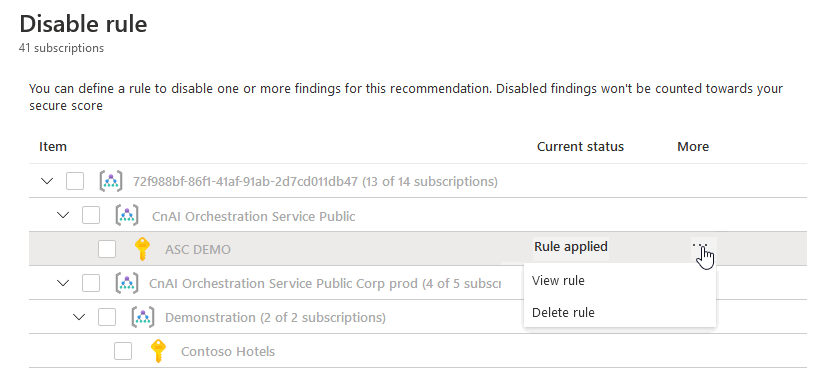

Чтобы просмотреть, переопределить или удалить правило, выполните следующие действия.

Экспорт результатов

Чтобы экспортировать результаты оценки уязвимостей, необходимо использовать Azure Resource Graph (ARG). Это средство обеспечивает мгновенный доступ к сведениям о ресурсах в облачных средах с помощью надежных средств фильтрации, группировки и сортировки. Это быстрый и эффективный способ запросить сведения по подпискам Azure программно или с помощью портала Azure.

Полные инструкции и пример запроса см. в этой записи сообщества Tech Community: Exporting vulnerability assessment results in Microsoft Defender for Cloud (Экспорт результатов оценки уязвимостей в Microsoft Defender для облака).

Следующие шаги

В этой статье описывается расширение для оценки уязвимостей Microsoft Defender для облака (на платформе Qualys), предназначенное для виртуальных машин. Связанные материалы см. в следующих статьях: