Использование политик для управления личными маркерами доступа для пользователей

Azure DevOps Services

В этой статье содержатся рекомендации по использованию политик Microsoft Entra для управления личными маркерами доступа (PATS) в Azure DevOps. В нем объясняется, как ограничить создание, область и срок жизни новых или обновленных PATs, а также как обрабатывать автоматическую отмену утечки PAT. Каждый раздел содержит сведения о поведении соответствующих политик по умолчанию, помогая администраторам эффективно контролировать и защищать использование PAT в организации.

Внимание

Существующие PAT, созданные с помощью пользовательского интерфейса и API, остаются действительными в течение остальной части срока их существования. Обновите существующие PAT, чтобы обеспечить успешное продление.

Необходимые компоненты

- Подключение к организации. Убедитесь, что ваша организация связана с идентификатором Microsoft Entra.

- Роли. Будьте администратором Azure DevOps в идентификаторе Microsoft Entra. Чтобы проверить свою роль, войдите в портал Azure и перейдите к ролям и администраторам идентификатора> Microsoft Entra. Если вы не являетесь администратором Azure DevOps, вы не увидите политики. При необходимости обратитесь к администратору.

Ограничение создания глобальных PAT

Администратор Azure DevOps в Microsoft Entra может ограничить пользователей созданием глобальных личных маркеров доступа (PATS), которые применяются ко всем доступным организациям, а не к одной организации. Если эта политика включена, новые PATS должны быть связаны с определенными организациями Azure DevOps. По умолчанию эта политика отключена.

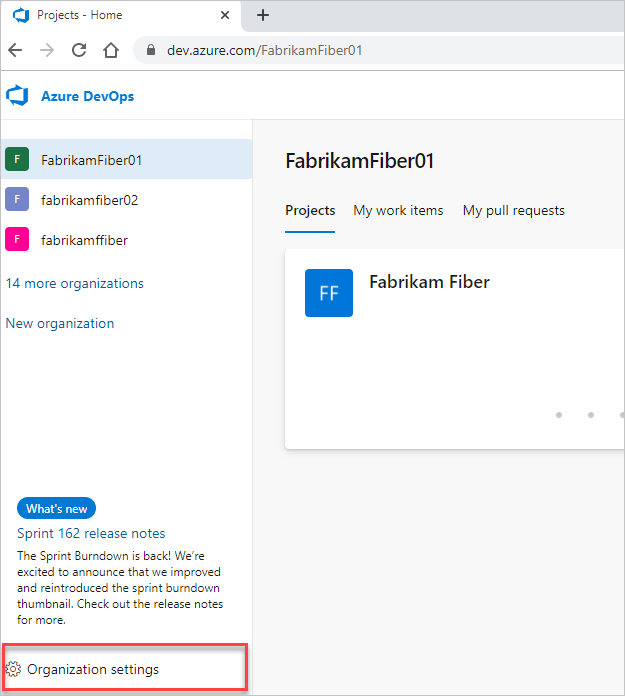

Войдите в свою организацию (

https://dev.azure.com/{yourorganization}).Выберите

параметры организации.

параметры организации.

Выберите Microsoft Entra, найдите политику создания глобального личного маркера доступа и переместите переключатель.

Ограничение создания полноуровневых PATs

Администратор Azure DevOps в Microsoft Entra может ограничить пользователей созданием полноуровневых PAT. Включение этой политики требует, чтобы новые PAT были ограничены определенным настраиваемым набором областей. По умолчанию эта политика отключена.

Войдите в свою организацию (

https://dev.azure.com/{yourorganization}).Выберите

параметры организации.

параметры организации.Выберите Microsoft Entra, найдите политику создания полноуровневого личного маркера доступа и переместите переключатель.

Установка максимального срока жизни для новых PAT

Администратор Azure DevOps в идентификаторе Microsoft Entra может определить максимальный срок жизни PAT, указав его в днях. По умолчанию эта политика отключена.

Войдите в свою организацию (

https://dev.azure.com/{yourorganization}).Выберите

параметры организации.

параметры организации.Выберите Microsoft Entra, найдите политику максимального срока жизни маркера личного доступа и переместите переключатель.

Введите максимальное количество дней и нажмите кнопку "Сохранить".

Добавление пользователей или групп Microsoft Entra в список разрешений

Предупреждение

Рекомендуется использовать группы для списков разрешений политики клиента. Если вы используете именованного пользователя, ссылка на удостоверение находится в США, Европе (ЕС) и Юго-Восточной Азии (Сингапуре).

Пользователи или группы в списке разрешений освобождаются от ограничений и принудительного применения этих политик при включении. Чтобы добавить пользователя или группу, выберите "Добавить пользователя или группу Microsoft Entra", а затем нажмите кнопку "Добавить". Каждая политика имеет собственный список разрешений. Если пользователь находится в списке разрешений для одной политики, другие активированные политики по-прежнему применяются. Таким образом, чтобы исключить пользователя из всех политик, добавьте их в каждый список разрешений.

Отмена утечки PAT автоматически

Администратор Azure DevOps в идентификаторе Microsoft Entra может управлять политикой, которая автоматически отменяет утечки PAT. Эта политика применяется ко всем PAT в организациях, связанных с клиентом Microsoft Entra. По умолчанию эта политика включена. Если PAT Azure DevOps проверяются в общедоступных репозиториях GitHub, они автоматически отзываются.

Предупреждение

Отключение этой политики означает, что все paTs, зарегистрированные в общедоступных репозиториях GitHub, останутся активными, потенциально компрометируя организацию и данные Azure DevOps, а также ставят приложения и службы под значительный риск. Даже если политика отключена, вы по-прежнему получите уведомление по электронной почте при утечке PAT, но оно не будет отозвано автоматически.

Отключение автоматической отмены утечки PAT

Войдите в свою организацию (

https://dev.azure.com/{yourorganization}).Выберите

параметры организации.

параметры организации.Выберите Microsoft Entra, найдите политику автоматически отозванных личных маркеров доступа и переместите переключатель в отключенный.

Политика отключена, и все PAT, зарегистрированные в общедоступных репозиториях GitHub, остаются активными.