Управление доступом к определенным функциям

Azure DevOps Services | Azure DevOps Server 2022 — Azure DevOps Server 2019

Управление доступом к определенным функциям в Azure DevOps может быть важным для поддержания правильного баланса открытости и безопасности. Независимо от того, хотите ли вы предоставить или ограничить доступ к определенным функциям для группы пользователей, понимание гибкости за пределами стандартных разрешений, предоставляемых встроенными группами безопасности, является ключевым.

Если вы не знакомы с разрешениями и группами, ознакомьтесь с приступая к работе с разрешениями, доступом и группами безопасности. В этой статье рассматриваются основы состояний разрешений и их наследование.

Совет

Структура проекта в Azure DevOps играет ключевую роль в определении детализации разрешений на уровне объекта, таких как репозитории и пути к областям. Эта структура является основой, которая позволяет точно настроить элементы управления доступом, что позволяет точно определить, какие области доступны или ограничены. Дополнительные сведения см. в разделе "О проектах" и масштабировании организации.

Необходимые условия

| Категория | Требования |

|---|---|

| Права доступа | Член группы администраторов коллекции проектов . Владельцы организации автоматически входят в эту группу. |

Использование групп безопасности

Для оптимального обслуживания рекомендуется использовать группы безопасности по умолчанию или установить пользовательские группы безопасности для управления разрешениями. Настройки разрешений для групп Администраторы проектов и Администраторы коллекций проектов предопределены и не могут быть изменены. Однако у вас есть возможность изменять разрешения для всех других групп.

Управление разрешениями для нескольких пользователей по отдельности может показаться возможным, но пользовательские группы безопасности обеспечивают более упорядоченный подход. Они упрощают надзор за ролями и их связанными разрешениями, обеспечивая четкость и простоту проектирования управления и не могут быть изменены. Но у вас есть гибкость для изменения разрешений для всех других групп.

Делегировать задачи определенным ролям

Как администратор или владелец организации, делегирование административных задач членам группы, которые контролируют определенные области, является стратегическим подходом. К основным встроенным ролям, оснащенным предопределенными разрешениями и назначениями ролей, относятся:

- Читатели: доступ только для чтения к проекту.

- Участники. Может внести свой вклад в проект, добавив или изменив содержимое.

- Администратор команды: управление параметрами и разрешениями, связанными с командой.

- Администраторы проектов: имеют права администратора над проектом.

- Администраторы коллекции проектов: контролируют всю коллекцию проектов и имеют наивысший уровень разрешений.

Эти роли упрощают распределение обязанностей и упрощают управление областями проектов.

Дополнительные сведения см. в разделе "Разрешения по умолчанию" и"Изменение разрешений на уровне коллекции проектов".

Чтобы делегировать задачи другим членам организации, попробуйте создать пользовательскую группу безопасности, а затем предоставить разрешения, как указано в следующей таблице.

Роль

Задачи для выполнения

Разрешения для задания разрешения

Руководитель разработки (Git)

Управление политиками ветви

Изменение политик, принудительное отправка и управление разрешениями

См. раздел "Задать разрешения ветви".

Руководитель по разработке (Система управления версиями Team Foundation (TFVC))

Управление репозиторием и ветвями

Администрирование меток, управление ветвью и управление разрешениями

См. раздел "Задать разрешения репозитория TFVC".

Архитектор программного обеспечения (Git)

Управление репозиториями

Создание репозиториев, принудительной отправки и управления разрешениями

См. раздел "Настройка разрешений репозитория Git"

Администраторы группы

Добавление путей к области для своей команды

Добавление общих запросов для своей команды

Создание дочерних узлов, удаление этого узла, изменение этого узла см. в разделе "Создание дочерних узлов", изменение рабочих элементов в пути к области

Участие, удаление, управление разрешениями (для папки запроса) см. в разделе "Настройка разрешений запроса".

Соавторы

Добавление общих запросов в папку запроса, участие в панелях мониторинга

Участие, удаление (для папки запроса) см. раздел "Настройка разрешений запроса"

Просмотр, изменение панелей мониторинга и управление ими см. в разделе "Настройка разрешений панели мониторинга".

Проект или менеджер по продуктам

Добавление путей к областям, путей итерации и общих запросов

Удаление и восстановление рабочих элементов, перемещение рабочих элементов из этого проекта, окончательное удаление рабочих элементов

Изменение сведений о уровне проекта см. в разделе "Изменение разрешений на уровне проекта".

Диспетчер шаблонов процессов (модель процесса наследования)

Настройка отслеживания работы

Администрирование разрешений процесса, создание проектов, создание процесса, удаление поля из учетной записи, удаление процесса, удаление проекта, процесс редактирования

См. раздел "Изменение разрешений на уровне коллекции проектов".

Диспетчер шаблонов процессов (модель размещенного XML-процесса)

Настройка отслеживания работы

Изменение сведений на уровне коллекции см. в разделе "Изменение разрешений на уровне коллекции проекта".

Управление проектами (локальная модель процесса XML)

Настройка отслеживания работы

Изменение сведений о уровне проекта см. в разделе "Изменение разрешений на уровне проекта".

Диспетчер разрешений

Управление разрешениями для проекта, учетной записи или коллекции

Изменение сведений о уровне проекта для проекта

Изменение сведений об уровне экземпляра (или уровне коллекции) для учетной записи или коллекции

Сведения о области этих разрешений см . в руководстве по поиску разрешений. Чтобы запросить изменение разрешений, см . запрос на увеличение уровней разрешений.

Помимо назначения разрешений отдельным лицам, вы можете управлять разрешениями для различных объектов в Azure DevOps. К этим объектам относятся:

Эти ссылки содержат подробные инструкции и рекомендации по настройке и управлению разрешениями для соответствующих областей в Azure DevOps.

Ограничение видимости пользователей

Предупреждение

При использовании этой функции предварительной версии следует учитывать следующие ограничения:

- Функции ограниченной видимости, описанные в этом разделе, применяются только к взаимодействиям через веб-портал. С помощью команд REST API или

azure devopsCLI члены проекта могут получить доступ к ограниченным данным. - Пользователи в ограниченной группе могут выбирать только пользователей, которые явно добавляются в Azure DevOps, а не пользователи, имеющие доступ через членство в группе Microsoft Entra.

- Гостевые пользователи, являющиеся членами ограниченной группы с доступом по умолчанию в идентификаторе Microsoft Entra ID, не могут искать пользователей с помощью средства выбора людей.

Организации и проекты

По умолчанию пользователи, добавленные в организацию, могут просматривать все сведения о организации и проекте и параметры. Вы можете ограничить определенных пользователей, таких как заинтересованные лица, пользователи Microsoft Entra или члены определенной группы безопасности, с помощью предварительной версии функции Ограничение видимости пользователей и совместной работы для определенных проектов в организации. После включения функции любой пользователь или группа, которые добавляются в группу пользователей Project-Scoped, подвергаются следующим ограничениям:

- Доступ ограничен только проектами, к которым они добавляются явным образом.

- Представления, отображающие списки пользователей, проектов, сведений о выставлении счетов, данных об использовании и прочих данных, доступных через параметры организации, ограничены.

- Набор людей или групп, которые показываются в результатах поиска по людям, а также возможность упоминать @mention людей ограничены.

Поиск и выбор личности

С помощью идентификатора Microsoft Entra можно использовать средства выбора людей для поиска любого пользователя или группы в вашей организации, а не только тех, которые находятся в текущем проекте. Средства выбора людей поддерживают следующие функции Azure DevOps:

- Выбор удостоверения пользователя из поля удостоверения отслеживания работы, например "Назначено"

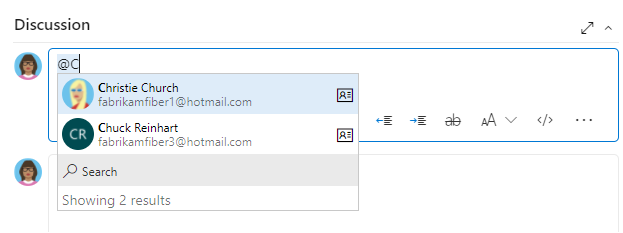

- Выбор пользователя или группы с помощью @mention в обсуждении рабочего элемента или поле с форматированным текстом, обсуждение запроса на вытягивание, фиксация комментариев или набор изменений или примечаний с набором полок

- Выбор пользователя или группы с помощью @mention на вики-странице

Как показано на следующем рисунке, начните вводить имя пользователя или группы безопасности в поле выбора людей, пока не найдете совпадение.

Пользователи и группы, добавленные в группу "Пользователи с областью проекта" , могут просматривать и выбирать пользователей и группы в проекте, к которому они подключены из средства выбора людей.

Включите функцию предварительной версии и добавьте пользователей в группу безопасности

Выполните следующие действия, чтобы включить функцию предварительной версии и добавить пользователей и группу в группу Project-Scoped Users:

Включите функцию предварительного просмотра Ограничить видимость пользователей и совместную работу определенными проектамидля организации.

Добавьте пользователей в проект, как описано в разделе "Добавление пользователей в проект или команду". Пользователи, добавленные в команду, автоматически добавляются в группу проектов и групп.

Откройте > с областью проекта". Выберите вкладку Участники.

Добавьте всех пользователей и групп, к которым они добавляются. Дополнительные сведения см. в разделе "Настройка разрешений" на уровне проекта или коллекции.

Группа пользователей Project-Scoped отображается только в разделе "Разрешения групп >", если включена предварительная функция "Ограничить видимость пользователей и совместную работу с определенными проектами".

Все группы безопасности в Azure DevOps считаются сущностями уровня организации, даже если у них есть разрешения только для определенного проекта. Это означает, что группы безопасности управляются на уровне организации.

На веб-портале видимость некоторых групп безопасности может быть ограничена на основе разрешений пользователя. Однако имена всех групп безопасности в организации по-прежнему можно обнаружить с помощью средства azure devops azure devops CLI или REST API. Дополнительные сведения см. в разделе "Добавление групп безопасности и управление ими".

Ограничение доступа к просмотру или изменению объектов

Azure DevOps предназначен для просмотра всех авторизованных пользователей всех определенных объектов в системе. Однако вы можете настроить доступ к ресурсам, задав состояние разрешения "Запретить". Вы можете задать разрешения для участников, принадлежащих к пользовательской группе безопасности или отдельным пользователям. Дополнительные сведения см. в статье "Запрос на увеличение уровней разрешений".

Область для ограничения

Разрешения для задания запрета

Просмотр или участие в репозитории

Просмотр, участие

См. раздел "Установка разрешений репозитория Git" или "Задать разрешения репозитория TFVC".

Просмотр, создание или изменение рабочих элементов в пути к области

Изменение рабочих элементов в этом узле, просмотр рабочих элементов в этом узле

См. раздел "Настройка разрешений и доступа для отслеживания работы", "Изменение рабочих элементов" в пути к области.

Просмотр или обновление конвейеров сборки и выпуска

Изменение конвейера сборки, просмотр конвейера сборки

Изменение конвейера выпуска, просмотр конвейера выпуска

Эти разрешения задаются на уровне объекта. См. раздел "Установка разрешений на сборку и выпуск".

Изменение панели мониторинга

Просмотр панелей мониторинга

См. раздел "Настройка разрешений панели мониторинга".

Ограничение изменения рабочих элементов или выбор полей

Примеры, демонстрирующие ограничение изменения рабочих элементов или выбор полей, см . в примерах сценариев правил.