Сведения о ресурсах для Azure Pipelines

Azure DevOps Services | Azure DevOps Server 2022 — Azure DevOps Server 2019

Ресурс используется конвейером, который находится за пределами конвейера.

Ресурсы предлагают следующие преимущества:

- Способы совместного использования таких способов, как безопасный файл или пароль в конвейерах.

- Примерами использования ресурсов для общего доступа являются группы переменных, безопасные файлы и подключения к службам. Во всех случаях вы используете ресурс как способ доступа к конвейеру и потреблять что-то.

- Средство повышения безопасности с помощью проверка доступа и других ограничений.

- Например, можно ограничить подключение к службе только одним конвейером. Вы также можете убедиться, что репозиторий можно получить только из конвейера после проверка утверждения вручную.

- Способы улучшения трассировки конвейера и упрощения устранения неполадок в средах.

- Например, можно увидеть количество последнего запуска, развернутого в среде.

Совместное использование ресурсов в конвейерах

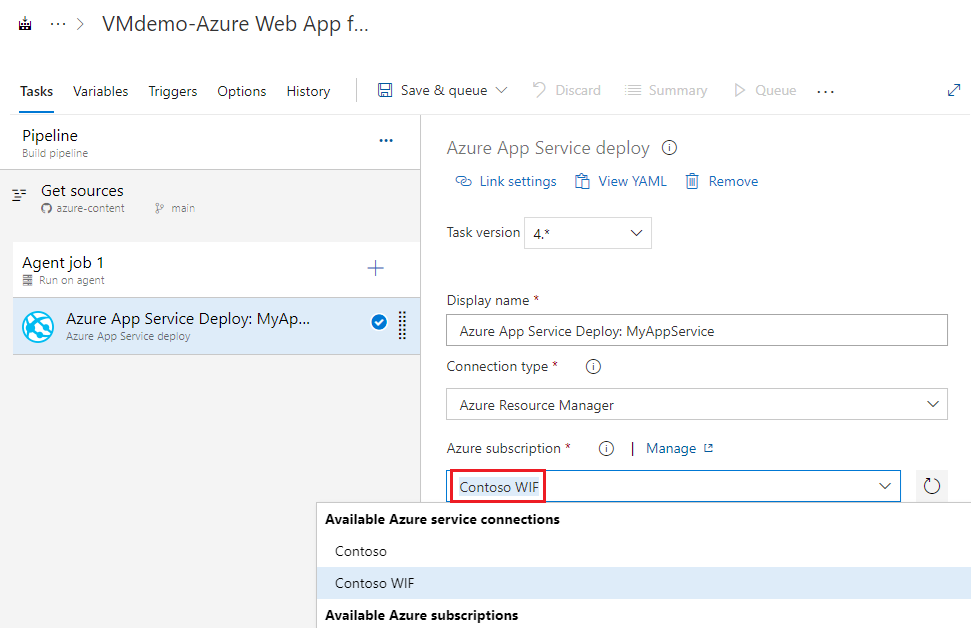

Совместное использование ресурсов между конвейерами путем настройки их в пользовательском интерфейсе конвейеров. Затем наведите ссылку на эти ресурсы в задаче. Вы также можете получить доступ к некоторым общим ресурсам с помощью синтаксиса конвейера resources YAML.

Примеры совместного использования ресурсов с пользовательским интерфейсом конвейеров включают безопасные файлы, группы переменных и подключения служб. resources В синтаксисе примеры включают доступ к конвейерам, репозиториям и пакетам.

Способ использования ресурса в конвейере зависит от типа конвейера и типа ресурса.

Для конвейеров YAML:

- Подключения к службам и безопасные файлы используются непосредственно в качестве входных данных для задач и не должны быть предварительно объявлены.

- Группы переменных используют

groupсинтаксис. - Конвейеры и репозитории используют

resourcesсинтаксис.

Например, чтобы использовать группы переменных в конвейере, добавьте переменные в библиотеку конвейеров>. Затем можно ссылаться на группу переменных в конвейере YAML с помощью синтаксиса variables .

variables:

- group: my-variable-group

Чтобы вызвать второй конвейер из конвейера с синтаксисом, обратитесь к ссылке resources pipelines.

resources:

pipelines:

- pipeline: SmartHotel-resource # identifier for the resource (used in pipeline resource variables)

source: SmartHotel-CI # name of the pipeline that produces an artifact

Использование ресурсов для повышения безопасности

Вы можете повысить безопасность конвейера с помощью ресурсов, определив способ использования ресурса и как предотвратить несанкционированный доступ.

Только для конвейеров YAML задайте ресурсы как защищенные или открытые. При защите ресурса можно применить утверждения и проверка, чтобы ограничить доступ к определенным пользователям и конвейерам YAML. Защищенные ресурсы включают подключения служб, пулы агентов, среды, репозитории, группы переменных и безопасные файлы.

| Ресурс | Как он потребляется? | Как предотвратить использование непреднамеренного конвейера? |

|---|---|---|

| подключения к службе | Используется задачами в YAML-файле, который использует подключение службы в качестве входных данных. | Защищено с помощью проверка и разрешений конвейера. Проверки и разрешения конвейера контролируются пользователями подключения службы. Владелец ресурса может контролировать, какие конвейеры могут получить доступ к подключению к службе. Вы также можете использовать разрешения конвейера для ограничения доступа к определенным конвейерам YAML и всем классическим конвейерам. |

| секретные переменные в группах переменных | Специальный синтаксис существует для использования групп переменных в конвейере или задании. Группа переменных добавляется как подключение к службе. | Защищено с помощью проверка и разрешений конвейера. Проверки и разрешения конвейера контролируются пользователями группы переменных. Владелец ресурса может управлять доступом к группе переменных конвейеров. Вы также можете использовать разрешения конвейера для ограничения доступа к определенным конвейерам YAML и всем классическим конвейерам. |

| защищенные файлы | Безопасные файлы используются задачами (например, задача "Скачать безопасный файл"). | Защищено с помощью проверка и разрешений конвейера. Проверки и разрешения конвейера контролируются пользователями защищенных файлов. Владелец ресурса может управлять доступом к защищенным файлам конвейеров. Вы также можете использовать разрешения конвейера для ограничения доступа к определенным конвейерам YAML и всем классическим конвейерам. |

| Пулы агентов | Существует специальный синтаксис для использования пула агентов для запуска задания. | Защищено с помощью проверка и разрешений конвейера. Проверки и разрешения конвейера контролируются пользователями пула агентов. Владелец ресурса может контролировать, какие конвейеры могут получить доступ к пулу агентов. Вы также можете использовать разрешения конвейера для ограничения доступа к определенным конвейерам YAML и всем классическим конвейерам. |

| Средах | Существует специальный синтаксис для использования среды в YAML. | Защищено с помощью проверка и разрешений конвейера, контролируемых пользователями среды. Вы также можете использовать разрешения конвейера для ограничения доступа к определенной среде. |

| Репозитории | Скрипт может клонировать репозиторий, если маркер доступа задания имеет доступ к репозиторию. | Защищенные с помощью проверка и разрешений конвейера, контролируемых участник репозитория. Владелец репозитория может ограничить владение. |

| артефакты, рабочие элементы, конвейеры | Артефакты конвейера — это ресурсы, но артефакты Azure не являются. Скрипт может скачать артефакты, если маркер доступа к заданию имеет доступ к веб-каналу. Артефакт конвейера можно объявить как ресурс в разделе ресурсов — в первую очередь для намерения запуска конвейера при наличии нового артефакта или использования этого артефакта в конвейере. | Артефакты и рабочие элементы имеют собственные элементы управления разрешениями. Проверки и разрешения конвейера для веб-каналов не поддерживаются. |

| контейнеры, пакеты, веб-перехватчики | Они находятся за пределами экосистемы Azure DevOps и управляются доступом с помощью подключений к службам. Существует специальный синтаксис для использования всех трех типов в конвейерах YAML. | Защищено с помощью проверка и разрешений конвейера, контролируемых пользователями подключения службы. |

Использование ресурсов для трассировки

Среды поддерживают следующие типы ресурсов: