Конечные точки и наборы правил Частного сопоставителя Azure DNS

В этой статье вы узнаете о компонентах частного сопоставителя Azure DNS. В ней рассматриваются входящие конечные точки, исходящие конечные точки и наборы правил пересылки DNS. Описаны свойства и параметры этих компонентов, а также приведены примеры их использования.

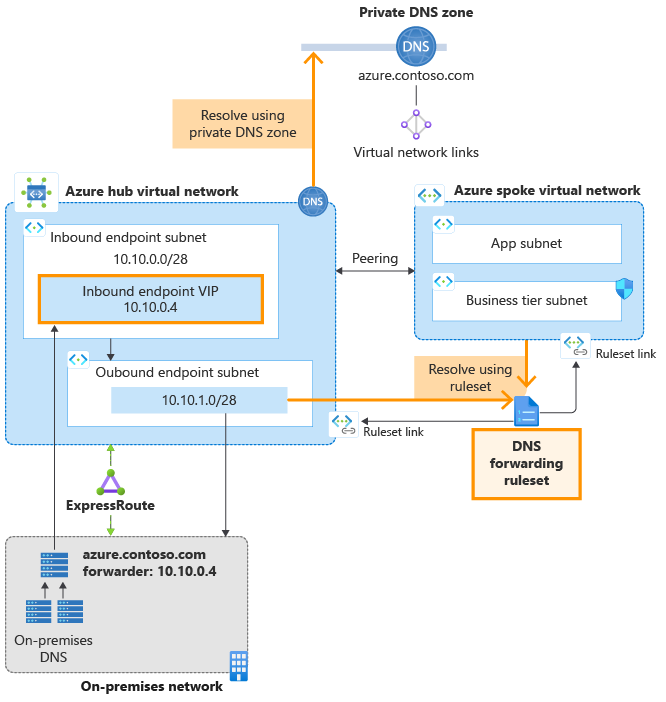

Архитектура Частного сопоставителя DNS Azure представлена на следующем рисунке. В этом примере сети разрешение DNS развертывается в концентраторной виртуальной сети, которая выполняет одноранговые узлы с периферийной виртуальной сетью.

Рис. 1. Пример концентратора и периферийной сети с помощью сопоставителя DNS

- Ссылки набора правил подготавливаются в наборе правил пересылки DNS как в концентратор, так и в периферийные виртуальные сети, что позволяет ресурсам обеих виртуальных сетей разрешать пользовательские пространства имен DNS с помощью правил пересылки DNS.

- Частная зона DNS также развертывается и связана с виртуальной сетью концентратора, позволяя ресурсам в центральной виртуальной сети разрешать записи в зоне.

- Периферийная виртуальная сеть разрешает записи в частной зоне с помощью правила пересылки DNS, который перенаправит запросы частной зоны в входящий IP-адрес конечной точки в центральной виртуальной сети.

- На этом рисунке также представлена локальная сеть, подключенная к каналу ExpressRoute, и DNS-сервера с настроенным перенаправлением запросов к частной зоне Azure на виртуальный IP-адрес входящей конечной точки. Дополнительные сведения о включении гибридного разрешения DNS через частный сопоставитель DNS Azure см. в статье Разрешение доменов Azure и локальных доменов.

Примечание.

Подключение пиринга, показанное на схеме, не требуется для разрешения имен. Виртуальные сети, связанные с набором правил пересылки DNS, используют набор правил при разрешении имен независимо от того, являются ли связанные одноранговые узлы виртуальной сети с виртуальной сетью набора правил.

Входящие конечные точки

Как предполагается, входящий трафик конечных точек в Azure. Входящие конечные точки предоставляют IP-адрес для пересылки запросов DNS из локальной среды и других расположений за пределами виртуальной сети. Запросы DNS, отправляемые во входящую конечную точку, разрешаются с помощью Azure DNS. Частные зоны DNS, связанные с виртуальной сетью, в которой подготавливается входящая конечная точка, разрешаются входящей конечной точкой.

IP-адрес, связанный с входящей конечной точкой, всегда является частью адресного пространства частной виртуальной сети, в которой развернут частный сопоставитель. В подсети, в которой размещается входящая конечная точка, не могут находиться другие ресурсы.

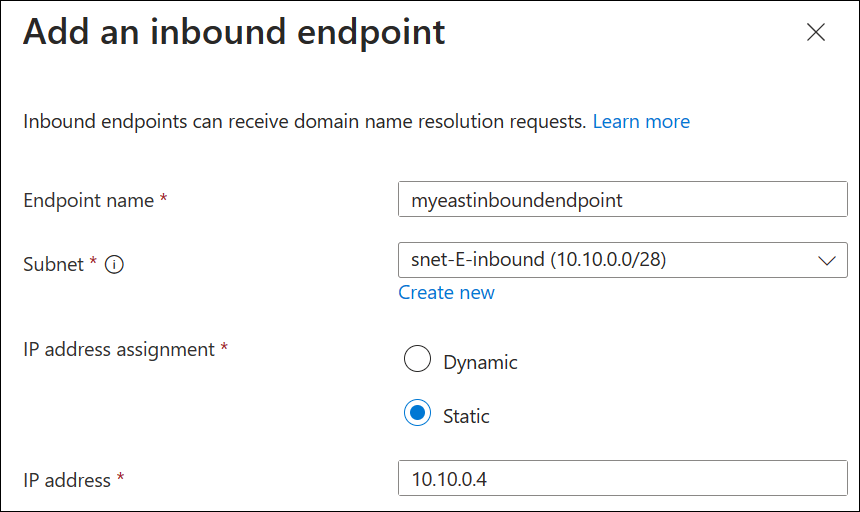

Статические и динамические IP-адреса конечных точек

IP-адрес, назначенный входящей конечной точке, может быть статическим или динамическим. Если выбрать статический, вы не можете выбрать зарезервированный IP-адрес в подсети. При выборе динамического IP-адреса назначается пятый доступный IP-адрес в подсети. Например, 10.10.0.4 — пятый IP-адрес в подсети 10.10.0.0/28 (.0, .1, .2, .3, .4). Если конечная точка входящего трафика повторно представлена, этот IP-адрес может измениться, но обычно используется 5-й IP-адрес в подсети. Динамический IP-адрес не изменяется, если конечная точка входящего трафика не будет повторно представлена. В следующем примере указывается статический IP-адрес:

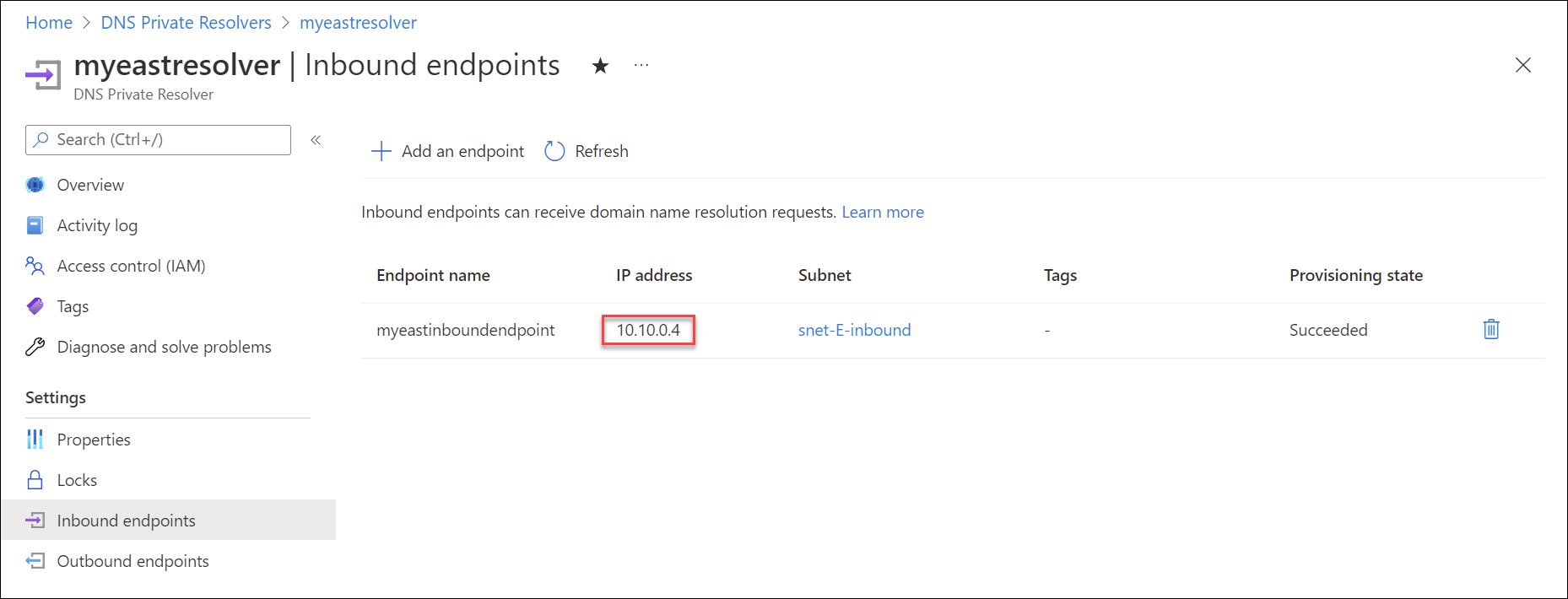

В следующем примере показана подготовка входящей конечной точки с виртуальным IP-адресом (VIP) 10.10.0.4 в подсети snet-E-inbound в виртуальной сети с адресным пространством 10.10.0.0/16.

Исходящие конечные точки

Исходящие конечные точки отвечают за исходящий трафик из Azure и могут быть связаны с наборами правил пересылки DNS.

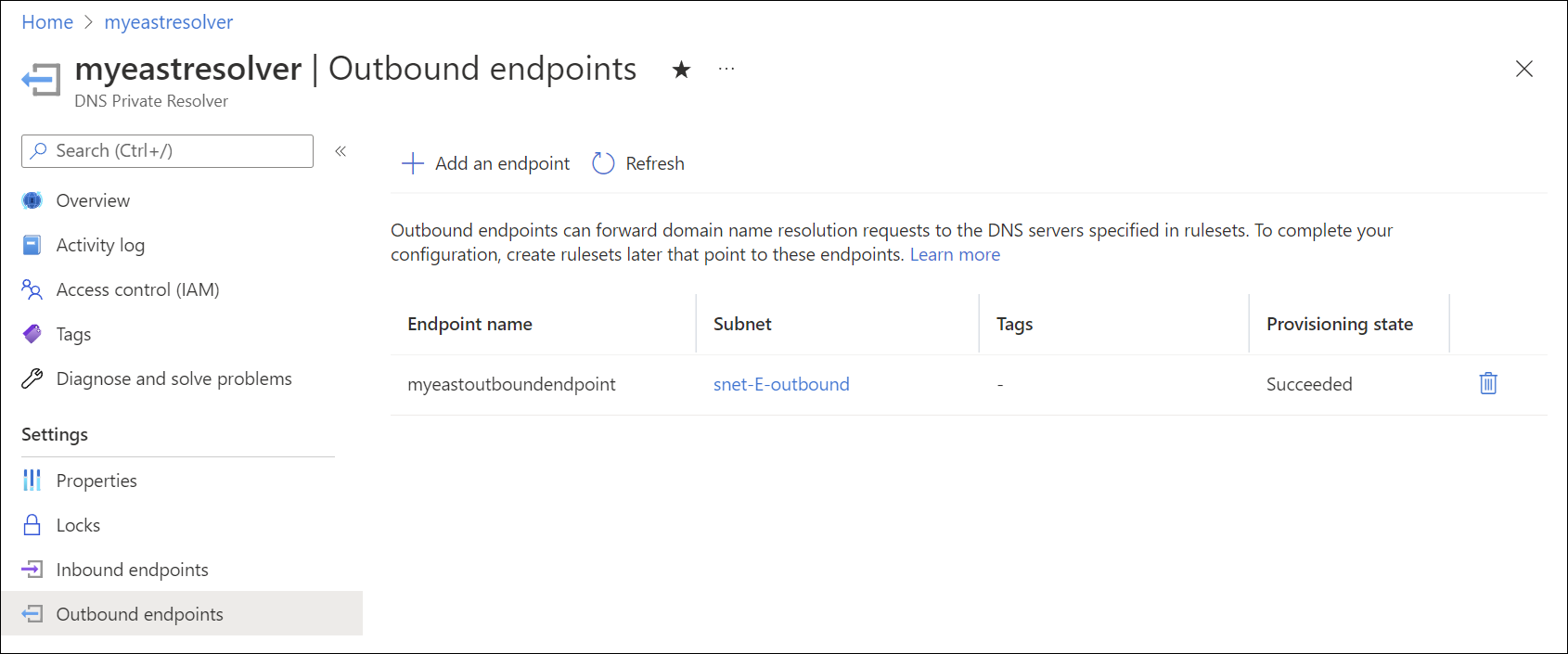

Исходящие конечные точки также являются частью адресного пространства частной виртуальной сети, в которой развернут частный сопоставитель. Исходящая конечная точка связана с подсетью, но не подготавливается с IP-адресом, как входящая конечная точка. В подсети, в которой размещается исходящая конечная точка, могут находиться другие ресурсы. На следующем снимке экрана показана исходящая конечная точка в подсети snet-E-outbound.

Наборы правил пересылки DNS

Набор правил пересылки DNS позволяет указать один или несколько пользовательских DNS-серверов, которые будут отвечать на запросы для определенных пространств имен DNS. Отдельные правила в наборе правил определяют, как разрешаются эти имена DNS. Наборы правил также могут быть связаны с одной или несколькими виртуальными сетями, позволяя ресурсам в виртуальных сетях использовать настроенные правила пересылки.

Наборы правил имеют следующие связи:

- Один набор правил может быть связан до 2 исходящих конечных точек, принадлежащих одному экземпляру частного сопоставителя DNS. Она не может быть связана с 2 исходящими конечными точками в двух разных экземплярах частного сопоставителя DNS.

- Набор правил может содержать до 1000 правил пересылки DNS.

- Набор правил может быть связан до 500 виртуальных сетей в одном регионе.

Набор правил не может быть связан с виртуальной сетью в другом регионе. Дополнительные сведения о наборе правил и других ограничениях частного сопоставителя см. в разделе "Что такое ограничения использования для Azure DNS?".

Связи для набора правил

При связывании набора правил с виртуальной сетью ресурсы в этой виртуальной сети используют правила пересылки DNS, включенные в наборе правил. Связанные виртуальные сети не требуются для пирса с виртуальной сетью, в которой существует исходящая конечная точка, но эти сети можно настроить в качестве одноранговых узлов. Эта конфигурация распространена в центральной и периферийной структуре. В этой звездообразной топологии периферийная виртуальная сеть не должна быть связана с частной зоной DNS для разрешения записей ресурсов в зоне. В этом случае правило набора правил пересылки для частной зоны отправляет запросы во входящую конечную точку центральной виртуальной сети. Например, запросы к azure.contoso.com передаются по IP-адресу 10.10.0.4.

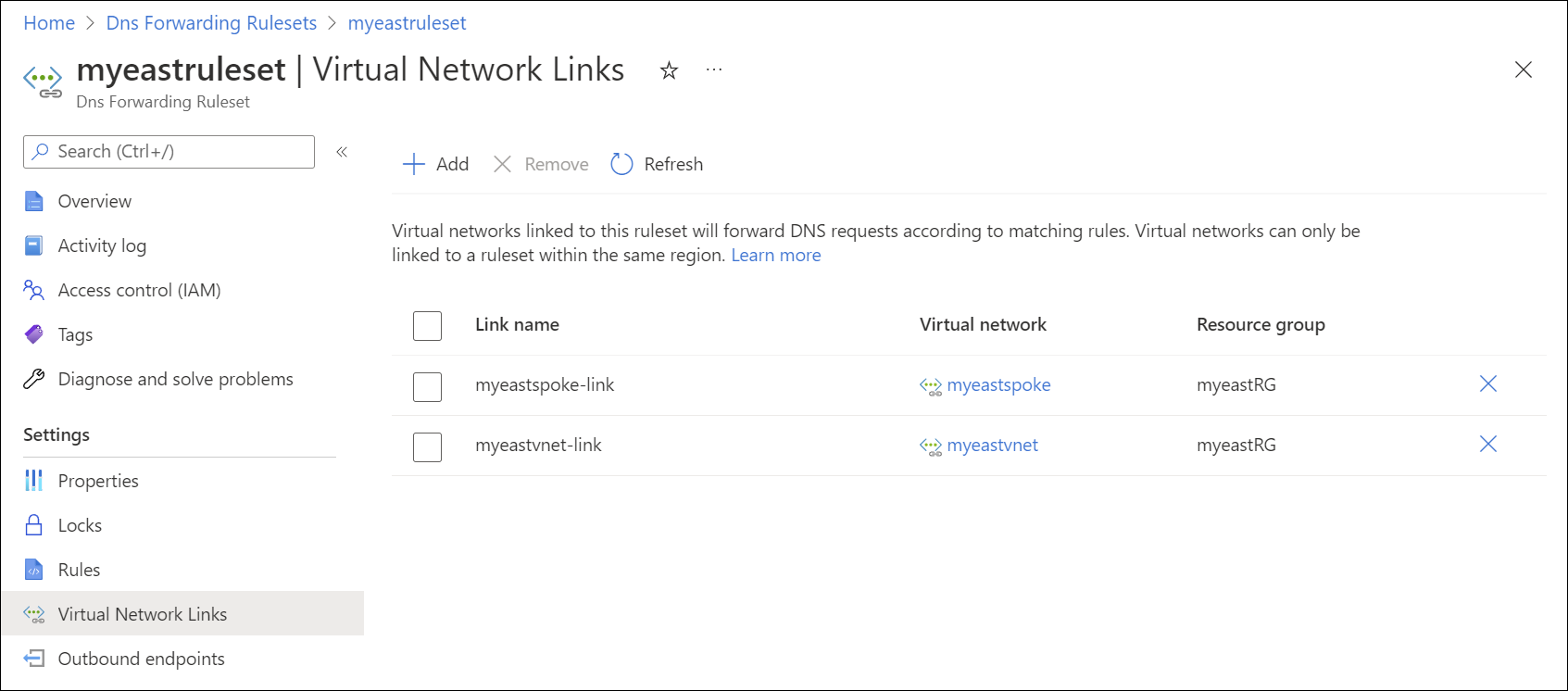

На следующем снимке экрана показан набор правил пересылки DNS, связанный с периферийной виртуальной сетью: myeastspoke.

Ссылки виртуальной сети для наборов правил пересылки DNS позволяют ресурсам в других виртуальных сетях использовать правила пересылки при разрешении DNS-имен. Виртуальная сеть с частным сопоставительом также должна быть связана из любых частных зон DNS, для которых существуют правила набора правил.

Например, ресурсы в виртуальной сети myeastspoke могут разрешать записи в частной зоне DNS azure.contoso.com при выполнении следующих условий:

- Набор правил, подготовленный в

myeastvnet, связан сmyeastspoke - Правило набора правил для разрешения

azure.contoso.comс помощью входящей конечной точки вmyeastvnetнастроено и включено в связанном наборе правил.

Примечание.

Вы также можете связать набор правил с виртуальной сетью в другой подписке Azure. Однако указанная группа ресурсов должна находиться в том же регионе, что и частный сопоставитель.

Правила

Правила пересылки DNS (правила набора правил) имеют следующие свойства:

| Свойство | Description |

|---|---|

| Имя правила | Имя вашего правила. Имя должно начинаться с буквы и может содержать только буквы, цифры, символы подчеркивания и дефисы. |

| Доменное имя | Пространство имен DNS, заканчивающееся точкой, в котором применяется правило. Пространство имен должно иметь либо нулевые метки (для wild карта), либо от 1 до 34 меток. Например, contoso.com. имеет две метки.1 |

| Конечный IP-адрес и порт | Место назначения пересылки. Один или несколько IP-адресов и портов DNS-серверов, которые используются для разрешения ЗАПРОСОВ DNS в указанном пространстве имен. |

| Состояние правила | Состояние правила — включено или отключено. Если правило отключено, оно игнорируется. |

Поддерживаются 1доменных имен с одной меткой.

При сопоставлении нескольких правил используется соответствующий вариант с самым длинным префиксом.

Например, предположим, что у вас есть следующие правила:

| Имя правила | Доменное имя | Конечный IP-адрес и порт | Состояние правила |

|---|---|---|---|

| Contoso | .contoso.com | 10.100.0.2:53 | Включен |

| AzurePrivate | azure.contoso.com. | 10.10.0.4:53 | Включен |

| Подстановочный знак | . | 10.100.0.2:53 | Включен |

Запрос на secure.store.azure.contoso.com соответствие правилу azure.contoso.com AzurePrivate и правилу Contosocontoso.com, но правило AzurePrivate имеет приоритет, так как префикс azure.contoso большеcontoso.

Внимание

Если правило присутствует в наборе правил, который имеет в качестве назначения частную конечную точку входящего сопоставителя, не свяжите набор правил с виртуальной сетью, где подготовлена входящий конечная точка. Эта конфигурация может вызвать циклы разрешения DNS. Например: в предыдущем сценарии ссылка на набор правил не должна быть добавлена myeastvnet , так как конечная точка 10.10.0.4 входящего трафика подготовлена myeastvnet , и правило присутствует, разрешающее azure.contoso.com использование входящей конечной точки.

Правила, показанные в этой статье, являются примерами правил, которые можно использовать для определенных сценариев. Примеры, используемые, не являются обязательными. Будьте осторожны, чтобы проверить правила пересылки.

Если в набор правил включено правило дикого карта, убедитесь, что целевая служба DNS может разрешать общедоступные DNS-имена. Некоторые службы Azure зависят от разрешения общедоступных имен.

Обработка правил

- Если в качестве назначения для правила вводится несколько DNS-серверов, используется первый IP-адрес, введенный, если он не отвечает. Экспоненциальный алгоритм обратной передачи используется для определения того, отвечает ли конечный IP-адрес.

- Некоторые домены игнорируются при использовании дикого правила карта для разрешения DNS, так как они зарезервированы для служб Azure. Сведения о конфигурации зоны DNS служб Azure см. в списке зарезервированных доменов. Имена DNS двух меток, перечисленные в этой статье (например, windows.net, azure.com, azure.net, windowsazure.us) зарезервированы для служб Azure.

Внимание

- Нельзя вводить IP-адрес Azure DNS 168.63.129.16 в качестве IP-адреса назначения для правила. Попытка добавить этот IP-адрес выводит ошибку: исключение при создании запроса на добавление правила.

- Не используйте IP-адрес входящей конечной точки частного сопоставителя в качестве адреса назначения пересылки для зон, несвязанных с виртуальной сетью, в которой подготовлен частный сопоставитель.

Параметры конструктора

Развертывание наборов правил пересылки и входящих конечных точек в концентраторе и периферийной архитектуре в идеале зависит от вашей сети. В следующих разделах рассматриваются два варианта конфигурации. Более подробное обсуждение примеров конфигурации см. в статье "Архитектура частного сопоставителя".

Ссылки на набор правил пересылки

Связывание набора правил пересылки с виртуальной сетью обеспечивает возможности пересылки DNS в этой виртуальной сети. Например, если набор правил содержит правило для пересылки запросов к входящей конечной точке частного сопоставителя, этот тип правила можно использовать для разрешения частных зон, связанных с виртуальной сетью входящей конечной точки. Эту конфигурацию можно использовать, где виртуальная сеть концентратора связана с частной зоной, и вы хотите разрешить частную зону в периферийных виртуальных сетям, которые не связаны с частной зоной. В этом сценарии разрешение DNS частной зоны выполняется входящей конечной точкой в центральной виртуальной сети.

Сценарий проектирования канала правил лучше всего подходит для распределенной архитектуры DNS, в которой сетевой трафик распространяется по сети Azure и может быть уникальным в некоторых расположениях. С помощью этой структуры можно управлять разрешением DNS во всех виртуальных сетями, связанными с набором правил, изменив один набор правил.

Примечание.

Если вы используете параметр ссылки набора правил и есть правило пересылки с входящей конечной точкой в качестве назначения, не свяжите набор правил пересылки с виртуальной сетью Концентратора. Связывание этого типа правил с той же виртуальной сетью, в которой подготовлена конечная точка входящего трафика, может привести к циклу разрешения DNS.

Входящие конечные точки в качестве настраиваемой DNS

Входящие конечные точки могут обрабатывать входящие DNS-запросы и могут быть настроены как настраиваемые DNS для виртуальной сети. Эта конфигурация может заменить экземпляры, в которых вы используете собственный DNS-сервер в качестве настраиваемого DNS в виртуальной сети.

Пользовательский сценарий проектирования DNS лучше всего подходит для централизованной архитектуры DNS, где разрешение DNS и поток сетевого трафика в основном находятся в центральной виртуальной сети и управляется из центрального расположения.

Чтобы разрешить частную зону DNS из периферийной виртуальной сети с помощью этого метода, виртуальная сеть, в которой существует входящий конечная точка, должна быть связана с частной зоной. Виртуальная сеть концентратора может быть (необязательно) связана с набором правил пересылки. Если набор правил связан с Концентратором, весь ТРАФИК DNS, отправленный в конечную точку входящего трафика, обрабатывается набором правил.

Следующие шаги

- Ознакомьтесь с компонентами, преимуществами и требованиями для Частного сопоставителя DNS Azure.

- Узнайте, как создать Частный сопоставитель DNS Azure с помощью Azure PowerShell или портала Azure.

- Узнайте, как разрешить домены Azure и локальные домены с помощью Частного сопоставителя DNS Azure.

- Узнайте, как настроить отработку отказа DNS с помощью частных сопоставителей.

- Узнайте, как настроить гибридный DNS с помощью частных сопоставителей.

- Дополнительные сведения о некоторых других ключевых сетевых возможностях Azure.

- Модуль Learn "Общие сведения об Azure DNS"