Функции Брандмауэра Azure уровня "Премиум"

Брандмауэр Azure уровня "Премиум" обеспечивает расширенную защиту от угроз, которая соответствует потребностям конфиденциальных и регулируемых сред, таких как платежные системы и здравоохранение.

Организации могут использовать функции единиц складского хранения (SKU) уровня "Премиум", например IDPS и проверка TLS, чтобы предотвратить распространение вредоносных программ и вирусов по сети в виде бокового смещения и в горизонтальном направлении. Чтобы удовлетворить повышенные требования к производительности для IDPS и проверки TLS, Брандмауэр Azure уровня "Премиум" использует номер SKU виртуальной машины с увеличенной мощностью. Как и номер SKU уровня "Стандартный", SKU уровня "Премиум" может легко масштабировать до 100 Гбит/с и интегрироваться с зонами доступности для поддержки соглашения об уровне обслуживания (SLA) 99,99 процента. SKU "Премиум" соответствует требованиям стандарта PCI DSS для отрасли платежных карт.

Брандмауэр Azure уровня "Премиум" включает указанные ниже функции.

- Проверка TLS — расшифровывает исходящий трафик, обрабатывает данные, затем шифрует эти данные и отправляет их в пункт назначения.

- IDPS — система обнаружения и предотвращения сетевых вторжений позволяет отслеживать активность в сети в отношении вредоносных действий, записывать в журнал сведения о таких действиях, сообщать о них и при необходимости пытаться блокировать их.

- Фильтрация URL-адресов — расширяет возможность фильтрации полного доменного имени Брандмауэр Azure, чтобы рассмотреть весь URL-адрес вместе с любым дополнительным путем. Например,

www.contoso.com/a/cвместоwww.contoso.com. - Веб-категории — администраторы могут разрешать или запрещать доступ пользователей к веб-сайтам определенных категорий, таким как веб-сайты азартных игр, социальных сетей и др.

Чтобы сравнить функции Брандмауэр Azure для всех номеров SKU брандмауэра, см. раздел "Выбор правильного номера SKU Брандмауэр Azure для удовлетворения ваших потребностей".

Проверка TLS

Протокол TLS в основном предоставляет шифрование для обеспечения конфиденциальности, целостности и подлинности с помощью сертификатов между двумя или более взаимодействующими приложениями. Он выполняется на уровне приложения и широко используется для шифрования протокола HTTP.

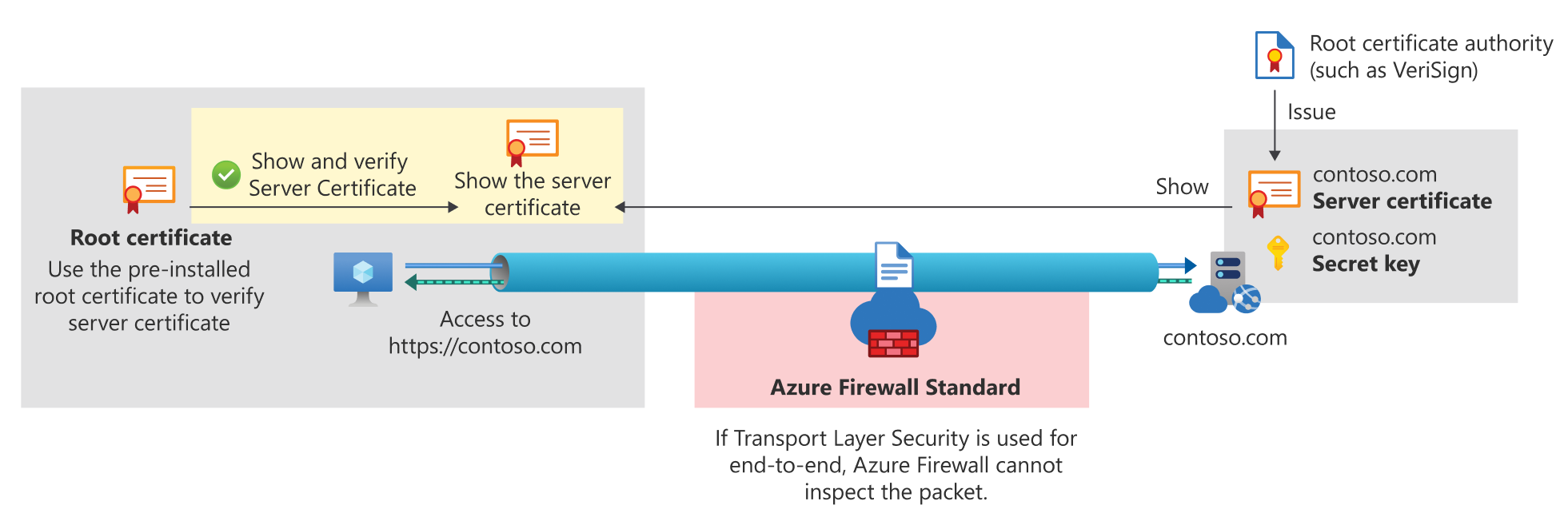

Зашифрованный трафик имеет потенциальную угрозу безопасности и может скрывать недопустимые действия пользователей и вредоносный трафик. Брандмауэр Azure без проверки TLS (как показано на следующей схеме) не имеет видимости данных, передаваемых в зашифрованном туннелье TLS, поэтому он не может обеспечить полное покрытие защиты.

На второй схеме показано, как Брандмауэр Azure категории "Премиум" прекращает и проверяет подключения TLS для обнаружения, оповещения и устранения вредоносных действий в HTTPS. Брандмауэр создает два выделенных подключения TLS: один с веб-сервером (contoso.com) и другим подключением к клиенту. Используя сертификат ЦС, предоставленный клиентом, он создает сертификат "на лету", который заменяет сертификат веб-сервера и передает его клиенту для установки TLS-подключения между брандмауэром и клиентом.

Брандмауэр Azure без проверки TLS:

Брандмауэр Azure с проверкой TLS:

Поддерживаются следующие варианты использования с Брандмауэром Azure:

Проверка исходящего трафика TLS.

Защита от вредоносного трафика, отправляемого из внутреннего клиента, размещенного в Azure, в Интернет.

Проверка TLS "Восток-Запад" (включает трафик, поступающий из локальной сети или в нее).

Защита рабочих нагрузок Azure от потенциального вредоносного трафика, отправленного из Azure.

Брандмауэр веб-приложений Azure в Шлюз приложений Azure поддерживает следующий вариант использования:

Проверка входящего трафика TLS.

Защита внутренних серверов или приложений, размещенных в Azure, от вредоносных запросов, поступивших из Интернета или внешней сети. Шлюз приложений обеспечивает сквозное шифрование.

Связанные сведения:

Совет

Протоколы TLS 1.0 и 1.1 являются устаревшими и не поддерживаются. Версии TLS 1.0 и 1.1 протоколов TLS/SSL оказались уязвимы. Хотя они все еще используются для обеспечения обратной совместимости, применять их не рекомендуется. Перейдите на TLS 1.2 при первой же возможности.

Дополнительные сведения о требованиях в отношении сертификатов промежуточного центра сертификации, используемых в Брандмауэре Azure уровня "Премиум", см. в разделе Сертификат Брандмауэра Azure уровня "Премиум".

Дополнительные сведения о проверке TLS см. в статье о создании POC для проверки TLS в Брандмауэр Azure.

IDPS

Система обнаружения и предотвращения сетевых вторжений (IDPS) позволяет отслеживать возможные вредоносные действия в сети, записывать в журнал сведения о таких действиях, сообщать о них и при необходимости пытаться блокировать их.

Брандмауэр Azure уровня "Премиум" предоставляет поставщиков удостоверений на основе подписей, чтобы обеспечить быстрое обнаружение атак путем поиска конкретных шаблонов, например последовательностей байтов в сетевом трафике или известных вредоносных инструкций, используемых вредоносными программами. Подписи IDPS применимы как для трафика приложения, так и для сетевого трафика (уровни 3-7). Они полностью управляются и постоянно обновляются. IDPS можно применять к входящему, исходящему трафику, а также трафику между периферийными зонами (восток–запад). Периферийная сеть (Восток-Запад) включает трафик, поступающий из локальной сети или в нее. Вы можете настроить диапазоны частных IP-адресов IDPS с помощью функции частных IP-адресов. Дополнительные сведения см. в разделе диапазонов частных IP-адресов IDPS.

Подписи и наборы правил брандмауэра Azure включают:

- Особое внимание уделяется цифровым отпечаткам реальных вредоносных программ, управлению и контролю, пакетам эксплойтов и вредоносным действиям в естественных условиях, пропущенным традиционными методами предотвращения.

- Более 67 000 правил в более чем 50 категориях.

- К категориям относятся управление и контроль с помощью вредоносных программ, фишинг, трояны, ботнеты, информационные события, эксплойты, уязвимости, сетевые протоколы SCADA, действия пакетов эксплойтов и многое другое.

- 20–40 и более новых правил выпускаются каждый день.

- Низкая ложноположительный рейтинг с помощью методов обнаружения вредоносных программ, таких как глобальный цикл обратной связи сети датчиков.

IdPS позволяет обнаруживать атаки во всех портах и протоколах для нешифрованного трафика. Однако при необходимости проверки трафика HTTPS, Брандмауэр Azure может использовать свою возможность проверки TLS для расшифровки трафика и лучшего обнаружения вредоносных действий.

Список обходов IDPS — это конфигурация, которая позволяет не фильтровать трафик ни на один из IP-адресов, диапазонов и подсетей, указанных в списке обходов. Список обхода IDPS не предназначен для повышения производительности пропускной способности, так как брандмауэр по-прежнему зависит от производительности, связанной с вашим вариантом использования. Дополнительные сведения см. в статье со сравнением Производительность Брандмауэра Azure.

Диапазоны частных IP-адресов IDPS

В системе обнаружения и предотвращения вторжений (IDPS) Брандмауэра Azure категории "Премиум" диапазоны частных IP-адресов используются для определения того, является ли трафик входящим, исходящим или внутренним ("восток — запад"). Каждая подпись применяется к определенному направлению трафика, как указано в таблице правил подписи. По умолчанию диапазонами частных IP-адресов считаются только диапазоны, определенные документом IANA RFC 1918. Таким образом, трафик, отправляемый из диапазона частных IP-адресов в диапазон частных IP-адресов, считается внутренним. Чтобы изменить частные IP-адреса, можно легко редактировать, удалять или добавлять диапазоны по мере необходимости.

Правила подписи IDPS

Правила подписи IDPS позволяют следующее.

Настройка одной или нескольких подписей и измените их режима на Отключено, Оповещение или Оповещение и отказ. Максимальное количество настраиваемых правил IDPS не должно превышать 10 000.

Например, если вы получаете ложное срабатывание, когда законный запрос блокируется Брандмауэр Azure из-за неисправной подписи, можно использовать идентификатор подписи из журналов правил сети и задать режим IDPS отключен. Это приводит к тому, что "ошибочная" подпись игнорируется и проблема ложноположительного результата устраняется.

Вы можете применить ту же процедуру точной настройки для подписей, которые создают слишком много предупреждений с низким приоритетом и таким образом ухудшают видимость предупреждений с высоким приоритетом.

Получение целостного представления о более чем 67 000 подписях

Интеллектуальный поиск

Это действие позволяет выполнять поиск по всей базе данных подписей по любому типу атрибута. Например, можно найти определенный идентификатор CVE, чтобы узнать, какие подписи заботятся об этом CVE, введя идентификатор в строке поиска.

Правила подписей IDPS обладают перечисленными ниже свойствами.

| Столбец | Description |

|---|---|

| Идентификатор подписи | Внутренний идентификатор для каждой подписи. Этот идентификатор также представлен в журналах сетевых правил брандмауэра Azure. |

| Режим | Указывает, активна ли подпись или нет, а также указывает, удаляется ли брандмауэр или оповещение при сопоставленных трафиках. В приведенном ниже режиме подписи можно переопределить режим IDPS - Отключено: подпись не включена в брандмауэре. - Оповещение. При обнаружении подозрительного трафика вы получаете оповещения. - Оповещение и запрет: вы получаете оповещения и подозрительный трафик заблокирован. Некоторые категории подписей определяются как "Только оповещения", поэтому по умолчанию трафик, соответствующий их подписям, не блокируется, даже если для режима IDPS задано значение "Оповещение и запрет". Это можно переопределить, настроив эти определенные подписи в режиме оповещения и запрета . Режим подписи IDPS определяется одной из следующих причин: 1. Определяется режимом политики— режим подписи является производным от режима IDPS существующей политики. 2. Определяется родительской политикой— режим подписи является производным от режима idPS родительской политики. 3. Переопределено. Вы можете переопределить и настроить режим подписи. 4. Определяется системой — режим подписи имеет значение "Оповещение только системой" из-за ее категории. Этот режим подписи можно переопределить. Примечание. Оповещения IDPS доступны на портале с помощью запроса журнала сетевых правил. |

| Важность | Каждая сигнатура имеет связанный уровень серьезности и назначает приоритет, указывающий вероятность того, что подпись является фактической атакой. - Низкий (приоритет 3): ненормальное событие , которое обычно не происходит в сети или информационных событиях регистрируются. Вероятность атаки мала. - Средний (приоритет 2): сигнатура указывает на атаку подозрительной природы. Администратор должен провести дальнейшие исследования. - Высокий (приоритет 1): сигнатуры атаки указывают на то, что запускается атака серьезного характера. Существует небольшая вероятность того, что пакеты имеют легальную цель. |

| Направление | Направление трафика, к которому применяется подпись. - Входящий: сигнатура применяется только к трафику, поступающему из Интернета и предназначенному для настроенного диапазона частных IP-адресов Azure. - Исходящий: сигнатура применяется только к трафику, отправленному из настроенного диапазона частных IP-адресов Azure в Интернет. - Внутренний: подпись применяется только к трафику, отправляемого и предназначенного для заданного диапазона частных IP-адресов. - Внутренняя/входящий трафик: подпись применяется к трафику, полученному из заданного диапазона частных IP-адресов, или из Интернета и предназначен для заданного диапазона частных IP-адресов. - Внутренний или исходящий трафик: подпись применяется к трафику, отправляемого из настроенного диапазона частных IP-адресов и предназначенного для заданного диапазона частных IP-адресов или в Интернет. - Любой: подпись всегда применяется к любому направлению трафика. |

| Групповой | Имя группы, к которой принадлежит подпись. |

| Description | Состоит из следующих трех частей: - Имя категории: имя категории, к которой принадлежит подпись, как описано в статье Категории правил подписи поставщиков удостоверений брандмауэра Azure. — Высокоуровневое описание подписи - CVE-ID (необязательно) в случае, если подпись связана с конкретным CVE. |

| Протокол | Протокол, связанный с этой подписью. |

| Порты источника / назначения | Порты, связанные с этой подписью. |

| Последнее обновление | Последняя дата, когда эта подпись была введена или изменена. |

Дополнительные сведения о поставщиках удостоверений см. в статье "Получение Брандмауэр Azure поставщиков удостоверений на тестовом выпуске".

Фильтрация URL-адресов

Фильтрация URL-адресов — расширяет возможности Брандмауэра Azure по фильтрации FQDN для учета полной версии URL-адреса. Например, www.contoso.com/a/c вместо www.contoso.com.

Фильтрацию URL-адресов можно применять как на HTTP-трафике, так и на HTTPS. При проверке HTTPS-трафика Брандмауэр Azure уровня "Премиум" может использовать свою возможность проверки TLS для расшифровки трафика и извлечения целевого URL, чтобы проверить, разрешен ли доступ. Проверка TLS требует согласия на уровне правила приложения. После включения можно использовать URL-адреса для фильтрации по протоколу HTTPS.

Веб-категории

Веб-категории позволяют администраторам разрешать или запрещать доступ пользователей к таким категориям веб-сайтов, как азартные игры, веб-сайты социальных сетей и другие. Веб-категории также включены в Брандмауэр Azure Standard, но это более точно настроено в Брандмауэр Azure Premium. В отличие от веб-категории в службе уровня "Стандарт" SKU включается в категорию на основе полного доменного имени, а на уровне "Премиум", SKU включается в категорию по всему URL-адресу для трафика HTTP и HTTPS.

Брандмауэр Azure веб-категории "Премиум" доступны только в политиках брандмауэра. Убедитесь, что номер SKU политики соответствует номеру SKU экземпляра брандмауэра. Например, если у вас есть экземпляр брандмауэра Premium, необходимо использовать политику брандмауэра Premium.

Например, если брандмауэр Azure перехватывает запрос HTTPS для www.google.com/news, классификация будет следующей.

Брандмауэр "Стандартный" — проверяется только часть полного доменного имени, поэтому

www.google.comона классифицируется как поисковая система.Брандмауэр Premium — полный URL-адрес проверяется, поэтому

www.google.com/newsклассифицируется как новости.

Категории организованы на основе уровня важности по следующим параметрам: Обязательство, Высокая пропускная способность, Бизнес-использования, Потери производительности, Общий просмотр веб-страниц и Без категорий. Дополнительные сведения о веб-категориях см. в статье Веб-категории Брандмауэра Azure.

Ведение журнала веб-категорий

Вы можете просмотреть трафик, отфильтрованный по веб-категориям, в журналах приложений. Поле Web categories (Веб-категории) отображается только в том случае, если оно явно настроено в правилах приложения политики брандмауэра. Например, если у вас нет правила, которое явно запрещает поисковые системы, и пользователь запрашивает переход на сайт www.bing.com, отображается только сообщение о запрете по умолчанию, а не сообщение о веб-категориях. Это связано с тем, что веб-категория не была явно настроена.

Исключения для категорий

В правилах веб-категории можно создавать исключения. Создайте отдельную коллекцию правил разрешения или запрета с более высоким приоритетом в группе коллекций правил. Например, можно настроить коллекцию правил, которая разрешает www.linkedin.com с приоритетом 100, с помощью коллекции правил, которая запрещает социальные сети с приоритетом 200. Это создает исключение для предопределенной веб-категории социальных сетей .

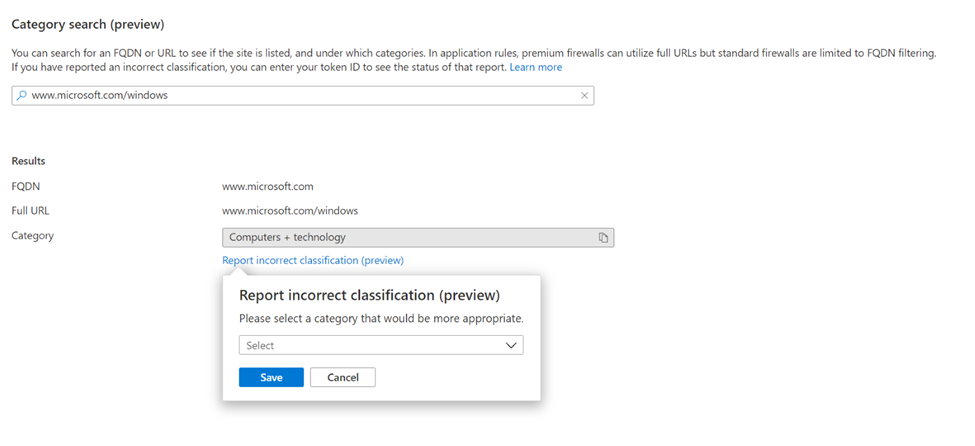

Поиск веб-категории

Определить категорию заданного FQDN или URL-адреса можно с помощью функции Проверки веб-категории. Чтобы воспользоваться проверкой, выберите вкладку Веб-категории в разделе Параметры политики брандмауэра. Это полезно при определении правил приложения для трафика назначения.

Внимание

Чтобы использовать функцию проверки веб-категорий, пользователь должен иметь доступ к Microsoft.Network/azureWebCategories/* для уровня подписки , а не уровня группы ресурсов.

Изменение категории

На вкладке "Веб-категории" в политике брандмауэра Параметры можно запросить изменение категории, если вы:

обдумываете получение полного доменного имени или URL-адреса в другой категории;

or

получили предлагаемую категорию для полного доменного имени или URL-адреса без категории.

После отправки отчета об изменении категории вы получите маркер в уведомлениях, указывающих, что мы получили запрос на обработку. Узнать, выполняется ли запрос, или он отклонен или утвержден, можно путем введения маркера в строку поиска. Не забудьте сохранить идентификатор маркера для этого.

Веб-категории, не поддерживающие завершение TLS

Из-за конфиденциальности и соответствия требованиям некоторый веб-трафик, зашифрованный не может быть расшифрован с помощью завершения TLS. Например, данные о работоспособности сотрудников, передаваемые через веб-трафик через корпоративную сеть, не должны быть прекращены по соображениям конфиденциальности.

В результате следующие веб-категории не поддерживают завершение TLS:

- Образование

- Finance

- Для государственных организаций

- Здоровье и медицина

В качестве обходного решения, если требуется определенный URL-адрес для поддержки завершения TLS, можно вручную добавить один или несколько URL-адресов с завершением TLS в правилах приложения. Например, можно добавить www.princeton.edu в правила приложения, чтобы разрешить этот веб-сайт.

Поддерживаемые регионы

Сведения о поддерживаемых регионах для Брандмауэра Azure см. в статье Доступность продуктов Azure по регионам.