Краткое руководство. Создание Azure Front Door с помощью портал Azure

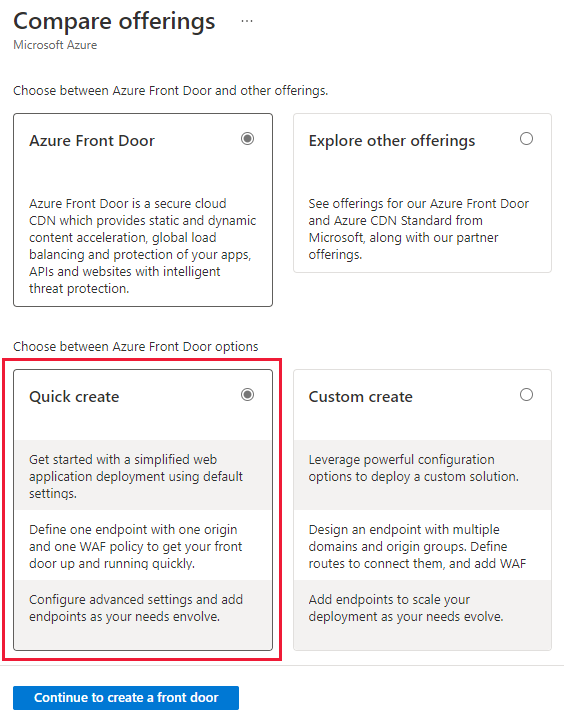

В этом кратком руководстве описан процесс создания профиля Azure Front Door с помощью портал Azure. У вас есть два варианта создания профиля Azure Front Door: быстрое создание и настраиваемое создание. Параметр быстрого создания позволяет настроить основные параметры профиля, а настраиваемый параметр создания позволяет настроить профиль с более сложными параметрами.

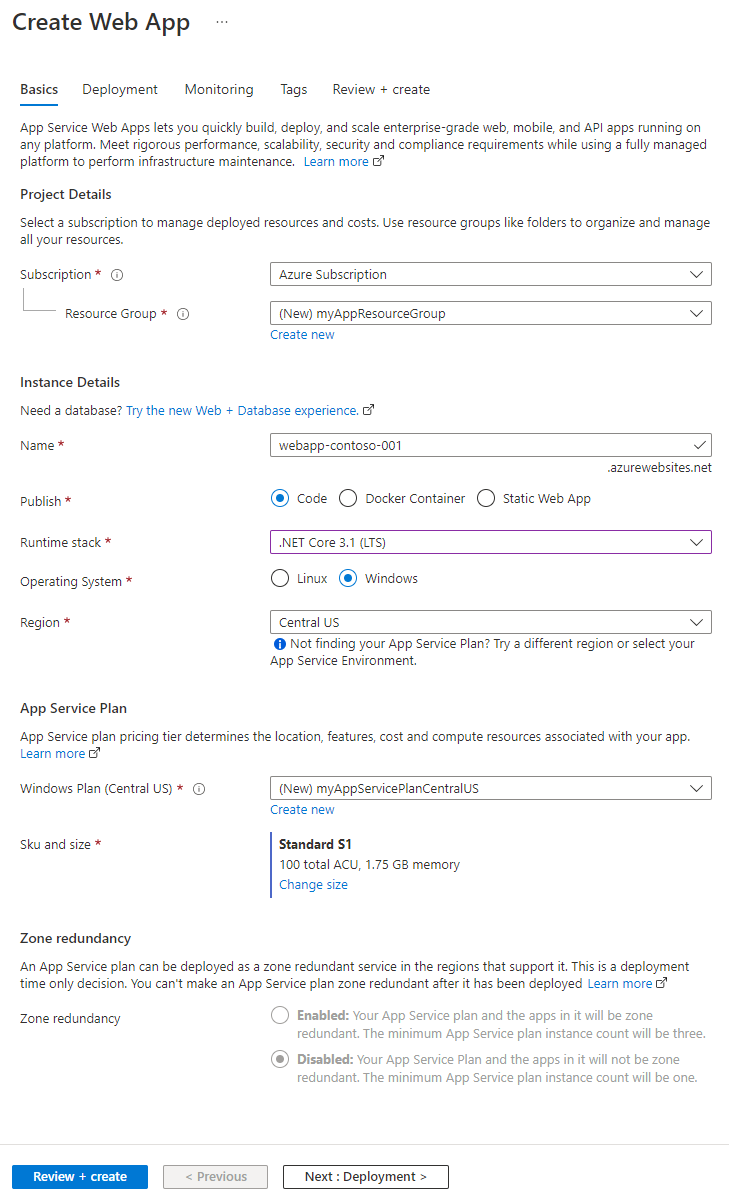

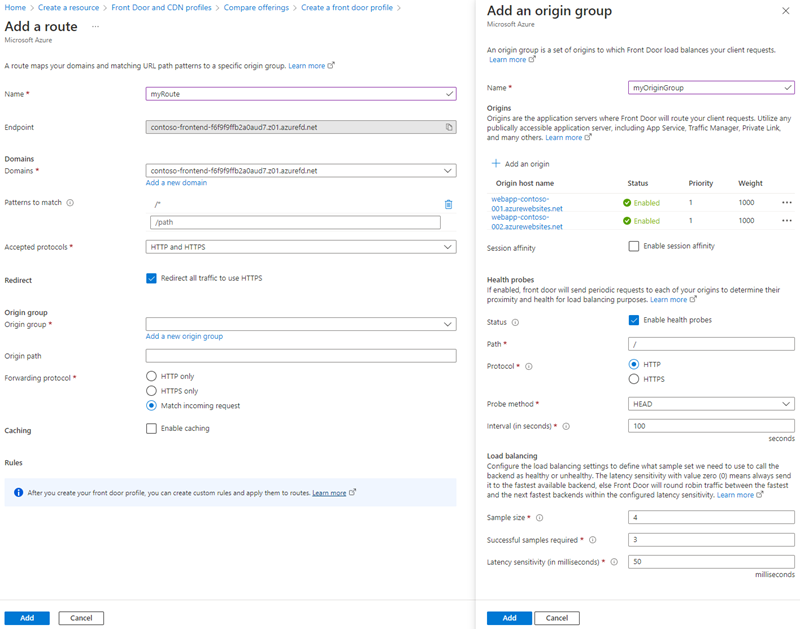

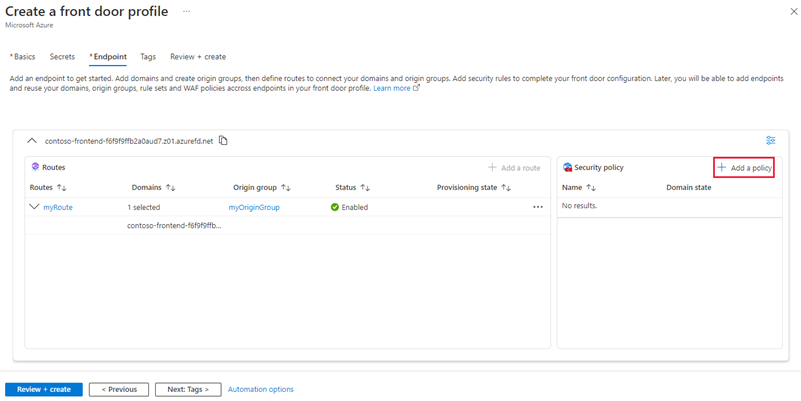

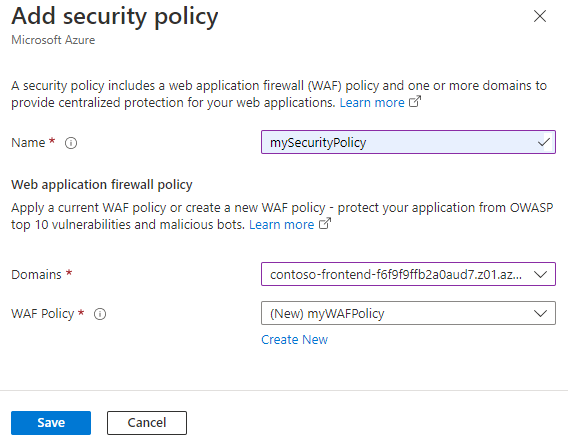

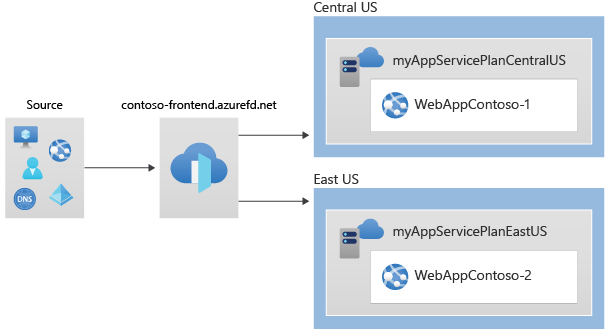

В этом кратком руководстве описано, как создать профиль Azure Front Door с помощью настраиваемого параметра создания. Сначала вы развертываете две службы приложений в качестве серверов-источников. Затем вы настроите профиль Azure Front Door для маршрутизации трафика в службы приложений на основе определенных правил. Наконец, вы протестируете подключение к службам приложений путем доступа к имени внешнего узла Azure Front Door.

Примечание.

Для веб-рабочих нагрузок настоятельно рекомендуется использовать защиту от атак DDoS Azure и брандмауэр веб-приложения для защиты от новых атак DDoS. Другой вариант — использовать Azure Front Door вместе с брандмауэром веб-приложения. Azure Front Door обеспечивает защиту на уровне платформы от атак DDoS на уровне сети. Дополнительные сведения см . в разделе "Базовые показатели безопасности" для служб Azure.

Необходимые компоненты

Учетная запись Azure с активной подпиской. Создайте учетную запись бесплатно .

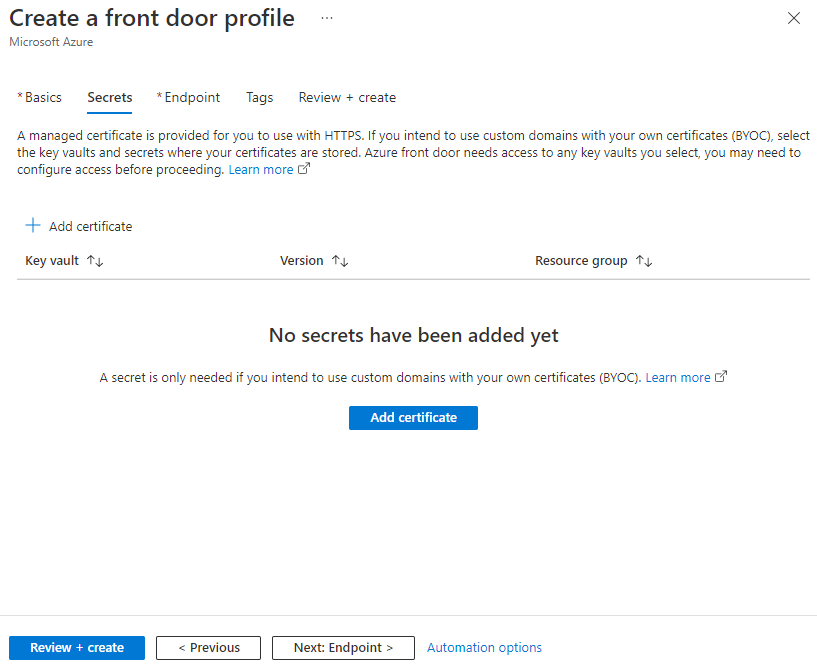

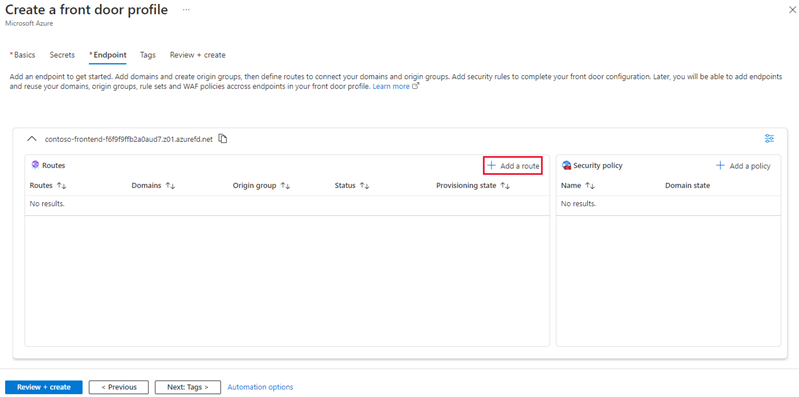

Создание профиля Azure Front Door

Войдите на портал Azure.

Перейдите на домашнюю страницу или меню Azure и нажмите кнопку "Создать ресурс". Введите профили Front Door и CDN в поле поиска и нажмите кнопку "Создать".

На странице "Сравнение предложений" выберите "Быстрое создание" и нажмите кнопку "Продолжить", чтобы создать Front Door.

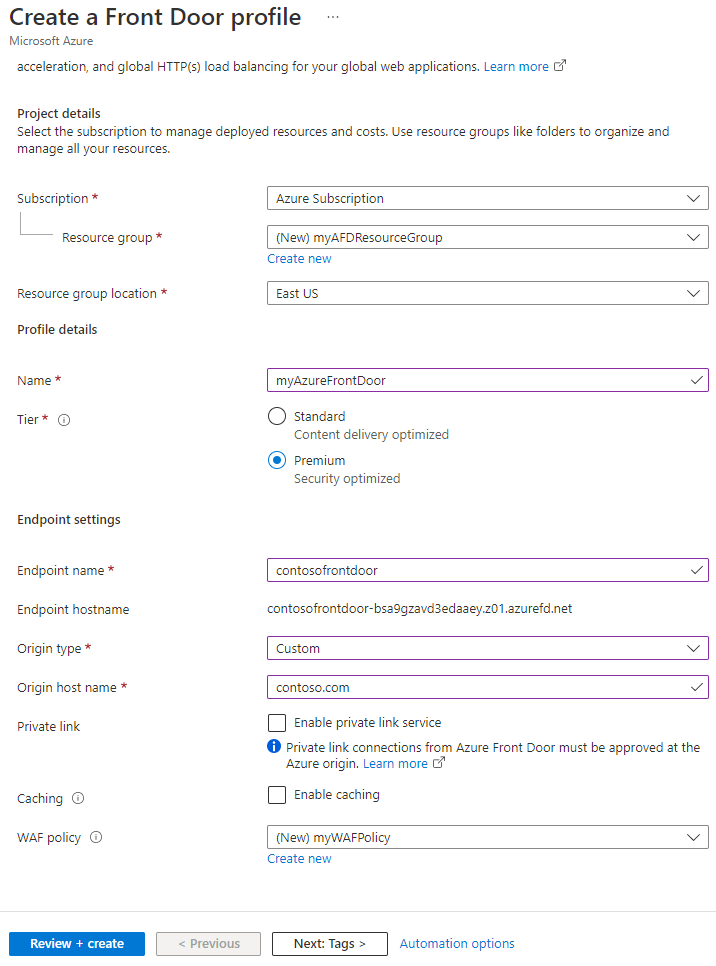

На странице профиля Front Door укажите следующие сведения:

Параметр Description Подписка Выберите свою подписку. Группа ресурсов Нажмите кнопку "Создать" и введите myAFDResourceGroup. Имя Введите имя профиля, например myAzureFrontDoor. Уровень Выберите "Стандартный" или "Премиум". Стандарт оптимизирован для доставки содержимого, в то время как Премиум фокусируется на безопасности. См. раздел Сравнение уровней. Имя конечной точки Введите глобально уникальное имя вашей конечной точки. Тип источника Выберите тип ресурса для своего источника. В этом примере выберите службу приложений с включенным Приватный канал. Имя узла источника Введите имя узла для вашего источника. Приватный канал (только премиум) Включите службу приватного канала для частного подключения между Azure Front Door и источником. Поддерживаемые источники включают внутренние подсистемы балансировки нагрузки, большие двоичные объекты служба хранилища Azure, службы приложение Azure и статический веб-сайт служба хранилища Azure. Ознакомьтесь с Приватный канал службой Azure Front Door. Кэширование Установите флажок, чтобы кэшировать содержимое ближе к пользователям глобально с помощью пограничных POP Azure Front Door и сети Майкрософт. Политика WAF Выберите "Создать новую " или выберите существующую политику WAF в раскрывающемся списке, чтобы включить эту функцию. Примечание.

При создании нового профиля Azure Front Door можно выбрать только источник из той же подписки, в которую создается Front Door.

Выберите "Рецензирование и создание", чтобы развернуть профиль Azure Front Door.

Примечание.

- Может потребоваться несколько минут для распространения конфигурации Azure Front Door на все пограничные ПОСТАВЩИКИ.

- Если вы включили Приватный канал, перейдите на страницу ресурсов источника, выберите "Настройка сети>" Приватный канал, выберите ожидающий запрос из Azure Front Door и нажмите кнопку "Утвердить". Через несколько секунд источник будет безопасно доступен через Azure Front Door.

Проверка Azure Front Door

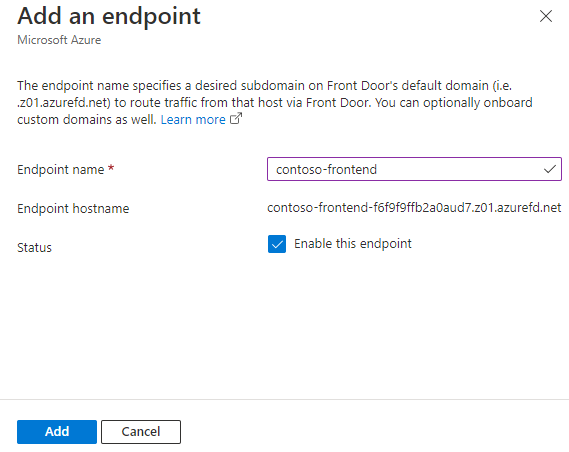

Глобальное развертывание профиля Azure Front Door занимает несколько минут. После этого вы можете получить доступ к интерфейсным узлу, введя имя узла конечной точки в браузере. Например, contoso-frontend.z01.azurefd.net. Запрос автоматически направляется на ближайший сервер между указанными серверами в группе источников.

Чтобы протестировать функцию мгновенной глобальной отработки отказа, выполните следующие действия, если вы создали приложения в этом кратком руководстве. Вы увидите страницу сведений о приложении.

Введите имя узла конечной точки в браузере, например

contoso-frontend.z01.azurefd.net.На портале Azure найдите и выберите Службы приложений. Найдите одну из веб-приложения, например WebApp-Contoso-001.

Выберите веб-приложение из списка и нажмите кнопку "Остановить". Подтвердите действие, нажав кнопку "Да".

Перезагрузите браузер, чтобы снова увидеть страницу сведений.

Совет

Трафик может занять некоторое время, чтобы переключиться на второе веб-приложение. Возможно, потребуется повторно загрузить браузер.

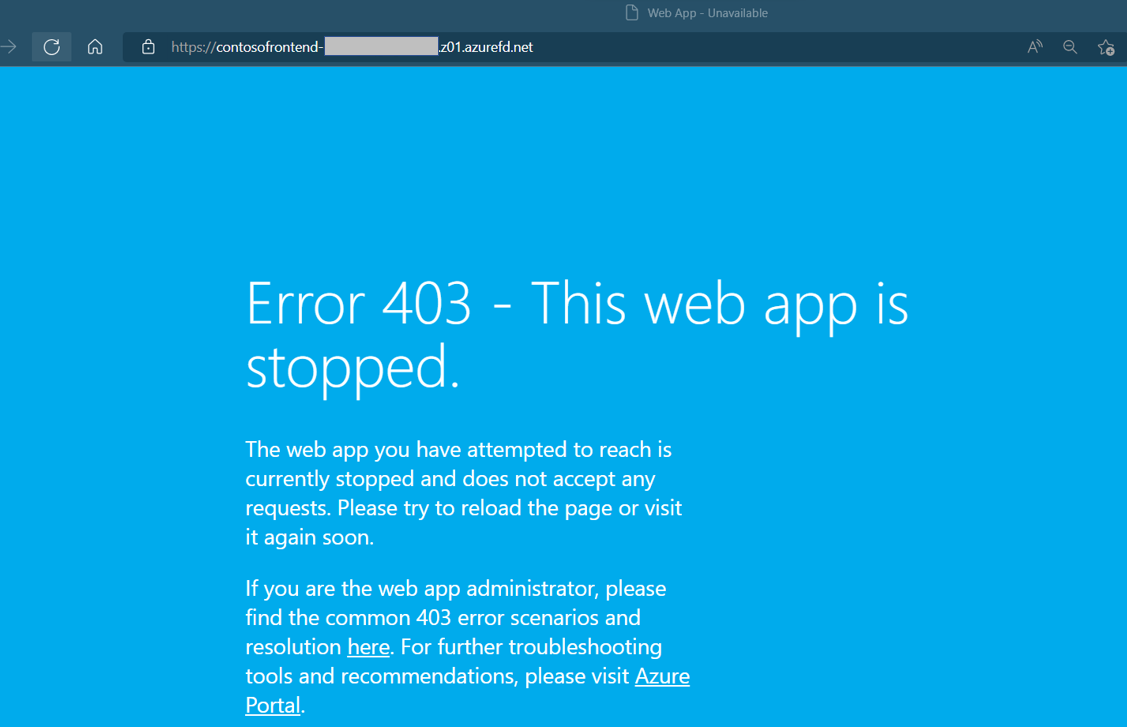

Чтобы остановить второе веб-приложение, выберите его из списка и нажмите кнопку "Остановить". Подтвердите действие, нажав кнопку "Да".

Перезагрузите веб-страницу. После обновления должно появиться сообщение об ошибке.

Очистка ресурсов

Если вам больше не нужна среда, вы можете удалить все созданные ресурсы. При удалении группы ресурсов также удаляются все его содержимое. Чтобы избежать ненужных расходов, рекомендуется удалить эти ресурсы, если вы не планируете использовать azure Front Door.

В портал Azure найдите и выберите группы ресурсов или перейдите к группам ресурсов из меню портал Azure.

Используйте параметр фильтра или прокрутите список вниз, чтобы найти группы ресурсов, такие как myAFDResourceGroup, myAppResourceGroup или myAppResourceGroup2.

Выберите группу ресурсов, которую вы хотите удалить, а затем выберите параметр "Удалить ".

Предупреждение

Удаление группы ресурсов — процесс необратимый. Ресурсы в группе ресурсов не могут быть восстановлены после удаления.

Введите имя группы ресурсов, чтобы подтвердить, и нажмите кнопку "Удалить ".

Повторите эти шаги для остальных ролей.

Следующие шаги

Перейдите к следующей статье, чтобы узнать, как настроить личный домен для Azure Front Door.