Ескерім

Бұл бетке кіру үшін қатынас шегін айқындау қажет. Жүйеге кіруді немесе каталогтарды өзгертуді байқап көруге болады.

Бұл бетке кіру үшін қатынас шегін айқындау қажет. Каталогтарды өзгертуді байқап көруге болады.

Область применения: ✔️ Front Door (классическая модель)

Внимание

Azure Front Door (классическая версия) будет прекращена 31 марта 2027 г. Чтобы избежать нарушений работы служб, важно перенести профили Azure Front Door (классический) на уровень Azure Front Door standard или Premium к марту 2027 года. Дополнительные сведения см. в статье о прекращении поддержки Azure Front Door (классическая версия).

В этом руководстве показано, как реализовать заголовки безопасности для предотвращения уязвимостей на основе браузера, таких как HTTP Strict-Transport-Security (HSTS), X-XSS-Protection, Content-Security-Policy и X-Frame-Options. Атрибуты безопасности также можно определить с помощью файлов cookie.

В этом руководстве показано, как добавить заголовок Content-Security-Policy во все входящие запросы, соответствующие пути, определенному в маршруте, связанном с конфигурацией обработчика правил. В этом сценарии в приложении могут выполняться только скрипты с доверенного сайта https://apiphany.portal.azure-api.net .

В этом руководстве вы узнаете, как:

- Настройте контентSecurity-Policy в движке правил.

Предварительные условия

- Подписка Azure.

- An Azure Front Door. Для работы с этим руководством необходимо настроить Azure Front Door с подсистемой правил. Дополнительные сведения см. в статье "Создание Azure Front Door " и настройка обработчика правил.

Добавление заголовка Content-Security-Policy на портале Azure

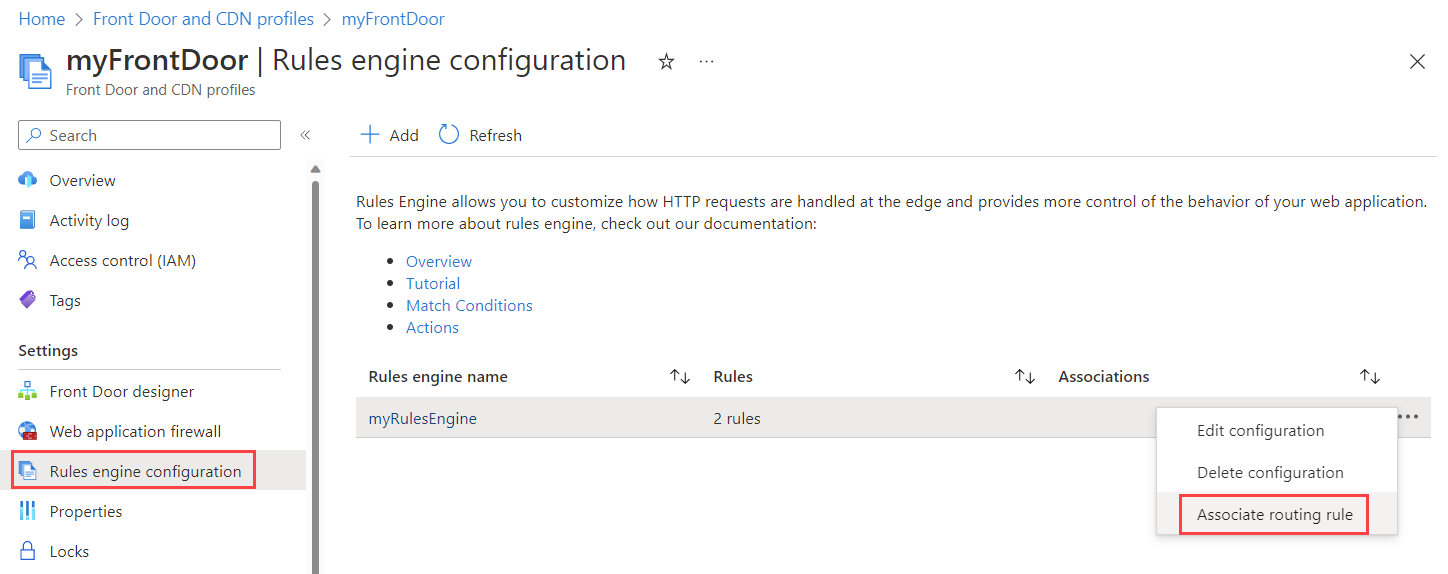

В ресурсе Azure Front Door выберите конфигурацию подсистемы правил в разделе "Параметры". Выберите обработчик правил, в котором нужно добавить заголовок безопасности.

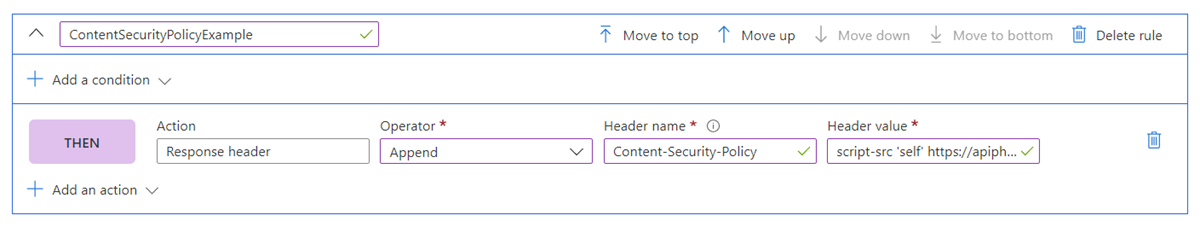

Нажмите кнопку "Добавить правило", чтобы создать новое правило. Назовите правило, затем выберите Добавить действие>Заголовок ответа.

Задайте оператору добавить этот заголовок во все входящие запросы для этого маршрута.

Введите имя заголовка: Content-Security-Policy и укажите значения для этого заголовка. В этом примере используйте

script-src 'self' https://apiphany.portal.azure-api.net. Выберите Сохранить.

Примечание.

Длина значений заголовка ограничена 640 символами.

После добавления правил свяжите конфигурацию обработчика правил с правилом маршрута выбранного маршрута. Этот шаг необходим для того, чтобы правило вступить в силу.

Примечание.

В этом примере к правилу не были добавлены условия соответствия. Правило будет применяться ко всем входящим запросам, которые соответствуют пути, определенному в правиле маршрута. Чтобы применить его к подмножество запросов, добавьте в правило определенные условия соответствия.

Очистка ресурсов

Если на предыдущих шагах больше не требуется правило заголовка безопасности, его можно удалить, нажав кнопку "Удалить правило " в обработчике правил.