Создание подключений индексатора к служба хранилища Azure в качестве доверенной службы

В службе поиска ИИ Azure индексаторы, обращаюющиеся к BLOB-объектам Azure, могут использовать исключение доверенной службы для безопасного доступа к BLOB-объектам. Этот механизм предлагает клиентам, которые не могут предоставить доступ к индексатору с использованием правил брандмауэра IP, простую, безопасную и бесплатную альтернативу для доступа к данным в учетных записях хранения.

Примечание.

Если служба хранилища Azure находится за брандмауэром и в том же регионе, что и поиск Azure AI, вы не сможете создать правило для входящего трафика, которое признает запросы из службы поиска. Решением для этого сценария является поиск в качестве доверенной службы, как описано в этой статье.

Необходимые компоненты

Служба поиска с управляемым удостоверением, назначаемого системой (см. проверку удостоверения службы).

Учетная запись хранения с доверенным службы Майкрософт для доступа к этому параметру сети учетной записи хранения (см. сведения о параметрах сети).

Назначение роли Azure в служба хранилища Azure, которое предоставляет разрешения на управляемое удостоверение, назначаемое системой службы поиска (см. проверку разрешений).

Примечание.

В Службе поиска ИИ Azure подключение к доверенной службе ограничено большими двоичными объектами и ADLS 2-го поколения в служба хранилища Azure. Он не поддерживается для подключений индексатора к хранилищу таблиц Azure и Файлы Azure.

Подключение доверенной службы должно использовать системное управляемое удостоверение. Управляемое удостоверение, назначаемое пользователем, в настоящее время не поддерживается для этого сценария.

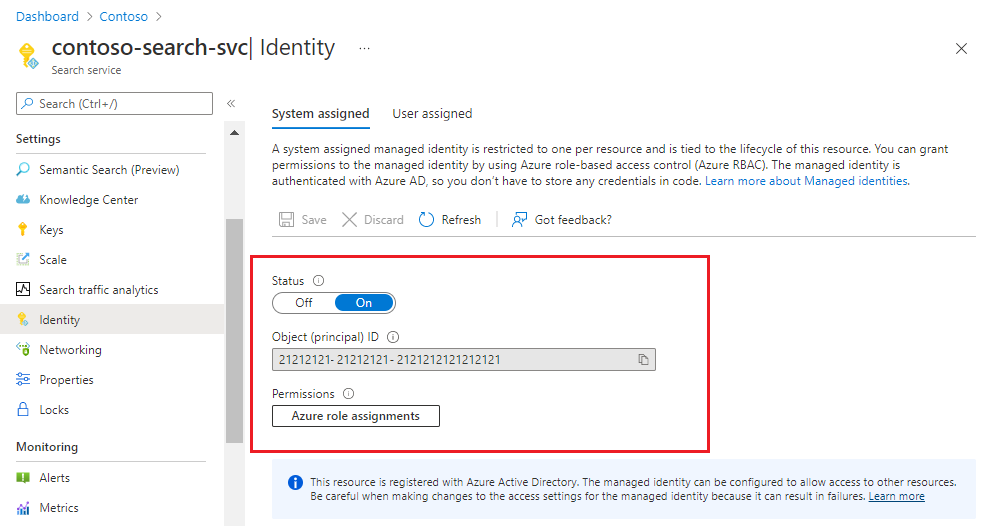

Проверка удостоверения службы

Войдите в портал Azure и найдите службу поиска.

На странице удостоверений убедитесь, что назначаемое системой удостоверение включено. Помните, что назначаемые пользователем управляемые удостоверения, в настоящее время в предварительной версии, не будут работать для надежного подключения к службе.

Проверка параметров сети

Войдите в портал Azure и найдите учетную запись хранения.

В области навигации слева в разделе "Безопасность и сеть" выберите "Сеть".

На вкладке "Брандмауэры и виртуальные сети " разрешите доступ из выбранных сетей.

Прокрутите вниз до раздела "Исключения".

Убедитесь, что флажок установлен для разрешения служб Azure в списке доверенных служб для доступа к этой учетной записи хранения.

Если служба поиска имеет доступ на основе ролей к учетной записи хранения, он может получить доступ к данным, даже если подключения к служба хранилища Azure защищены правилами брандмауэра IP.

Проверка разрешений

Управляемое удостоверение системы — это субъект-служба Microsoft Entra. Для назначения требуется как минимум средство чтения данных BLOB-объектов хранилища.

В области навигации слева в контроль доступа просмотрите все назначения ролей и убедитесь, что средство чтения данных BLOB-объектов хранилища назначено системе службы поиска.

Добавьте участника данных BLOB-объектов хранилища, если требуется доступ на запись.

Функции, требующие доступа на запись, включают кэширование обогащения, сеансы отладки и хранилище знаний.

Настройка и проверка подключения

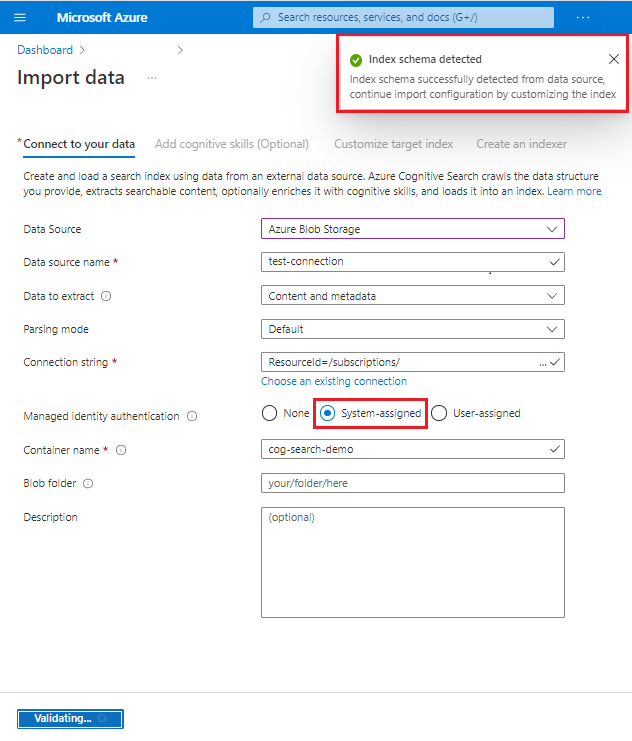

Самый простой способ проверить подключение — запустить мастер импорта данных.

Запустите мастер импорта данных, выбрав Хранилище BLOB-объектов Azure или Azure Data Lake Storage 2-го поколения.

Выберите подключение к учетной записи хранения и выберите назначенную системой систему. Нажмите кнопку "Далее ", чтобы вызвать подключение. Если обнаружена схема индекса, подключение выполнено успешно.