Использование индикаторов угроз в правилах аналитики

Включите правила аналитики с индикаторами угроз для автоматического создания оповещений на основе интегрированной аналитики угроз.

Необходимые компоненты

Индикаторы угроз. Они могут быть от веб-каналов аналитики угроз, платформ аналитики угроз, массового импорта из неструктурированного файла или ручного ввода.

Источники данных. События из соединителей данных должны передаваться в рабочую область Sentinel.

Правило аналитики формата "Карта TI..." это позволяет сопоставить индикаторы угроз с событиями, которые вы приняли.

Настройка правила для создания оповещений системы безопасности

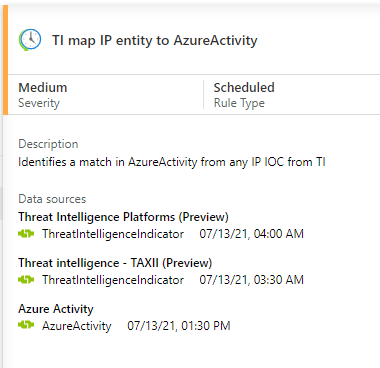

Ниже приведен пример включения и настройки правила для создания оповещений системы безопасности с помощью индикаторов угроз, импортированных в Microsoft Sentinel. В этом примере мы будем использовать шаблон правила с именем TI map IP entity to AzureActivity. Это правило будет сопоставлять любой индикатор угрозы типа "IP-адрес" со всеми событиями в журнале действий Azure. При обнаружении совпадения будет создано оповещение вместе с соответствующим инцидентом для расследования группой по операциям безопасности. Для этого конкретного правила аналитики требуется соединитель данных действий Azure (для импорта событий уровня подписки Azure) и одного или обоих соединителей данных аналитики угроз (для импорта индикаторов угроз). Это правило также активируется из импортированных индикаторов или созданных вручную.

На портале Azure перейдите к службе Microsoft Sentinel.

Выберите рабочую область, в которую вы импортировали индикаторы угроз с помощью соединителей данных аналитики угроз и данных о действиях Azure с помощью соединителя данных журнала действий Azure.

Выберите раздел Аналитика в меню Настройка Microsoft Sentinel.

Перейдите на вкладку Шаблоны правил, чтобы просмотреть список имеющихся шаблонов правил аналитики.

Найдите правило TI map IP entity to AzureActivity и подключите все требуемые источники данных, как показано ниже.

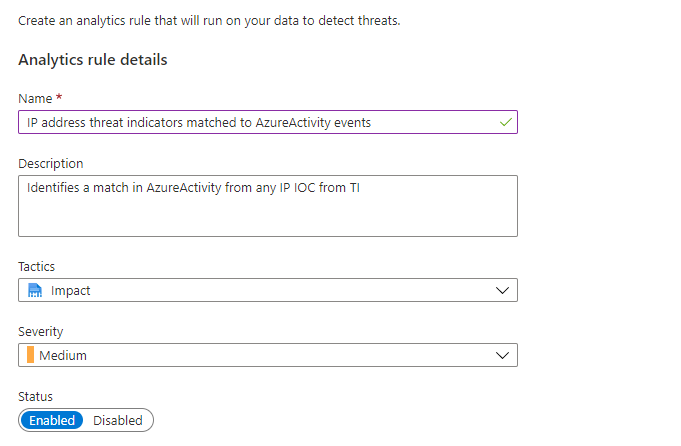

Выберите правило TI map IP entity to AzureActivity, а затем выберите Создать правило, чтобы открыть мастер настройки правила. Настройте параметры в мастере, а затем выберите Далее: настройка логики правила >.

Часть логики правила в мастере была предварительно заполнена приведенными ниже элементами.

запрос, который будет использоваться в правиле;

сопоставления сущностей, которые указывают Microsoft Sentinel, как распознавать различные сущности (учетные записи, IP-адреса, URL-адреса) для использования данных из любых оповещений системы безопасности, созданных этим правилом, в инцидентах и исследованиях;

расписание выполнения правила;

число результатов запроса, по достижении которого должно создаваться оповещение системы безопасности.

Параметры шаблона по умолчанию таковы:

правило выполняется один раз в час;

все индикаторы угроз типа "IP-адрес" из таблицы ThreatIntelligenceIndicator сопоставляются со всеми IP-адресами из записей о событиях за последний час в таблице AzureActivity;

если число результатов запроса больше нуля, т. е. если обнаружены совпадения, создается оповещение системы безопасности.

Правило включено.

Можно оставить параметры по умолчанию или изменить их в соответствии с вашими требованиями, а также определить параметры создания инцидентов на вкладке Параметры инцидента. Дополнительные сведения см. в разделе Создание настраиваемых правил аналитики для обнаружения угроз. Завершив настройку, выберите вкладку Automated response (Автоматическое реагирование).

Настройте любую автоматизацию, которую вы хотите активировать при создании оповещения системы безопасности из этого правила аналитики. Автоматизация в Microsoft Sentinel реализуется с помощью сочетания правил автоматизации и сборников схем на платформе Azure Logic Apps. Чтобы узнать больше, ознакомьтесь с разделом Учебник. Использование сборников схем с правилами автоматизации в Microsoft Sentinel. По завершении нажмите кнопку Далее: проверка >, чтобы продолжить.

Когда появится сообщение о том, что проверка правила пройдена, нажмите кнопку Создать, и все будет готово.

Просмотр правил

На вкладке "Активные правила" на вкладке "Активные правила" раздела "Аналитика" Microsoft Sentinel. Измените, включите, отключите, дублируете или удалите активное правило. Новое правило выполняется сразу после активации, а затем выполняется в определенном расписании.

В соответствии с параметрами по умолчанию каждый раз, когда правило выполняется по расписанию, при нахождении каких-либо результатов будет создаваться оповещение системы безопасности. Оповещения системы безопасности в Microsoft Sentinel можно просматривать в разделе Журналы Microsoft Sentinel (таблица SecurityAlert, группа Microsoft Sentinel).

В Microsoft Sentinel оповещения,которые создаются по результатам обработки правил аналитики, вызывают также создание инцидентов безопасности, найти которые можно в подразделе Инциденты раздела Управление угрозами меню Microsoft Sentinel. Инциденты — это то, что рассматривают и исследуют специалисты оперативной группы по обеспечению безопасности, чтобы определить надлежащие меры реагирования. Подробные сведения см. в статье Учебник: исследование инцидентов с помощью Microsoft Sentinel.

Примечание.

Так как аналитические правила ограничивают поиск за пределами 14 дней, Microsoft Sentinel обновляет индикаторы каждые 12 дней, чтобы убедиться, что они доступны для сопоставления с помощью правил аналитики.

Связанный контент

В этой статье вы узнали, как использовать индикаторы аналитики угроз для обнаружения угроз. Дополнительные сведения об аналитике угроз в Microsoft Sentinel см. в следующих статьях:

- Работа с индикаторами угроз в Microsoft Sentinel.

- Подключение Microsoft Sentinel к веб-каналам аналитики угроз STIX/TAXII.

- Подключите платформы аналитики угроз к Microsoft Sentinel.

- Узнайте, какие платформы TIP, веб-каналы TAXII и обогащения можно интегрировать с Microsoft Sentinel.

Кері байланыс

Жақында қолжетімді болады: 2024 жыл бойы біз GitHub Issues жүйесін мазмұнға арналған кері байланыс механизмі ретінде біртіндеп қолданыстан шығарамыз және оны жаңа кері байланыс жүйесімен ауыстырамыз. Қосымша ақпаратты мұнда қараңыз: https://aka.ms/ContentUserFeedback.

Жіберу және пікірді көру