Обзор вариантов проверки подлинности на основе удостоверений службы "Файлы Azure" для доступа по протоколу SMB

В этой статье объясняется, как общие папки Azure могут использовать доменные службы локально или в Azure для поддержки доступа на основе удостоверений к общим папкам Azure через SMB. Включение доступа на основе удостоверений для файловых ресурсов Azure позволяет заменить существующие файловые серверы на файловые ресурсы Azure, не заменяя существующую службу каталогов и сохраняя простой доступ пользователей к общим папкам.

Глоссарий

Полезно понять некоторые ключевые термины, связанные с проверкой подлинности на основе удостоверений для общих папок Azure:

Проверка подлинности Kerberos

Kerberos — это протокол проверки подлинности, используемый для проверки удостоверения пользователя или узла. Дополнительные сведения о протоколе Kerberos см. в разделе Обзор проверки подлинности Kerberos.

Протокол SMB (Server Message Block)

SMB — это стандартный протокол обмена файлами по сети. Дополнительные сведения о SMB см. в разделе Протокол SMB Майкрософт и обзор протокола CIFS.

Microsoft Entra ID

Идентификатор Microsoft Entra (прежнее название — Azure AD) — это мультитенантная облачная служба каталогов и управления удостоверениями Майкрософт. Идентификатор Microsoft Entra объединяет основные службы каталогов, управление доступом к приложениям и защиту идентификации в одном решении.

Доменные службы Microsoft Entra

Доменные службы Microsoft Entra предоставляют управляемые доменные службы, такие как присоединение к домену, групповые политики, LDAP и проверка подлинности Kerberos/NTLM. Эти службы полностью совместимы с доменными службами Active Directory. Дополнительные сведения см. в разделе "Доменные службы Microsoft Entra".

Локальные доменные службы Active Directory (AD DS)

Интеграция локальных доменных служб Active Directory (AD DS) со службой "Файлы Azure" обеспечивает способы хранения данных каталога, делая их доступными для пользователей и администраторов сети. Средства безопасности интегрированы в AD DS в виде проверки подлинности входа и управления доступом к объектам в каталоге. С помощью одного входа в сеть администраторы могут управлять данными каталога и организацией по всей сети, а авторизованные пользователи сети могут получать доступ к ресурсам в любой точке сети. AD DS обычно используется предприятиями в локальных средах или на облачных виртуальных машинах, а учетные данные AD DS используются для управления доступом. Дополнительные сведения см. в обзоре доменных служб Active Directory.

Управление доступом на основе ролей в Azure (Azure RBAC).

Azure RBAC предлагает детализированное управление доступом для Azure. С помощью Azure RBAC можно управлять доступом к ресурсам, предоставляя пользователям наименьшие необходимые разрешения для выполнения поставленных задач. Дополнительные сведения см. в статье "Что такое управление доступом на основе ролей Azure"?

Гибридные удостоверения

Гибридные удостоверения пользователей — это удостоверения в AD DS, которые синхронизируются с идентификатором Microsoft Entra ID с помощью локального приложения Синхронизации Microsoft Entra Connect или облачной синхронизации Microsoft Entra Connect, упрощенного агента, который можно установить из Центра администрирования Microsoft Entra.

Поддерживаемые сценарии проверки подлинности

Файлы Azure поддерживает проверку подлинности на основе удостоверений через SMB с помощью следующих методов. Для каждой учетной записи хранения можно использовать только один метод.

- Локальная проверка подлинности AD DS: локальные доменные службы AD DS или присоединенные к доменным службам Microsoft Entra компьютеры Windows могут получить доступ к общим папкам Azure с локальная служба Active Directory учетными данными, синхронизированными с идентификатором Microsoft Entra по протоколу SMB. Клиент должен иметь неодновременное сетевое подключение к AD DS. Если у вас уже есть ad DS, настроенные локально или на виртуальной машине в Azure, где ваши устройства присоединены к AD, следует использовать AD DS для проверки подлинности общих папок Azure.

- Проверка подлинности доменных служб Microsoft Entra: облачные, присоединенные к доменным службам Microsoft Entra виртуальные машины Windows могут получить доступ к общим папкам Azure с учетными данными Microsoft Entra. В этом решении идентификатор Microsoft Entra запускает традиционный домен Windows Server AD от имени клиента, который является дочерним клиентом Клиента Microsoft Entra.

- Microsoft Entra Kerberos для гибридных удостоверений: использование идентификатора Microsoft Entra для проверки подлинности гибридных удостоверений пользователей позволяет пользователям Microsoft Entra получать доступ к общим папкам Azure с помощью проверки подлинности Kerberos. Это означает, что конечные пользователи могут получить доступ к общим папкам Azure через Интернет, не требуя подключения к сетевым контроллерам из гибридного соединения Microsoft Entra и присоединенных к Microsoft Entra виртуальных машин. В настоящее время не поддерживаются только облачные удостоверения.

- Проверка подлинности AD Kerberos для клиентов Linux: клиенты Linux могут использовать проверку подлинности Kerberos по протоколу SMB для Файлы Azure с помощью локальных доменных служб AD DS или Доменных служб Microsoft Entra.

Ограничения

- Ни один из методов проверки подлинности не поддерживает назначение разрешений на уровне общего ресурса учетным записям компьютеров (учетным записям компьютеров) с помощью Azure RBAC, так как учетные записи компьютеров не могут быть синхронизированы с удостоверением в идентификаторе Microsoft Entra ID. Если вы хотите разрешить учетной записи компьютера доступ к общим папкам Azure с помощью проверки подлинности на основе удостоверений, используйте разрешение на уровне общего доступа по умолчанию или попробуйте использовать учетную запись входа в службу.

- Проверка подлинности на основе удостоверений не поддерживается для общих папок сетевой файловой системы (NFS).

Распространенные варианты использования

Проверка подлинности на основе удостоверений с помощью Файлы Azure может оказаться полезной в различных сценариях:

Замена локальных файловых серверов

Устаревшие и заменяемые разрозненные локальные файловые серверы — распространенная проблема, с которой сталкивается практически каждое предприятие в процессе модернизации своей ИТ-инфраструктуры. В такой ситуации лучше всего подходят общие папки Azure с локальной проверкой подлинности AD DS, когда вы можете перенести данные в службу "Файлы Azure". При полной миграции вы сможете использовать преимущества высокой доступности и масштабируемости, а также свести к минимуму изменения на стороне клиента. Это обеспечивает простой процесс миграции конечным пользователям, чтобы они могли продолжать получать доступ к своим данным с теми же учетными данными, используя существующие компьютеры, присоединенные к домену.

Перенос приложений в Azure по методу lift-and-shift

Когда вы переносите приложения в облако по методу lift-and-shift, вы хотите сохранить ту же модель проверки подлинности для своих данных. Так как мы распространили возможности управления доступом на основе удостоверений на общие парки Azure, это избавляет вас от необходимости переводить ваше приложение на современные методы проверки подлинности и ускоряет внедрение облака. Общие папки Azure предоставляют возможность интеграции с доменными службами Microsoft Entra или локальной службой AD DS для проверки подлинности. Если план должен быть 100% в собственном облаке и минимизировать усилия по управлению облачными инфраструктурами, доменные службы Microsoft Entra могут быть лучше подходят как полностью управляемая доменная служба. Если вам нужна полная совместимость с возможностями AD DS, вам может потребоваться расширить среду AD DS в облако с помощью контроллеров домена самообслуживания на виртуальных машинах. В любом случае мы предоставляем гибкость, чтобы выбрать доменную службу, которая лучше всего подходит для ваших бизнес-потребностей.

Резервное копирование и аварийное восстановление (DR)

Если вы храните основное хранилище файлов в локальной среде, общие папки Azure могут служить идеальным хранилищем для резервного копирования или аварийного восстановления, чтобы повысить непрерывность бизнес-процессов. Общие папки Azure можно использовать для резервного копирования данных с существующих файловых серверов при сохранении списков управления доступом для Windows (DACLs). Для сценариев аварийного восстановления можно настроить параметр проверки подлинности для поддержки надлежащего управления доступом при отработке отказа.

Преимущества проверки подлинности на основе удостоверений

Проверка подлинности на основе удостоверений для службы "Файлы Azure" обладает рядом преимуществ по сравнению с использованием проверки подлинности на основе общего ключа.

Расширение возможностей доступа к общей папке на основе удостоверений в облаке

Если вы планируете поднять и переместить приложение в облако, заменив традиционные файловые серверы общими папками Azure, возможно, приложение будет проходить проверку подлинности с помощью локальных доменных служб AD DS или учетных данных доменных служб Microsoft Entra для доступа к данным файлов. Файлы Azure поддерживает использование локальных учетных данных AD DS или доменных служб Microsoft Entra для доступа к общим папкам Azure через SMB из локальных доменных служб AD DS или доменных служб Microsoft Entra, присоединенных к домену.Принудительное применение детального контроля доступа для файловых ресурсов Azure

Вы можете предоставлять разрешения на доступ к общей папке, каталогу или файлу для конкретного удостоверения. Предположим, у вас есть несколько команд, использующих один файловый ресурс Azure для совместной работы над проектом. Вы можете предоставить всем командам доступ к нечувствительным каталогам, ограничивая доступ к каталогам, содержащим конфиденциальные финансовые данные только вашей финансовой команде.Резервное копирование списков управления доступом Windows (также называемых разрешениями NTFS) вместе с данными

Общие папки Azure можно использовать для резервного копирования существующих локальных общих папок. Служба "Файлы Azure" сохраняют ваши списки управления доступом вместе с данными во время резервного копирования общей папки в Файлы Azure по протоколу SMB.

Принцип работы

Общие папки Azure используют протокол Kerberos для проверки подлинности с помощью источника AD. Когда удостоверение, связанное с пользователем или приложением, запущенным на клиенте, пытается получить доступ к данным в общих папках Azure, запрос отправляется источнику AD для проверки подлинности удостоверения. Если проверка подлинности выполнена успешно, возвращается маркер Kerberos. Клиент отправляет запрос, содержащий маркер Kerberos, и общие папки Azure используют этот маркер для авторизации запроса. Общие папки Azure получают только маркер Kerberos, а не учетные данные доступа пользователя.

Вы можете включить проверку подлинности на основе удостоверений для новых и существующих учетных записей хранения с помощью одного из трех источников AD: AD DS, доменных служб Microsoft Entra или Microsoft Entra Kerberos (только гибридные удостоверения). Только один источник AD можно использовать для проверки подлинности доступа к файлам в учетной записи хранения, которая применяется ко всем общим папкам в учетной записи. Прежде чем включить проверку подлинности на основе удостоверений в учетной записи хранения, необходимо сначала настроить среду домена.

AD DS

Для локальной проверки подлинности AD DS необходимо настроить контроллеры домена AD и присоединение к домену компьютеров или виртуальных машин. Вы можете разместить контроллеры домена на виртуальных машинах Azure или локально. В любом случае клиенты, присоединенные к домену, должны иметь неодновременное сетевое подключение к контроллеру домена, поэтому они должны находиться в корпоративной сети или виртуальной сети вашей службы домена.

На следующей схеме показана локальная проверка подлинности AD DS в общих папках Azure по протоколу SMB. Локальные ad DS должны быть синхронизированы с идентификатором Microsoft Entra Id с помощью синхронизации Microsoft Entra Connect или облачной синхронизации Microsoft Entra Connect. Для доступа к общей папке Azure можно пройти проверку подлинности и авторизацию только гибридных удостоверений пользователей, которые существуют как в локальной службе AD DS, так и идентификатор Microsoft Entra. Это связано с тем, что разрешение на уровне общего ресурса настроено для удостоверения, представленного в идентификаторе Microsoft Entra, в то время как разрешение на уровне каталога или файла применяется в AD DS. Убедитесь, что вы правильно настроили разрешения для одного и того же гибридного пользователя.

Чтобы узнать, как включить проверку подлинности AD DS, сначала ознакомьтесь с общими сведениями об локальная служба Active Directory проверке подлинности доменных служб по протоколу SMB для общих папок Azure, а затем см. раздел "Включение проверки подлинности AD DS для общих папок Azure".

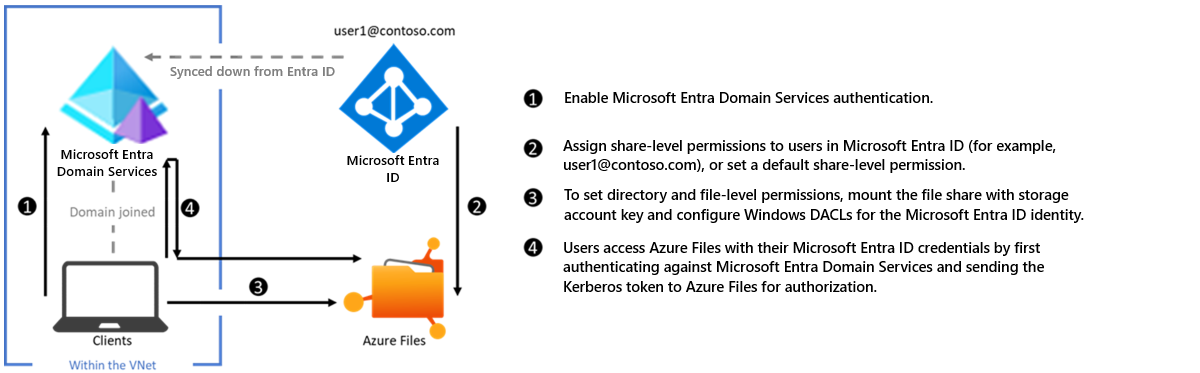

Доменные службы Microsoft Entra

Для проверки подлинности доменных служб Microsoft Entra необходимо включить доменные службы Microsoft Entra и присоединиться к домену виртуальные машины, из которые вы планируете получить доступ к данным файлов. Виртуальная машина, присоединенная к домену, должна находиться в той же виртуальной сети, что и доменные службы Microsoft Entra.

На следующей схеме представлен рабочий процесс проверки подлинности доменных служб Microsoft Entra в общих папках Azure по протоколу SMB. Он соответствует аналогичной схеме локальной проверки подлинности AD DS, но существует два основных различия.

Для представления учетной записи хранения не требуется создать удостоверение в доменных службах Microsoft Entra. Это выполняется процессом включения в фоновом режиме.

Все пользователи, которые существуют в идентификаторе Microsoft Entra, могут проходить проверку подлинности и авторизованы. Пользователь может быть облачным или гибридным. Синхронизация с идентификатором Microsoft Entra с доменными службами Microsoft Entra управляется платформой, не требуя настройки пользователя. Однако клиент должен быть присоединен к домену, размещенного в домене доменных служб Microsoft Entra. Оно не может быть присоединено к Microsoft Entra или зарегистрировано. Доменные службы Microsoft Entra не поддерживают клиенты, отличные от Azure (например, пользовательские ноутбуки, рабочие станции, виртуальные машины в других облаках и т. д.), присоединенные к домену доменных служб Microsoft Entra. Однако можно подключить общую папку из клиента, не присоединенного к домену, предоставив явные учетные данные, такие как DOMAINNAME\username или используя полное доменное имя (username@FQDN).

Сведения о включении проверки подлинности доменных служб Microsoft Entra см. в статье "Включение проверки подлинности доменных служб Microsoft Entra" на Файлы Azure.

Microsoft Entra Kerberos для гибридных удостоверений

Включение и настройка идентификатора Microsoft Entra для проверки подлинности удостоверений гибридных пользователей позволяет пользователям Microsoft Entra получать доступ к общим папкам Azure с помощью проверки подлинности Kerberos. Эта конфигурация использует идентификатор Microsoft Entra для выдачи необходимых билетов Kerberos для доступа к общей папке с помощью стандартного протокола SMB в отрасли. Это означает, что конечные пользователи могут получить доступ к общим папкам Azure через Интернет, не требуя подключения к сетевым контроллерам из гибридного соединения Microsoft Entra и присоединенных к Microsoft Entra виртуальных машин. Однако для настройки разрешений на уровне каталога и файлов для пользователей и групп требуется неодновременное сетевое подключение к локальному контроллеру домена.

Внимание

Проверка подлинности Microsoft Entra Kerberos поддерживает только гибридные удостоверения пользователей; он не поддерживает удостоверения, доступные только для облака. Требуется традиционное развертывание AD DS, и оно должно быть синхронизировано с идентификатором Microsoft Entra Connect с помощью службы синхронизации Microsoft Entra Connect или облачной синхронизации Microsoft Entra Connect. Клиенты должны быть присоединены к Microsoft Entra или гибридное присоединение к Microsoft Entra. Microsoft Entra Kerberos не поддерживается для клиентов, присоединенных к доменным службам Microsoft Entra или присоединенных только к AD.

Сведения о включении проверки подлинности Microsoft Entra Kerberos для гибридных удостоверений см. в статье "Включение проверки подлинности Microsoft Entra Kerberos" для гибридных удостоверений на Файлы Azure.

Эту функцию можно также использовать для хранения профилей FSLogix в общих папках Azure для виртуальных машин, присоединенных к Microsoft Entra. Дополнительные сведения см. в разделе "Создание контейнера профиля с Файлы Azure и идентификатором Microsoft Entra".

Управление доступом

Файлы Azure применяет авторизацию для доступа пользователей как к уровню общего доступа, так и к уровням каталога или файла. Назначение разрешений на уровне общего доступа можно выполнять для пользователей или групп Microsoft Entra, управляемых с помощью Azure RBAC. При использовании Azure RBAC учетные данные, используемые для доступа к файлам, должны быть доступны или синхронизированы с идентификатором Microsoft Entra. Встроенные роли Azure, такие как средство чтения общих файловых данных хранилища SMB , можно назначать пользователям или группам в идентификаторе Microsoft Entra, чтобы предоставить доступ к общей папке Azure.

На уровне каталога или файла Файлы Azure поддерживает сохранение, наследование и применение списков управления доступом Windows так же, как и любой файловый сервер Windows. Вы можете сохранить списки управления доступом Windows при копировании данных по SMB между существующей общей папкой и общими папками Azure. Вне зависимости от того, планируется применять авторизацию или нет, общую папку Azure можно использовать для резервного копирования списков ACL вместе с данными.

Настройка разрешений на уровне общего ресурса для файлов Azure

После включения источника AD в учетной записи хранения необходимо выполнить одно из следующих действий, чтобы получить доступ к общей папке:

- Установка разрешения на уровне общего доступа по умолчанию, которое применяется ко всем прошедшим проверку подлинности пользователям и группам

- Назначение встроенных ролей Azure RBAC пользователям и группам или

- Настройте пользовательские роли для удостоверений Microsoft Entra и назначьте права доступа к общим папкам в учетной записи хранения.

Назначенное разрешение на уровне общего ресурса позволяет предоставленному удостоверению получить доступ только к общей папке, ничего другого, а не корневого каталога. Вам по-прежнему необходимо отдельно настроить разрешения на уровне каталога и файлов.

Настройка разрешений на уровне каталога или файла для службы "Файлы Azure"

Общие папки Azure применяют стандартные списки управления доступом Windows как на уровне каталога, так и на уровне файлов, включая корневой каталог. Конфигурация разрешений на уровне каталога или файла поддерживается как по SMB, так и с помощью REST. Подключите целевую общую папку с вашей виртуальной машины и настройте разрешения с помощью проводника Windows и команды Windows icacls или Set-ACL.

Использование ключа учетной записи хранения для разрешений суперпользователя

Пользователь с ключом учетной записи хранения может получить доступ к общим папкам Azure с разрешениями суперпользователя. Разрешения суперпользователя обходят все ограничения управления доступом.

Внимание

Рекомендуемая лучшая методика безопасности — избегать совместного использования ключей учетной записи хранения и по возможности везде использовать проверку подлинности на основе удостоверений.

Сохранение списков управления доступом к каталогам и файлам при импорте данных в общие папки Azure

Служба "Файлы Azure" поддерживает сохранение списков управления доступом на уровне каталогов или файлов при копировании данных в общие папки Azure. Вы можете скопировать списки управления доступом для каталога или файла в общие папки Azure с помощью службы "Синхронизация файлов Azure" или обычных наборов инструментов для перемещения файлов. Например, для копирования данных, а также списков управления доступом в общую папку Azure вы можете использовать команду robocopy с флагом /copy:s. Списки управления доступом сохраняются по умолчанию, поэтому для сохранения списков управления доступом не требуется включить проверку подлинности на основе удостоверений в учетной записи хранения.

Цены

Дополнительная плата за обслуживание не взимается, чтобы включить проверку подлинности на основе удостоверений через SMB в учетной записи хранения. Дополнительные сведения о ценах см. в разделе о ценах на Файлы Azure и ценах на доменные службы Microsoft Entra.

Следующие шаги

Дополнительные сведения о службе "Файлы Azure" и проверке подлинности на основе удостоверений по протоколу SMB см. в следующих статьях.

- Планирование развертывания Файлов Azure

- Обзор: локальная проверка подлинности доменных служб Active Directory с помощью SMB для общих папок Azure

- Включение проверки подлинности доменных служб Microsoft Entra в файлах Azure

- Включение проверки подлинности Microsoft Entra Kerberos для гибридных удостоверений в файлах Azure

- Включение проверки подлинности AD Kerberos для клиентов Linux

- Вопросы и ответы