Настройка пользовательской политики подключения IPsec/IKE для VPN-подключений типа «сеть — сеть» и «виртуальная сеть — виртуальная сеть»: PowerShell

В этой статье описаны действия по настройке настраиваемой политики IPsec/IKE для VPN-шлюз VPN типа "сеть — сеть" или "виртуальная сеть — виртуальная сеть" с помощью PowerShell.

Рабочий процесс

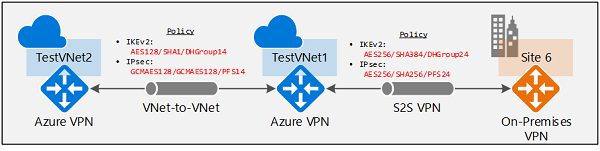

Инструкции в этой статье помогут вам настроить и настроить политики IPsec/IKE, как показано на следующей схеме.

- Создание виртуальной сети и VPN-шлюза.

- Создание шлюза локальной сети для локального подключения или другой виртуальной сети и шлюза для подключения типа "виртуальная сеть — виртуальная сеть".

- Создание политики IPsec/IKE с выбранными алгоритмами и параметрами.

- Создайте подключение (IPsec или VNet2VNet) с политикой IPsec/IKE.

- Добавление, обновление и удаление политики IPsec/IKE для существующего подключения.

Параметры политики

Стандарт протоколов IPsec и IKE поддерживает широкий набор алгоритмов шифрования в различных сочетаниях. Ознакомьтесь с требованиями к шифрованию и VPN-шлюзам Azure, чтобы узнать больше о том, как обеспечить соответствие нормативным требованиям или требованиям к безопасности для подключений типа "виртуальная сеть — виртуальная сеть" в различных расположениях. Обязательно учитывайте указанные ниже важные моменты.

- Политика IPsec/IKE работает только на следующих номерах SKU шлюза:

- VpnGw1~5 и VpnGw1AZ~5AZ

- Standard и HighPerformance

- Можно указать только одну комбинацию политик для каждого подключения.

- Вам следует указать все алгоритмы и параметры для IKE (основной режим) и IPsec (быстрый режим). Указать частичную спецификацию политики невозможно.

- Ознакомьтесь со спецификациями поставщиков VPN-устройств, чтобы убедиться, что политика поддерживается на локальных VPN-устройствах. Подключения S2S или виртуальной сети к виртуальной сети не могут установить, если политики несовместимы.

Криптографические алгоритмы и сильные стороны ключей

В следующей таблице перечислены поддерживаемые настраиваемые алгоритмы шифрования и преимущества ключей.

| IPsec/IKEv2 | Параметры |

|---|---|

| Шифрование IKEv2 | GCMAES256, GCMAES128, AES256, AES192, AES128 |

| Целостность IKEv2 | SHA384, SHA256, SHA1, MD5 |

| Группа DH | DHGroup24, ECP384, ECP256, DHGroup14, DHGroup2048, DHGroup2, DHGroup1, нет |

| Шифрование IPsec | GCMAES256, GCMAES192, GCMAES128, AES256, AES192, AES128, DES3, DES, нет |

| Целостность IPsec | GCMAES256, GCMAES192, GCMAES128, SHA256, SHA1, MD5 |

| Группа PFS | PFS24, ECP384, ECP256, PFS2048, PFS2, PFS1, нет |

| Время существования SA в режиме быстрого режима | (Необязательно; значения по умолчанию, если они не указаны) Секунды (целое число; минимум 300, по умолчанию 27 000) Килобайты (целое число; минимум 1024, по умолчанию 10 2400 000) |

| Селектор трафика | UsePolicyBasedTrafficSelectors ($True или $False, но необязательно; значение по умолчанию $False , если не указано) |

| Время ожидания обнаружения неиспользуемых одноранговых узлов (DPD) | Секунды (целое число; минимум 9, максимум 3600, по умолчанию 45) |

Конфигурация локального VPN-устройства должна соответствовать или содержать следующие алгоритмы и параметры, указанные в политике Azure IPsec или IKE:

- Алгоритм шифрования IKE (основной режим, этап 1)

- Алгоритм целостности IKE (основной режим, этап 1)

- Группа DH (основной режим, этап 1)

- Алгоритм шифрования IPsec (быстрый режим, этап 2)

- Алгоритм целостности IPsec (быстрый режим, этап 2)

- Группа PFS (быстрый режим, этап 2)

- Селектор трафика (при использовании

UsePolicyBasedTrafficSelectors) - Время существования SA (локальные спецификации, которые не должны соответствовать)

При использовании GCMAES для алгоритма шифрования IPsec необходимо выбрать тот же алгоритм GCMAES и длину ключа для целостности IPsec. Например, используйте GCMAES128 для обоих.

В таблице алгоритмов и ключей:

- IKE соответствует главному режиму или этапу 1.

- IPsec соответствует быстрому режиму или фазе 2;

- Группа DH указывает группу Diffie-Hellman, используемую в главном режиме или на этапе 1.

- Группа PFS указывает группу Diffie-Hellman, используемую в быстром режиме или на этапе 2.

Время существования SA основного режима IKE составляет 28 800 секунд на VPN-шлюзах Azure.

UsePolicyBasedTrafficSelectors— необязательный параметр подключения. Если настроеноUsePolicyBasedTrafficSelectors$Trueподключение, он настраивает VPN-шлюз для подключения к локальному VPN-брандмауэру на основе политик.Если вы включите

UsePolicyBasedTrafficSelectors, убедитесь, что VPN-устройство имеет соответствующие селекторы трафика, определенные со всеми сочетаниями префиксов локальной сети (шлюза локальной сети) в префиксы виртуальной сети Azure или из префиксов виртуальной сети Azure, а не любого типа. VPN-шлюз принимает любой селектор трафика, который предлагает удаленный VPN-шлюз независимо от того, что настроено в VPN-шлюзе.Например, если префиксы локальной сети — 10.1.0.0/16 и 10.2.0.0/16, а префиксы виртуальной сети — 192.168.0.0/16 и 172.16.0.0/16, необходимо указать следующие селекторы трафика:

- 10.1.0.0/16 <====> 192.168.0.0/16

- 10.1.0.0/16 <====> 172.16.0.0/16

- 10.2.0.0/16 <====> 192.168.0.0/16

- 10.2.0.0/16 <====> 172.16.0.0/16

Дополнительные сведения о селекторах трафика на основе политик см. в статье "Подключение VPN-шлюза к нескольким локальным VPN-устройствам на основе политик".

Установка времени ожидания на более короткие периоды приводит к повторному использованию IKE. После этого подключение может быть отключено в некоторых случаях. Эта ситуация может оказаться нежелательной, если локальные расположения находятся далеко от региона Azure, где находится VPN-шлюз, или если физическое условие связи может привести к потере пакета. Обычно рекомендуется задать время ожидания в диапазоне от 30 до 45 секунд.

Примечание.

Целостность IKEv2 используется как для целостности, так и для PRF(псевдо-случайной функции). Если задан алгоритм шифрования IKEv2 gCM*, то значение, переданное в IKEv2 Integrity, используется только для PRF и неявно мы устанавливаем целостность IKEv2 на GCM*. Во всех остальных случаях значение, переданное в IKEv2 Integrity, используется как для целостности IKEv2, так и для PRF.

Группы Diffie-Hellman

В следующей таблице перечислены соответствующие группы Diffie-Hellman, поддерживаемые пользовательской политикой:

| Группа Diffie-Hellman | DHGroup | PFSGroup | Длина ключа |

|---|---|---|---|

| 1 | DHGroup1 | PFS1 | MODP (768 бит) |

| 2 | DHGroup2 | PFS2 | MODP (1024 бит) |

| 14 | DHGroup14 DHGroup2048 |

PFS2048 | MODP (2048 бит) |

| 19 | ECP256 | ECP256 | ECP (256 бит) |

| 20 | ECP384 | ECP384 | ECP (384 бит) |

| 24 | DHGroup24 | PFS24 | MODP (2048 бит) |

Дополнительные сведения см. в статье о группе RFC3526 и RFC5114.

Создание VPN-подключения S2S с помощью политики IPsec/IKE

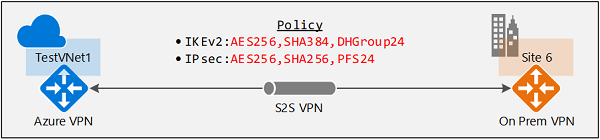

В этом разделе описаны действия по созданию VPN-подключения типа "сеть — сеть" с помощью политики IPsec/IKE. С помощью приведенных ниже инструкций вы сможете создать подключение, как показано на этой схеме:

Пошаговые инструкции по созданию VPN-подключения типа "сеть — сеть" см. в статье Создание виртуальной сети с VPN-подключением типа "сеть — сеть" с помощью PowerShell.

Вы можете выполнить действия для этого упражнения с помощью Azure Cloud Shell в браузере. Если вы хотите использовать PowerShell непосредственно с компьютера, установите командлеты PowerShell Для Azure Resource Manager. См. дополнительные сведения об установке и настройке командлетов Azure PowerShell.

Шаг 1. Создание виртуальной сети, VPN-шлюза и ресурсов шлюза локальной сети

Если вы используете Azure Cloud Shell, вы автоматически подключаетесь к учетной записи и не требуется выполнять следующую команду.

Если вы используете PowerShell с компьютера, откройте консоль PowerShell и подключитесь к учетной записи. Дополнительные сведения см. в статье Использование Azure PowerShell с диспетчером ресурсов Azure. Для подключения используйте следующий пример.

Connect-AzAccount

Select-AzSubscription -SubscriptionName <YourSubscriptionName>

1. Объявление переменных

Для этого упражнения мы начнем с объявления переменных. Перед выполнением команд можно заменить переменные собственными.

$RG1 = "TestRG1"

$Location1 = "EastUS"

$VNetName1 = "TestVNet1"

$FESubName1 = "FrontEnd"

$BESubName1 = "Backend"

$GWSubName1 = "GatewaySubnet"

$VNetPrefix11 = "10.1.0.0/16"

$FESubPrefix1 = "10.1.0.0/24"

$BESubPrefix1 = "10.1.1.0/24"

$GWSubPrefix1 = "10.1.255.0/27"

$DNS1 = "8.8.8.8"

$GWName1 = "VNet1GW"

$GW1IPName1 = "VNet1GWIP1"

$GW1IPconf1 = "gw1ipconf1"

$Connection16 = "VNet1toSite6"

$LNGName6 = "Site6"

$LNGPrefix61 = "10.61.0.0/16"

$LNGPrefix62 = "10.62.0.0/16"

$LNGIP6 = "131.107.72.22"

2. Создание виртуальной сети, VPN-шлюза и шлюза локальной сети

В следующих примерах создается виртуальная сеть, TestVNet1 с тремя подсетями и VPN-шлюзом. При замене значений важно, чтобы вы назвали подсеть шлюза именем GatewaySubnet. Если вы используете другое имя, создание шлюза завершится сбоем. Для создания шлюза виртуальной сети может потребоваться 45 минут. В течение этого времени, если вы используете Azure Cloud Shell, ваше подключение может истекть. Это не влияет на команду создания шлюза.

New-AzResourceGroup -Name $RG1 -Location $Location1

$fesub1 = New-AzVirtualNetworkSubnetConfig -Name $FESubName1 -AddressPrefix $FESubPrefix1

$besub1 = New-AzVirtualNetworkSubnetConfig -Name $BESubName1 -AddressPrefix $BESubPrefix1

$gwsub1 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName1 -AddressPrefix $GWSubPrefix1

New-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1 -Location $Location1 -AddressPrefix $VNetPrefix11 -Subnet $fesub1,$besub1,$gwsub1

$gw1pip1 = New-AzPublicIpAddress -Name $GW1IPName1 -ResourceGroupName $RG1 -Location $Location1 -AllocationMethod Dynamic

$vnet1 = Get-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1

$subnet1 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet1

$gw1ipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GW1IPconf1 -Subnet $subnet1 -PublicIpAddress $gw1pip1

New-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1 -Location $Location1 -IpConfigurations $gw1ipconf1 -GatewayType Vpn -VpnType RouteBased -GatewaySku VpnGw1

Создайте локальный сетевой шлюз. Возможно, потребуется повторно подключиться и снова объявить следующие переменные, если истекло время ожидания Azure Cloud Shell.

Объявите переменные.

$RG1 = "TestRG1"

$Location1 = "EastUS"

$LNGName6 = "Site6"

$LNGPrefix61 = "10.61.0.0/16"

$LNGPrefix62 = "10.62.0.0/16"

$LNGIP6 = "131.107.72.22"

$GWName1 = "VNet1GW"

$Connection16 = "VNet1toSite6"

Создание шлюза локальной сети Site6.

New-AzLocalNetworkGateway -Name $LNGName6 -ResourceGroupName $RG1 -Location $Location1 -GatewayIpAddress $LNGIP6 -AddressPrefix $LNGPrefix61,$LNGPrefix62

Шаг 2. Создание VPN-подключения типа "сеть — сеть" с помощью политики IPsec/IKE

1. Создание политики IPsec/IKE

Следующий пример скрипта создает политику IPsec/IKE со следующими параметрами и алгоритмами:

- IKEv2: AES256, SHA384, DHGroup24

- IPsec: AES256, SHA256, PFS (Нет), срок действия SA (14 400 секунд и 102 400 000 КБ).

$ipsecpolicy6 = New-AzIpsecPolicy -IkeEncryption AES256 -IkeIntegrity SHA384 -DhGroup DHGroup24 -IpsecEncryption AES256 -IpsecIntegrity SHA256 -PfsGroup None -SALifeTimeSeconds 14400 -SADataSizeKilobytes 102400000

Если для IPsec используется алгоритм GCMAES, необходимо указать одинаковую длину ключа и алгоритма для шифрования и целостности данных IPsec. В примере выше при использовании GCMAES256 будут применяться параметры -IpsecEncryption GCMAES256 -IpsecIntegrity GCMAES256.

2. Создание подключения VPN типа "сеть — сеть" с помощью политики IPsec/IKE

Создайте VPN-подключение типа "сеть — сеть" и примените созданную ранее политику IPsec/IKE.

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1

$lng6 = Get-AzLocalNetworkGateway -Name $LNGName6 -ResourceGroupName $RG1

New-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -LocalNetworkGateway2 $lng6 -Location $Location1 -ConnectionType IPsec -IpsecPolicies $ipsecpolicy6 -SharedKey 'AzureA1b2C3'

При необходимости можно добавить "-UsePolicyBasedTrafficSelectors $True" в командлет создания подключения, чтобы vpn-шлюз Azure мог подключаться к локальным VPN-устройствам на основе политик.

Внимание

После указания для подключения политики IPsec/IKE VPN-шлюз Azure будет только отправлять и принимать предложения IPsec/IKE с определенными алгоритмами шифрования и уровнями стойкости ключей для этого подключения. Локальное VPN-устройство для подключения должно использовать или принимать точную комбинацию политик. Иначе VPN-туннель типа "сеть — сеть" не будет установлен.

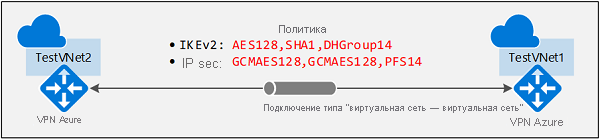

Создание подключения между виртуальными сетями с помощью политики IPsec/IKE

Этапы создания подключения типа "виртуальная сеть — виртуальная сеть" с помощью политики IPsec/IKE схожи с этапами, описанными при создании подключения VPN типа "сеть — сеть". Следующие примеры скриптов создают подключение, как показано на схеме:

Подробные инструкции по созданию подключения типа "виртуальная сеть — виртуальная сеть" см. в статье Настройка подключения VPN-шлюза между виртуальными сетями с помощью PowerShell.

Шаг 1. Создание второй виртуальной сети и VPN-шлюза

1. Объявление переменных

$RG2 = "TestRG2"

$Location2 = "EastUS"

$VNetName2 = "TestVNet2"

$FESubName2 = "FrontEnd"

$BESubName2 = "Backend"

$GWSubName2 = "GatewaySubnet"

$VNetPrefix21 = "10.21.0.0/16"

$VNetPrefix22 = "10.22.0.0/16"

$FESubPrefix2 = "10.21.0.0/24"

$BESubPrefix2 = "10.22.0.0/24"

$GWSubPrefix2 = "10.22.255.0/27"

$DNS2 = "8.8.8.8"

$GWName2 = "VNet2GW"

$GW2IPName1 = "VNet2GWIP1"

$GW2IPconf1 = "gw2ipconf1"

$Connection21 = "VNet2toVNet1"

$Connection12 = "VNet1toVNet2"

2. Создание второй виртуальной сети и VPN-шлюза

New-AzResourceGroup -Name $RG2 -Location $Location2

$fesub2 = New-AzVirtualNetworkSubnetConfig -Name $FESubName2 -AddressPrefix $FESubPrefix2

$besub2 = New-AzVirtualNetworkSubnetConfig -Name $BESubName2 -AddressPrefix $BESubPrefix2

$gwsub2 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName2 -AddressPrefix $GWSubPrefix2

New-AzVirtualNetwork -Name $VNetName2 -ResourceGroupName $RG2 -Location $Location2 -AddressPrefix $VNetPrefix21,$VNetPrefix22 -Subnet $fesub2,$besub2,$gwsub2

$gw2pip1 = New-AzPublicIpAddress -Name $GW2IPName1 -ResourceGroupName $RG2 -Location $Location2 -AllocationMethod Dynamic

$vnet2 = Get-AzVirtualNetwork -Name $VNetName2 -ResourceGroupName $RG2

$subnet2 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet2

$gw2ipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GW2IPconf1 -Subnet $subnet2 -PublicIpAddress $gw2pip1

New-AzVirtualNetworkGateway -Name $GWName2 -ResourceGroupName $RG2 -Location $Location2 -IpConfigurations $gw2ipconf1 -GatewayType Vpn -VpnType RouteBased -VpnGatewayGeneration Generation2 -GatewaySku VpnGw2

Для создания VPN-шлюза может потребоваться около 45 минут.

Шаг 2. Создание подключения виртуальной сети кVNet с политикой IPsec/IKE

Аналогично VPN-подключению S2S, создайте политику IPsec/IKE, а затем примените политику к новому подключению. Если вы использовали Azure Cloud Shell, возможно, истекло время ожидания подключения. В этом случае повторно подключите и окажите необходимые переменные снова.

$GWName1 = "VNet1GW"

$GWName2 = "VNet2GW"

$RG1 = "TestRG1"

$RG2 = "TestRG2"

$Location1 = "EastUS"

$Location2 = "EastUS"

$Connection21 = "VNet2toVNet1"

$Connection12 = "VNet1toVNet2"

1. Создание политики IPsec/IKE

Следующий пример скрипта создает другую политику IPsec/IKE с такими параметрами и алгоритмами:

- IKEv2: AES128, SHA1, DHGroup14

- IPsec: GCMAES128, GCMAES128, PFS24, SA Lifetime 14400 секунд и 10240000 КБ

$ipsecpolicy2 = New-AzIpsecPolicy -IkeEncryption AES128 -IkeIntegrity SHA1 -DhGroup DHGroup14 -IpsecEncryption GCMAES128 -IpsecIntegrity GCMAES128 -PfsGroup PFS24 -SALifeTimeSeconds 14400 -SADataSizeKilobytes 102400000

2. Создание подключений типа "виртуальная сеть — виртуальная сеть" с помощью политики IPsec/IKE

Создайте VPN-подключение типа "виртуальная сеть — виртуальная сеть" и примените созданную вами политику IPsec/IKE. В этом примере оба шлюза находятся в одной подписке. Поэтому можно создать и настроить оба подключения с одной политикой IPsec/IKE в одном сеансе PowerShell.

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1

$vnet2gw = Get-AzVirtualNetworkGateway -Name $GWName2 -ResourceGroupName $RG2

New-AzVirtualNetworkGatewayConnection -Name $Connection12 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -VirtualNetworkGateway2 $vnet2gw -Location $Location1 -ConnectionType Vnet2Vnet -IpsecPolicies $ipsecpolicy2 -SharedKey 'AzureA1b2C3'

New-AzVirtualNetworkGatewayConnection -Name $Connection21 -ResourceGroupName $RG2 -VirtualNetworkGateway1 $vnet2gw -VirtualNetworkGateway2 $vnet1gw -Location $Location2 -ConnectionType Vnet2Vnet -IpsecPolicies $ipsecpolicy2 -SharedKey 'AzureA1b2C3'

Внимание

После указания для подключения политики IPsec/IKE VPN-шлюз Azure будет только отправлять и принимать предложения IPsec/IKE с определенными алгоритмами шифрования и уровнями стойкости ключей для этого подключения. Политики IPsec для обоих подключений должны быть одинаковыми, иначе подключение типа "виртуальная сеть — виртуальная сеть" не будет установлено.

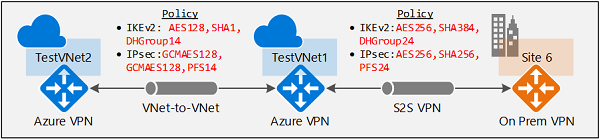

После выполнения этих действий подключение устанавливается через несколько минут, и вы получите следующую топологию сети, как показано в начале:

Обновление политики IPsec/IKE для подключения

В последнем разделе описывается управление политикой IPsec/IKE для существующего подключения типа "сеть — сеть" или "виртуальная сеть — виртуальная сеть". В следующем упражнении описаны следующие операции подключения:

- Отображение политики подключения IPsec/IKE

- Добавить или обновить политику IPsec/IKE для подключения.

- Удалить политику IPsec/IKE из подключения.

Те же действия применимы к подключениям типа "сеть — сеть" или "виртуальная сеть — виртуальная сеть".

Внимание

Политика IPsec/IKE поддерживается только для стандартных и высокопроизводительных VPN-шлюзов на основе маршрутов. Она не работает для шлюзов со SKU класса "Базовый" или VPN-шлюзов на основе политики.

1. Отображение политики IPsec/IKE для подключения

В примере ниже показано, как получить настроенную для подключения политику IPsec/IKE. Примеры сценариев являются продолжением примеров выше.

$RG1 = "TestRG1"

$Connection16 = "VNet1toSite6"

$connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1

$connection6.IpsecPolicies

Последняя команда перечисляет текущую политику IPsec/IKE, настроенную для подключения, если она существует. Далее приводится пример выходных данных для подключения:

SALifeTimeSeconds : 14400

SADataSizeKilobytes : 102400000

IpsecEncryption : AES256

IpsecIntegrity : SHA256

IkeEncryption : AES256

IkeIntegrity : SHA384

DhGroup : DHGroup24

PfsGroup : PFS24

Если не настроена политика IPsec/IKE, команда (PS> $connection 6). IpsecPolicies) получает пустой возврат. Это не означает, что IPsec/IKE не настроен для подключения, но нет настраиваемой политики IPsec/IKE. Фактическое подключение использует политику по умолчанию, согласованную между локальным VPN-устройством и VPN-шлюзом Azure.

2. Добавление или обновление политики IPsec/IKE для подключения

Действия по добавлению новой политики или обновлению существующей (для подключения) остаются теми же. Создайте новую политику, а затем примените ее к подключению.

$RG1 = "TestRG1"

$Connection16 = "VNet1toSite6"

$connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1

$newpolicy6 = New-AzIpsecPolicy -IkeEncryption AES128 -IkeIntegrity SHA1 -DhGroup DHGroup14 -IpsecEncryption AES256 -IpsecIntegrity SHA256 -PfsGroup None -SALifeTimeSeconds 14400 -SADataSizeKilobytes 102400000

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -IpsecPolicies $newpolicy6

Чтобы включить параметр UsePolicyBasedTrafficSelectors при подключении к локальному VPN-устройству на основе политики, добавьте параметр -UsePolicyBaseTrafficSelectors в командлет или установите для него значение $False, чтобы отключить его.

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -IpsecPolicies $newpolicy6 -UsePolicyBasedTrafficSelectors $True

Аналогично UsePolicyBasedTrafficSelectors, настройка времени ожидания DPD может выполняться вне применяемой политики IPsec:

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -IpsecPolicies $newpolicy6 -DpdTimeoutInSeconds 30

При необходимости можно указать параметры селектора трафика на основе политик и селектора трафика на основе политик DPD без настраиваемой политики IPsec/IKE.

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6 -UsePolicyBasedTrafficSelectors $True -DpdTimeoutInSeconds 30

Вы можете получить подключение еще раз, чтобы проверить, обновилась ли политика. Чтобы проверить подключение для обновленной политики, выполните следующую команду.

$connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1

$connection6.IpsecPolicies

Пример результата:

SALifeTimeSeconds : 14400

SADataSizeKilobytes : 102400000

IpsecEncryption : AES256

IpsecIntegrity : SHA256

IkeEncryption : AES128

IkeIntegrity : SHA1

DhGroup : DHGroup14

PfsGroup : None

3. Удаление политики IPsec/IKE из подключения

После удаления настраиваемой политики из подключения VPN-шлюз Azure возвращается к списку предложений IPsec/IKE по умолчанию и возобновляет согласование для локального VPN-устройства.

$RG1 = "TestRG1"

$Connection16 = "VNet1toSite6"

$connection6 = Get-AzVirtualNetworkGatewayConnection -Name $Connection16 -ResourceGroupName $RG1

$currentpolicy = $connection6.IpsecPolicies[0]

$connection6.IpsecPolicies.Remove($currentpolicy)

Set-AzVirtualNetworkGatewayConnection -VirtualNetworkGatewayConnection $connection6

Вы снова можете использовать тот же скрипт, чтобы проверить, удалена ли политика из подключения.

Часто задаваемые вопросы о политике IPsec/IKE

Чтобы просмотреть часто задаваемые вопросы, перейдите в раздел политики IPsec/IKE VPN-шлюз вопросы и ответы.

Следующие шаги

Дополнительные сведения о селекторах трафика на основе политик см. в статье Подключение VPN-шлюзов Azure к нескольким локальным VPN-устройствам на основе политики с помощью PowerShell.