Создание политик Брандмауэра веб-приложений для Шлюза приложений

Связывание политики WAF с прослушивателями позволяет защитить несколько сайтов, находящихся за одним WAF, с помощью разных политик. Например, если у вас есть пять сайтов за WAF, у вас может быть пять отдельных политик WAF (по одной для каждого прослушивателя), чтобы настроить исключения, настраиваемые правила и наборы управляемых правил для одного сайта, при этом они не будут действовать для оставшихся четырех сайтов. Если требуется применить одну политику ко всем сайтам, можно просто связать ее со Шлюзом приложений, а не с отдельными прослушивателями, тогда она будет использоваться глобально. Политики также можно применить к правилу маршрутизации на основе пути.

Можно создать любое количество политик. Чтобы политика вступила в силу после создания, ее необходимо связать со Шлюзом приложений, но можно связать ее с любым сочетанием Шлюзов приложений и прослушивателей.

Если Шлюз приложений имеет связанную политику, а затем связать другую политику с прослушивателем на этом Шлюз приложений, политика прослушивателя вступает в силу, но только для прослушивателя, которому они назначены. Политика Шлюза приложений будет по-прежнему применяться ко всем другим прослушивателям, которым не назначена определенная политика.

Примечание.

После того как политика брандмауэра была связана с WAF, всегда должна существовать политика, связанная с этим WAF. Эту политику можно перезаписать, но полная отмена связи политики и WAF не поддерживается.

Все новые параметры Брандмауэра веб-приложений (настраиваемые правила, конфигурации управляемых правил, исключения и т. д.) содержатся в политике WAF. Если у вас есть WAF, эти параметры могут по-прежнему существовать в конфигурации WAF. Инструкции по переходу к новой политике WAF см. в статье об обновлении конфигурации WAF до политики WAF далее в этой статье.

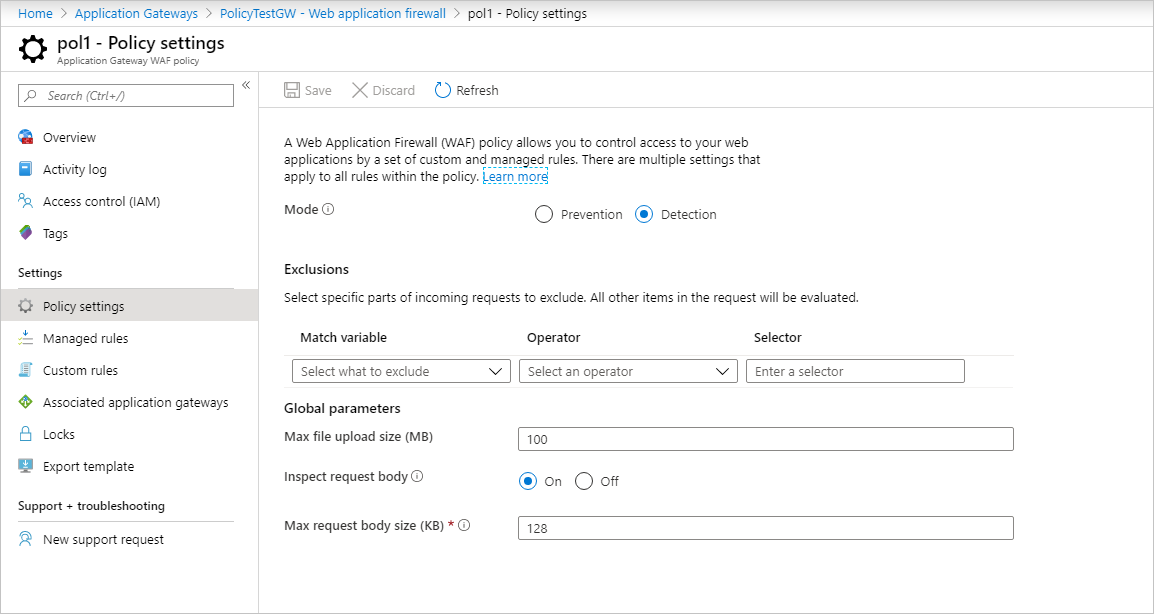

Политики WAF должны находиться в состоянии включения для проверки трафика запросов, событий журнала и принятия действий по запросам. Политики WAF в режиме обнаружения регистрируют события при активации правил WAF, но не будут принимать никаких других действий. Политики в режиме предотвращения будут принимать меры по запросам, а также регистрируют событие в журналах.

Создание политики

Сначала создайте на портале Azure базовую политику WAF с управляемым набором правил по умолчанию (DRS).

Вверху слева на портале выберите Создать ресурс. Введите WAF для поиска, выберите элемент Брандмауэр веб-приложений и щелкните Создать.

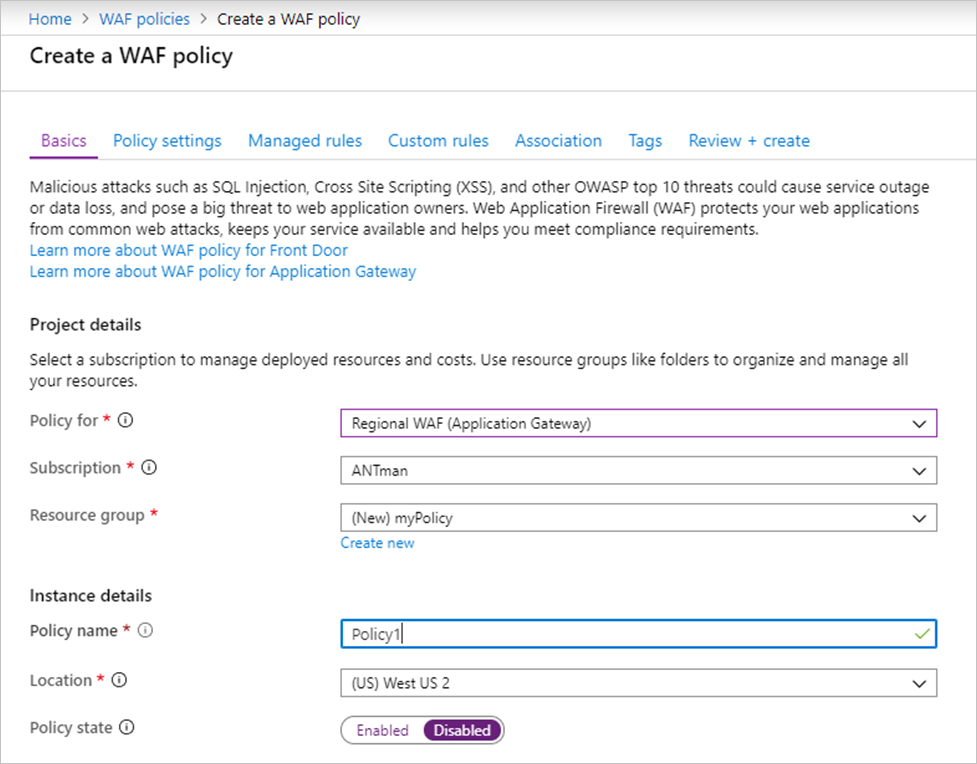

На странице Создание политики WAF на вкладке Основные сведения введите или выберите следующие сведения и примите значения по умолчанию для остальных параметров:

Параметр Значение Объект политики Региональный WAF (Шлюз приложений) Отток подписок Выберите имя подписки Группа ресурсов Выбор группы ресурсов Имя политики Введите уникальное имя для политики WAF. На вкладке Связь выберите Добавить связь, затем выберите один из следующих параметров:

Параметр Значение Шлюз приложений Выберите шлюз приложений, а затем щелкните Добавить. Прослушиватель HTTP Выберите шлюз приложений, прослушиватели, а затем нажмите Добавить. Путь маршрута Выберите шлюз приложений, прослушиватель и правило маршрутизации, а затем нажмите Добавить. Примечание.

При назначении политики для Шлюза приложений (или прослушивателя), для которого уже есть политика, исходная политика перезаписывается и заменяется новой.

Выберите Проверить и создать, а затем выберите Создать.

Настройка правил WAF (необязательно)

При создании политики WAF по умолчанию она находится в режиме Обнаружение. В режиме Обнаружение WAF не блокирует запросы. Вместо этого соответствующие правила WAF регистрируются в журналах WAF. Чтобы увидеть WAF в действии, можно изменить настройки режима на Предотвращение. В режиме предотвращения выбранные вами правила сопоставления, определенные в выбранных наборах управляемых правил Майкрософт, блокируются и /или регистрируются в журналах WAF.

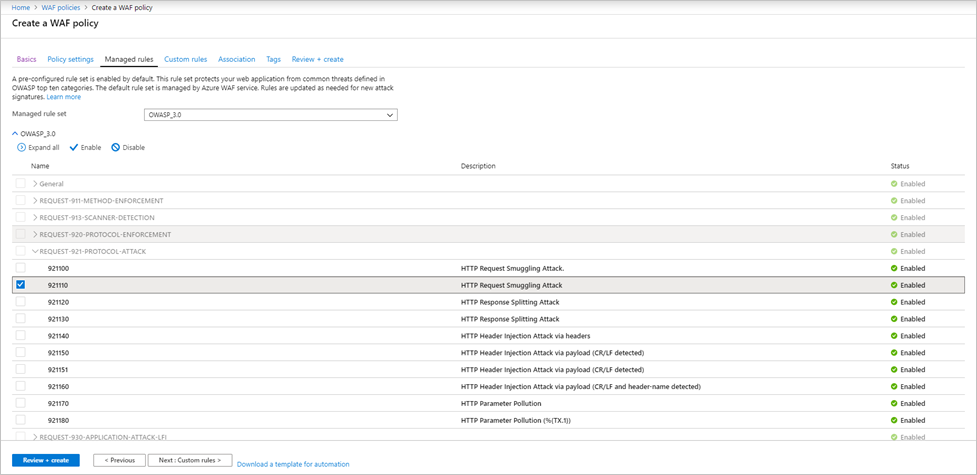

Управляемые правила

Правила OWASP, управляемые Azure, включены по умолчанию. Чтобы отключить отдельное правило в группе правил, разверните правила в этой группе, установите флажок перед номером нужного правила и выберите Отключить на вкладке выше.

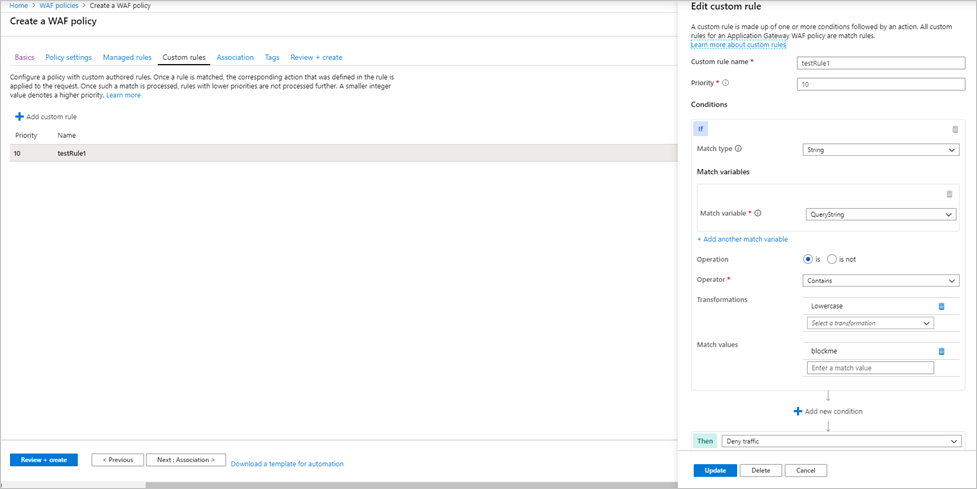

Настраиваемые правила

Чтобы создать настраиваемое правило, выберите Добавить настраиваемое правило на вкладке Настраиваемые правила. Откроется страница настройки правила. На следующем снимке экрана показан пример настраиваемого правила для блокировки запроса, если строка запроса содержит текст blockme.

Обновление конфигурации WAF до политики WAF

Если у вас уже есть WAF, вы могли заметить некоторые изменения на портале. Сначала необходимо определить, какую политику вы включили в WAF. Существует три возможных состояния.

- Политика WAF отсутствует

- Политика "Только настраиваемые правила"

- Политика WAF

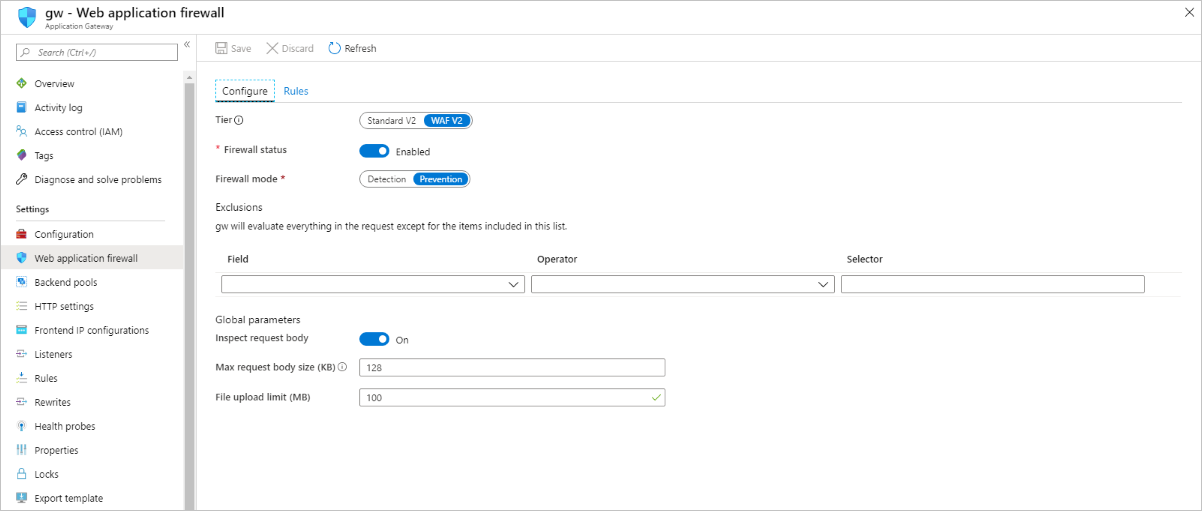

Вы можете узнать состояние WAF на портале. Если параметры WAF видны и их можно изменить в представлении Шлюза приложений, WAF находится в состоянии 1.

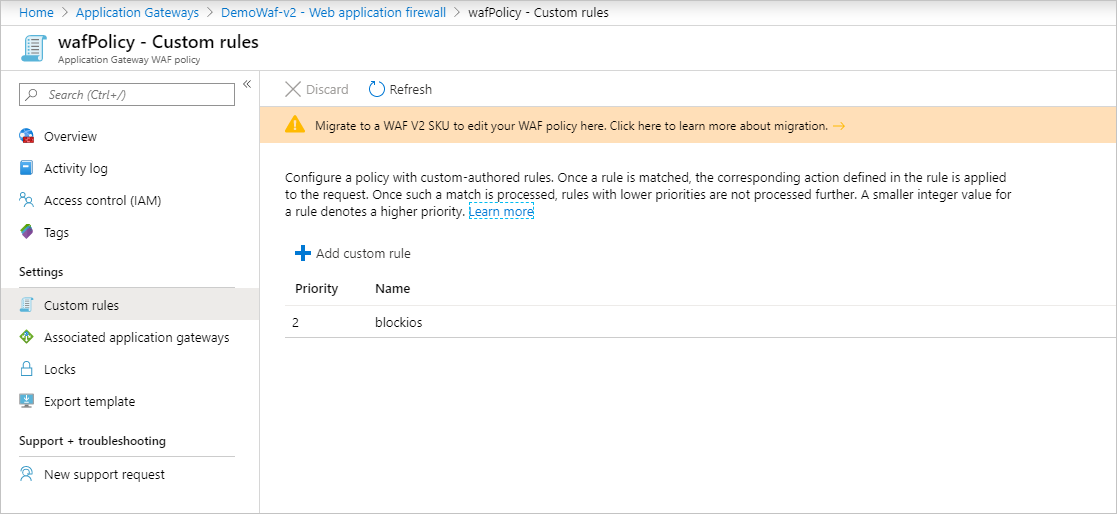

Если выбран параметр Брандмауэр веб-приложений и в нем отображается связанная политика, то WAF находится в состоянии 2 или 3. Если после перехода к политике показаны только настраиваемые правила и связанные Шлюзы приложений, то это политика "Только настраиваемые правила".

Если в ней также показаны параметры политики и управляемые правила, это полная политика Брандмауэра веб-приложений.

Обновление до политики WAF

Если у вас есть политика "Только настраиваемые правила", вы можете перейти к новой политике WAF. В дальнейшем политика брандмауэра поддерживает параметры политики WAF, управляемые наборы правил, исключения и отключенные группы правил. По сути, все настройки WAF, которые ранее задавались в Шлюзе приложений, теперь устанавливаются с помощью политики WAF.

Нельзя вносить изменения в политику WAF "Только настраиваемые правила". Чтобы изменить все параметры WAF, такие как отключение правил, добавление исключений и т. д., необходимо обновить до нового ресурса политики брандмауэра верхнего уровня.

Для этого создайте политику Брандмауэра веб-приложений и свяжите ее с нужными Шлюзами приложений и прослушивателями. Новая политика должна точно совпадать с текущей конфигурацией WAF, то есть каждое настраиваемое правило, исключение, отключенное правило и т. д. должно быть скопировано в новую политику, которую вы создаете. После связывания политики со Шлюзом приложений можно продолжить внесение изменений в правила и параметры WAF. Это также можно сделать с помощью Azure PowerShell. Дополнительные сведения см. в статье Связывание политики WAF с существующим Шлюзом приложений.

При необходимости можно использовать скрипт миграции для обновления до политики WAF. Дополнительные сведения см. в статье об обновлении политик Брандмауэр веб-приложений с помощью Azure PowerShell.

Принудительный режим

Если вы не хотите копировать все в политику, которая точно совпадает с текущей конфигурацией, можно включить для WAF принудительный режим. Выполните следующий код Azure PowerShell, чтобы поместить WAF в режим принудительной силы. Затем можно связать любую политику WAF с Брандмауэром веб-приложений, даже если ее параметры отличаются от существующей конфигурации.

$appgw = Get-AzApplicationGateway -Name <your Application Gateway name> -ResourceGroupName <your Resource Group name>

$appgw.ForceFirewallPolicyAssociation = $true

Затем выполните необходимые действия, чтобы связать политику WAF со шлюзом приложений. Дополнительные сведения см. в статье Связывание политики WAF с существующим Шлюзом приложений.

Следующие шаги

Дополнительные сведения о группах правил и правилах CRS Брандмауэра веб-приложений.