Практическое руководство: экспорт данных о рисках

Идентификатор Microsoft Entra хранит отчеты и сигналы безопасности в течение определенного периода времени. Когда дело доходит до сведений о рисках, что период может быть недостаточно длинным.

| Отчет/сигнал | Microsoft Entra ID, уровень «Бесплатный» | Microsoft Entra ID, лицензия P1 | Microsoft Entra ID, лицензия P2 |

|---|---|---|---|

| Журналы аудита | 7 дней | 30 дней | 30 дней |

| Вход в систему | 7 дней | 30 дней | 30 дней |

| Использование многофакторной проверки подлинности Microsoft Entra | 30 дней | 30 дней | 30 дней |

| Вход, представляющий риск | 7 дней | 30 дней | 30 дней |

Организации могут хранить данные в течение более длительных периодов, изменяя параметры диагностики в идентификаторе Microsoft Entra, чтобы отправлять данные RiskyUsers, UserRiskEvents, RiskyServicePrincipal и ServicePrincipalRiskEvents в рабочую область Log Analytics, архивировать данные в учетную запись хранения, передавать данные в концентратор событий или отправлять данные в партнерское решение. Найдите эти параметры в параметре "Мониторинг удостоверений Центра>администрирования Майкрософт" и "Параметры диагностики>работоспособности".>> Если у вас нет параметра диагностики, следуйте инструкциям в статье Создание параметров диагностики для отправки журналов и метрик платформы в различные места назначения, чтобы их создать.

Служба Log Analytics

Анализ журналов позволяет организациям запрашивать данные с помощью встроенных запросов или пользовательских запросов Kusto. Дополнительные сведения см. в статье Начало работы с запросами журнала в Azure Monitor.

После включения вы найдете доступ к Log Analytics в Центре>администрирования Microsoft Entra Identity>Monitoring и health>Log Analytics. Наибольший интерес для администраторов Защиты идентификации представляют следующие таблицы:

- AADRiskyUsers: предоставляет такие данные, как отчет о пользователях, совершающих рискованные действия, в защите идентификации.

- AADUserRiskEvents: предоставляет такие данные, как отчет об обнаружениях риска в защите идентификации.

- RiskyServicePrincipals: предоставляет такие данные, как отчет об опасных удостоверения рабочей нагрузки, в Защите идентификации.

- ServicePrincipalRiskEvents: предоставляет такие данные, как отчет об обнаружениях удостоверений рабочей нагрузки, в Защите идентификации.

Примечание.

Анализ журналов показывает только данные в процессе потоковой передачи. События до включения отправки событий из идентификатора Microsoft Entra не отображаются.

Примеры запросов

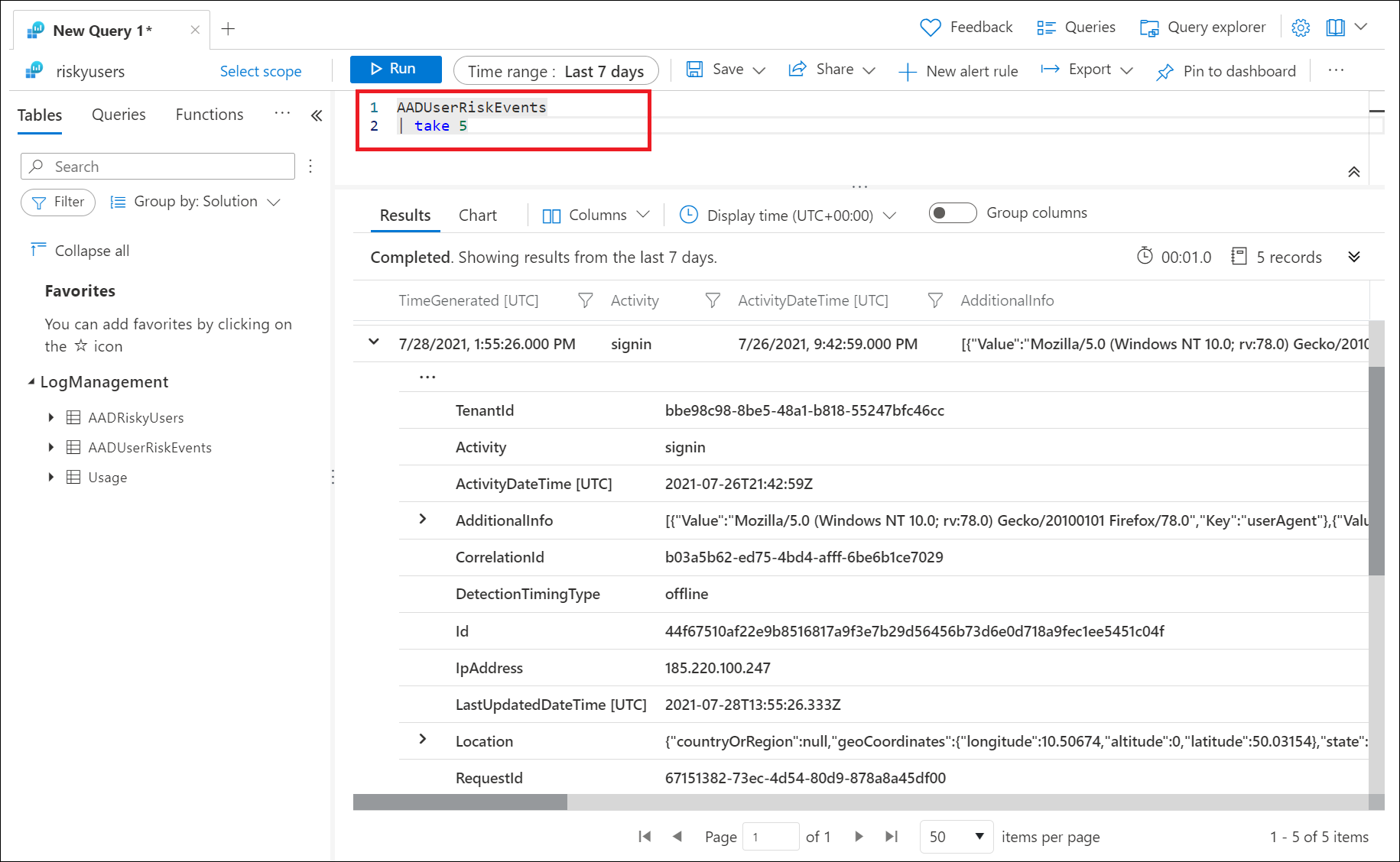

На предыдущем изображении выполняется следующий запрос, чтобы отобразить последние пять обнаруженных рисков.

AADUserRiskEvents

| take 5

Другой вариант — выполнить запрос к таблице AADRiskyUsers, чтобы посмотреть всех пользователей, совершающих рискованные действия.

AADRiskyUsers

Просмотрите количество пользователей с высоким риском по дням:

AADUserRiskEvents

| where TimeGenerated > ago(30d)

| where RiskLevel has "high"

| summarize count() by bin (TimeGenerated, 1d)

Просмотрите полезные сведения о расследовании, например строку агента пользователя, для обнаружения, которые являются высоким риском и не исправляются или не удаляются:

AADUserRiskEvents

| where RiskLevel has "high"

| where RiskState has "atRisk"

| mv-expand ParsedFields = parse_json(AdditionalInfo)

| where ParsedFields has "userAgent"

| extend UserAgent = ParsedFields.Value

| project TimeGenerated, UserDisplayName, Activity, RiskLevel, RiskState, RiskEventType, UserAgent,RequestId

Доступ к дополнительным запросам и визуальной аналитике на основе журналов AADUserRiskEvents и AADRisky Users в анализе влияния книги политик доступа на основе рисков.

Storage account

При маршрутизации журналов в учетную запись хранения Azure их можно хранить дольше периода хранения по умолчанию. Дополнительные сведения см. в руководстве по архиву журналов Microsoft Entra в учетной записи хранения Azure.

Центры событий Azure

Центры событий Azure могут просматривать входящие данные из источников, таких как Защита идентификации Microsoft Entra, и предоставлять анализ и корреляцию в режиме реального времени. Дополнительные сведения см. в руководстве по потоковой передаче журналов Microsoft Entra в концентратор событий Azure.

Другие варианты

Организации могут подключать данные Microsoft Entra к Microsoft Sentinel , а также для дальнейшей обработки.

Организации могут использовать API Microsoft Graph для программного взаимодействия с событиями риска.

Следующие шаги

- Что такое мониторинг Microsoft Entra?

- Установка и использование представлений log analytics для идентификатора Microsoft Entra

- Подключение данных из Защита идентификации Microsoft Entra

- Защита идентификации Microsoft Entra и пакет SDK Для Microsoft Graph PowerShell

- Руководство. Потоковая передача журналов Microsoft Entra в концентратор событий Azure

Кері байланыс

Жақында қолжетімді болады: 2024 жыл бойы біз GitHub Issues жүйесін мазмұнға арналған кері байланыс механизмі ретінде біртіндеп қолданыстан шығарамыз және оны жаңа кері байланыс жүйесімен ауыстырамыз. Қосымша ақпаратты мұнда қараңыз: https://aka.ms/ContentUserFeedback.

Жіберу және пікірді көру